Gap история бренда — Журнал о сasual моде Soberger

Всемирно известный американский бренд Gap выпускает одежду, обувь, нижнее белье и аксессуары в стиле casual для мужчин, женщин и детей. Одежда марки – это не просто обычные повседневные рубашки и джинсы, а настоящий стиль жизни и состояние души. Сегодня Gap предлагает высококачественные вещи сдержанного стиля, которые идеально подойдут как для офиса, так и для поездок на природу.

До того как Gap стал брендом, выпускающим собственную продукцию, это был магазин, специализирующийся на продаже джинсов Levi’s и музыкальных пластинок. Это был настоящий рай для хиппи и американской молодежи. Магазин был назван Generation Gap, что означает «разрыв между поколениями» или «конфликт отцов и детей». Позже название было сокращено до Gap. Основателями компании были супруги Дональд и Дорис Фишеры.

В 1974 году появились первые рекламные компании Gap. Помимо продукции бренда Levi’s в магазине стали продаваться вещи других американских марок. К концу 70-х годов компания вышла за пределы США, сеть Gap насчитывала около 300 магазинов по всему миру.

К концу 70-х годов компания вышла за пределы США, сеть Gap насчитывала около 300 магазинов по всему миру.

В середине 80-х годов на должность президента Gap Ink. был приглашен Миллард Дрекслер, который провел серьезную реорганизацию. Компания начала выпуск одежды под собственной торговой маркой. Коллекции хлопковых рубашек были представлены в двадцати цветовых вариациях. А ассортимент продукции начал располагаться на прилавках магазина наиболее выигрышно и привлекательно. Спустя некоторое время бренд стал одним из символов американской молодежной культуры того времени. Gap начал выпуск детской одежды, расширив тем самым аудиторию потенциальных покупателей.

В 1983 году Gap приобрел торговую марку Banana Republic. А в 1991 году продажа одежды Levi’s в фирменных магазинах Gap полностью прекратилась. В 1994 году был запущен новый бренд демократичной молодежной одежды – Old Navy.

Сегодня в состав корпорации входят такие торговые марки как Gap, Banana Republic, Old Navy, Piperlime и Athleta. Одежда Gap является олицетворением стиля casual. Базовые вещи бренда отличаются высоким качеством, прочностью, износоустойчивостью и вниманием к каждой детали. Среди продукции нет кричащих и экстравагантных моделей. Вещи идеально дополняют повседневный образ и подчеркивают индивидуальность.

Одежда Gap является олицетворением стиля casual. Базовые вещи бренда отличаются высоким качеством, прочностью, износоустойчивостью и вниманием к каждой детали. Среди продукции нет кричащих и экстравагантных моделей. Вещи идеально дополняют повседневный образ и подчеркивают индивидуальность.

Бренд активно сотрудничает со многими знаменитыми дизайнерами и Домами моды, создавая интересные коллаборации. Лимитированные коллекции были выпущены совместно с Mulberry, Pierre Hardy, Stephen Jones, Thakoon Panichgul, Michael Bastian, Alexander Wang, Vena Cava, Albertus Swanepoel и многими другими.

ГАП — это… Что такое ГАП?

ГАПглавный артиллерийский полигон

воен.

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

— 318 с.

Гаитянское агентство печати

ГАПГосударственная администрация порта

ГАПГлаванилпром

истор.

- АГП

Габонское агентство печати

- АГП

Источник: Агеенко Ф. Л., Зарва М. В. Словарь ударений для работников радио и телевидения, ББК 81.2Р-4 А23, 1984

ГАПгазотурбинный агрегат питания

ГАПглавный архитектор проекта

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

- ГАП

- госавиапредприятие

государственное авиационное предприятие

авиа, организация, Украина

- ГАП

например: ГАП «Львовские авиалинии»

Источник: http://www.jets.ru/monitoring/2007/10/17/acj

ГАПгаубичный артиллерийский полк

также: гап

воен.

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

— 318 с.

гидроакустический пеленгатор

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

ГАПГвинейское агентство печати

ГАПгвардейский авиационный полк

также: гап

авиа, воен.

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

ГАП гибкое автоматизированное производство

гибкое автоматическое производство

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

гидравлический автомобилеподъёмник

авто

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

ГАПгрузовой автомобильный парк

авто

Источник: http://www.mk.by/archiv/05.06.2006/resh_315-2.htm

гидроакустическое поле

Источник: http://www.iapras.ru/results/gidro4. html

html

гидроксиапатит

Источник: http://www.bio-med.ru/s2.htm

Словарь сокращений и аббревиатур. Академик. 2015.

Особый случай: GAP-страховка

GAP-страхование представляет собой достаточно редкий продукт на российском рынке, что не отменяет его актуальности и пользы для российского потребителя услуг автострахования.

Предположим, вы купили новый автомобиль в кредит сроком на пять лет. А через два года его похитили или наступил страховой случай по риску «полная гибель». Несмотря на то, что в течение двух лет вы исправно вносили платежи по кредиту и страховали свою машину, страховая компания не выплатит вам полную стоимость автомобиля. Потому что каждый год текущая стоимость вашей машины падала за счёт процента износа машины. Скажем, в первый год цена на авто упала на 18%, второй год – ещё на 15%, итого за два года – более, чем на треть от своей первоначальной стоимости – той стоимости, по которой вы купили автомобиль и по которой банк рассчитал сумму вашего кредита.

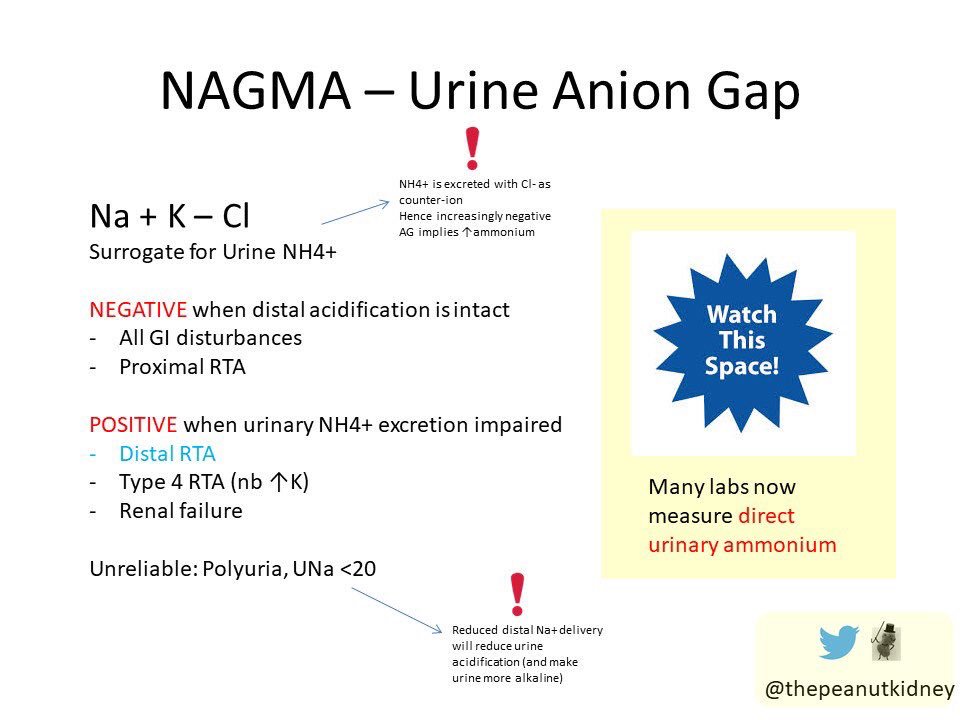

Так как страховая выплата каско учитывает степень износа, то полученной от страховой компании суммы может не хватить даже на то, чтобы полностью покрыть свой долг перед кредиторами, не говоря о том, чтобы купить аналогичный автомобиль. Этот «разрыв» специально призвана компенсировать страховка GAP.

Что есть «GAP»?

GAP, или Guaranteed Asset Protection, – на языке страхователей означает «Гарантия сохранения стоимости автомобиля», а в переводе – «разрыв», «расхождение», «интервал». GAP позволяет вам получить возмещение разницы между действительной (рыночной) стоимостью автомобиля за вычетом амортизационного износа и его стоимостью на момент страхования. Страховка GAP приобретается вместе с полисом каско сразу при покупке автомобиля, но действует только в том случае, если насупил страховой случай по рискам угон (хищение) и полная гибель автомобиля.

Смысл GAP заключается в том, чтобы с его помощью полностью покрыть (в первый год) или значительно уменьшить разницу (во второй и последующие годы) между выплатой по каско и изначальными расходами на приобретение утраченного автомобиля.

Зачем нужна GAP-страховка?

Конечно, в случае с кредитом вариант страховки GAP может быть особо актуален, так как позволяет меньше волноваться на тему, украдут ли вашу машину или сможете ли вы в таком случае расплатиться с банком? Однако до того, как вы решите приобрести GAP-страховку, необходимо связаться со своим банком-кредитором и уточнить, принимает ли её банк – ведь выгодоприобретателем по договору страхования на кредитный автомобиль чаще всего назначается именно банк.

Однако GAP в равной мере применима и к обычному, некредитному автомобилю, потому что возмещение по каско, как в первом, так и во втором случае будет произведено с учётом износа вашего автомобиля. Стоит обратить внимание на такую возможность ещё и потому, что новый автомобиль, выезжая из дверей автосалона, автоматически теряет до 20% своей стоимости. И если случится, что уже на ближайшем светофоре машину настигнет страховой случай, то выплата будет производиться с учётом данного процента износа.

Стоит учесть, что GAP-страховка покупается только вместе с полисом каско. На второй год и далее вы можете приобрести GAP, только если купили его с каско и на первый год страхования – в этом случае страховая компания производит оценку автомобиля, устанавливает его стоимость и тариф по GAP.

В зависимости от страховой компании стоимость дополнительной услуги GAP-страхования может составлять от 0,5% до 1,5% стоимости вашего полиса каско. Это фиксированная сумма не зависит ни от показателей самого автомобиля, ни от характеристик его страхователя. Некоторые страховые компании ограничивают GAP только для новых авто иностранного производства, а сама услуга пока распространена далеко не во всех страховых компаниях России.

Совет Сравни.ру: Если вы не согласны с суммой компенсации по каско, то вы всегда можете оспорить её через суд.

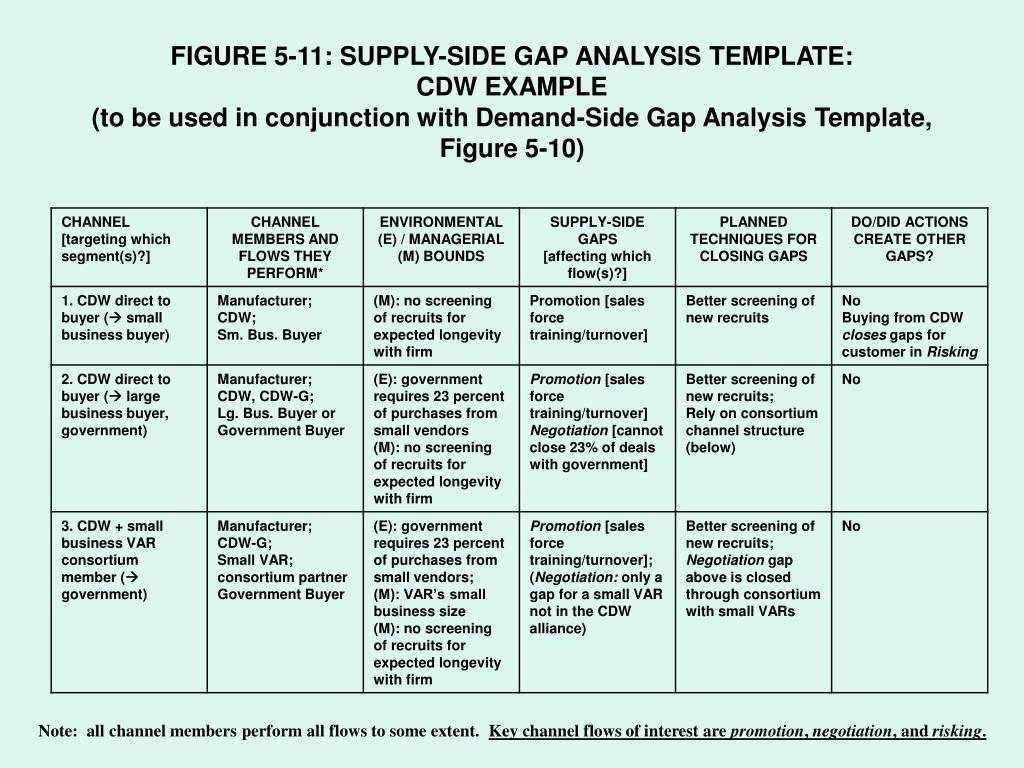

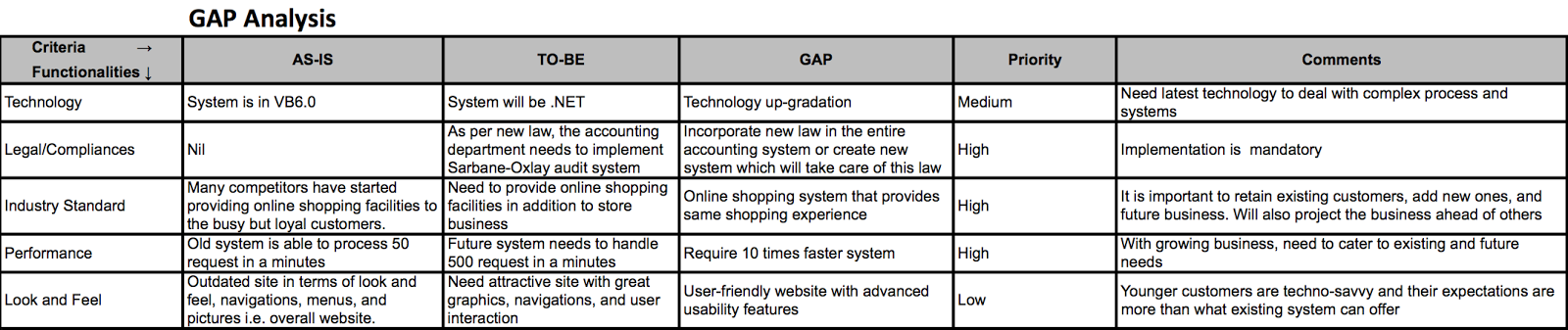

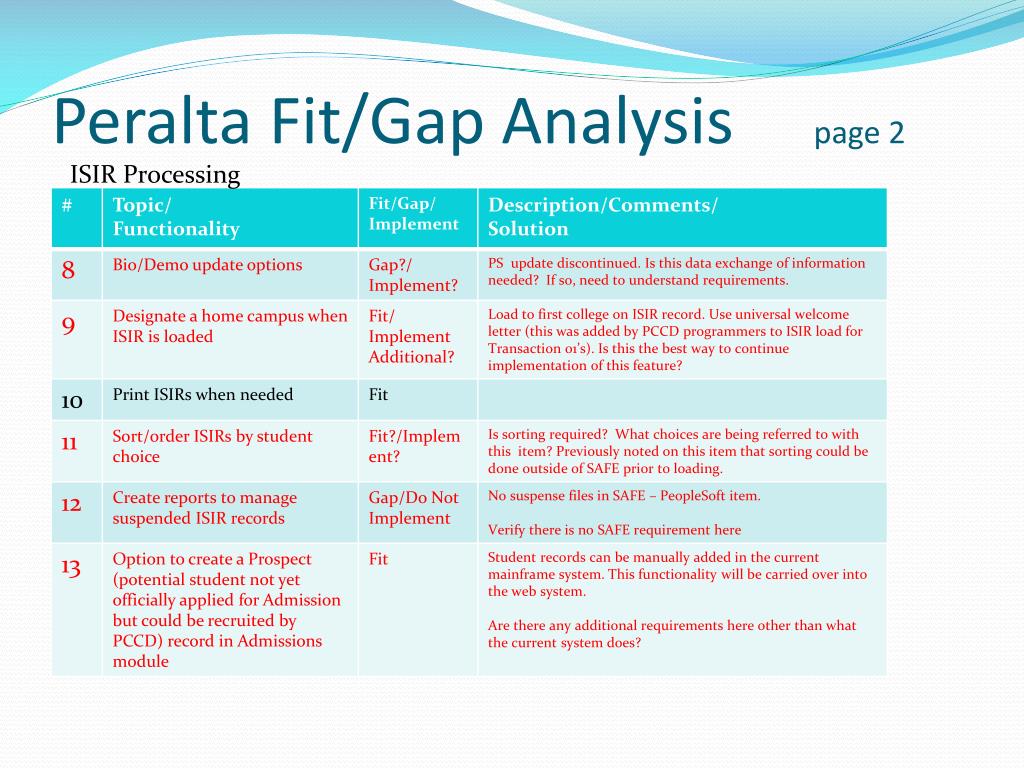

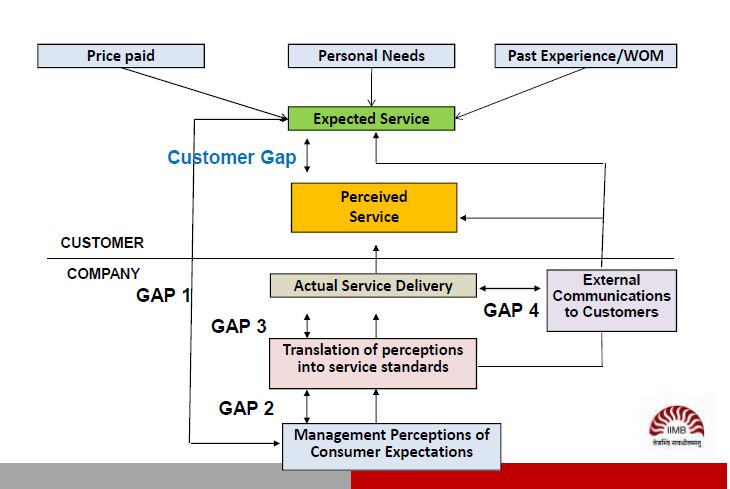

Gap-анализ в IT проектах

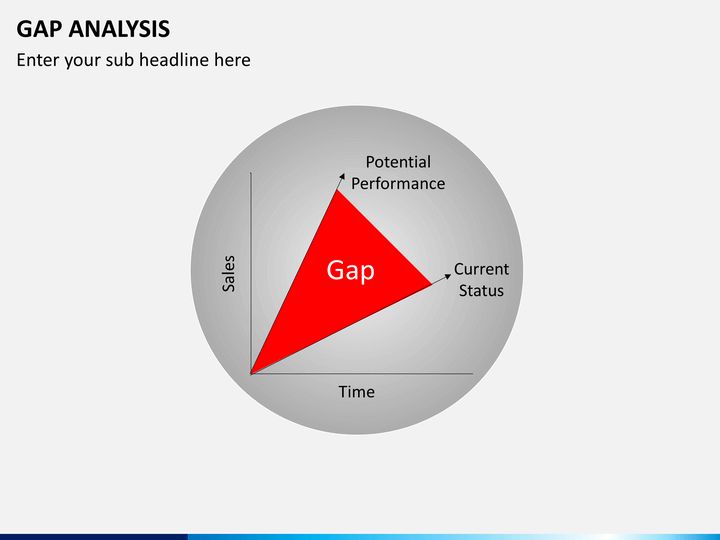

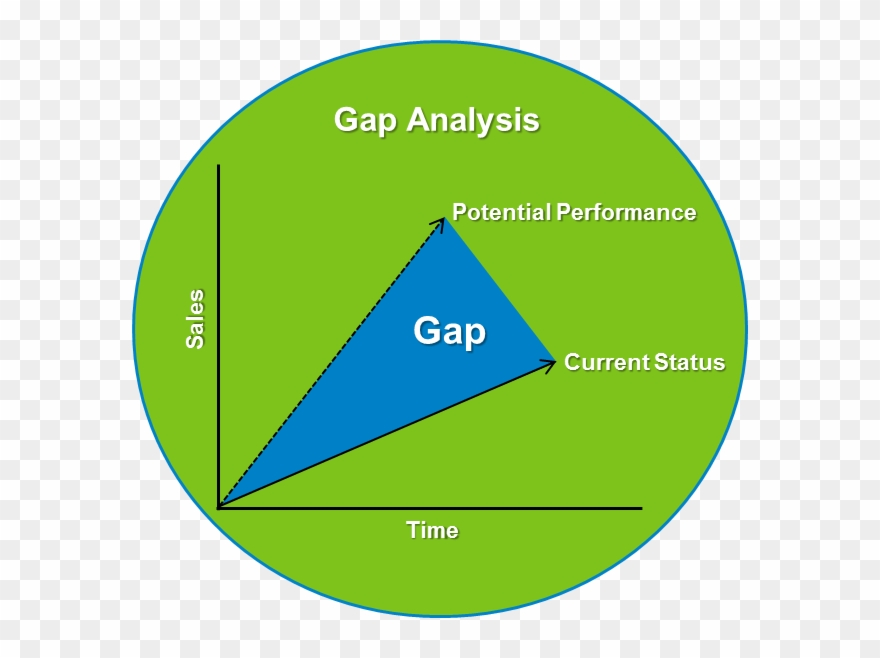

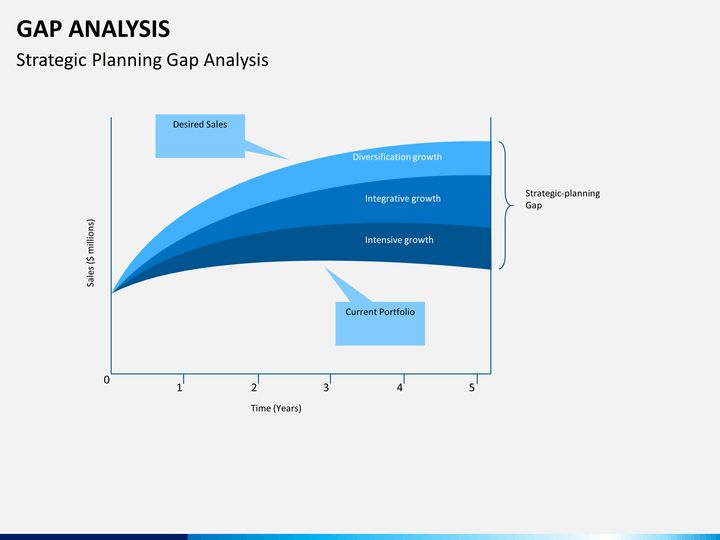

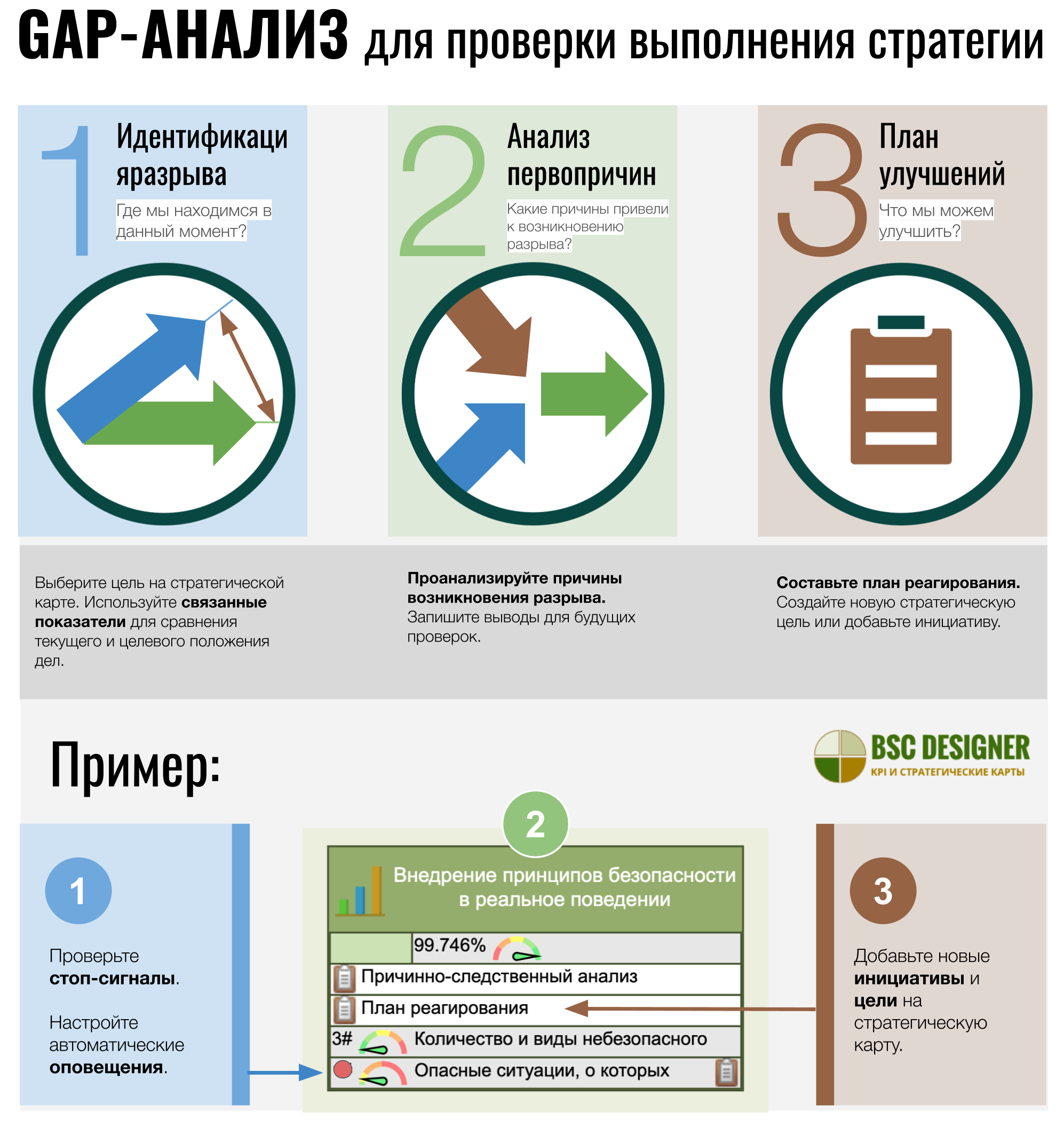

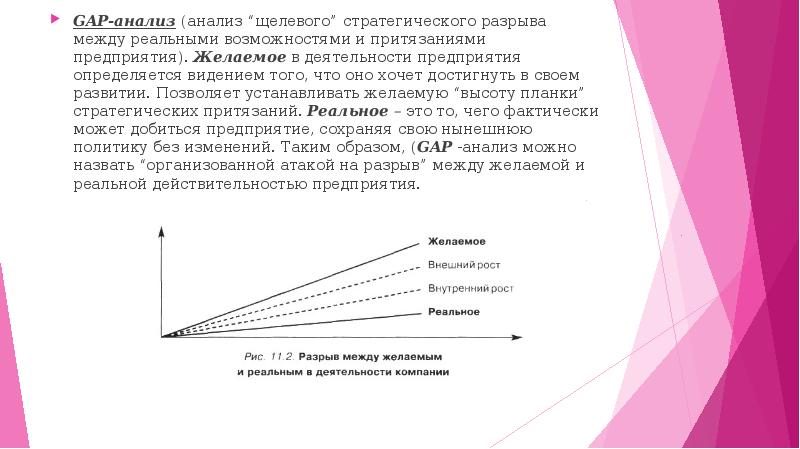

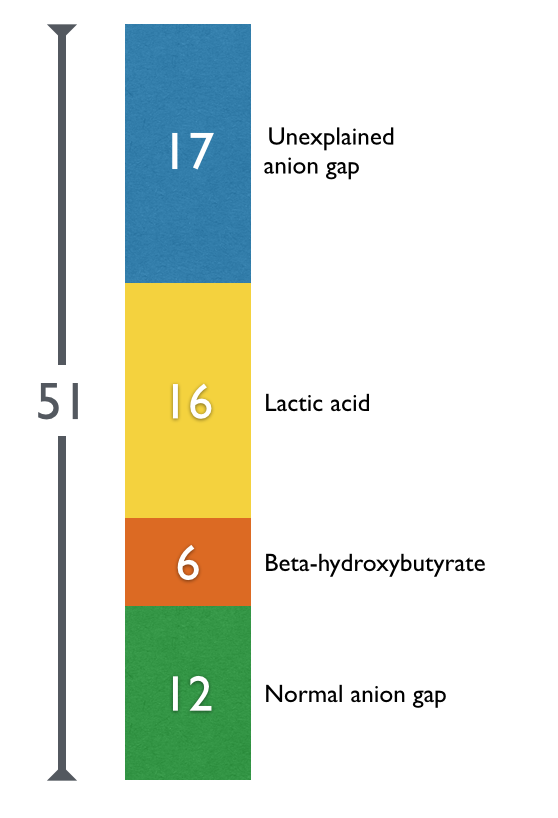

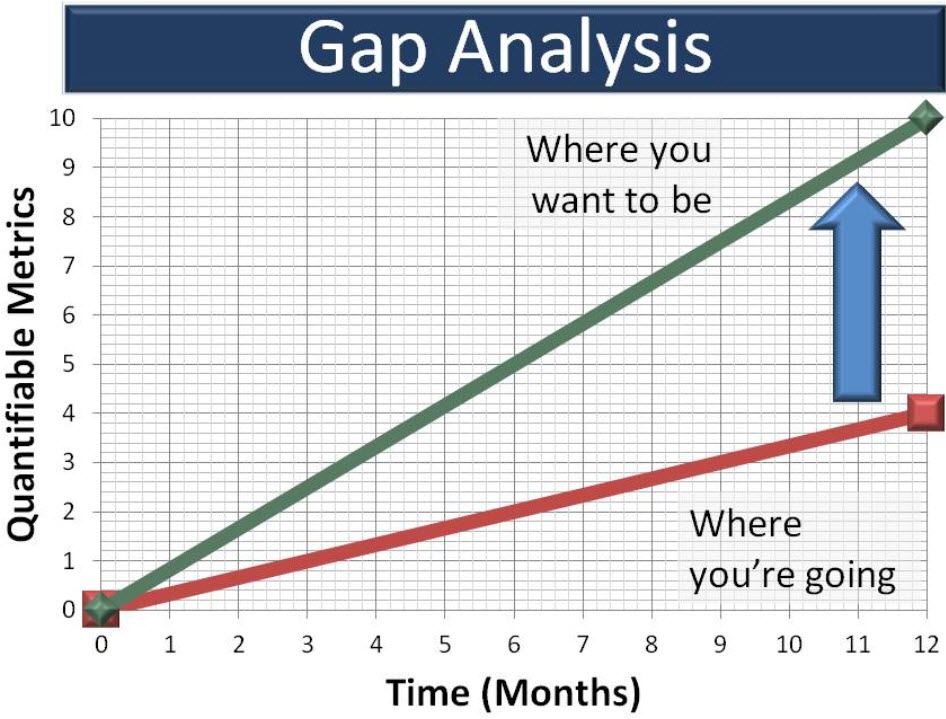

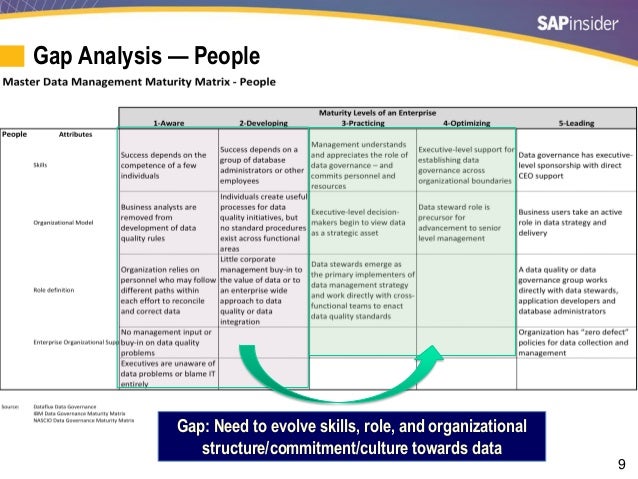

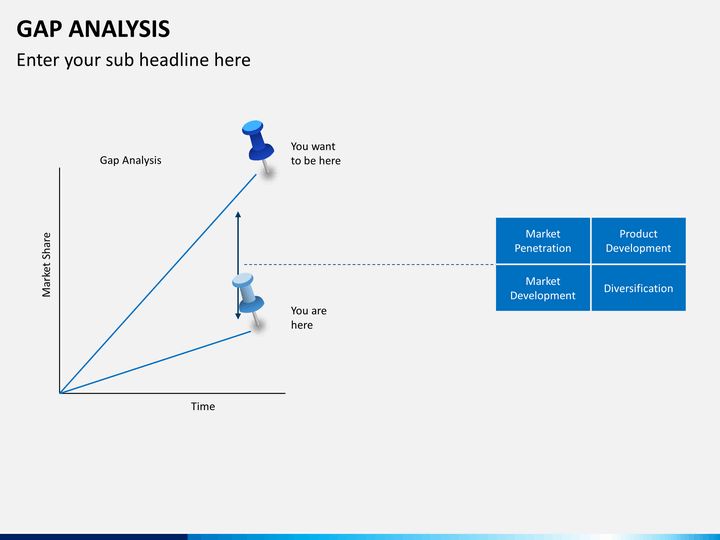

Gap-анализ — это метод определения области улучшения в любом процессе. При переводе названия методики GapAnalysis лучше всего подойдет слово «разрыв», потому что он описывает анализ разрывов между действительным настоящим состоянием (где находимся мы сейчас) и желаемым (куда мы хотим попасть).

Методика разработана Стэнфордским исследовательским институтом (США).

Это процесс, посредством которого бизнес-аналитик компании сравнивает фактическую производительность с ожидаемой производительностью, определяет, соответствует ли компания ожиданиям клиента и эффективно ли использует свои ресурсы (человеческие и финансовые). Gap-анализ отвечает на вопросы «где находится компания?», что отражает текущее состояние компании и «где компания хочет быть?”, что отражает цель компании или будущее ее состояние. Gap-анализ полезно проводить не только в начале проекта при разработке бизнес-кейса, но также полезно для определения задач, которые должна выполнить компания или команда разработчиков в ходе реализации проекта.

Как проводится Gap-анализ?

-

Определяется текущее состояние процесса , проекта, бизнеса и т.д. (As-is состояние).

-

Определяется будущее, целевое состояние процесса , проекта, бизнеса и т.

д. (To-be состояние).

д. (To-be состояние). -

Выявляются требования и пробелы, недостающие для достижения состояния To-be (краткий Gap-анализ).

-

Выявить, являются ли недостающие требования гэпом и описать его детально.

-

Определить ответственного за решение гэпа.

-

Прописать пошаговую стратегию решения гэпа.

После решения гэпа необходимо:

-

Зафиксировать, как был решен гэп, какие действия для этого проводились.

-

Кто решал гэп.

-

Дата, когда было определено, что гэп решен.

Какие недостатки?

-

Очень сложно проводить Gap-анализ на проект, где требуется огромное количество улучшений. в таком случае, лучше ограничиться описанием самых ключевых и глобальных изменений, которые необходимо произвести в первую очередь.

Их лучше всего расписать как можно детальнее.

Их лучше всего расписать как можно детальнее. -

Gap-анализ больше подходит для небольших проектов либо для верхнеуровневого или частичного анализа больших проектов.

Почему он важен?

-

Помогает не упустить все важные пробелы в проекте.

-

Позволяет детально рассмотреть и описать эти пробелы, а также определить стратегию достижения целевого состояния и людей, ответственных за эту стратегию.

-

Позволяет проконтролировать выполнение данной стратегии и достижение целевого состояния To-be.

Где мы применяем Gap-анализ?

-

При сравнении текущих требования заказчика с бенчмарком и выявлении разрывов.

-

При сравнении требований заказчика с лучшими практиками нашей компании.

-

При анализе технического долга проекта.

Размерные сетки GAP и Gap Factory

Популярная в Америке фирма GAP завоевала сердца покупателей благодаря хорошему качеству и приятной цене. GAP Factory – аутлет бренда, где представляются не только прошлые коллекции Гэпа, но и собственная линейка. Нас периодически спрашивают: «Отличаются ли размеры одежды и обуви GAP и GAP Factory?». На основании таблиц с официальных сайтов отзывов о по размерности, мы можем сказать, что размеры сходятся. Вещи для GAP и Gap Factory производятся на одних заводах и имеют один размерный ряд.

Таблица размеров GAP и Gap Factory

У бренда большой каталог товаров, где можно найти вещи для всех – детей, малышей и будущих мам. Для вашего удобства мы собрали всё по категориям:

Советы по измерению

Покупатели рекомендуют выбирать размер в сторону большего, иначе вещи будут сидеть “в облипку”. При выборе обуви ориентируетесь строго на размерную сетку магазинов. Основные параметры, которые необходимо знать о размерности в Gap и Gap Factory, следующие:

Основные параметры, которые необходимо знать о размерности в Gap и Gap Factory, следующие:

- Bust (в мужской размерной сетке Chest)– обхват груди, измеряется по самой полной части груди;

- Hip – обхват бёдер, измеряется по самой полной части ягодиц;

- Sleeve – длина рукава. Для того, чтобы измерить согните руку под прямым углом и положите на бедро. Сделайте замеры руки от конца шеи до локтя и от локтя до запястья;

- Waist – обхват талии, измеряйте вокруг самой узкой части талии;

- Inseam – длина измеряется по внутреннему шву брюк или джинсов от промежности до подола;

- Neck – обхват шеи, для поиска комфортного размера советуем измерять обхват шеи, держа один между рулеткой и кожей.

Важно обратить внимание на то, что линейки Tall и Petite разработаны для высоких и низких людей, соответственно!

Gap и Gap Factory размерная сетка женской одежды

Женская одежда Gap и Gap Factory производится в нескольких размерных линейках – Petite (для низких девушек), Tall (для высоких девушек) и Maternity (линия одежды для беременных). Каждая женщина сможет найти одежду по своим параметрам, даже если они не совсем стандартны. Все доступные размерные сетки каждой линии одежды представлены в таблицах.

Каждая женщина сможет найти одежду по своим параметрам, даже если они не совсем стандартны. Все доступные размерные сетки каждой линии одежды представлены в таблицах.

Топы, верхняя одежда, платья

Стандартные женские размеры

Женские размеры Petite – для миниатюрных

Женские размеры Tall – для высоких

Размеры одежды GAP | GAP Factory для беременных

Джинсы, брюки, шорты и все низы

Размерная сетка низов для женщин представлена в двух таблицах – стандартные размеры и размеры для беременных. Однако большинство женских моделей Gap и Gap Factory можно заказать на официальном сайте подходящей длины.

Для этого при выборе размера необходимо выбрать необходимую длину внутреннего шва: Petite (для низких девушек до ~165 сантиметров), Short (линейка для невысоких девушек и тех, кто любит укороченные модели джинсов), Regular (стандартная линейка), Long (немного удлинённые модели), Tall (модели для высоких девушек ~ от 175 см).

Примерную длину брюк и джинсов можно узнать по таблицы Inseam (длина внутреннего шва), но более точные параметры указаны у каждого конкретного товара.

Стандартные женские размеры

Размеры штанов для беременных

Длина женских брюк и джинсов

Размерная сетка обуви и аксессуаров GAP и GAP Factory для женщин

Все размеры женской обуви и аксессуаров Gap представлены в соответствии со стандартными размерами. Точные параметры изделий смотрите ниже:

Обувь

Женские тапочки

Женские шапки и перчатки

Ремни и леггинсы

В отличие от женских линеек, мужские размеры Gap и Gap Factory имеют меньшее разнообразие. Большинство моделей представлены всего в двух размерных сетках: стандартная и Tall (для высоких мужчин).

Одежда

- Размеры M-XL Tall: на 2 дюйма (5 см) длиннее в теле стандартных;

- Размеры XXL-XXXL Tall: на 4 см длиннее в теле;

- Кофты и рубашки Tall с длинными рукавами на 2 см длиннее в рукаве по сравнению со стандартными размерами;

- Кофты и рубашки Tall с коротким рукавом: на 1,3 см длиннее в рукаве.

Стандартные мужские размеры тишоток, рубашек и верхней одежды

Мужские размеры футболок и верхней одежды Tall – для высоких

Джинсы и брюки

Размерная сетка гап мужской обуви и аксессуаров

Мужская обувь

Мужские ремни

Мужские шапки и перчатки

Размерная сетка Gap и Gap Factory для детей

Gap и Gap Factory предоставляют широкий выбор детской одежды на любые параметры и возраст ребёнка. Для мальчиков и девочек от 4 лет существует линейка Plus-Size – одежда для полных детей. Джинсы и брюки для мальчиков от 4 лет производятся в трёх модельных рядах:

- Slim – более узкие штаны в области талии и бёдер, длина как у стандартных моделей;

- Regular – стандартные размеры;

- Husky – более длинные по внутреннему шву и широкие штаны в области талии и бёдер.

Одежда

Обувь

Одежда

Обувь

Стандартные размеры одежды

Plus-Size размеры одежды

Обувь

Кофты и верхняя одежда стандартных размеров

Кофты и верхняя одежда для рослых мальчиков

Брюки и джинсы Slim

Брюки и джинсы Reg

Брюки и джинсы Husky

Обувь

Нижнее белье

Шляпы и шапки

Перчатки

Ремни

Отзывы о размерности

“Магазин рекомендую, но я бы сказала, вещи раздела BABY тут лучше брать с запасом на размер. У нас была зимняя куртка «18-24 мес» из мальчикового раздела. Дочка носила ее в 1,3 года, при том что она миниатюрная и одежду других фирм мы носили с маркировкой «12 мес». А вот раздел TODDLER идет в размер или даже чуть большемерит. Куртки тут, кстати, у мальчишек гораздо шире, чем девчоночьи. Я хотела было купить дочке еще одну красную курточку, но по ширине она была нам совсем велика. Пижамы большемерят явно — я заказала слип 5Т, и дочке ростом 105 см он просто огромный, причем в ширину он в облипку, а в длину на ребенка явно выше 110 см. В то время как слип от Carters 5Т дочке оказался впору. Платье 5Т дочке ростом 105 см. впору по ширине и рукавам. Трикотажный свитер и футболка 5Т велики и в длину по рукавам, и в ширину по плечам. В общем, на стройного ребенка ростом 105 см трикотаж — размер 4Т, не тянущийся хлопок — 5Т.” – Марковская

У нас была зимняя куртка «18-24 мес» из мальчикового раздела. Дочка носила ее в 1,3 года, при том что она миниатюрная и одежду других фирм мы носили с маркировкой «12 мес». А вот раздел TODDLER идет в размер или даже чуть большемерит. Куртки тут, кстати, у мальчишек гораздо шире, чем девчоночьи. Я хотела было купить дочке еще одну красную курточку, но по ширине она была нам совсем велика. Пижамы большемерят явно — я заказала слип 5Т, и дочке ростом 105 см он просто огромный, причем в ширину он в облипку, а в длину на ребенка явно выше 110 см. В то время как слип от Carters 5Т дочке оказался впору. Платье 5Т дочке ростом 105 см. впору по ширине и рукавам. Трикотажный свитер и футболка 5Т велики и в длину по рукавам, и в ширину по плечам. В общем, на стройного ребенка ростом 105 см трикотаж — размер 4Т, не тянущийся хлопок — 5Т.” – Марковская

“Одежда в GAP идет по возрасту ребенка, что удобно. Купила для 5 лет. Ну правда, пока она ей великовата, потому как купила чуть на вырост (девочке 4 года) ,но все равно с удовольствием носит. ” – Виолетта

” – Виолетта

Предоставленные данные носят информационный характер. Актуальные таблицы размеров смотрите на официальных сайтах магазинов.

ООО ГАП РИТЕЙЛ — ОГРН 1087746630058, ИНН 7705842496

УчредителиЧАСТНАЯ КОМПАНИЯ С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ФИБА КЭПИТАЛ ИНВЕСТМЕНТС Б.В.» Юридическое лицо (Нерезидентами РФ) Доля в уставном капитале:

33,20%

ЧАСТНАЯ КОМПАНИЯ С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «СТРАТЕДЖИК РИТЕЙЛ ИНВЕСТМЕНТС Б.В.» Юридическое лицо (Нерезидентами РФ) Доля в уставном капитале:

33,20%

АКЦИОНЕРНОЕ ОБЩЕСТВО «МАРКА МАГАЗАДЖИЛЫК АНОНИМ ШИРКЕТИ» Юридическое лицо (Нерезидентами РФ) Доля в уставном капитале:

29,60%

СЕНЕР ОЙЯ Физическое лицо Доля в уставном капитале:

2,00%

Компания ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ГАП РИТЕЙЛ» зарегистрирована 13.05.2008 г. Краткое наименование: ГАП РИТЕЙЛ. При регистрации организации присвоен ОГРН 1087746630058, ИНН 7705842496 и КПП 770501001. Юридический адрес: ГОРОД МОСКВА ПЛОЩАДЬ ПАВЕЛЕЦКАЯ ДОМ 2 СТРОЕНИЕ 2 ПОМЕЩЕНИЕ I КОМН 40-41 ЭТ 1.

Юридический адрес: ГОРОД МОСКВА ПЛОЩАДЬ ПАВЕЛЕЦКАЯ ДОМ 2 СТРОЕНИЕ 2 ПОМЕЩЕНИЕ I КОМН 40-41 ЭТ 1.

Булум Айдыноглу Йешим является генеральным директором организации. Учредители компании — ЧАСТНАЯ КОМПАНИЯ С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ФИБА КЭПИТАЛ ИНВЕСТМЕНТС Б.В.», ЧАСТНАЯ КОМПАНИЯ С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «СТРАТЕДЖИК РИТЕЙЛ ИНВЕСТМЕНТС Б.В.», АКЦИОНЕРНОЕ ОБЩЕСТВО «МАРКА МАГАЗАДЖИЛЫК АНОНИМ ШИРКЕТИ», СЕНЕР ОЙЯ, БУЛУМ АЙДЫНОГЛУ ЙЕШИМ. Среднесписочная численность (ССЧ) работников организации — 377.

В соответствии с данными ЕГРЮЛ, основной вид деятельности компании ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ГАП РИТЕЙЛ» по ОКВЭД: 47.71 Торговля розничная одеждой в специализированных магазинах. Общее количество направлений деятельности — 22.

За 2019 год прибыль компании составляет — 34 180 000 ₽, выручка за 2019 год — 2 133 727 000 ₽. Размер уставного капитала ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ГАП РИТЕЙЛ» — 136 000 000 ₽. Выручка на начало 2019 года составила 2 150 108 000 ₽, на конец — 2 133 727 000 ₽. Себестоимость продаж за 2019 год — 900 120 000 ₽. Валовая прибыль на конец 2019 года — 1 233 607 000 ₽. Общая сумма поступлений от текущих операций на 2019 год — 2 134 175 000 ₽.

На 22 мая 2021 организация действует.

У компании ОБЩЕСТВО С ОГРАНИЧЕННОЙ ОТВЕТСТВЕННОСТЬЮ «ГАП РИТЕЙЛ» есть торговые марки, общее количество — 17, среди них GAP KIDS, БЕБИ ГЭП, ГЭП, ГЭП КИДС, BABY GAP, GAP, BR, GAP 1969, BANANA REPUBLIC, GAPFIT GAP, БАНАНА РЕПАБЛИК. Первая торговая марка зарегистрирована 21 мая 1990 г. — действительна до 25 сентября 2029 г. Последняя торговая марка зарегистрирована 10 мая 2018 г. и действительна до 11 августа 2027 г.

Юридический адрес ГАП РИТЕЙЛ, выписка ЕГРЮЛ, аналитические данные и бухгалтерская отчетность организации доступны в системе.

ГЭП в трейдинге — что это такое GAP на бирже

Работа на фондовом рынке невозможна без применения технического анализа. Он проводится на базе графиков котировок активов, где иногда встречаются ГЭПы. Если вы собираетесь торговать на бирже, должны обязательно знать, что такое ГЭП в трейдинге и как им пользоваться. Об этом я сегодня и расскажу.

Если вы собираетесь торговать на бирже, должны обязательно знать, что такое ГЭП в трейдинге и как им пользоваться. Об этом я сегодня и расскажу.

Значение слова

ГЭП – это не аббревиатура, а слово, заимствованное из английского языка. В переводе оно означает разрыв. Также его можно интерпретировать как пробел, просвет, зазор. Оно прекрасно отражает картинку, которую иногда можно видеть на биржевых графиках. Вот она.

Здесь действительно образовался разрыв между ценой закрытия и открытия. Скачки в стоимости активов могут наблюдаться как на восходящем тренде (ГЭП вверх), так и на нисходящем (ГЭП вниз).

Такие зоны – не редкость, поэтому нужно знать, как себя вести при их возникновении. Фактически они свидетельствуют о том, что на рынке не было активности. Но ведь она продолжится. Как понять, куда пойдёт после ГЭПа тренд? Давайте в этом разбираться.

Разные виды

Когда разрыв образуется при восходящем направлении, это означает, что максимум цены актива, сложившийся при закрытии торгов, получился ниже, чем минимальная стоимость при последующем открытии.

Если ГЭП виден на нисходящем тренде, значит, при закрытии ценовой минимум оказался выше, чем максимальная цена при открытии. Существует несколько типов ГЭП разрыва:

- Обычный (торговый, простой). Возникает на графике, когда торгуются активы, не очень привлекающие трейдеров. У них небольшая ликвидность, объемы торгов при этом также маленькие. Цена здесь изменяется незначительно, поэтому лучше не делать каких-то движений при таком рисунке.

- Пробойный (прорыва). Его название говорит о том, что происходит пробой в какую-то сторону – вверх или вниз. Такое возможно в двух случаях: когда движение цены было незначительным или при развороте тренда. При этом обычно происходит сильное движение, поэтому цена не откатывается, чтобы заполнить Gap. Причина — слишком быстрое нарастание объемов в связи с изменением настроения на рынке.

- Истощения. Его появление говорит о том, что текущий тренд заканчивается и произойдет разворот.

- Продолжения (ускорения, отрыва).

Возникает в средней части графика, когда цена движется в одном направлении. Как правило, при этом тренд продолжается, что подтверждается таким ГЭПом.

Возникает в средней части графика, когда цена движется в одном направлении. Как правило, при этом тренд продолжается, что подтверждается таким ГЭПом.

Заполнение Gap

Я уже упоминал в статье такое понятие как заполнение ГЭПа. С ним связана стратегия работы на рынке во время возникновения разрыва. Что это означает? Когда образовался в графике пробел, это свидетельствует о том, что цена перескочила с одного уровня на другой.

Считается, что она должна обязательно вернуться на изначальный уровень, после которого произошел разрыв. Если это происходит, говорят, что Gap закрылся или заполнился. На это и рассчитывают трейдеры, выставляя ордера.

Сколько времени потребуется для заполнения ГЭПа, предсказать невозможно. Поэтому запасаются терпением, рассчитывая на то, что рано или поздно это действительно произойдет. Однако практика показывает, что так бывает не всегда. Так что нужно хорошо разобраться в том, как торговать на ГЭПах, в каких случаях их наличие лучше игнорировать.

Причины возникновения

Прежде чем перейти непосредственно к вопросу о торговле, сначала расскажу вам, почему на графиках иногда появляются разрывы. Это теория, но её нужно знать, чтобы ваш дальнейший прогноз оказался верным. Причин несколько:

- Специфика работы биржи. Например, на Московской суббота и воскресенье являются выходными днями. Да и торги ведутся не круглосуточно. К тому же, существуют праздничные дни. Но в периоды, когда здесь торги не производятся, в мире не прекращается торговля. То, что происходит на зарубежных торговых площадках, может иметь своё влияние. Сами трейдеры также могут менять свои решения, что отражается на спросе и предложении по различным активам. Накопление большого количества неисполненных ордеров тоже приводит к возникновению разрывов.

- Экономические новости, имеющие значительное влияние на цену. Как правило, это неожиданные заявления чиновников, политиков, выход отчетов компаний, не подтвердивших свою прибыльность. На это рынок может отреагировать очень мощной единой волной.

- События, относящиеся к разряду форс-мажорных. Например, различные катаклизмы, техногенные катастрофы.

- Приближающаяся выплата дивидендов по акциям. Перед этим они растут в цене. Когда же реестр закрывается, цена резко падает.

- Клиринг фьючерсных контрактов. После произведенных расчетов цена может сильно измениться.Когда вы видите, что на графике появился Gap, подумайте, по какой причине это могло произойти.

Торговля с ориентиром на Gap

Мы дошли до самого интересного – того, что можно применить для заработка. При появлении визуального разрыва тренда сначала нужно сделать Gap анализ. Но это уже не просто предположения о том, почему он появился.

ГЭП анализ – это определение типа разрыва с последующим прогнозированием возможных действий. Например, если перед вами обычный Gap, лучше воздержаться от входа в рынок. Слишком уж незначительное колебание цены, на котором сложно заработать.

При пробойном ГЭПе, как правило, будет сильное движение цены. Если она растет, разрыв может вообще не заполниться. Поэтому стоит открыть длинную позицию. Однако нужно не спешить, а понаблюдать за ценой какое-то время.

Если вы определили, что присутствует Gap истощения, значит, скоро будет разворот. Такой разрыв появится только после длительного тренда. Обычно после него формируется модель, называемая «островной разворот». Выглядит она следующим образом.

То есть после разрыва истощения происходит небольшое продолжение тренда, разворот, а потом образуется пробойный ГЭП. Он подтверждает начало нового тренда. Здесь самый оптимальный вариант – входить в рынок после образования такой модели.

Теперь о Gap продолжения. С ним всё просто – тренд продолжается, поэтому сделка открывается в зависимости от его направления – вверх или вниз. При бычьем тренде фиксируется длинная позиция, при медвежьем – короткая.

Здесь можно просчитать, на какое расстояние продолжится тренд. Поскольку этот вид ГЭПа образуется примерно в средней части графика, можно предположить, что после его возникновения тренд пройдет еще примерно такой же отрезок, как и до разрыва.

Поскольку этот вид ГЭПа образуется примерно в средней части графика, можно предположить, что после его возникновения тренд пройдет еще примерно такой же отрезок, как и до разрыва.

И последнее, на что я хочу обратить ваше внимание, — это работа с утренними ГЭПами. Я имею в виду разрывы, образующиеся при открытии биржи. Здесь некоторые применяют принцип заполнения ГЭПа.

Заключается он в следующем: если присутствует Gap, нужно быстро открывать позицию, противоположную его направлению. То есть при ГЭПе вверх открывается короткая позиция, а если он направлен вниз – длинная.

Такая система действительно работает, но не всегда. Иногда после утреннего ГЭПа, наоборот, тренд движется в его направлении. Поэтому рекомендую не спешить с решением, особенно, если вы еще новичок в трейдинге.

Сначала делайте наблюдения и теоретические прогнозы без выставления ордеров. Если они будут подтверждаться, тогда пробуйте воплотить свою стратегию на практике. А вообще нюансов в работе с ГЭПами много, никакая статья не поможет вам их изучить. Выход один – как можно больше практиковаться.

Выход один – как можно больше практиковаться.

Об авторе

Баффет

Инвестирую с 2008 года в фондовые рынки Европы, Америки, Азии, России. Больше всего люблю Английский метод инвестирования. Слежу за всеми тенденциями и трендами в мире денег.

gapdecoder / decryption.py на главном сервере · gap-decoder / gapdecoder · GitHub

gapdecoder / decryption.py на главном сервере · gap-decoder / gapdecoder · GitHub Постоянная ссылка В настоящее время невозможно получить участников| #! / Usr / bin / env python3 | |

| # кодировка: utf-8 | |

| структура импорта | |

от Crypto. Шифр импортный AES Шифр импортный AES | |

| aes_key = bytes.fromhex (‘5b63db113b7af3e0b1435556c8f9530c’) | |

| aes_iv = bytes.fromhex (’71e70405353a778bfa6fbc30321b9592′) | |

| def aes_decrypt_buffer (буфер): | |

| «» « | |

| >>> aes_decrypt_buffer (b «0123456789abcdef» * 2).шестнадцатеричный () | |

| ‘a35fd5bfdb47815bcbe4b39e596a9358e289e389da48c0e709b26ecc081563ac’ | |

| «» « | |

шифр = AES. new (aes_key, AES.MODE_CBC, iv = aes_iv) new (aes_key, AES.MODE_CBC, iv = aes_iv) | |

| вернуть cipher.decrypt (буфер) | |

| def split_buffer_in_3 (buf, idx1, idx2): | |

| вернуть buf [: idx1], buf [idx1: idx2], buf [idx2:] | |

| def расшифровка (изображение): | |

| «» « | |

| >>> x = «0A0A0A0A BABAC0C0 10000000 01010101 01010101 01010101 01010101 DEADBEAF 04000000» | |

>>> расшифровать (байты. fromhex (x)). hex () fromhex (x)). hex () | |

| ‘babac0c0ca251118030ff9aff186bdccbce26a4cdeadbeaf’ | |

| «» « | |

| # Файл состоит из константного заголовка, тела, | |

| # и последнее 4-байтовое слово, указывающее начало зашифрованной части | |

| encryption_marker, body, index_bytes = split_buffer_in_3 (изображение, 4, -4) | |

| # возврат, если маркер шифрования отсутствует в начале файла | |

| , если encryption_marker! = B «\ x0A \ x0A \ x0A \ x0A»: | |

| возврат изображения | |

| # Используйте последние 4 байта, чтобы получить индекс байтов, которые нужно заменить | |

(индекс,) = структура. распаковать (« распаковать (« | |

| clear_prefix, replace_count_bytes, rest = split_buffer_in_3 (тело, индекс, индекс + 4) | |

| # Сколько байтов заменить | |

| (replace_count,) = struct.unpack (« | |

| _, зашифрованный, clear_suffix = split_buffer_in_3 (rest, 0, replace_count) | |

| # Конвертировать обратно в байты | |

| возврат б «».присоединиться ((clear_prefix, aes_decrypt_buffer (зашифрованный), clear_suffix)) |

Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс.

Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.

Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс.

Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.Закройте пробел в проверке SSL для полной видимости с помощью Corsa Security

Подход виртуализации под ключ дает вам 100% прозрачность

Организации все больше полагаются на шифрование, в первую очередь на уровень защищенных сокетов (SSL) и безопасность транспортного уровня (TLS), для защиты своих данных в движении.В то же время киберпреступники используют зашифрованный трафик, чтобы скрыть свое присутствие и избежать обнаружения.

Очень немногие устройства безопасности могут справиться с таким объемом зашифрованного трафика, а это значит, что у киберпреступников есть открытая дверь. Чтобы защитить свои сети, организациям необходимо решение, которое может экономично масштабировать инспекцию трафика, чтобы закрыть пробел в проверке SSL.

Предприятия не успевают за дешифровкой входящего трафика

В условиях экспоненциального роста объемов и смешивания трафика, а также более 70% зашифрованного трафика предприятия сталкиваются с постоянно растущими уязвимостями, когда дело доходит до кибербезопасности, из-за пробела в проверке SSL .

SSL Inspection Gap — это момент, когда предприятие не может справиться с расшифровкой входящего трафика и поддерживать производительность своей сети, поэтому они предпочитают отключать расшифровку SSL / TLS на своих брандмауэрах и пропускать трафик без проверки, чтобы ускорить их сеть.

Фактически, при включенной проверке SSL / TLS пропускная способность падает до 92%.

Платформа виртуализации сетевой безопасности под ключ обеспечивает 100% прозрачность SSL / TLS

Для достижения полной 100% прозрачности SSL / TLS и гарантии производительности сети вам необходимо виртуализировать сетевую безопасность. Это позволяет распределить функции шифрования / дешифрования в рамках виртуальных межсетевых экранов следующего поколения (NGFW) на несколько виртуальных машин (ВМ), чтобы вы больше не были привязаны к производительности одного брандмауэра и могли горизонтально масштабировать проверку безопасности.

Это позволяет распределить функции шифрования / дешифрования в рамках виртуальных межсетевых экранов следующего поколения (NGFW) на несколько виртуальных машин (ВМ), чтобы вы больше не были привязаны к производительности одного брандмауэра и могли горизонтально масштабировать проверку безопасности.

Платформа виртуализации сетевой безопасности Corsa под ключ делает именно это и устраняет пробелы в проверке SSL, обеспечивая 100% прозрачность без снижения производительности. Путем тесной интеграции виртуализации с интеллектуальной оркестровкой Corsa Security упрощает развертывание, управление и эксплуатацию виртуализированных массивов NGFW для больших сетей.

Настройка за считанные минуты и масштабирование проверки SSL одним нажатием кнопки

Платформа Corsa Security чрезвычайно проста в использовании. С точки зрения сети он развертывается как виртуальный межсетевой экран на любом канале с высокой пропускной способностью. Corsa Security предоставляет все необходимые компоненты сети, сервера, балансировки нагрузки и управления в пакете под ключ.

Вы по-прежнему пользуетесь услугами предпочитаемых вами поставщиков средств безопасности и настраиваете политику брандмауэра с помощью существующего диспетчера политик, в то время как за кулисами их виртуальные функции выполняются в современной гиперконвергентной инфраструктуре, специально оптимизированной для масштабирования проверки SSL / TLS.

- Платформа Corsa Security направляет трафик SSL / TLS на виртуальную машину межсетевого экрана для дешифрования.

- Трафик расшифровывается, а затем проверяется

виртуальными машинами брандмауэра с использованием лицензированных функций NGFW

, таких как IPS, AppID, DLP и т. Д. - Corsa Security Orchestrator настраивает параметры политики

и выполняет проверки работоспособности

для мониторинга производительности виртуальной машины и системы . - Платформа Corsa Security поддерживает отслеживание соединений с отслеживанием состояния

для интеллектуального управления трафиком

к виртуальным машинам и от них.

Быстрое, легкое и доступное масштабирование быстро меняющихся требований к проверке SSL

При масштабировании проверки SSL / TLS с помощью готовой платформы Corsa Security вы можете быть уверены, что видите весь трафик, входящий в вашу сеть. Результатом является полная видимость SSL / TLS со многими другими, в том числе:

- Повышенная гибкость

- Повышенная безопасность

- Более низкая совокупная стоимость владения

- Повышенная операционная эффективность ИТ

- Обеспечение безопасности в будущем

Устранение пробелов в проверке SSL имеет решающее значение для предприятий, позволяющих получить 100% прозрачность и предотвратить кибератаки.Благодаря виртуализации сетевой безопасности «под ключ» вы можете быстро, легко и недорого справиться с быстро меняющимися требованиями к емкости.

Рекомендуемые ресурсы

Технический документ:

Виртуализация сетевой безопасности может быть простой задачей Практическое руководство

— Кража ключа дешифрования с компьютера с воздушным зазором в другой комнате

Компьютеры с воздушным зазором изолированы от Интернета или любых других компьютеров, подключенных к Интернету или внешней сети, поэтому хакеры не могут получить удаленный доступ к их содержимому.

Но вам нужно еще раз подумать, прежде чем называть их « Safe ».

Группа исследователей безопасности из Тель-Авивского университета и Техниона открыла новый метод кражи конфиденциальных данных с целевого компьютера с воздушным зазором, расположенного в другой комнате.

Команда — это та же группа исследователей, которые экспериментировали с рядом различных методов извлечения данных с компьютера. В прошлом году команда продемонстрировала, как извлекать секретные ключи дешифрования из компьютеров, используя только радиоприемник и кусок лаваша.В 2014 году команда разработала специальный браслет для дигитайзера, у которого была возможность извлекать криптографический ключ, используемый для защиты данных, хранящихся на машине, просто касаясь корпуса компьютера.

Извлечение секретного ключа дешифрования за секунды

Сделав еще один шаг вперед в своем эксперименте, группа исследователей, включая Даниэля Генкина, Льва Пахманова, Итамара Пипмана и Эрана Тромера, недавно открыла аналогичный способ извлечения секретного ключа дешифрования за секунды, но на этот раз из машины с воздушным зазором.

Криптография на основе эллиптических кривых — это надежный алгоритм обмена ключами, который наиболее широко используется во всем, от защиты веб-сайтов до сообщений с помощью Transport Layer Security (TLS).

Как работает метод?

Исследователи использовали метод, известный как Side-Channel Attack: Атака, которая извлекает секретный криптографический ключ из системы путем анализа схемы использования памяти или электромагнитных выходных сигналов ПК, которые испускаются в процессе дешифрования.

«Измеряя электромагнитное излучение цели, атака извлекает секретный ключ дешифрования в течение нескольких секунд из цели, расположенной в соседней комнате через стену», — говорится в недавно опубликованной статье [PDF].

В частности, команда получила закрытый ключ от ноутбука, на котором запущена популярная реализация OpenPGP, GnuPG. Однако с тех пор разработчики GnuPG внедрили меры противодействия этому методу, сделав GnuPG более устойчивым к атакам по побочным каналам.

Требуемое оборудование:

Оборудование, использованное в эксперименте, включало:

- Антенна

- Усилители

- Программно-определяемый радиомодуль

- Ноутбук

Во время взлома эксперимента исследователи сначала отправили целевому ноутбуку определенный зашифрованный текст (зашифрованное сообщение).

Теперь, во время расшифровки выбранного зашифрованного текста, исследователи измерили электромагнитную утечку ноутбука «, сосредоточив внимание на узкой полосе частот.»

Затем сигнал был обработан, и была получена четкая трассировка, показывающая информацию об операндах, используемых в ECC, которая, в свою очередь, раскрыла секретный ключ.

По словам исследователей, этот эксперимент проводился через стену толщиной 15 сантиметров, укрепленную металлическими шпильками.

«Эксперимент … проводился с использованием ноутбуков Lenovo 3000 N200, которые показывают особенно четкий сигнал», — говорится в документе. «Атаки полностью ненавязчивые: мы не модифицировали цели и не открывали их шасси.«

Исследователи безопасности успешно извлекли секретный ключ после наблюдения около 66 процессов дешифрования, каждый из которых длился около 0,05 секунды, в результате чего общее время измерения * составило около 3,3 секунды.

Будущие вызовы:

Будущие проблемы для исследователей включают в себя проблемы атак с невыбранным зашифрованным текстом и атак на другие криптографические примитивы (например, симметричное шифрование). Более того, минимизация количества операций дешифрования для извлечения секретного ключа.

Команда представит свою работу на предстоящей конференции RSA 3 марта. Чтобы получить подробное объяснение с техническими подробностями об атаке, мы рекомендуем вам прочитать исследовательский документ [PDF].* Примечание: Когда команда сообщает, что секретный ключ был получен за «секунды», это общее время измерения, а не то, сколько времени потребуется для фактического проведения атаки.

Пробел в системе безопасности позволяет прослушивать звонки с мобильных телефонов — ScienceDaily

Звонки через мобильную сеть LTE, также известную как 4G, зашифрованы и поэтому должны быть защищенными от касания.Однако исследователи из Института безопасности информационных технологий им. Хорста Гёрца (HGI) при Рурском университете в Бохуме показали, что это не всегда так. Они могли расшифровать содержание телефонных звонков, если находились в той же радиоячейке, что и их цель, на мобильный телефон которой они затем позвонили сразу после звонка, который они хотели перехватить. Они используют недостаток, который некоторые производители допустили при внедрении базовых станций.

Результаты были опубликованы командой HGI David Rupprecht, Dr.Катарина Колс и профессор Торстен Хольц с кафедры системной безопасности вместе с профессором Кристиной Пёппер из Нью-Йоркского университета Абу-Даби на 29-м симпозиуме по безопасности Usenix, который проходит в форме онлайн-конференции с 12 по 14 августа 2020 года. Соответствующие поставщики и с производителями связывались до публикации; к настоящему времени уязвимость должна быть исправлена.

Повторное использование ключей приводит к нарушению безопасности

Уязвимость затрагивает Voice over LTE, телефонный стандарт, используемый почти для всех мобильных телефонных звонков, если они не совершаются через специальные службы обмена сообщениями.Когда два человека звонят друг другу, генерируется ключ для шифрования разговора. «Проблема заключалась в том, что тот же ключ также повторно использовался для других вызовов», — говорит Дэвид Рупрехт. Соответственно, если злоумышленник позвонит одному из двух людей вскоре после их разговора и записал зашифрованный трафик из той же ячейки, он или она получит тот же ключ, который защищал предыдущий разговор.

«Злоумышленник должен вовлечь жертву в разговор», — поясняет Дэвид Рупрехт. «Чем дольше злоумышленник разговаривал с жертвой, тем больше содержания предыдущего разговора он смог расшифровать.»Например, если злоумышленник и жертва говорили в течение пяти минут, злоумышленник может позже расшифровать пять минут предыдущего разговора.

Определение соответствующих базовых станций через приложение

Чтобы определить, насколько широко распространен пробел в системе безопасности, ИТ-специалисты протестировали ряд случайно выбранных радиоячеек по всей Германии. Пробел в безопасности затронул 80% проанализированных радиоячеек. К настоящему времени производители и поставщики мобильных телефонов обновили программное обеспечение базовых станций, чтобы решить эту проблему.Дэвид Руппрехт дает полную ясность: «Затем мы протестировали несколько случайных радиоячеек по всей Германии и с тех пор не обнаружили никаких проблем», — говорит он. Тем не менее, не исключено, что где-то в мире есть радиоячейки, где возникает уязвимость.

Чтобы их выследить, группа из Бохума разработала приложение для устройств Android. Технически подкованные волонтеры могут использовать его для поиска по всему миру радиоячеек, которые все еще содержат бреши в безопасности, и сообщать о них команде HGI.Исследователи направляют информацию всемирной ассоциации операторов мобильной связи GSMA, которая обеспечивает обновление базовых станций.

«Голос через LTE используется уже шесть лет, — говорит Дэвид Рупрехт. «Мы не можем проверить, использовали ли злоумышленники брешь в системе безопасности в прошлом». Он проводит кампанию за изменение нового стандарта мобильных телефонов, чтобы та же проблема не могла возникнуть снова при установке базовых станций 5G.

История Источник:

Материалы предоставлены Рурским университетом Бохума .Оригинал написан Джулией Вейлер. Примечание. Содержимое можно редактировать по стилю и длине.

Гомоморфное шифрование: устранение бреши в безопасности используемых данных

За последние два десятилетия компании защищали передаваемые данные с помощью VPN, HTTPS и TLS. Те же компании также защищают неактивные данные с помощью различных технологий шифрования на уровне файлов и всего диска.

Для передачи данных ваш браузер или программное обеспечение VPN связывается с веб-сервером или сервером VPN, они согласовывают общий набор возможностей, таких как надежность шифров, информация общедоступного сертификата и обмен секретным ключом Диффи-Хеллмана.После завершения этого процесса рукопожатия вы и ваш пункт назначения можете безопасно отправлять данные по сети.

Для данных в состоянии покоя есть два варианта. Шифрование на уровне файлов блокирует отдельные файлы, поэтому, если вредоносная программа, очищающая общий файловый ресурс, попытается извлечь данные, это будет бесполезно для них. Шифрование всего диска, по сути, создает безопасную зашифрованную оболочку вокруг жесткого диска ноутбука, например, где, если кто-то попытается вынуть жесткий диск из этого ноутбука и вставить его в другую машину, содержимое всего диска будет бесполезным.

А как насчет используемых данных? До сих пор используемые данные всегда были слабым звеном в цепочке защиты данных. Используемые данные — это данные в виде открытого текста в памяти (RAM). Когда вы просматриваете веб-сайт, скажем, ваш банковский счет, ваш браузер должен получить ваши финансовые данные с серверов банка, передать их на ваш компьютер через HTTPS, затем расшифровать финансовые данные в оперативной памяти и, наконец, отобразить информацию на вашем экране. Находясь в оперативной памяти, данные уязвимы для вредоносных программ, выводящих данные.

После сорока лет исследований криптографы наконец создали жизнеспособные решения для гомоморфного шифрования проблемы использования открытых текстовых данных. Гомоморфное шифрование позволяет выполнять операции с зашифрованным текстом, как если бы это был открытый текст. По словам генерального директора новаторского стартапа HE Enveil, «[гомоморфное шифрование] обеспечивает безопасность шифрования, сохраняя при этом пригодность данных, позволяя выполнять функции с данными в зашифрованном состоянии. Это устраняет как дополнительные усилия, так и разрыв в раскрытии, требуемые сегодняшней стандартной практикой (расшифровать, использовать, снова зашифровать).”

Итак, каковы варианты использования гомоморфного шифрования (HE)? Подумайте о том, чтобы позволить третьей стороне выполнять поиск по всей базе данных. Гомоморфное шифрование позволяет обмениваться данными без необходимости передавать целые наборы данных. Киберфизические системы (CPS), такие как акселератор и тормоз в автомобиле, подвержены взлому. Согласно недавней академической статье нескольких корейских исследователей, «одним из немедленных решений может быть шифрование сигналов, но для выполнения вычислений в контроллере их следует расшифровать перед вычислением и снова зашифровать после вычисления.Для этого контроллер хранит секретный ключ, что, в свою очередь, увеличивает уязвимость для злоумышленника ».

Еще рано говорить, к чему все это приведет, но, как и в случае с блокчейном и другими прорывными технологиями, стоит внимательно следить за безопасностью и преимуществами HE для бизнеса.

Патент США 7929688, Yamamichi Futa Ohmori Tatebayashi, NTRU без сбоев дешифрования

Д. Дж. БернштейнБорьба с патентами

Грубо:

Формирование претензий и использование параметров NTRU

«не вызывает ошибки дешифрования»,

используя условие

«2 · p · d + 2df − 1 Это может быть расширено, чтобы охватить аналогичные формулы

для устранения сбоев дешифрования в других вариантах НТРУ,

так что это потенциальная проблема для

наборы параметров 2005 NTRU,

Обтекаемый НТРУ Прайм,

ППЧС НТРУ КЭМ,

и т.п.

Дата приоритета патента — 24 апреля 2003 г.

и мое понимание данных USPTO таково, что

патент действует в США еще на 1561 день.

сверх обычных 20 лет. Уровень техники 1: Хоффштейн, Пайфер и Сильверман

раздал препринт

«НТРУ: новая высокоскоростная криптосистема с открытым ключом»

в 1996 г.,

в частности на Crypto 1996.2 дп для симметричного НТРУ.

Итак, если мы выберем q больше этой границы,

разрыв провала исчезает «. Патентообладатель будет возражать

что этот черновик опубликовали только 20 лет спустя.

Тем не мение,

раздача документов должны считаться предшествующим уровнем техники согласно патентному праву.

В деле MIT против AB Fortia,

774 F.2d 1104 (Федеральный закон 1985 г.),

Апелляционный суд Федерального округа США

(основные правила принятия судебных решений относительно патентоспособности в СШАС.)

рассматривать раздаточные материалы конференции как предшествующий уровень техники,

написать следующее: В

In re Klopfenstein,

380 F.3d 1345 (Федеральный округ, 2004 г.),

тот же суд

рассматривал трехдневную выставку плакатов конференции как уровень техники.

Суд заявил, что он «рассматривает и уравновешивает» следующие факторы: У меня сложилось впечатление, что аналогичные факторы рассматриваются судами за пределами США.С. Уровень техники 2: Жолмес и Жу опубликовали

бумага 2000 г.

который включает следующее заявление о NTRU:

« Как работает дешифрование. …

Для выбора подходящего параметра

мы можем гарантировать, что все коэффициенты многочлена …

лежат между −q / 2 и q / 2.

Итак, промежуточное значение …

фактически является истинным (немодулярным) значением этого многочлена.

Это означает, что когда мы вычисляем

и уменьшить его коэффициенты в этот интервал,

мы восстанавливаем в точности многочлен…

Следовательно … извлекает сообщение m. » Патентообладатель будет возражать

что Джолмес и Жу не беспокоили

выполняя тривиальное упражнение

записать безопасный размер для q;

они просто сказали, что это можно сделать .

Суды спросят, является ли это

очевидно для среднего специалиста в данной области.

Я говорю, что это так.

В описании патента, кажется, говорится, что это не так.

(«в то время как существующая техника создает условия для

генерация параметров NTRU, не вызывающих дешифрования

ошибки, такие условия не сформулированы, что делает его

сложно сгенерировать параметры NTRU, которые не вызывают никаких

ошибки дешифрования »),

хотя Жолмса и Жу не цитировали. Начиная с версии 3.6, BackWPup Pro предлагает возможность шифрования резервных копий для загрузки в целевое хранилище — отличная функция для безопасности ваших данных, а также данных ваших клиентов и пользователей. И — из-за правил GDPR — абсолютно необходим для всех, кто хранит личную информацию в своих резервных копиях и находится в ЕС или имеет личные данные пользователей, проживающих в ЕС, в своей установке WordPress. Каждый раз, когда вы создаете резервную копию с помощью BackWPup или любого другого плагина резервного копирования, результат обычно выгружается в целевой объект резервного копирования. Это может быть ваш FTP-сервер, Google Диск или любой другой облачный сервис. В случае, если кто-то получит доступ к цели резервного копирования, он сможет без проблем прочитать данные из вашей резервной копии. Незашифрованные резервные копии представляют собой брешь в безопасности и могут привести к тому, что ваши данные, а также данные ваших клиентов и пользователей попадут в чужие руки. Шифрование резервной копии означает, что данные становятся нечитаемыми с помощью процесса шифрования . Перед шифрованием вам нужно будет сгенерировать ключ (или пару ключей). Затем этот ключ необходимо хранить в надежном месте. Ключ необходим в алгоритме шифрования, чтобы сделать данные нечитаемыми, а также расшифровать данные. Только те, у кого есть ключ, могут снова сделать резервную копию доступной для чтения. Внимание! Вы больше не сможете получить доступ к данным, если потеряете ключ. BackWPup предлагает две процедуры шифрования: одну симметричную и одну асимметричную. Симметричная процедура работает с одним ключом и основана на популярной процедуре AES 256 (AES = Advanced Encryption Standard). Один и тот же ключ используется для шифрования и дешифрования. Асимметричная процедура использует алгоритм RSA и процедуру AES.Здесь мы генерируем случайный ключ AES-256, который затем используется для шифрования. Кроме того, сам ключ AES затем кодируется с использованием процедуры RSA (гибридная процедура). Для процедуры RSA требуется пара ключей, состоящая из открытого и закрытого ключей. Их можно создать с помощью BackWPup Pro. Закрытый ключ должен храниться в надежном месте и быть известен только вам. Если вы не уверены, какую из двух процедур использовать — вот их преимущества и недостатки : Вам необходимо сначала сгенерировать ключ, прежде чем вы сможете создать зашифрованную резервную копию с помощью BackWPup Pro: Для каждого задания резервного копирования вы можете индивидуально решить, создавать ли резервные копии с шифрованием или без него. Просто установите флажок Encrypt Archive на вкладке General при создании или редактировании задания резервного копирования. Резервная копия предназначена для восстановления вашего сайта в случае возникновения чрезвычайной ситуации.Наша функция BackWPup Pro Restore может восстанавливать как зашифрованные, так и незашифрованные резервные копии. Просто следуйте нашим инструкциям по восстановлению BackWPup. Единственное отличие для вас как пользователя заключается в том, что вам будет предложено ввести закрытый ключ RSA для резервных копий, зашифрованных с использованием асимметричного метода. Если вы хотите расшифровать зашифрованную резервную копию, загрузите ее из серверной части вашей установки WordPress следующим образом: Мы согласны с выводом ITC о том, что бирмингемская бумага является предшествующим уровнем техники. Как Комиссия

Было отмечено, что от 50 до 500 человек, заинтересованных и обладающих средними навыками в данной области, были

фактически сообщил о существовании бумаги и сообщил о ее содержании устным

презентации, а сам документ был фактически распространен без ограничения как минимум

шесть человек.

продолжительность показа дисплея,

экспертиза целевой аудитории,

наличие (или отсутствие) разумных ожиданий

что отображаемый материал не будет скопирован,

и простота или легкость, с которой отображаемый материал мог быть скопирован.

Как я могу зашифровать резервные копии перед их загрузкой? — Документы BackWPup

Создание ключей шифрования

сгенерировать ключ шифрования — симметричный (AES) или асимметричный (RSA) Шифрование резервной копии во время создания