Почему в единой базе РСА нет данных водительского удостоверения?

Вам также будет интересно

Покупка полиса и выбор компании

Как узнать правильное значение Кбм?

Покупка полиса и выбор компании

Какая скидка по полису ОСАГО полагается за вождение без аварий в течение 20 лет?

Покупка полиса и выбор компании

Правка и расторжение договора

Нужно ли вносить изменения в полис ОСАГО, если менеджер страховой компании допустил ошибку в водительском стаже, но на тариф это не влияет?

Оформление и получение выплат

Как внести изменения в полис ОСАГО, если у страховой компании отозвана лицензия?

Правка и расторжение договора

Покупка полиса и выбор компании

Как восстановить Кбм после замены водительского удостоверения в связи с истечением срока действия?

Правка и расторжение договора

Может ли при продаже автомобиля новый собственник пользоваться страховкой предыдущего автовладельца?

Оформление и получение выплат

Компенсируются ли по ОСАГО затраты на такси для доставки пострадавшего в больницу?

Правка и расторжение договора

Можно ли расторгнуть полис ОСАГО и вернуть деньги после продажи автомобиля?

- Читать все вопросы

и ответы

Популярные услуги

Все банки и предложения в регионах и городах России

Детские вклады в Кирове

333 предложенияЗаймы без отказа в Твери

4 предложенияДебетовые карты в Ижевске

460 предложенийИпотека на 15 лет в Тюмени

230 предложенийВклады под 7% годовых в Уфе

483 предложенияКредитные карты МИР в Липецке

155 предложенийКредитные карты с 18 лет в Пензе

18 предложенийДебетовые карты Maestro в Москве

3 предложенияКредитные карты Visa в Челябинске

189 предложенийИпотека со взносом 50% в Волгограде

256 предложенийМультивалютные вклады во Владивостоке

421 предложениеЗаймы онлайн на карту в Екатеринбурге

23 предложенияЛучшие предложения в Санкт-Петербурге

246 предложенийИпотека без справки о доходах в Омске

228 предложенийВклады с повышенной ставкой в Иркутске

445 предложенийКраткосрочные вклады в Ростове-на-Дону

16 предложенийКредитные карты MasterCard в Чебоксарах

125 предложенийКредитные карты с онлайн заявкой в Перми

189 предложенийЗаймы с плохой кредитной историей в Тольятти

15 предложенийПотребительские кредиты в долларах в Кемерово

127 предложенийАвтокредиты на подержанный автомобиль в Самаре

3 предложенияАвтокредиты с господдержкой в Нижнем Новгороде

0 предложенийКредит под залог земельного участка в Оренбурге

117 предложенийИпотека на загородную недвижимость в Краснодаре

318 предложенийПотребительские кредиты на лечение в Красноярске

133 предложенияИпотека на строительство частного дома в Воронеже

19 предложенийПотребительский кредит с 21 года в Ханты-Мансийске

13 предложенийКредитные карты с льготным периодом от 50 дней в Рязани

129 предложенийКредитные карты с льготным периодом от 100 дней в Курске

139 предложенийДебетовые карты с начислением процентов на остаток в Саратове

496 предложенийИпотека на вторичное жилье без первоначального взноса в Казани

21 предложениеПотребительский кредит с плохой кредитной историей в Новосибирске

0 предложений

На сайте www. finuslugi.ru предоставляются услуги оператора финансовой платформы ПАО

Московская Биржа, а также услуги ООО «МБ Маркетплейс», организации, не являющейся

оператором финансовой платформы в соответствии с Федеральным законом от 20.07.2020

№211-ФЗ «О совершении финансовых сделок с использованием финансовой платформы».

Услуги оператора финансовой платформы ПАО Московская Биржа обозначены пометкой

«Открыть онлайн». Иная информация на сайте www.finuslugi.ru считается размещенной

ООО «МБ Маркетплейс», если иное явно не следует из существа размещаемой информации.

ООО «МБ Маркетплейс» входит в Группу «Московская Биржа».

finuslugi.ru предоставляются услуги оператора финансовой платформы ПАО

Московская Биржа, а также услуги ООО «МБ Маркетплейс», организации, не являющейся

оператором финансовой платформы в соответствии с Федеральным законом от 20.07.2020

№211-ФЗ «О совершении финансовых сделок с использованием финансовой платформы».

Услуги оператора финансовой платформы ПАО Московская Биржа обозначены пометкой

«Открыть онлайн». Иная информация на сайте www.finuslugi.ru считается размещенной

ООО «МБ Маркетплейс», если иное явно не следует из существа размещаемой информации.

ООО «МБ Маркетплейс» входит в Группу «Московская Биржа».

Группа «Московская Биржа» — ПАО Московская Биржа и юридические лица, находящиеся под прямым или косвенным контролем ПАО Московская Биржа.

Copyright © Московская Биржа, 2011-2022.

Все права на информацию, результаты интеллектуальной деятельности и средства индивидуализации юридических лиц,

размещенные на настоящем сайте ПАО Московская Биржа, защищены в соответствии с российским законодательством.

Нужна помощь?

Напишите в чат

Отвечаем с 7.00 до 23.00

по московскому времени

Telegram

Проверка авто по базе ЕАИСТО

Современные владельцы автомобилей обязаны иметь ряд документов, поскольку все ситуации, несчастные случаи и другие данные фиксируются и вносятся в базу. При покупке авто и ряде других обстоятельств, необходимо проверить соответствие информации, представленной владельцем и реальных, подтвержденных на уровне официальных инстанций, данных.

С ее помощью можно проверить информацию по диагностической карте владельца, а также уточнить наличие прохождения технического осмотра. Процесс обычно не вызывает проблем, проходит быстро и дает нужный эффект. Также в данном случае может использоваться РСА база, однако для получения полных знаний можно воспользоваться несколькими сервисами, в том числе это касается данных, предусмотренных для полиса ОСАГО или проверки наличия самого полиса.

Что нужно вводить для получения результата?

Выполнение проверки требует ряда определенных данных, поскольку без них поиск невозможен. Чаще всего в формате онлайн-проверки в пределах сервисов используются определенные реквизиты. Для проверки диагностической карты подойдут следующие параметры:

- номер кузова. Эти данные предполагают введение комбинации из 10 символов;

- VIN–код. Его следует вводить аккуратно, поскольку используется чередование цифр и букв, всего их 17;

- присвоенный государством номер.

Также включает в себя буквы и цифры, предусмотрена комбинация из 8 символов;

Также включает в себя буквы и цифры, предусмотрена комбинация из 8 символов; - данные диагностической карты. Количество цифр разное: 21 или 15, вводятся последовательно;

- номер шасси. Символы в количестве 10 штук вводят в соответствующее поле.

С помощью базы ЕАИСТО ГИБДД для запуска и проверки нужно вводить данные в поле, представленное формой сайта. Можно одновременно вводить несколько сведений или только определенную информацию. Так можно изучить нужную информацию. По результатам проверки через сервис в онлайн-режиме предоставляются все данные по направлению диагностической карты, если она представлена в базе данных.

Проверка по базе, когда ждать результатов?

Наличие современных способов проверки и развитое направление информационных технологий с высокими показателями эффективности позволяют тратить на проверку статуса по нужной диагностической карте минимальное количество времени. Тут главное просто правильно ввести все данные, а при отсутствии ошибок все результаты выводятся на экран за мгновение. Если вы столкнулись с проблемой длительного ожидания или отсутствием предоставления информации, то в данном случае проблема может быть в некорректной работе используемого сервиса, проведении работ профилактического характера. Такие периоды, конечно же, иногда происходят, обычно они проходят совместно с единой базой информации ЕАИСТО ГИБДД. Иногда нужно попробовать выполнить проверку позже, в другой день или сменить сайт для проверки.

Если вы столкнулись с проблемой длительного ожидания или отсутствием предоставления информации, то в данном случае проблема может быть в некорректной работе используемого сервиса, проведении работ профилактического характера. Такие периоды, конечно же, иногда происходят, обычно они проходят совместно с единой базой информации ЕАИСТО ГИБДД. Иногда нужно попробовать выполнить проверку позже, в другой день или сменить сайт для проверки.

Что делать, если введение госномера не дает результатов?

Иногда программа по каким-то причинам не находит совпадений, даже если данные номера введены верно. В этом случае не стоит отказываться от дальнейших поисков и нужно искать альтернативный вариант. Например, можно попробовать выбрать другие параметры для поиска:

- номер рамы;

- VIN-номер;

- номер кузова.

Проверка данных, точность информации онлайн

На нашем сайте вы можете выполнить проверку авто качественно и быстро, у нас актуальная и эффективная база данных. Вся предоставленная информация на 100% соответствует реальности. Для получения результата достаточно корректно ввести гос номер или вин код автомобиля и дождаться когда отчет более чем по 10 базам придёт вам на почту. В этом случае можно быть уверенным в надежности полученного при проверке документа результата.

Вся предоставленная информация на 100% соответствует реальности. Для получения результата достаточно корректно ввести гос номер или вин код автомобиля и дождаться когда отчет более чем по 10 базам придёт вам на почту. В этом случае можно быть уверенным в надежности полученного при проверке документа результата.

Если нужно убедиться в соответствии данных нашего сервиса, можно проверить ОСАГО по базе РСА. Предусмотрено максимально простое заполнение форм, всего несколько заполненных полей, и вы получите всю нужную информацию.

Отсутствие результата или пустой бланк ответа

Такая проблема иногда случается в процессе проверки диагностической карты – при проверке базы, результат не обнаруживается. Нужно искать причину такого ответа системы, спровоцировать такой итог может несколько причин. Ресурс ЕАИСТО, как и другие сайты, из-за каких-то проблем иногда недоступен. Если это случилось во время проверки, то она не даст результата. Также проблема проявляется при сбоях в программах или обновлении данных в базе. Все эти ситуации решаемы, ведь тут всего лишь достаточно реализовать повторный запрос, выждав время.

Все эти ситуации решаемы, ведь тут всего лишь достаточно реализовать повторный запрос, выждав время.

Но чаще всего причиной отсутствия ответа является ошибка ввода, пользователи часто пропускают буквы или цифру, путаются при вводе. Поэтому стоит изначально проверить корректность введения, а при необходимости все поля заполняются повторно. При этом стоит учитывать наличие ограничений для базы ЕАИСТО: в течение суток один пользователь может подать не более трех запросов. Заполнив графу, стоит сразу внимательно сверить комбинации символов.

Еще одной причиной нулевого результата является отсутствие информации по поводу технического осмотра рассматриваемым транспортным средством. Если карта не оформлена, а осмотра официально не производилось, система не может предоставить несуществующие данные. Решить проблему можно – следует обратиться на станцию по техосмотру, которая предлагает проведение процедуры, предусмотренной государством.

Если данных нет, а осмотр точно производился, нужно направиться в место проведения процедуры. Иногда информация поступает в базу несвоевременно, в такой ситуации нужно уточнить ситуацию и тонкости процесса на месте.

Иногда информация поступает в базу несвоевременно, в такой ситуации нужно уточнить ситуацию и тонкости процесса на месте.

Онлайн покупка техосмотра, будут ли данные в базе?

При поиске с помощью базы способ оформления не имеет значения. При любом типе оплаты данные будут выведены на экран. Узнайте все, что требуется по диагностической карте прямо сейчас – воспользуйтесь сервисом на сайте.

Страховщики настаивают на своем «праве» не платить по ОСАГО — Общество

- Общество

- Страхование и налоги

Страховщики, возмущенные тем, что обиженные ими клиенты все-чаще обращаются в суды и, как правило, выигрывают дела, пускаются во все тяжкие, чтобы по-сути запретить и судебное урегулирование возникших споров, и забыть о законах, защищающих права потребителей.

Маргарита Тимофеева

Из их последних демаршей стоит вспомнить и закрытие крупными страховыми компаниями своих офисов в региона, и громкое письмо главе ЦБ, где автовладельцев обвиняют чуть ли не в потребительском экстремизме. При этом страховщики упорно не хотят объяснять, почему занижают выплаты, затягивают их, а то и во-все отказываются платить. Напомнить об этом и ЦБ, и правительству страны решили и мощные общественные организации, и парламентарии из тех, кто находит в себе силы противостоять мощнейшему страховому лобби.

При этом страховщики упорно не хотят объяснять, почему занижают выплаты, затягивают их, а то и во-все отказываются платить. Напомнить об этом и ЦБ, и правительству страны решили и мощные общественные организации, и парламентарии из тех, кто находит в себе силы противостоять мощнейшему страховому лобби.

Так, «Ассоциация по защите прав автострахователей» при поддержке «Федерации автовладельцев России (ФАР)», «Движения автомобилистов России», «Коллегии правовой защиты автовладельцев (КПЗ)», депутата Госдумы РФ Ярослава Нилова, «Общества Синих ведерок», общественной организации «Гражданский Контроль Качества Топлива» и ряда общественно-политических СМИ отправили открытое письмо председателю Центрального банка Эльвире Набиуллиной в ответ на обращение в ЦБ страховщиков, пожаловавшихся на судей и «недобросовестных» клиентов. Правозащитники попросили не идти на уступки страховщикам и не подвергать сомнению правомерность судебных решений, а также обратили внимание на адекватность проводимой в стране страховой политики, а именно распространения Закона РФ «О защите прав потребителей» на сферу страхования.

По мнению Ассоциации, только в последний год в России сложилась система, при которой права клиентов страховщиков можно назвать надежно защищенными. Закон «О защите прав потребителей» распространился на сферу страхования в 2012 году, ранее «добросовестные клиенты практически не имели возможности получать причитающиеся им страховые возмещения, не могли влиять на ситуацию и защищать свои права», — говорится в этом обращении.

Между тем в своем письме к Набиуллиной руководители пяти ведущих страховых компаний сообщали о сложившейся судебной практике, которую характеризовали как «критическую». По их данным, суды имеют склонность необоснованно становиться на сторону клиентов, а среди юристов распространяется практика выкупать права требования у потерпевших и выбивать деньги у страховых.

— Много лет подряд клиенты страховых компаний постоянно сталкивались с затягиванием сроков выплат и их занижением, — комментирует ситуацию глава «Ассоциации по защите прав автострахователей» Максим Ханжин. – Поэтому причиной активных действий адвокатов и обществ по защите прав потребителей являются сами страховщики. Что же касается «выбивания» денег у страховых, то вряд ли кто-нибудь из потерпевших обратился бы к юристам, зная, что сможет получить выплату страхового возмещения в строгом соответствии с правилами страхования…

– Поэтому причиной активных действий адвокатов и обществ по защите прав потребителей являются сами страховщики. Что же касается «выбивания» денег у страховых, то вряд ли кто-нибудь из потерпевших обратился бы к юристам, зная, что сможет получить выплату страхового возмещения в строгом соответствии с правилами страхования…

При этом правозащитники озабочены новыми поправками в законопроект о поправках в Закон РФ «Об ОСАГО», предложенные Минфином, которые могут коренным образом изменить ситуацию на рынке. Так, защитники страховщиков активно продвигают идею упразднения института переуступки права требования (это когда автовладелец привлекает к спору со страховщиком общества потребителей с их мощной юридической службой) и обязательное досудебное урегулирование страховых споров (то есть фактически запрет на обращение в суд до прохождения многочисленных и долговременных переговоров гражданина со страховщиком). Если таковые поправки будут приняты, положение страхователей только усугубится, поскольку большая часть водителей юридически не подкованы и не знают о своих правах.

— Не понаслышке знаю, как работают страховые компании, — говорит депутат Госдумы от ЛДПР Ярослав Нилов. – К сожалению, для представителей страхового бизнеса актуально не правило «клиент всегда прав», а девиз советского сервиса «вас много – я одна». Надеюсь, что совместными усилиями представителей государственной власти и общественных организаций мы сможем нормализовать существующую систему, сделать ее клиентоориентированной, работающей, цивилизованной…

Что же касается внезапного ухода с рынка страховых компаний с большим объемом неисполненных обязательств, то общественники и депутаты предлагает Центробанку ужесточить контроль над страховщиками и попросту запрещать подобные ничем не обоснованные демарши, больше похожие на шантаж. Судебная же система действует справедливо, уверены в Ассоциации: «Штрафные санкции, применяемые к недобросовестным страховщикам, служат хорошей мотивацией для качественного исполнения их обязательств по договорам страхования».

Также правозащитники просят «включить в состав «Экспертного совета по защите прав потребителей на финансовом рынке» при Службе Банка России по финансовым рынкам представителей общественных организаций, отстаивающих интересы граждан РФ». Это, по их мнению, поможет решению вопросов, связанных с нарушением прав потребителей.

Это, по их мнению, поможет решению вопросов, связанных с нарушением прав потребителей.

Подпишитесь на канал «Автовзгляд»:

- Telegram

- Яндекс.Дзен

страхование, ОСАГО, страховые выплаты, РСА — Российский Союз Автостраховщиков, полис страхования

Электронный паспорт — Авторевю

Уже в июле нынешнего года для новых автомобилей начнут выдавать электронные паспорта транспортных средств. Зачем понадобилось менять привычные бумажные документы — и как внедрение ЭПТС отразится на жизни российских автовладельцев?

Нынешний стандарт бумажного паспорта транспортного средства (ПТС) появился в 1993 году и стал бесспорным благом для автовладельцев. После развала СССР в страну хлынул поток иномарок, с разгулом преступности начало расти число угонов, а единственным документом на автомобиль тогда был техпаспорт, в который заносили не только основные сведения о машине (марку, модель, цвет, VIN и так далее), но также регистрационные данные (госномер, имя владельца и адрес регистрации) и отметки о техосмотре. Если автомобиль угоняли вместе с техпаспортом, хозяин оставался ни с чем. Поэтому в ГАИ создали новый стандарт, который предусматривал уже три разных документа, хорошо знакомых сегодняшним водителям: паспорт транспортного средства (он хранится дома), свидетельство о регистрации (его нужно возить с собой) и талон техосмотра (его не так давно заменили диагностической картой, которая тоже должна лежать дома).

Если автомобиль угоняли вместе с техпаспортом, хозяин оставался ни с чем. Поэтому в ГАИ создали новый стандарт, который предусматривал уже три разных документа, хорошо знакомых сегодняшним водителям: паспорт транспортного средства (он хранится дома), свидетельство о регистрации (его нужно возить с собой) и талон техосмотра (его не так давно заменили диагностической картой, которая тоже должна лежать дома).

Нынешний ПТС на защищенной бумаге формата А4 выдается либо заводом-изготовителем (для автомобилей российской сборки), либо таможенной службой (для импортных машин). А в случае утери или при отсутствии свободных полей в оригинальном документе дубликат можно оформить в отделении ГИБДД.

Так выглядит нынешний бумажный Паспорт транспортного средства

Изначально ПТС включал сведения об автомобиле, его нынешнем и предыдущих владельцах, а также регистрационные данные. Однако с годами документ оброс множеством дополнений — это отметки об изменениях в конструкции, о значительных механических повреждениях после аварий (которые потребовали ремонт и замену номерных деталей) или об изъятии ПТС, штамп об уплате утилизационного сбора и так далее. На документе нынешнего формата этим записям уже тесно, да и гаишники не в восторге от необходимости работать со второстепенными данными.

На документе нынешнего формата этим записям уже тесно, да и гаишники не в восторге от необходимости работать со второстепенными данными.

Толчком же к созданию нового стандарта оказалось образование Евразийского экономического союза: ПТС должен стать единым в России, Белоруссии, Казахстане, Киргизии и Армении. Вдобавок это упростит экспорт машин между этими странами, ведь сейчас, например, на автомобили Geely белорусской сборки, которые идут в Россию, нужно оформлять отдельные национальные ПТС — и у дилеров долгое время были с ними проблемы.

А чтобы окончательно избавиться от бумажной волокиты, новый стандарт ПТС сделали электронным.

В августе 2014 года государства — члены Таможенного союза (тогда это были Россия, Белоруссия и Казахстан) заключили «Соглашение о введении единых форм паспорта транспортного средства (паспорта шасси транспортного средства) и паспорта самоходной машины и других видов техники и организации систем электронных паспортов». Разработчиком и оператором была назначена новоиспеченная компания АО «Электронный паспорт», созданная в структуре госкорпорации Ростех.

Поскольку формат не ограничен площадью бумаги, электронный ПТС будет включать более 150 полей, львиную долю которых в случае с «легальными» моделями займут данные из Одобрения типа транспортного средства (ОТТС), а для подержанных машин, ввезенных из-за границы, будет использована информация из СБКТС (Свидетельство о безопасности конструкции транспортного средства). На первых порах вносить данные из базы Росстандарта придется вручную, хотя для каждой новой модели это нужно делать только один раз: сведения сохранятся в реестре ЭПТС для оформления последующих паспортов. А ближайшей осенью должна быть готова система электронных ОТТС, информация из которых будет подтягиваться в ЭПТС автоматически по номеру VIN. Это положит конец опечаткам в названиях машин и закроет лазейку с подтасовками паспортных данных (например, за определенную мзду можно было занизить указанную в ПТС мощность двигателя, чтобы платить меньше налогов).

В ЭПТС, как и в бумажном аналоге, будут данные об уплате утилизационного сбора, полисе ОСАГО и «особые отметки» о внесенных в конструкцию изменениях. А автоматизация, например, попросту не допустит постановку на учет автомобиля без отметки об утилизационном сборе.

А автоматизация, например, попросту не допустит постановку на учет автомобиля без отметки об утилизационном сборе.

Так выглядит электронный паспорт в системе оператора: информация о машине разделена по тематическим разделам. Примерно таким же ЭПТС увидят собственники автомобилей, когда заработает доступ через портал Госуслуг

Но вдобавок заложены новые возможности, и это — самое интересное!

Электронный паспорт позволит вносить данные о пройденном техосмотре и регламентном ТО, случившихся ДТП и произведенном ремонте. С указанием даты и текущего пробега! То есть в перспективе должен получиться некий аналог американской системы Carfax, которая хранит историю эксплуатации миллионов автомобилей. Такой массив данных поможет сделать вторичный рынок куда более цивилизованным и сильно облегчит жизнь покупателям бэушек! А для нечистых на руку продавцов, напротив, станет костью в горле.

Правда, вся эта радость будет доступна только при выполнении ряда условий, на что могут потребоваться годы. Речь о списке лиц, допущенных к внесению изменений в ЭПТС.

Речь о списке лиц, допущенных к внесению изменений в ЭПТС.

По умолчанию работать с паспортами смогут заводы-изготовители, таможенная служба и ГИБДД. Ограниченный доступ будет у операторов техосмотра, официальных дилеров и их сервисных центров, а также страховых компаний: они смогут редактировать только поля в рамках своей компетенции. А в перспективе к этому списку присоединятся независимые сервисные станции, включенные в реестр страховщиков и допущенные к ремонту по ОСАГО.

Оператор ЭПТС обещает, что отбор компаний, допущенных к работе с паспортами, будет строгий (за это отвечает Минпромторг), причем каждое изменение в ЭПТС должно сопровождаться электронной подписью (впоследствии можно узнать, кто именно внес ту или иную правку). С другой стороны, никто в нашей реальности не отменял всякие фирмы-однодневки, которые закроются сразу после оформления сотни фиктивных ремонтов. Не говоря о том, что в стране есть масса левых автосервисов, которым даром не нужна работа с ЭПТС, — и они с радостью «отремонтируют» любую машину, не оставляя за собой электронных следов. Но легализация этого рынка — отдельный разговор, не связанный с паспортами автомобилей. Важно, что начало положено. И понятно, что сервисную историю нельзя будет вписать задним числом, то есть все ДТП и легальные ремонтные работы, сделанные до оформления электронного паспорта, останутся вне поля зрения системы.

Но легализация этого рынка — отдельный разговор, не связанный с паспортами автомобилей. Важно, что начало положено. И понятно, что сервисную историю нельзя будет вписать задним числом, то есть все ДТП и легальные ремонтные работы, сделанные до оформления электронного паспорта, останутся вне поля зрения системы.

Как же получить электронный ПТС? В случае с новыми автомобилями их, как и прежде, будут оформлять заводы-изготовители и таможенные службы. У дилеров машины окажутся с уже готовым ЭПТС, а его номер будет прописан в договоре купли-продажи. Для импортируемых в частном порядке подержанных машин паспорт оформят испытательные лаборатории, которые также выдают СБКТС.

Для уже находящихся в эксплуатации автомобилей менять бумажный ПТС на электронный необязательно. Но если хочется, то это можно сделать у оператора техосмотра или в ГИБДД при смене собственника. При этом бумажный документ окажется недействительным.

Распечатать электронный паспорт, чтобы хранить его дома «на всякий случай», нельзя. Но можно сделать выписку из него: она представляет собой сформированный файл с кратким перечнем сведений, который можно распечатать. По соглашению АО «Электронный паспорт» с автопроизводителями выписку из ЭПТС вместе с договором купли-продажи будет выдавать дилер при передаче автомобиля клиенту. Осенью должна появиться возможность сделать выписку через онлайн-портал госуслуг или в многофункциональных центрах предоставления государственных и муниципальных услуг (МФЦ).

Но можно сделать выписку из него: она представляет собой сформированный файл с кратким перечнем сведений, который можно распечатать. По соглашению АО «Электронный паспорт» с автопроизводителями выписку из ЭПТС вместе с договором купли-продажи будет выдавать дилер при передаче автомобиля клиенту. Осенью должна появиться возможность сделать выписку через онлайн-портал госуслуг или в многофункциональных центрах предоставления государственных и муниципальных услуг (МФЦ).

Выписка из ЭПТС. Она формируется в виде файла, который можно сохранить на персональном устройстве или распечатать

Введение ЭПТС уже неоднократно откладывалось, в последний раз — до 1 ноября 2019 года. По официальной версии — из-за неготовности других стран Евразийского экономического союза: полностью готовы к использованию электронного паспорта только Россия и Киргизия. Белоруссия и Казахстан обещают закончить все формальности уже в ближайшее время, а главный тормоз — Армения, которая даже до конца не легализовала у себя единый технический регламент. Однако в России решено ввести так называемый переходный период и начать оформление электронных паспортов в июле этого года. В том числе для того, чтобы выявить подводные камни, некоторые из которых известны уже сейчас.

Однако в России решено ввести так называемый переходный период и начать оформление электронных паспортов в июле этого года. В том числе для того, чтобы выявить подводные камни, некоторые из которых известны уже сейчас.

Например, трудности касаются персональных данных. Как известно, бумажный паспорт транспортного средства обязательно содержит информацию о собственнике. Но с 2006 года в стране действует Федеральный закон «О персональных данных», согласно которому пользователи имеют право не указывать информацию о себе в цифровом формате ПТС, причем без объяснения причин. Чем это грозит?

Простой пример. Новую машину угоняют по пути из автосалона в страховую компанию за полисом ОСАГО (да, ездить без полиса нельзя, но российская реальность устроена иначе). На учете в ГИБДД она еще не стоит, в страховых базах ее нет, а электронный ПТС не содержит данные о владельце. Злоумышленники тут же делают на угнанную машину договор купли-продажи (именно он юридически считается главным документом, подтверждающим право собственности) в свободной форме и официально ставят ее на учет в ГИБДД — например, на фирму-однодневку. Настоящий владелец за это время может даже не заметить пропажу! Но доказывать, что он не верблюд, придется именно ему.

Настоящий владелец за это время может даже не заметить пропажу! Но доказывать, что он не верблюд, придется именно ему.

Абсурдность ситуации понимают и разработчики ЭПТС, и страховщики, и автопроизводители. Еще в феврале Российский союз автостраховщиков (РСА) и оператор системы электронных паспортов транспортного средства предложили правительству сделать обязательным внесение персональных данных владельца в электронные ПТС. Однако решение до сих пор не принято. А пока пренебрегать персональными данными все же не стоит.

У страховщиков есть и другие опасения. Согласно пункту 3 статьи 15 закона об ОСАГО от 25.04.2002 N40-ФЗ, при заключении договора ОСАГО требуется предоставить ПТС. Об электронном ПТС или выписке из него ничего, конечно, не говорится. Равно как и о возможности для страховщика самостоятельно проверить подлинность данного документа. И получается, что страховые компании вполне законно смогут отказывать в заключении договора ОСАГО при отсутствии привычного бумажного ПТС. А если в электронном паспорте еще и не указан владелец, могут возникнуть сложности со страхованием новых машин, поскольку представление договора купли-продажи (или иного аналогичного документа, подтверждающего право собственности) законом об ОСАГО не предусмотрено, а определить собственника и территорию преимущественного использования по-другому невозможно.

А если в электронном паспорте еще и не указан владелец, могут возникнуть сложности со страхованием новых машин, поскольку представление договора купли-продажи (или иного аналогичного документа, подтверждающего право собственности) законом об ОСАГО не предусмотрено, а определить собственника и территорию преимущественного использования по-другому невозможно.

РСА и оператор ЭПТС уже договорились, что к 1 сентября 2018 года будет налажен обмен сведениями через государственную Систему межведомственного электронного взаимодействия (СМЭВ). Но до этого времени информацию о транспортном средстве, необходимую для оформления полисов ОСАГО, страховщикам на свой страх и риск якобы придется получать из выписки ЭПТС. Нарушая закон об ОСАГО.

Плачут и автопроизводители, ведь для работы с электронными ПТС им приходится серьезно перестраивать свой собственный документооборот, а это время и деньги. Хотя и они понимают, что в итоге переход на ЭПТС — благо.

За первый месяц оператор планирует выдать лишь несколько тысяч этих документов, причем только на новые автомобили (в среднем у нас ежемесячно продается 150 тысяч таких машин), которые уйдут в корпоративные парки. Сужая круг собственников, оператору будет легче устранить внезапные проблемы. Постепенно доля электронных паспортов будет расти, а 1 ноября 2019 года выдача бумажных ПТС должна прекратиться. Но если учесть, что замена старых паспортов электронными добровольна, то, по оценкам, даже к 2028 году ЭПТС будет только у 75% автопарка страны.

Сужая круг собственников, оператору будет легче устранить внезапные проблемы. Постепенно доля электронных паспортов будет расти, а 1 ноября 2019 года выдача бумажных ПТС должна прекратиться. Но если учесть, что замена старых паспортов электронными добровольна, то, по оценкам, даже к 2028 году ЭПТС будет только у 75% автопарка страны.

В будущем АО «Электронный паспорт» планирует коммерциализацию проекта. Подобно тому, как это происходит в американском Карфаксе (и некоторых существующих российских сервисах), любой желающий сможет за небольшую плату проверить перед покупкой историю приглянувшейся машины. Но до тех пор придется просить владельца продаваемого автомобиля показать электронный ПТС — точно так же, как сейчас предъявляют бумажный паспорт. Впрочем, одно преимущество нового стандарта уже очевидно: потерять виртуальный паспорт невозможно.

Что с безопасностью? Базы данных ЭПТС будут храниться на серверах с высокой степенью защиты — вроде той, что используют банки и госорганы. И хотя все так или иначе страдают от хакерских атак, взломать ЭПТС с кондачка не получится. В конце концов, привыкли же мы к платежным банковским картам и сопутствующим онлайн-сервисам.

И хотя все так или иначе страдают от хакерских атак, взломать ЭПТС с кондачка не получится. В конце концов, привыкли же мы к платежным банковским картам и сопутствующим онлайн-сервисам.

Словом, начинание благое — и бояться электронных паспортов на автомобили не стоит. Ждем внедрения и надеемся, что оно не будет «кривым».

* Полный перечень уполномоченных организаций размещен на сайте Минпромторга России minpromtorg.gov.ru

как оформить страховку онлайн и проверить полис, нужные документы

Евгений Попков

автолюбитель

Будущее наступило.

Раньше для оформления ОСАГО нужно было идти в офис страховой компании и оформлять бумажный полис. С 1 января 2017 года правительство обязало страховщиков продавать ОСАГО через интернет. Новый электронный полис называют е-ОСАГО, и он полностью заменяет бумажный. С электронным удобнее, но есть и риск.

В этой статье разберемся, как правильно купить е-ОСАГО, не попасть на мошенников и не переплатить.

Что такое ОСАГО

ОСАГО — это обязательное страхование гражданской ответственности владельцев транспортных средств. Введено в действие Федеральным законом № 40-ФЗ от 1 июля 2003 года «Об обязательном страховании гражданской ответственности владельцев транспортных средств».

Введено в действие Федеральным законом № 40-ФЗ от 1 июля 2003 года «Об обязательном страховании гражданской ответственности владельцев транспортных средств».

ОСАГО защищает пострадавших в ДТП. Страховая компания возмещает ущерб, который виновник причинил другим участникам аварии. Компенсация выплачивается за вред жизни и здоровью потерпевших, а также за вред имуществу — чаще всего это повреждения автомобилей.

ОСАГО в России обязательное для всех автовладельцев.

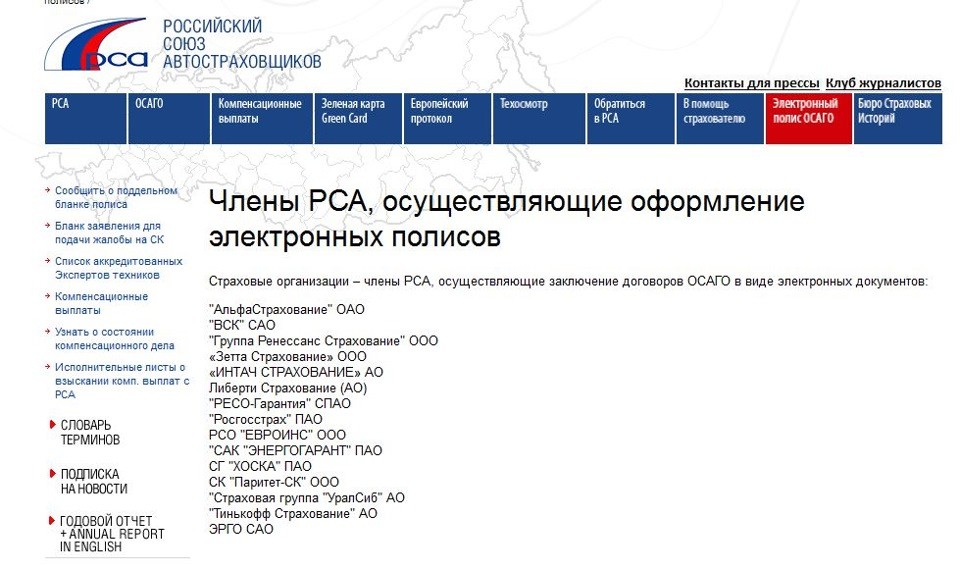

Кто продает е-ОСАГО

Полисы ОСАГО в электронном виде должны оформлять все страховые компании, которые имеют лицензию на обязательное страхование гражданской ответственности. Если компании можно продавать ОСАГО, она обязана продавать его электронную версию.

Пункт 7.2 статьи 15 закона № 40-ФЗ

По состоянию на 31 января 2017 года лицензию на ОСАГО имели 70 компаний, на 14 февраля 2022 года их количество сократилось до 36. Актуальный реестр действительных членов РСА опубликован на сайте Российского союза автостраховщиков.

Какие нужны документы

Для оформления электронного полиса ОСАГО вам понадобятся стандартные документы:

- Паспорт.

- Свидетельство о регистрации автомобиля или паспорт транспортного средства.

- Водительские удостоверения всех водителей, которые будут вписаны в полис.

Пункт 3 статьи 15 закона № 40-ФЗ

Раньше для оформления полиса нужно было пройти техосмотр и иметь действующую диагностическую карту. Она подтверждала, что автомобиль прошел технический осмотр и безопасен на дороге.

С января 2022 года полис продадут и без диагностической карты, а для легковых автомобилей, которые эксплуатируются исключительно в личных целях, техосмотр придется проходить только при совершении регистрационных действий — например, при продаже. О том, как это работает, мы рассказали в статье «Техосмотр теперь нужно проходить не всем».

Как оформить е-ОСАГО

Электронный полис ОСАГО оформляется на сайте страховой компании. Лучше всего заходить на эти сайты из единого реестра, опубликованного на сайте autoins.ru: там ссылки ведут сразу на нужные разделы сайтов страховщиков.

Мошенники подделывают сайты страховых компаний, чтобы продавать поддельные полисы е-ОСАГО. Фальшивые сайты полностью копируют внешний вид официальных сайтов страховщиков и располагаются на доменах, очень похожих по названию на оригинальные.

Чтобы не попасть на фальшивый сайт:

- проверяйте сайт компании в реестре на сайте РСА;

- переходите по ссылкам из этого реестра, чтобы не ошибиться.

Ну и что? 27.02.17

В интернете продают поддельные полисы е-ОСАГО

Зарегистрируйтесь. Чтобы оформить е-ОСАГО, надо зарегистрироваться на сайте страховщика. При регистрации необходимо указать адрес электронной почты и номер мобильного телефона.

Если вы привыкли скрывать свои личные данные в интернете и укажете неправильную почту и телефон, то не сможете зарегистрировать личный кабинет на сайте страховой компании. А без него не сможете оформить е-ОСАГО.

После того как вы подтвердили адрес почты и номер телефона, вы получите доступ к личному кабинету.

В личном кабинете сохраняется информация по автомобилю, собственнику и водителям. Там же будет ваш полис е-ОСАГО. При необходимости всегда можно скачать его из личного кабинета и распечатать.

Заполните заявление. Следующий шаг — заполнить заявление на страхование в личном кабинете. Надо будет указать необходимую информацию об автомобиле, собственнике и водителях, допущенных к управлению.

Указывайте только достоверные данные. Вводите информацию строго так, как указано в документах: паспорте, водительских правах, ПТС, свидетельстве о регистрации автомобиля и диагностической карте.

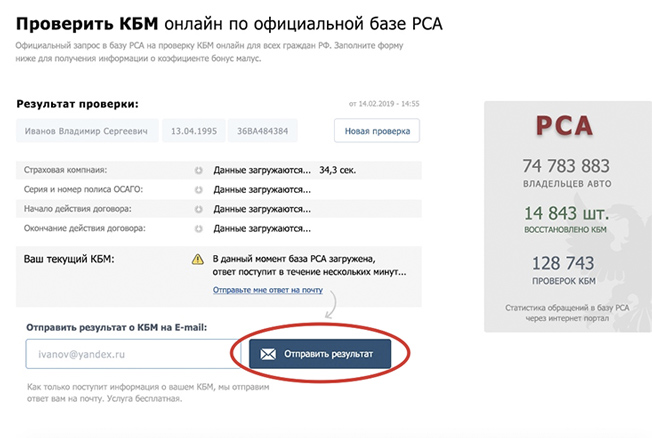

Всю информацию, которую вы укажете в заявлении, сверят по базе данных РСА с тем, что было указано в предыдущем полисе ОСАГО. Если проверка выявит несоответствие, то вы не сможете рассчитать стоимость страховки и оформить полис е-ОСАГО.

Если проверка выявит несоответствие, то вы не сможете рассчитать стоимость страховки и оформить полис е-ОСАГО.

Вот пример заполненного заявления:

Марку и модель автомобиля лучше выбирать из каталога, а не вбивать руками

Частая ошибка в ВИНе — вместо 0 (ноль) указывают букву О

Если у вас ограниченный список водителей, то нужно указать данные по каждому из них

Отключите галочки, чтобы отказаться от опций

Дождитесь результатов проверки. Когда вы заполните заявление, страховая компания проверит через базу РСА данные, которые вы ввели о собственнике, автомобиле и водителях. Это нужно, чтобы узнать историю аварий, произошедших по вашей вине, и правильно определить коэффициент бонус-малус. При успешной проверке через базу РСА калькулятор автоматически рассчитает стоимость полиса ОСАГО.

Ну и что? 30.12.21

Банк России утвердил новые тарифы по ОСАГО: как это повлияет на стоимость полиса

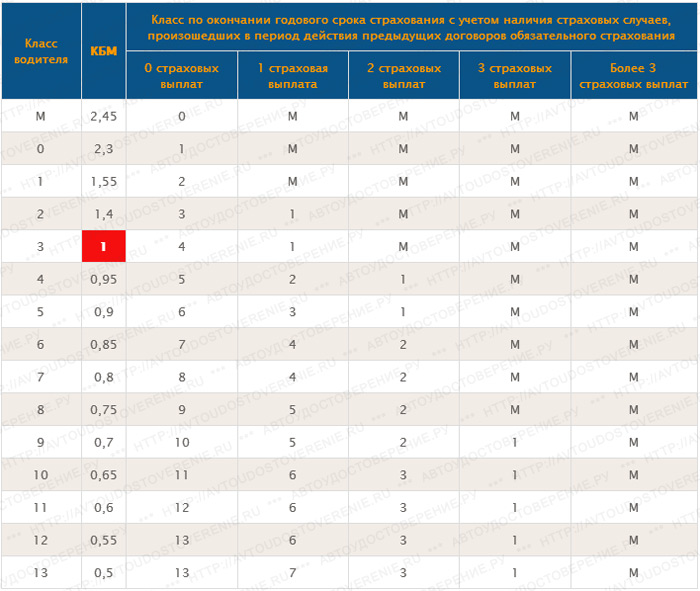

Коэффициент бонус-малус (КБМ)

КБМ — это коэффициент, который корректирует стоимость полиса ОСАГО в зависимости от того, были ли у водителя аварии по его вине. Если аварий не было, по КБМ дается скидка. Если аварии были, то по КБМ устанавливается надбавка.

Если аварий не было, по КБМ дается скидка. Если аварии были, то по КБМ устанавливается надбавка.

КБМ нужен, чтобы водители стремились к аккуратному вождению.

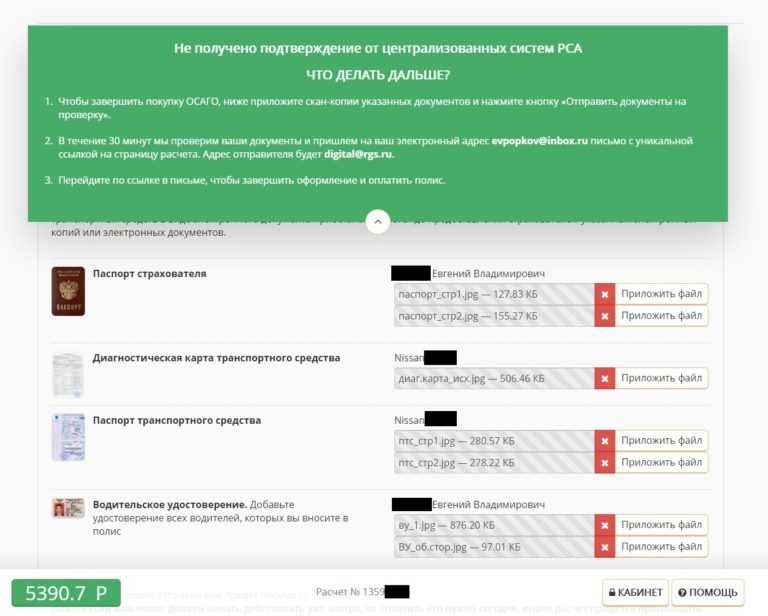

Если проверка через базу РСА не прошла, вам потребуется предоставить в страховую компанию сканы документов:

- Паспорта страхователя — разворотов с фотографией и регистрацией.

- ПТС или свидетельства о регистрации автомобиля.

- Водительских удостоверений всех водителей, которые будут вписаны в полис.

Одни компании просят прислать копии по электронной почте, другие предлагают загрузить их в личном кабинете на сайте.

Проверка документов может занять от 30 минут до нескольких дней. После проверки компания пришлет вам на почту расчет стоимости е-ОСАГО и ссылку на страницу оплаты полиса.

Сколько стоит е-ОСАГО. Стоимость электронного полиса ОСАГО не отличается от полиса, оформленного в бумажном виде. В обоих случаях компании используют одни и те же тарифы и поправочные коэффициенты, установленные законом.

Некоторые компании будут настойчиво предлагать опции к полису. По закону вы не обязаны их покупать. Отказ от опций никак не повлияет на оформление полиса е-ОСАГО.

Чтобы отказаться от навязываемых опций, просто отключите галочки в нужных полях и продолжайте оформление е-ОСАГО.

Страховые компании будут предлагать опции, но покупать их необязательноОплата

Для оплаты полиса е-ОСАГО в личном кабинете вы переходите на защищенную страницу. Оплатить можно банковской картой, в некоторых компаниях — электронными деньгами.

На странице оплаты указаны доступные платежные системы и информация о защите данныхПеред тем как вводить данные карты, убедитесь, что страница защищена и в адресной строке стоит знак замка. Никогда не вводите платежные данные на сайтах, которые не защищены протоколом безопасности.

Результат

После оплаты вам на почту, указанную при регистрации, придет электронный полис ОСАГО в формате ПДФ. Полис также сохраняется в личном кабинете на сайте страховой компании, вы можете скачать его оттуда в любое время.

Раньше электронный полис ОСАГО нужно было распечатать и положить в машину, а распечатку предъявлять по требованию сотрудников полиции. С 2019 года можно обойтись и без бумажного полиса. Если вы оформили электронный полис ОСАГО — можно показать его сотруднику ГИБДД, например, на экране смартфона. За управление автомобилем без полиса ОСАГО вас могут оштрафовать на 500 Р.

п. 2.1.1(1) ПДД

ч. 2 статьи 12.3 КоАП РФ

Что показывать инспектору ГИБДД

Инспектор ГИБДД должен проверять факт того, что ваша ответственность застрахована, через специальный ресурс в сети ИМТС МВД России или сервис РСА. Для этого нужен ВИН-номер, регистрационный знак автомобиля, либо QR-код, указанный на полисе.

Как оформлять аварию по полису е-ОСАГО

Электронный полис ОСАГО с точки зрения закона ничем не отличается от бумажного варианта. У него есть номер, серия, и в нем указана вся необходимая информация для оформления аварии.

Для автомобилистов с е-ОСАГО процедура оформления аварий не изменилась. Они также должны заполнять извещение о ДТП и при необходимости вызывать ГИБДД.

/europrotocol/

Как оформить европротокол при ДТП

Если у вас е-ОСАГО, но вы не распечатали и не возите с собой бумажный полис, то для оформления ДТП вам понадобится доступ в личный кабинет на сайте страховой компании. Убедитесь, чтобы под рукой всегда был смартфон или планшет с доступом в интернет.

Как проверить действительность полиса

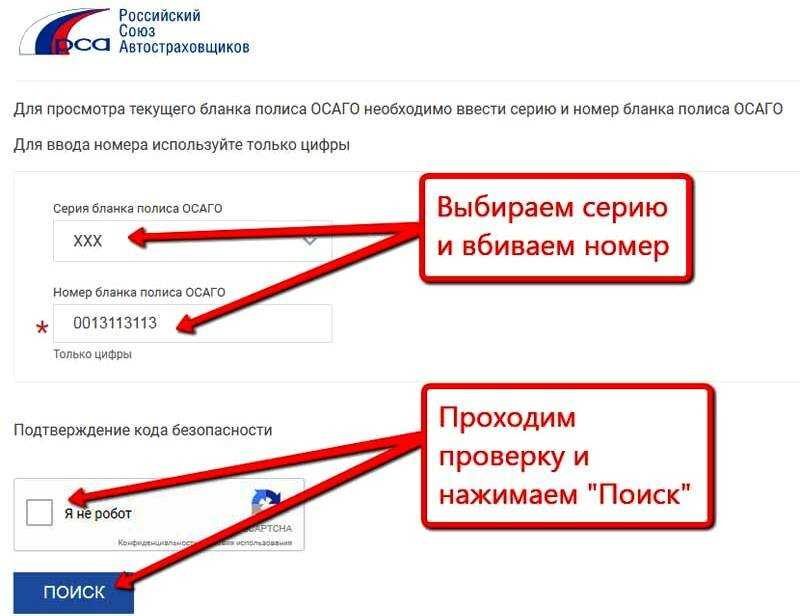

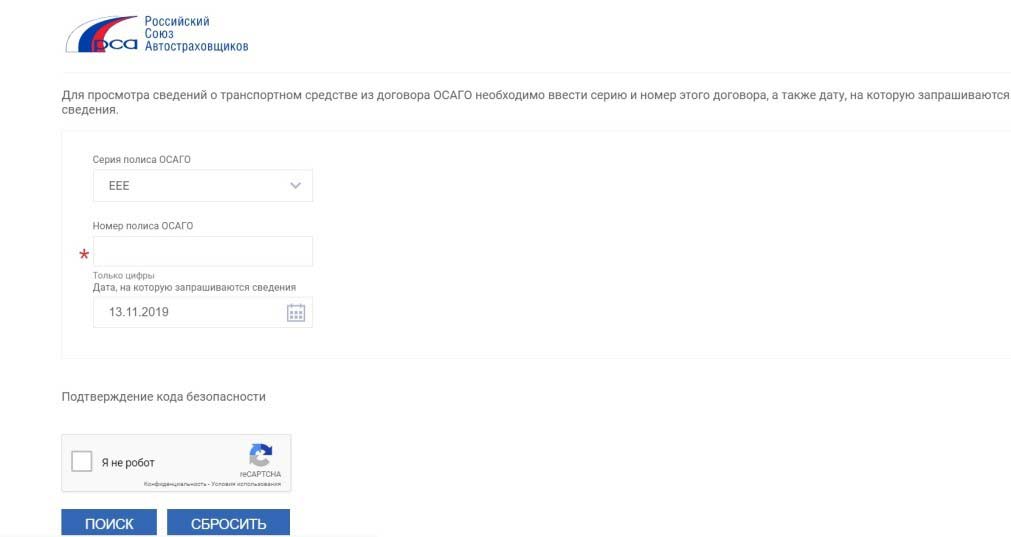

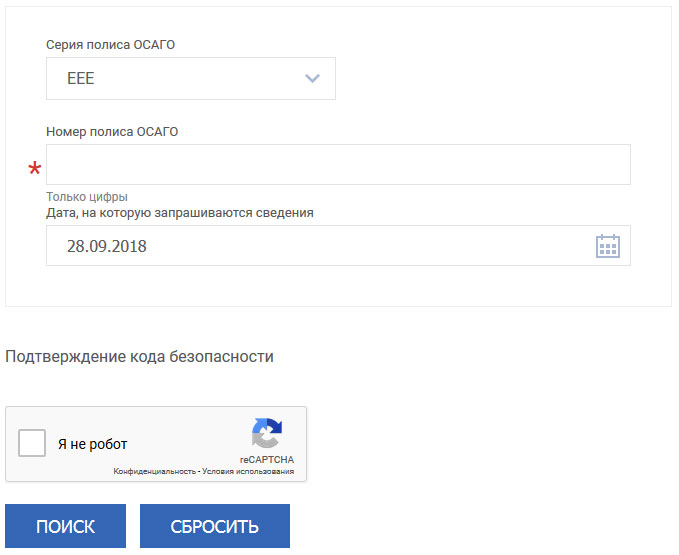

После того как вы оформили и оплатили полис е-ОСАГО, рекомендуется проверить его действительность по базе данных РСА.

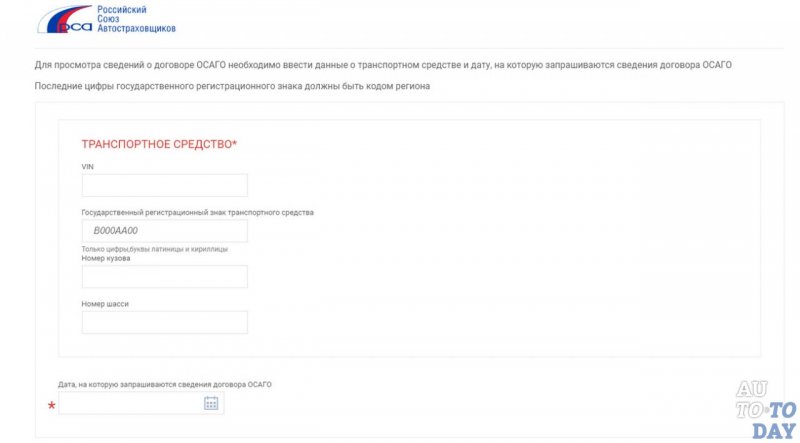

Для проверки зайдите на страницу сервиса просмотра сведений о договоре ОСАГО. Введите ВИН автомобиля и регистрационный знак. Результат успешной проверки — отчет, в котором указан номер полиса и название компании.

Если данные совпали с указанными в вашем полисе е-ОСАГО, то всё в порядке. Ваш полис настоящийЕсли данные полиса по базе РСА не совпали с вашими или проверка вообще не прошла, то, скорее всего, вам продали фальшивый полис. Обратитесь в страховую компанию, от имени которой вам оформили полис.

Обратитесь в страховую компанию, от имени которой вам оформили полис.

Вернуть деньги за фальшивый полис вам, скорее всего, не удастся. Напишите заявление в РСА со всеми подробностями оформления фальшивого полиса. По крайней мере, это поможет заблокировать мошеннический сайт и спасти деньги других автомобилистов.

И помните, что ездить с фальшивым полисом нельзя. Поэтому в первую очередь оформите настоящий полис ОСАГО.

Запомнить

- Е-ОСАГО обязаны оформлять все страховые компании, имеющие лицензию на обязательное страхование гражданской ответственности.

- Для оформления электронного полиса автомобилисту нужно зарегистрироваться в личном кабинете на сайте страховщика и заполнить заявление на страхование.

- Оплатить е-ОСАГО можно банковской картой на сайте страховой компании.

- Электронный полис нужно распечатать и возить с собой.

- Проверяйте подлинность сайта через перечень на autoins.ru, а подлинность полиса — в сервисе РСА по проверке сведений о договоре ОСАГО.

Устранение распространенных сообщений об ошибках — сообщество RSA

В этих разделах по устранению неполадок перечислены сообщения, возникающие при распространенных проблемах, а также их возможные причины и соответствующие решения. Эти сообщения предназначены для административных, системных и аутентификационных событий. Каждое сообщение об ошибке включает:

Идентификатор действия. Уникальный номер

Ключ действия. Уникальный заголовок

Сообщение. Текст, описывающий проблему.

Описание. Дополнительная информация о сообщении.

Сообщение: Пользователи «{0}» из домена безопасности «{1}» в источнике удостоверений «{2}» заблокированы

Описание: Основная блокировка

Проблема: Диспетчер аутентификации заблокировал пользователя вне системы.

Разрешение: Выполните следующие действия:

В консоли безопасности используйте поле быстрого поиска , чтобы найти пользователя.

На панели управления пользователя просмотрите статус блокировки пользователя.

Разблокировать учетную запись пользователя.

Дополнительные сведения см. в разделе Заблокированные учетные записи пользователей.

Сообщение : Система предприняла попытку доступа к базе данных

Описание : Доступ к базе данных

Проблема : Произошла непредвиденная ошибка при попытке доступа к базе данных с использованием служебных программ, отличных от тех, которые используются Консолью управления или Консолью безопасности .

Решение: Проверьте, правильно ли работает база данных и достаточно ли места для хранения.

Сообщение : Система попыталась загрузить типы разрешений из базы данных

Описание : Инициализировать разрешения

Проблема : Непредвиденная ошибка при загрузке разрешений административной роли из базы данных.

Решение: Проверьте, правильно ли работает база данных и достаточно ли места для хранения.

Сообщение: Обнаружена атака типа «отказ в обслуживании». Сервер получил «{4}» неудачные попытки аутентификации от пользователя «{3}»

Описание: Обнаружена атака типа «отказ в обслуживании»

Проблема: Диспетчер аутентификации обнаружил серию неудачных попыток аутентификации из удаленного административного SDK приложение, предполагая, что неавторизованное лицо пытается пройти аутентификацию. Приложение SDK может не иметь правильного имени пользователя и пароля командного клиента WebLogic, что приведет к сбою попыток аутентификации.

Разрешение: Убедитесь, что все удаленные административные приложения SDK имеют правильное имя пользователя и пароль командного клиента WebLogic.

Сообщение : Администратор «{0}» попытался удалить неразрешимых пользователей

Описание : Очистить неразрешимых пользователей

Проблема : Менеджер аутентификации не может подключиться к серверу каталогов LDAP.

Решение: Убедитесь, что серверы каталогов LDAP, указанные в информации о соединении с источником удостоверений, работают и могут быть подключены с сервера.

Сообщение : Очистка неразрешимых пользователей невозможна. Найдено {3} пользователей; что превысило лимит автоматической очистки {4} пользователей.

Описание : Очистка неразрешимых пользователей и групп

Проблема: Предел очистки отменил задание автоматической очистки, поскольку в базе данных было обнаружено больше указанного количества неразрешимых пользователей.

Разрешение: Убедитесь, что к источнику удостоверений применялись какие-либо недавние изменения, например использование фильтра. Такое изменение может привести к большой разнице в количестве пользователей, находящихся в источнике идентификации. См. Как пользователь становится неразрешимым для получения дополнительной информации о том, как изменения, внесенные в данные пользователя в каталоге LDAP, могут повлиять на аутентификацию и администрирование пользователя.

Сообщение : Пользователь не может быть найден в источниках идентификации. Пользователю «{3}» будет запрещено проходить аутентификацию в течение следующих 60 минут.

Описание : Система не может обработать этот запрос аутентификации

Проблема: Пользователь, который пытался пройти аутентификацию, не может быть найден ни в одном источнике идентификации .

Решение: Проверьте, не вносили ли вы какие-либо недавние изменения в источник удостоверений, например, с помощью фильтра. Такое изменение может привести к большой разнице в количестве пользователей, находящихся в источнике идентификации.

16265 — DETERMINE_RELATED_IDENTITY_SOURCE

Сообщение : Система не может определить, подключаются ли источник удостоверений «{3}» и источник удостоверений «{4}» к одному и тому же серверу каталогов.

Описание : Попытка определить, подключаются ли данные источники идентификации к одному и тому же серверу каталогов.

Проблема : Существует проблема подключения между источником удостоверений и сервером каталогов LDAP. Эта проблема может возникнуть по любой из следующих причин:

Неправильно настроенный брандмауэр

Недействительные или просроченные учетные данные LDAP

Срок действия сертификата

Неправильно настроенные или измененные фильтры LDAP

Проблемы с сетью

Решение: Проверьте соединение LDAP. Сведения о LDAP см. в разделе Добавление сертификатов SSL источника удостоверений и Источника удостоверений. Чтобы устранить проблемы с сетью, см. раздел Проверка IP-адреса или имени хоста.

Сообщение: Не удается обработать запросы, которым требуется доступ к источнику идентификации «{3}». Источник идентификации в настоящее время недоступен.

Описание: Не удалось подключиться к источнику идентификации.

Проблема: Диспетчер аутентификации не может подключиться к источнику удостоверений. Эта проблема может возникнуть по любой из следующих причин:

Эта проблема может возникнуть по любой из следующих причин:

Неправильно настроенный брандмауэр

Недействительные или просроченные учетные данные LDAP

Срок действия сертификата

Неправильно настроенные или измененные фильтры LDAP

Проблемы с сетью

Решение: Проверьте соединение LDAP. Сведения о LDAP см. в разделе Добавление сертификатов SSL источника удостоверений и Источника удостоверений. Чтобы устранить проблемы с сетью, см. раздел Проверка IP-адреса или имени хоста.

Сообщение : отличительное имя пользователя изменилось. Либо первичному не удалось обновить пользователя, либо с первичным невозможно связаться. Запросы аутентификации от «{3}» к этому экземпляру не будут выполнены до тех пор, пока первичный не обновит пользователя.

Описание : Система не может обработать этот запрос аутентификации

Проблема : Существует проблема подключения между основным экземпляром и экземпляром реплики.

Разрешение: Выполните следующие действия:

Проверьте состояние репликации между основным экземпляром и экземпляром реплики. Дополнительные сведения см. в разделе Проверка состояния репликации.

Убедитесь, что вы можете получить доступ к основному экземпляру или реплике, запустив сетевые инструменты и убедившись, что порт репликации 7002/TCP открыт. Чтобы запустить сетевые инструменты, см. раздел Проверка IP-адреса или имени хоста.

Определите, подходят ли процедуры аварийного восстановления. Дополнительные сведения см. в разделе Ситуации аварийного восстановления.

16297 — BUILD_RELATED_IDENTITY_SOURCE_CACHE_FAILED

Сообщение : Система не может инициализировать связанные источники удостоверений для источника удостоверений «{3}»

Описание : Система не может инициализировать связанный кэш источников удостоверений.

Проблема : Диспетчер аутентификации не может подключиться к источнику идентификации. Эта ошибка может возникнуть при следующих обстоятельствах:

Эта ошибка может возникнуть при следующих обстоятельствах:

Брандмауэр настроен неправильно.

Учетные данные LDAP недействительны или просрочены.

Срок действия сертификата истек.

Фильтры LDAP настроены неправильно или изменены.

Существуют проблемы с сетью.

Решение: Проверьте соединение LDAP. Сведения о LDAP см. в разделе Добавление сертификатов SSL источника удостоверений и Источника удостоверений. Чтобы устранить проблемы с сетью, см. раздел Проверка IP-адреса или имени хоста.

Сообщение : Системе не удалось прочитать лицензированное количество активных пользователей из конфигурации системы

Описание : Невозможно прочитать активных пользователей из конфигурации системы

Проблема : Неверное лицензирование Authentication Manager.

Решение: Подтвердите, что у диспетчера аутентификации есть действительный файл лицензии. См. раздел Проверка статуса лицензии.

См. раздел Проверка статуса лицензии.

Сообщение: Администратор «{0}» попытался выполнить действие, не обладая достаточными правами.

Описание: Недостаточно прав

Проблема: У администратора недостаточно прав для выполнения предпринятого действия.

Разрешение: Выполните следующие действия:

Убедитесь, что администратору назначена правильная область домена безопасности и разрешения. Инструкции см. в разделе Просмотр всех административных ролей, назначенных администратору.

Если администратору нужны дополнительные разрешения, измените административную роль и добавьте соответствующие разрешения или назначьте другую роль. Дополнительные сведения см. в разделе Обзор административной роли.

Сообщение : Администратор «{0}» попытался очистить секрет узла для агента «{4}», управляемого в домене безопасности «{5}»

Описание : Очистить секрет узла агента

секрет узла удален. Устранение неполадок не требуется.

Устранение неполадок не требуется.

Сообщение: Администратору «{0}» не удалось обновить конфигурацию AM

Описание: Не удалось обновить конфигурацию RSA Authentication Manager

Проблема: Попытка изменить данные конфигурации диспетчера аутентификации не удалась. Либо администратор, выполняющий обновление, не имеет разрешения, либо значение конфигурации было удалено или устарело. Эта ошибка также может возникать, когда приложению, использующему UpdateAMConfigurationCommand для обновления данных конфигурации, не хватает разрешений.

Решение: Убедитесь, что у администратора есть разрешение на изменение данных конфигурации:

В консоли безопасности перейдите на домашнюю страницу.

Используйте Быстрый поиск , чтобы найти и выбрать администратора.

В контекстном меню рядом с именем пользователя администратора выберите Административные роли .

Убедитесь, что назначенные административные роли предоставляют достаточные привилегии для изменения данных конфигурации.

(Необязательно) Чтобы назначить этому администратору дополнительные административные роли, выполните следующие действия:

Щелкните Назначить роль .

Выберите роль, которую вы хотите назначить администратору.

Щелкните Назначить роль .

Сообщение : Администратор «{0}» попытался экспортировать данные в файл «{11}».

Описание : Экспорт данных в файл

Проблема : Администратор попытался экспортировать данные пользователя и токена в файл. Устранение неполадок не требуется.

Сообщение : Администратор «{0}» попытался создать и загрузить экспортный пакет безопасности.

Описание : Создать пакет безопасности экспорта

Проблема : Администратор попытался создать и загрузить пакет безопасности экспорта. Устранение неполадок не требуется.

Устранение неполадок не требуется.

Сообщение: Получен неподдерживаемый запрос от агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}». Тип запроса: «{18}»

Описание: Получен неподдерживаемый запрос.

Проблема: Устройство не поддерживается, так как нет интерфейса сервера для обработки сетевых пакетов этого типа.

Разрешение: Выполните следующие действия:

Убедитесь, что хост агента использует устаревший метод аутентификации от агентов старше версии 5.x. Authentication Manager принимает только агенты версий 5.x и выше.

Обратитесь к производителю устройства аутентификации пользователя, чтобы узнать, подходит ли устройство для обновления до API 5.x или более поздней версии.

Если устройство включено для RADIUS, убедитесь, что текущая версия совместима с новым вызовом доступа RADIUS, включая режим нового PIN-кода и режим следующего маркерного кода.

Сообщение : Проверка секрета узла для агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание : Проверка секрета узла

Проблема : Существует проблема с секретом узла.

Разрешение: Очистите секрет узла как на сервере Authentication Manager, так и на агенте. См. Управление секретом узла.

Сообщение: Попытка разрешить пользователя по идентификатору пользователя или псевдониму «{0}». Запрос исходит от агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание: Разрешить принципала по идентификатору/алиасу пользователя

Проблема: Диспетчер аутентификации не может идентифицировать пользователя через идентификатор пользователя или псевдоним. Возможно, несколько пользователей имеют один и тот же псевдоним. Когда администратор связывает агента и группу, теперь выполняется поиск по всем псевдонимам пользователей, связанным с группой.

Эта ошибка может возникать при следующих обстоятельствах:

Решение: Выполните следующие действия:

В консоли безопасности перейдите на домашнюю страницу.

Используйте Быстрый поиск , чтобы найти пользователя.

Щелкните Настройки аутентификации и просмотрите псевдоним пользователя.

Измените псевдоним пользователя, чтобы он был уникальным.

Сообщение : запрошенная пользователем «{0}» запрошенная пользователем «{0}» загрузка данных аутентификации от агента «{3}» с использованием токена «{8}» не удалась с сообщением об ошибке «{9}”

Описание : Ошибка загрузки данных аутентификации в автономном режиме

Проблема : Попытка пользователя загрузить данные аутентификации в автономном режиме не удалась. Это сообщение может появиться, если параметры политики автономной проверки подлинности для пользователя не совпадают с параметрами для агента. Это также может произойти, если порт 5580/tcp недоступен.

Разрешение: Выполните следующие действия:

Убедитесь, что порт 5580/tcp доступен.

Инструкции см. в разделе справки «Проверка IP-адреса или имени хоста».

Инструкции см. в разделе справки «Проверка IP-адреса или имени хоста».Определите домены безопасности, к которым принадлежат пользователь и агент.

Если домены безопасности разные, убедитесь, что политики автономной проверки подлинности, применяемые к каждому домену безопасности, не конфликтуют.

Измените политики автономной проверки подлинности, чтобы разрешить любые конфликты. Дополнительные сведения см. в разделе Политики RSA Authentication Manager.

Сообщение : Режим следующего токена активирован для токена с серийным номером «{16}», назначенного пользователю «{0}» в доменах безопасности «{1}» из источника идентификации «{2}».

Описание : Режим следующего токена активирован для токена

Проблема: Пользователю не удалось пройти аутентификацию с определенным токеном больше раз, чем позволяет политика токенов. В следующем режиме токена у пользователя есть один шанс правильно ввести токенкод, прежде чем аутентификация завершится ошибкой.

Решение: Это сообщение появляется, когда маркер не прошел проверку подлинности определенное количество раз. Вы можете настроить допустимое количество неудачных попыток аутентификации перед активацией режима следующего токена в Консоли безопасности. Дополнительные сведения см. в разделе Политики RSA Authentication Manager.

Если эта ошибка повторяется несколько раз, проверьте точность системных часов диспетчера аутентификации. Возможно, произошел сдвиг часов между сервером диспетчера аутентификации и часами маркера. Дополнительные сведения см. в разделе Обновление системных настроек даты и времени.

Неправильное или ненужное изменение системного времени может привести к полному сбою аутентификации. Если вы не уверены в причине проблемы, обратитесь в службу поддержки клиентов RSA. Не пытайтесь исправить дрейф часов, если он превышает плюс-минус одну минуту.

Сообщение : Проверка секрета узла для агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание : Проверка секрета узла агента

Проблема : Это сообщение указывает на наличие проблемы с секретом узла.

Решение: Очистите секрет узла как на сервере Authentication Manager, так и на агенте. См. Управление секретом узла.

Сообщение : Проверка секрета узла для агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание : Проверка секрета узла агента

Проблема : Проблема с секретом узла.

Решение: Очистите секрет узла как на сервере Authentication Manager, так и на агенте. См. Управление секретом узла.

Сообщение : При регистрации агента «{3}» ; найден другой агент «{8}» с таким же псевдонимом IP-адреса «{4}». Не удалось отменить назначение IP из «{8}»

Описание : При регистрации агента был обнаружен другой агент с таким же псевдонимом IP-адреса.

Проблема : Во время регистрации агента было обнаружено, что другой агент имеет такой же псевдоним IP-адреса.

Разрешение: Это сообщение связано с автоматической регистрацией и DHCP:

Включить автоматическую регистрацию.

Дополнительные сведения см. в разделе Автоматическая регистрация агента.

Дополнительные сведения см. в разделе Автоматическая регистрация агента.Загрузите сертификат сервера. Инструкции см. в разделе Загрузка сертификата сервера RSA Authentication Manager.

При настройке параметров автоматической регистрации агента измените значение по умолчанию Обновление IP-адреса агента Параметр для отключения автоматического обновления IP-адресов агентов аутентификации. Дополнительные сведения см. в разделе Настройка параметров агента.

Проверьте правила брандмауэра и убедитесь, что следующие порты открыты для обеспечения связи между агентом и экземпляром Authentication Manager.

5500/УДП

Используется для связи между Authentication Manager и агентами аутентификации.

5580/TCP

Агенты аутентификации подключаются к этому порту для загрузки данных в автономном режиме.

5550/TCP

Используется утилитой автоматической регистрации агента аутентификации. Этот порт должен быть открыт.

139/TCP

Используется агентами проверки подлинности для проверки того, является ли пользователь членом группы проверки в Microsoft Active Directory.

Очистите секретные файлы узла на агенте. Инструкции см. в документации агента аутентификации.

Переустановите агент аутентификации. Выберите выборочную установку и выберите автоматическую регистрацию в процессе установки. Инструкции см. в документации вашего агента.

Сообщение : Очищен секрет узла для агента «{3}» в домене безопасности «{5}»

Описание : Секрет узла агента очищен

Проблема : Администратор вручную очистил, сгенерировал и перезагрузил секрет узла. Устранение неполадок не требуется.

Сообщение : Неверный токенкод; но обнаружен правильный PIN-код для токена с серийным номером «{16}», назначенного пользователю «{0}» в домене безопасности «{1}» из источника идентификации «{2}»

Описание : Попытка аутентификации.

Проблема : Пользователь не может пройти аутентификацию. Возможно, пользователь забыл PIN-код или использует неправильный токен.

Разрешение: Выполните следующие действия:

Убедитесь, что пользователь использует правильный токен, как назначено. Спросите у пользователя серийный номер на обратной стороне токена и сравните его с серийным номером токена, который вы видите в консоли безопасности. Если серийные номера токенов не совпадают, попросите пользователя использовать только назначенный токен.

Повторно синхронизируйте токен, назначенный пользователю. См. Повторная синхронизация токена.

Откройте монитор активности.

Попросите пользователя пройти аутентификацию с помощью PIN-кода после повторной синхронизации и отслеживайте запись журнала в режиме реального времени. См. Просмотр сообщений в мониторе активности.

Попросите пользователя пройти аутентификацию с помощью PIN-кода после повторной синхронизации и отслеживайте запись журнала в режиме реального времени. См. Просмотр сообщений в мониторе активности.

Сообщение: Неверный PIN-код ; но обнаружен правильный токенкод для серийного номера токена «{16}», назначенного пользователю «{0}» в домене безопасности «{1}» из источника идентификации «{2}»

Описание: Попытка аутентификации

Проблема: Пользователь, которому назначен токен, может больше не владеть им, поскольку пароли угадываются.

Разрешение: Подтверждение наличия у пользователя назначенного токена:

В консоли безопасности перейдите на домашнюю страницу.

Используйте Быстрый поиск , чтобы найти пользователя.

Выберите пользователя, токен которого нужно проверить.

В разделе Assigned SecurID Tokens просмотрите серийный номер токена.

Спросите у пользователя серийный номер на обратной стороне токена и проверьте, совпадает ли он с серийным номером на консоли безопасности.

Сообщение: Неверный PIN-код ; но предыдущий токенкод обнаружен для серийного номера токена «{16}», назначенного пользователю «{0}» в домене безопасности «{1}» из источника идентификации «{2}»

Описание: Попытка аутентификации

Проблема: Эта ошибка возникла из-за любого из следующих обстоятельств:

Пользователь забыл свой ПИН-код или использует ПИН-код, подходящий для другого токена.

Ошибка репликации, и PIN-код пользователя не обновляется в экземпляре реплики.

Неавторизованное лицо владеет токеном и угадывает PIN-коды.

Разрешение: Выполните следующие действия:

Проверьте состояние репликации. См. раздел Проверка состояния репликации.

Если состояние репликации не отображает ошибку, убедитесь, что серийный номер на обратной стороне токена совпадает с токеном, назначенным пользователю на панели управления пользователя. Если серийные номера совпадают, удалите PIN-код.

В консоли безопасности перейдите на домашнюю страницу.

Используйте Быстрый поиск , чтобы найти пользователя.

Выберите пользователя, токен которого нужно проверить.

В разделе Assigned SecurID Tokens просмотрите серийный номер токена.

Если серийный номер совпадает, необходимо очистить PIN-код.

В разделе Assigned SecurID Tokens выберите токен с PIN-кодом, который необходимо очистить.

Щелкните Очистить PIN-код .

Требовать от пользователя смены PIN-кода.

Инструкции см. в разделе Требование от пользователей изменить свои PIN-коды SecurID.

Инструкции см. в разделе Требование от пользователей изменить свои PIN-коды SecurID.Откройте монитор активности аутентификации и попросите пользователя пройти аутентификацию. Вы можете увидеть, прошел ли пользователь аутентификацию.

Сообщение: Получены учетные данные SecurID; которые агент настроен не принимать. Агент «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание: Тип учетных данных SecurID не принят

Проблема: Агент попытался отправить секретный код SecurID. Агент настроен для работы с пользователями, зарегистрированными в системе проверки подлинности на основе рисков (RBA), но не настроен для проверки подлинности секретного кода SecurID.

Разрешение: Убедитесь, что агент настроен правильно:

В Security Console, щелкните Setup > System Settings.

В разделе Параметры аутентификации щелкните Агенты .

Убедитесь, что параметры аутентификации верны.

Если агент будет использоваться для проверки подлинности SecurID, настройте агент для использования обычного пароля.

Если агент будет использоваться для RBA, настройте агент для перенаправления на сервер RBA.

Сообщение: Не удалось обнаружить пользователя «{0}» в доверенной области SecurID

Описание: Обнаружить пользователя

Проблема: SecurID не найден. Это сообщение может указывать на то, что несколько пользователей SecurID имеют один и тот же идентификатор пользователя в доверенной области SecurID. Сообщение может указывать на проблему на уровне сети или системы с неожиданным кодом возврата, например, код состояния HTTP 404 «Страница не найдена» или код состояния HTTP 500 «Внутренняя ошибка сервера».

Решение: Обратитесь к администратору SecurID.

Сообщение: Проверка токена аутентификатора не удалась для пользователя с идентификатором входа «

Описание: Подтвердить аутентификацию SecurID Tokencode

Проблема: Проверка подлинности Tokencode не удалась в доверенной области SecurID. Сообщение может указывать на проблему на уровне сети или системы с неожиданным кодом возврата, например, код состояния HTTP 404 «Страница не найдена» или код состояния HTTP 500 «Внутренняя ошибка сервера».

Разрешение: Если сообщение не вызвано проблемой на уровне сети или системы, пользователь должен попытаться пройти аутентификацию еще раз, используя SecurID Authenticate Tokencode. Если пользователь по-прежнему не может пройти аутентификацию с помощью этого метода, обратитесь к администратору SecurID.

Сообщение: Проверка секрета узла для агента «{3}» с IP-адресом «{4}» в домене безопасности «{5}»

Описание: Проверка секрета узла агента

Проблема: Секрет узла не задан для этого агента. У нового агента может не быть секрета узла, или секрет узла мог быть очищен как для агента, так и для экземпляра диспетчера аутентификации.

Решение: Либо настройте секрет узла для этого агента вручную, либо завершите по крайней мере одну успешную аутентификацию пользователя Authentication Manager. Сведения о создании файла секрета узла см. в разделе Управление секретом узла.

Сообщение : Администратор «{0}» попытался обработать сообщение ссылочной целостности

Описание : Сообщение о ссылочной целостности процесса

Проблема : Произошла ошибка при преобразовании экземпляра реплики в первичный экземпляр.

Решение: Подтвердите успешное продвижение реплики. Не запускайте серверы до завершения этого процесса. Дополнительные сведения см. в разделах Повышение уровня экземпляра реплики для аварийного восстановления и Повышение уровня экземпляра реплики с помощью повышения уровня обслуживания.

Сообщение: Обнаружен отставание часов ; текущий: «{3}» ожидаемый: «{4}»

Описание : Обнаружен отставание часов

Проблема : Если разница во времени меньше плюс-минус одна минута, системные часы Authentication Manager могут не совпадать. синхронизируется с сервером сетевого протокола времени (NTP). Если разница во времени больше плюс-минус одна минута, обратитесь в службу поддержки RSA.

синхронизируется с сервером сетевого протокола времени (NTP). Если разница во времени больше плюс-минус одна минута, обратитесь в службу поддержки RSA.

Разрешение: Выполните следующие действия:

Убедитесь, что сервер NTP работает правильно и стабильно.

Убедитесь, что сервер диспетчера аутентификации синхронизирован с сервером NTP. Инструкции по настройке даты и времени см. в разделе Обновление системных настроек даты и времени.

Не переводить системные часы сервера Authentication Manager в прошлое. Это потенциальная проблема безопасности, поскольку она может привести к использованию токенкодов с истекшим сроком действия.

Связанные ссылки

Сообщения журнала RSA Authentication Manager

Система попыталась найти пользователя «SYSTEM» в источниках удостоверений. Ошибка в RSA Authentication Ma… — RSA Community

Набор продуктов RSA: SecurID

Тип продукта/услуги RSA: Диспетчер аутентификации

Версия RSA/ Условие: 8. 1 или более поздней версии

1 или более поздней версии

Пользователь с правами администратора покинул компанию и был удален из источника удостоверений Active Directory.

Расширенная ошибка показывает имя удаленной учетной записи администратора в качестве значения аргумента 1:

Дата и время: 2018-07-02 11: 29: 55.102

. между источниками идентификации

ID пользователя-администратора: SYSTEM

Имя администратора: Н/Д

Фамилия администратора: Н/Д

Домен безопасности администратора: Н/Д

Имя источника удостоверения администратора: Н/Д

Ключ действия: Имя: {AM_instance_hostname}

IP-адрес клиента: Н/Д

IP-адрес узла сервера: n.n.n.n

Ключ компонента: 0641 Аргумент 1: {userID}

Аргумент 2: N/A

Аргумент 3: N/A

Аргумент 4: N/A

Аргумент 5: N/A

Аргумент 6: N/A

Исключение: com. rsa. .common.DataNotFoundException: невозможно разрешить участника,

rsa. .common.DataNotFoundException: невозможно разрешить участника,

в com.rsa.ims.admin.iscleanup.impl.IdentitySourceCleanupControllerImpl.trustedResolveAndRepairPrincipal(IdentitySourceCleanupControllerImpl.java:465),

в com.rsa.ims.admin.iscleanup.impl.IdentitySourceCleanupControllerImpl.resolveAndRepairPrincipal(IdentitySourceCleanupControllerImpl.java:427),

в com.rsa.ims.admin.impl.PrincipalMoveAcrossISTrackerImpl$1.run(PrincipalMoveAcrossISTracker21Impl), 964MoveAcrossISTracker2Impl. на com.rsa.ims.security.spi.SimpleSecurityContextImpl.doAs(SimpleSecurityContextImpl.java:113),

на com.rsa.security.SecurityContext.doAs(SecurityContext.java:439),

на com.rsa.ims.admin .impl.PrincipalMoveAcrossISTrackerImpl.handlePrincipalMove(PrincipalMoveAcrossISTrackerImpl.java:223),

в com.rsa.ims.admin.impl.PrincipalMoveAcrossISTrackerImpl.trackPrincipalMovesAcrossIS(PrincipalMoveAcrossISTrackerImpl.java:173),

в com.rsa.ims.admin.impl.PrincipalAdministrationImpl. resolveAndRepairPrincipal(PrincipalAdministrationImpl.java):1.4064 в 964comImpl.java:564 rsa.ims.admin.impl.PrincipalAdministrationImpl.loadRegisteredPrincipal(PrincipalAdministrationImpl.java:5447),

resolveAndRepairPrincipal(PrincipalAdministrationImpl.java):1.4064 в 964comImpl.java:564 rsa.ims.admin.impl.PrincipalAdministrationImpl.loadRegisteredPrincipal(PrincipalAdministrationImpl.java:5447),

в com.rsa.ims.admin.impl.PrincipalAdministrationImpl.trustedLookup(PrincipalAdministrationImpl.java:5924),

на com.rsa.ims.admin.impl.PrincipalAdministrationImpl$4.run(PrincipalAdministrationImpl.java:1936),

на com.rsa.ims.admin.impl.PrincipalAdministrationImpl$4.run(PrincipalAdministrationImpl.java:1),

на com.rsa.ims.security.spi.SimpleSecurityContextImpl.doAs(SimpleSecurityContextImpl.java:113),

в com.rsa.security.SecurityContext.doAs(SecurityContext.java:439),

в com.rsa.security.SecurityContext. doAsSystem(SecurityContext.java:474),

в com.rsa.ims.admin.impl.PrincipalAdministrationImpl.lookup(PrincipalAdministrationImpl.java:1933); DelegatingMethodAccessorImpl.java:25),

в org.springframework.aop.support.AopUtils.invokeJoinpointUsingReflection(AopUtils. java:309),

java:309),

в org.springframework.aop.framework.JdkDynamicAopProxy.invoke(JdkDynamicAopProxy.java:1646), на com.sun.proxy.$Proxy108.lookup(неизвестный источник),

в com.rsa.ims.admin.impl.AdminRoleAdministrationImpl.getPrincipalsWithAdminRole(AdminRoleAdministrationImpl.java:566),

в sun.reflect.GeneratedMethodAccessor208.invoke(неизвестный источник),

в sun.reflect.DelegatingMethodAccessorImpl.invoke(DelegatingMethod.Access :25),

в org.springframework.aop.support.AopUtils.invokeJoinpointUsingReflection(AopUtils.java:309),

в org.springframework.aop.framework.JdkDynamicAopProxy.invoke(JdkDynamicAopProxy.java:196),

в com. sun.proxy.$Proxy117.getPrincipalsWithAdminRole(неизвестный источник),

на com.rsa.ims.criticalnotification.impl.EmailNotificationHandler$1.run(EmailNotificationHandler.java:176),

на com.rsa.ims.security.spi.SimpleSecurityContextImpl.doAs(SimpleSecurityContextImpl.java:113),

на com .rsa.security.SecurityContext.doAs(SecurityContext. java:439),

java:439),

в com.rsa.security.SecurityContext.doAsSystem(SecurityContext.java:474),

в com.rsa.ims.criticalnotification.impl.EmailNotificationHandler.updateSuperAdminEmailList (EmailNotificationHandler.java:173),

по номеру

…

…

…

Первым шагом будет очистка неразрешимых пользователей, чтобы удалить все метаданные пользователей из базы данных Authentication Manager после удаления пользователя с правами администратора. Воспользуйтесь процедурой очистки неразрешимых пользователей вручную.

Для этой процедуры важно снять флажок с опции Льготный период.

Если очистка не решит проблему, рекомендуется выполнить сброс всех объектов данных на всех первичных экземплярах и репликах в развертывании Authentication Manager с последующей остановкой и запуском основных служб и реплик службы Authentication Manager в командная строка, как описано на стр. 192 Руководства администратора RSA Authentication Manager 8.4.

192 Руководства администратора RSA Authentication Manager 8.4.

При перезапуске службы всегда начинают с основного экземпляра, оставляя экземпляр(ы) реплики для аутентификации пользователей и убеждаясь в том, что первичный запущен перед остановкой и запуском экземпляра(ов) реплики.

Если вы изменили сертификаты консоли, проверьте, не истек ли срок их действия, поскольку службы диспетчера аутентификации не запустятся там, где есть сертификаты консоли с истекшим сроком действия. Если есть сертификаты консоли с истекшим сроком действия, обратитесь к инструкциям по замене сертификата консоли с истекшим сроком действия.

- Чтобы остановить службы диспетчера аутентификации в командной строке, используйте /opt/rsa/am/server/rsaserv stop all :

rsaadmin@am84p:~> /opt/rsa/am/server/rsaserv stop Все

Остановка RSA RADIUS Server: ***

RSA RADIUS Server [Shutdown]

Сервер RSA RSA выполнения: *****

RSA -сервер времени RSA [Shutdown]

остановка консольного сервера RSA: ***

RSA -сервер [Shutdown]

ВЫКЛЮЧЕНИЕ]

Остановка сервера баз данных RSA: **

Сервер базы данных RSA [Shutdown]

Остановка RSA RADIUS Server Console: **

RSA RADIUS Server Console [Shutdowd]

Остановка сервера администрирования RSA с консолью операций: **

Administration Server с сервером Administration RSA с сервером Administration RSA с помощью RSA Server с сервером Administration RSA. Консоль управления [ВЫКЛЮЧЕНИЕ]

Консоль управления [ВЫКЛЮЧЕНИЕ]

rsaadmin@am84p:~>

Чтобы запустить службы диспетчера аутентификации в командной строке, используйте /opt/rsa/am/server/rsaserv начать все :

rsaadmin@am84p:~> /opt/rsa/am/server/rsaserv start all

Запуск сервера базы данных RSA: