Покупка полисов онлайн: часто задаваемые вопросы

Ответы на часто задаваемые вопросы. Если вы не найдете ответ на свой вопрос, вы можете позвонить нам по телефонам: 8 (495) 956-55-55 или 8 (800) 100-77-55

Покупка и продление полиса

Чем электронный полис отличается от бумажного?

Ничем. Электронный полис имеет такую же юридическую силу. При этом он всегда будет под рукой: его можно скачать на телефон или открыть в приложении IngoMobileНужно ли распечатывать электронный полис?

На ваше усмотрение. Разницы между электронным и бумажным полисами нет.Какие полисы я могу купить на сайте?

С полным списком продуктов, доступных для покупки онлайн, можно ознакомиться в нашем интернет-магазине.Как обеспечивается сохранность персональных данных, и кто имеет к ним доступ?

Все введенные персональные данные клиентов хранятся на нашем защищенном сервере. Доступ к ним имеют только специалисты компании. Все данные хранятся в соответствии с Федеральным законом от 27.

Как я могу удостовериться в подлинности электронного полиса?

Высланный вам страховой полис подписан СПАО «Ингосстрах» с использованием квалифицированной электронной цифровой подписи, удостоверяющей подлинность этого документа по алгоритму ГОСТ Р 34.10-2012. Для проверки подписи перейдите по этой ссылке. Также проверить полис можно здесь.Я допустил ошибку при оформлении полиса. Что мне делать?

Если вы оплатили полис, но при этом ввели некорректные данные, обратитесь в ближайший офис Ингосстраха.

Некоторые изменения можно внести дистанционно через заявку в личном кабинете.

Для консультации обратитесь в контакт-центр по телефонам:

8 (495) 956-55-55

8 (800) 100-77-55

Если вы еще не оплатили полис, просто вернитесь к оформлению и введите корректные данные.

Что делать, если полис был оплачен, но не пришел на указанный при оформлении e-mail?

Проверьте папку «Спам» или «Нежелательная почта», а также спам-фильтр вашего почтового сервера.

Кроме того, убедитесь, что деньги за полис списались с вашего счета.

Кроме того, убедитесь, что деньги за полис списались с вашего счета.Если письма с полисом нет в папках с нежелательной почтой (спамом) и при этом деньги со счета списались, свяжитесь с нами по телефонам:

8 (495) 956-55-55

8 (800) 100-77-55

Как продлить полис Ингосстраха онлайн?

Для этого перейдите на страницу продления. Вам потребуется номер страхового полиса и фамилия того, кто заключал договор (страхователя).

После оплаты на ваш e-mail будет направлен электронный полис.

Оплата полисов и счетов

Что можно оплатить онлайн?

На сайте можно оплатить выставленный счет (когда вы покупаете полис), франшизу и сделать очередной платеж по страховке.Как я пойму, что оплата произведена успешно?

После оплаты вам направят электронный чек от банка, а на ваш e-mail придет подтверждение платежа от Ингосстраха. Актуальный статус оплаты вы всегда сможете посмотреть в своем личном кабинете.Как обеспечивается безопасность платежей?

Безопасность онлайн-платежей и конфиденциальность операций с использованием банковских карт гарантируется банком–эквайером. Все операции по оплате проходят на защищенном банковском сервере. Данные вашей карты передаются в зашифрованном виде и не сохраняются на сервере.

Все операции по оплате проходят на защищенном банковском сервере. Данные вашей карты передаются в зашифрованном виде и не сохраняются на сервере.

Активация полиса

Где я могу найти код активации?

На коробке или на самом полисе.Как я пойму, что полис активирован?

На ваш номер телефона будет отправлено смс-подтверждение об активации полиса.Что делать, если полис не удалось активировать?

Позвоните в контакт-центр Ингосстраха:

8 (495) 956-55-55

8 (800) 100-77-55

Забота о клиентах

Страница была вам полезна?

Ошибка при оформлении ОСАГО онлайн: что делать?

- Подробности

- Категория: Статьи

- Опубликовано 15.10.2018

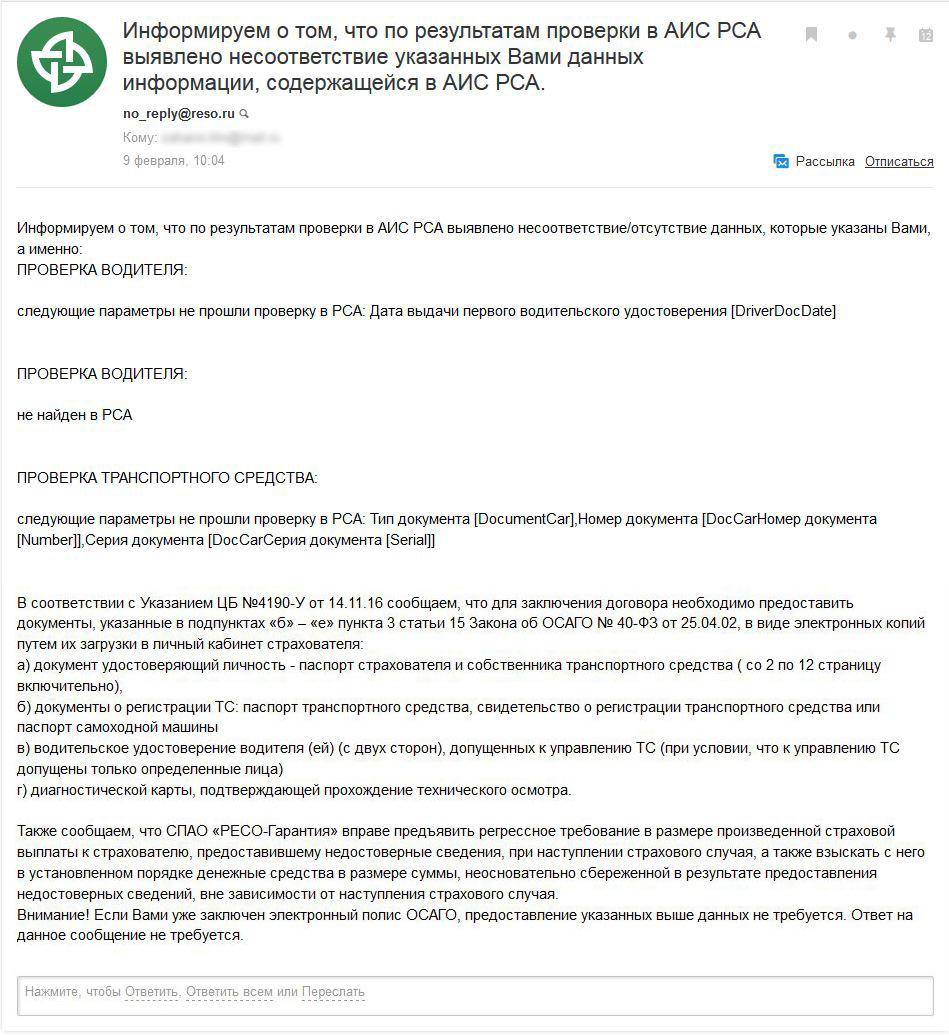

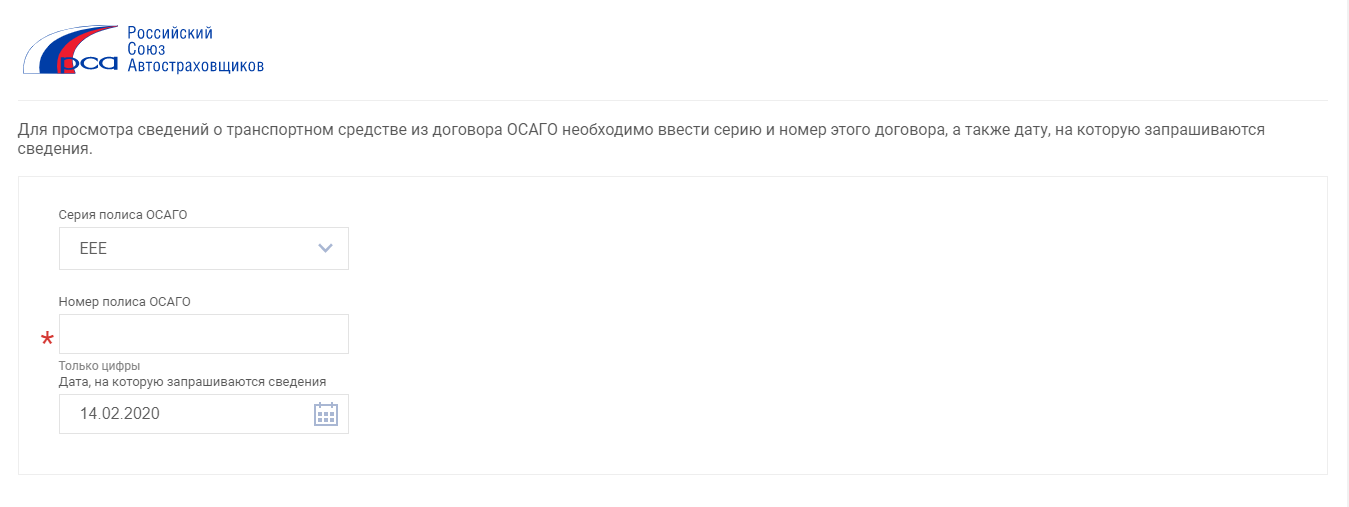

Что делать, если при оформлении ОСАГО онлайн выходит ошибка?

Онлайн ОСАГО стало обязательным для всех страховщиков с 1 января 2017 года. С этой даты все страховые компании обязаны предоставлять услугу по приобретению электронного полиса у себя на сайте. Формально эта услуга у всех появилась, однако пользователи по факту сталкивались с множеством ошибок при заполнении данных, что не давало оформить полис ОСАГО онлайн.

Формально эта услуга у всех появилась, однако пользователи по факту сталкивались с множеством ошибок при заполнении данных, что не давало оформить полис ОСАГО онлайн.

На начальном этапе ошибки можно было объяснить большим наплывом пользователей и неготовностью электронных систем страховщиков.

В октябре 2018 года портал Avtospravochnaya.com вновь попытался оформить ОСАГО онлайн. Что же изменилось спустя почти 2 года после запуска системы – расскажем далее.

По факту, особых улучшений мы не заметили. В прошлом году нам не удалось продлить электронный полис, оформленный в компании «Зетта Страхование». Нас перенаправили на сайт РСА, где в случайном порядке нам удалось купить электронный полис фирмы «ВСК».

В 2018 году ситуация аналогичная – мы попытались в режиме онлайн продлить полис теперь уже «ВСК», но этого сделать не удалось. При входе в личный кабинет и попытке активировать новый полис, выходит ошибка – в автоматизированной системе РСА (АИС РСА) не найдены данные о свидетельстве о регистрации транспортного средства (СТС). После этого сайт предлагает загрузить скан-копию обоих сторон этого документа. Мы сделали это и нажали кнопку «Отправить на проверку». После этого на сайте зависла надпись «Идет проверка». Для эксперимента мы не закрывали эту вкладку браузера, проверка через 4 часа показала, что там по прежнему идет «проверка».

После этого сайт предлагает загрузить скан-копию обоих сторон этого документа. Мы сделали это и нажали кнопку «Отправить на проверку». После этого на сайте зависла надпись «Идет проверка». Для эксперимента мы не закрывали эту вкладку браузера, проверка через 4 часа показала, что там по прежнему идет «проверка».

Далее мы попробовали оформить ОСАГО на сайте «Ингосстрах». В итоге, заполнив всю информацию, вышла точно такая же ошибка. Мы вновь загрузили сканы СТС на сайт, но дожидаться проверки не стали, а пошли дальше.

На сайте «Альфастрахование» нам удалось оформить онлайн ОСАГО с первого раза. Причем, никаких ошибок не выходило, хотя все данные сверяются с той же самой базой РСА, как и на двух предыдущих сайтах. Кстати, согласно последним поправкам, электронный полис начинает действовать только через 3 дня с даты оформления – учитывайте этот нюанс.

Справедливости ради, стоит отметить, что уже после оформления полиса «Альфастрахования» сайт «Ингосстраха» подтвердил правильность загруженных сканов и все-таки предложил оформить полис ОСАГО.

Таким образом, без проблем оформить ОСАГО онлайн с первой попытки в 2018 году практически нереально. Те или иные ошибки появляются у большинства страховщиков. Причем неясно, это действительно техническая ошибка или искусственная попытка страховщиков отказать в страховании.

Что же делать, если выходит ошибка при оформлении электронного полиса ОСАГО? Практика показывает, что в случае возникновения ошибки проще сразу пытаться оформить полис на другом сайте – авось повезет.

Короче говоря, оформления ОСАГО онлайн в 2018 году по-прежнему представляет собой лотерею.

Шифрование— Как исправить: сбой создания закрытого ключа RSA из данных — Swift

Я использовал эту структуру для шифрования и расшифровки строки

struct RSA {

вар keySizeInBits = 1024

func encrypt(string: String, publicKey: String?) -> String? {

охранять let publicKey = publicKey else {вернуть ноль}

пусть keyString = publicKey

. %MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f023%replacingOccurrences(of: "----- BEGIN RSA PUBLIC KEY-----\n", with: "")

.replacingOccurrences(of: "\n-----END RSA PUBLIC KEY-----", with: "")

.replacingOccurrences(из: "\r\n", с: "")

данные защиты пусть = данные (base64Encoded: keyString) иначе { вернуть nil }

переменные атрибуты: CFDictionary {

вернуть [kSecAttrKeyType : kSecAttrKeyTypeRSA,

kSecAttrKeyClass : kSecAttrKeyClassPublic,

kSecAttrKeySizeInBits : keySizeInBits] как CFDictionary

}

ошибка var: Unmanaged

%MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f023%replacingOccurrences(of: "----- BEGIN RSA PUBLIC KEY-----\n", with: "")

.replacingOccurrences(of: "\n-----END RSA PUBLIC KEY-----", with: "")

.replacingOccurrences(из: "\r\n", с: "")

данные защиты пусть = данные (base64Encoded: keyString) иначе { вернуть nil }

переменные атрибуты: CFDictionary {

вернуть [kSecAttrKeyType : kSecAttrKeyTypeRSA,

kSecAttrKeyClass : kSecAttrKeyClassPublic,

kSecAttrKeySizeInBits : keySizeInBits] как CFDictionary

}

ошибка var: Unmanaged? = ноль

guard let secKey = SecKeyCreateWithData(данные в формате CFData, атрибуты и ошибка) else {

печать (ошибка.debugDescription)

вернуть ноль

}

пусть буфер = [UInt8] (string.utf8)

var keySize = SecKeyGetBlockSize(secKey)

var keyBuffer = [UInt8] (повторение: 0, количество: keySize)

// Шифрование должно быть меньше длины ключа

Guard SecKeyEncrypt (secKey, SecPadding.

%MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f024% PKCS1, buffer, buffer.count, &keyBuffer, &keySize) == errSecSuccess else { return nil }

пусть результат = данные (байты: keyBuffer, количество: keySize).base64EncodedString()

печать (результат)

вернуть результат

// возвращаем шифрование (строка: строка, publicKey: secKey)

}

func decrypt (строка: строка, privateKey: строка?) -> строка? {

охранять let privateKey = privateKey else { вернуть nil }

пусть keyString = privateKey

.replacingOccurrences(of: "-----НАЧАТЬ ЗАКРЫТЫЙ КЛЮЧ RSA-----\n", с: "")

.replacingOccurrences(of: "\n-----END RSA PRIVATE KEY-----", with: "")

.replacingOccurrences(из: "\r\n", с: "")

данные защиты пусть = данные (base64Encoded: keyString, параметры: .ignoreUnknownCharacters) else { return nil }

переменные атрибуты: CFDictionary {

вернуть [kSecAttrKeyType : kSecAttrKeyTypeRSA,

kSecAttrKeyClass : kSecAttrKeyClassPrivate,

kSecAttrKeySizeInBits : keySizeInBits] как CFDictionary

}

ошибка var: Unmanaged%MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f025%? = ноль

guard let secKey = SecKeyCreateWithData(данные в формате CFData, атрибуты и ошибка) else {

печать (ошибка. debugDescription)

вернуть ноль

}

пусть буфер = [UInt8] (string.utf8)

пусть keySize = SecKeyGetBlockSize (secKey)

var messageDecrypted = [UInt8] (повторение: 0, количество: keySize)

var messageDecryptedSize = размер ключа

var status = SecKeyDecrypt(secKey, SecPadding.PKCS1, buffer, buffer.count, &messageDecrypted, &messageDecryptedSize)

если статус != noErr {

print("Ошибка расшифровки!")

вернуть ноль

}

пусть результат = строка (байты: messageDecrypted, кодировка: .utf8)

печать (результат)

вернуть результат

}

}

debugDescription)

вернуть ноль

}

пусть буфер = [UInt8] (string.utf8)

пусть keySize = SecKeyGetBlockSize (secKey)

var messageDecrypted = [UInt8] (повторение: 0, количество: keySize)

var messageDecryptedSize = размер ключа

var status = SecKeyDecrypt(secKey, SecPadding.PKCS1, buffer, buffer.count, &messageDecrypted, &messageDecryptedSize)

если статус != noErr {

print("Ошибка расшифровки!")

вернуть ноль

}

пусть результат = строка (байты: messageDecrypted, кодировка: .utf8)

печать (результат)

вернуть результат

}

}

Я использовал эти ключи pem:

let publicKey = "MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCC5Z55jKaiAyKEJ0GYoZesW8dL19SB2A9sKMcmmN89q2sZhL03ub640DMF3rIdBpR+ g++qmjwP7Va6iRvNx0USI15R90dW423r7G3+zHvee2kHi9vZ0kkePAZBD5qhw5rsRlAGkXZwkBWFjfwJaA3ISU+ov9MJ39mgmTAa65xv9wIDAQAB"

пусть privateKey = "MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBAILLlnnmMpqIDIoQnQZihl6xbx0vX1IHYD2woxyaY3z2raxmEvTe5vrjQMwXesh0GlH6D76qaPA/tVrqJG83HRRIjXlh4R1 bjbevsbf7Me957aQeL29nSSR48BkEPmqHDmuxGUAaRdnCQFYWN/AloDchJT6i/0wnf2aCZMBrrnG/3AgMBAAECgYA9lCZEil2N1Cm1v/4E/ugqppaQYh4Rg8JloJ1n0/0Ztv3QaHjXsWM+8HtAZK6oJwNOrWTffmWJHJ9za7MP0Jh3NR8n75do9c4mZgBVTFKpW5tDI7nMq6jlZC4S6jTxEMDmUHm5iMm8/cRR 49UjSJgBLY78CfEkSyX6JF3Zd/cokQJBAL4n4VFINMxGS8o/mmw6WOTOhNXnngX9e1OKHzuKVRLfbFiUF1nGZAVWSmo9PGi/UmHy3EZNHKw6tzLQNntABskCQQCwONB2cMjaTpuj4aiVGUL6DCKuzi0W ycnXgk8cxvIYYhjhlgV3WNln51SlbS+1ow6KCj33Geo1xOFkg8Ob7GC/AkA6WKhFNX+l0kf9Fcj/PmP6SPfvXnNZaS7HMlFlBowWD2ICR+ZmUH5uOMz6jjGT/mh7z3YRSCXtHtM Jj2O4K6wpAkA/q5duY9u+PM6xTLQ7gtAXRlE1tZrG9AuwiQ2KiTspoi/5Odopv/l1ODj2OFgXmZ2ENKUk5cEgwkzpo04GxUZDAkEalRNCoA/WvJxpGzSJpiVeaZmWn1uP3Kk0ZT5zUj В/qKs28a3Zx3JJcF9JyEmWWk+OLJ7BC107KNS/qyuybWGBQ=="

let info = "{\"Имя пользователя\":\"DXCSRAGto$\",\"Пароль\":\"7U89561Gh3021\"}"

пусть зашифрованная информация = RSA. encrypt (строка: информация, publicKey: publicKey)

печать (зашифрованная информация)

пусть decryptedInfo = RSA.decrypt (строка: зашифрованная информация, privateKey: privateKey)

печать (расшифрованная информация)

encrypt (строка: информация, publicKey: publicKey)

печать (зашифрованная информация)

пусть decryptedInfo = RSA.decrypt (строка: зашифрованная информация, privateKey: privateKey)

печать (расшифрованная информация)

В методе расшифровки я получил ошибку в разделе secKey:

Необязательно (Swift.Unmanaged<__C.CFErrorRef>(_value: Error Domain=NSOSStatusErrorDomain Code=-50 «Ошибка создания закрытого ключа RSA из данных» UserInfo={numberOfErrorsDeep=0, NSDescription=Ошибка создания закрытого ключа RSA из данных}))

Я понятия не имею об этой ошибке. У кого-нибудь есть решение этой ошибки?

Спасибо

Ключ SSH-RSA отклонен с сообщением «Нет алгоритма взаимной подписи» | Центр обработки данных и сервер Bitbucket

Связанное содержимое

- Связанное содержимое не найдено

Все еще нужна помощь?

Сообщество Atlassian ждет вас.

Задайте вопрос сообществу

При попытке использовать ключ SSH, сгенерированный с использованием алгоритма хэширования ssh-rsa sha-1, ключ SSH не принимается (пользователь получает сообщение « Отказано в доступе »), и следующее сообщение отображается, когда Просмотрен подробный вывод SSH:

-

debug1: send_pubkey_test: нет алгоритма взаимной подписи

- Bitbucket Data Center/Server

- Затронуты известные операционные системы: 9002 6

- Федора 33+

- Любая система с OpenSSH 8.

8 или новее, так как этот выпуск по умолчанию отключает подписи RSA с использованием хэш-алгоритма SHA-1

8 или новее, так как этот выпуск по умолчанию отключает подписи RSA с использованием хэш-алгоритма SHA-1

При выполнении команды ssh -vvvv можно увидеть следующий вывод:

debug3: открытый ключ authmethod_is_enabled debug1: следующий метод аутентификации: открытый ключ debug1: Предлагая открытый ключ: /home/user/.ssh/id_rsa RSA... агент debug1: send_pubkey_test: нет алгоритма взаимной подписи <-- ssh-rsa не включен debug1: больше нет способов проверки подлинности. user@hostname: Отказано в доступе (publickey).

Алгоритм хеширования RSA SHA-1 быстро устаревает в операционных системах и клиентах SSH из-за различных уязвимостей безопасности, и многие из этих технологий теперь прямо запрещают использование этого алгоритма.

- Например, вот объявление OpenSSH о предстоящем прекращении поддержки алгоритма ssh-rsa.

Если вы используете операционную систему или SSH-клиент, в версии которого отключен этот алгоритм, возможно, что любые SSH-ключи, ранее сгенерированные с использованием этого алгоритма, больше не будут приниматься этими технологиями.

Важно отметить, что по умолчанию Bitbucket предлагает поддержку алгоритмов ECDSA и ED25519 . На ключи, сгенерированные с помощью этих алгоритмов, не распространяется устаревание RSA.

У нашей команды есть следующие рекомендации по устранению возникшей проблемы, как в виде обходного пути, так и решения:

Обходной путь для повторного включения RSA

(!) Этот обходной путь следует использовать только в том случае, если он невозможен. для регенерации ключей SSH с 9Алгоритмы 0039 ECDSA и ED25519 . Если вы можете сгенерировать новые ключи ECDSA и ED25519 , перейдите к разрешению с использованием алгоритмов ECDSA и ED25519 прямо ниже.

Чтобы повторно включить поддержку ssh-rsa, вставьте следующую строку в файл конфигурации затронутого SSH-клиента, чтобы снова включить этот алгоритм:

PubkeyAcceptedKeyTypes +ssh-rsa

наша команда разработчиков внедрила RFC 8332, чтобы можно было продолжить использование ключей на основе RSA с SHA-256 и SHA-512 вместо SHA-1. Пожалуйста, просмотрите Обходные пути из следующего отчета, прежде чем продолжить.

Пожалуйста, просмотрите Обходные пути из следующего отчета, прежде чем продолжить.

БСЕРВ-13013 - Получение сведений о проблеме... ПОЛОЖЕНИЕ ДЕЛ

Разрешение с использованием алгоритмов

ECDSA и ED25519Чтобы полностью решить эту проблему, наша команда рекомендует повторно сгенерировать эти устаревшие ключи с использованием поддерживаемого и более безопасного алгоритма, такого как ECDSA и ED25519 :

debug3: открытый ключ authmethod_is_enabled debug1: следующий метод аутентификации: открытый ключ debug1: Предлагая открытый ключ: /home/user/.ssh/id_rsa RSA... агент debug1: send_pubkey_test: нет алгоритма взаимной подписи <-- ssh-rsa не включен debug1: Предлагая открытый ключ: /home/user/.ssh/id_ed25519 ED25519 ... агент debug3: отправить пакет: введите 50 debug2: мы отправили пакет с открытым ключом, ждем ответа debug3: получить пакет: введите 60 debug1: сервер принимает ключ: /home/user/.

Кроме того, убедитесь, что деньги за полис списались с вашего счета.

Кроме того, убедитесь, что деньги за полис списались с вашего счета. Все операции по оплате проходят на защищенном банковском сервере. Данные вашей карты передаются в зашифрованном виде и не сохраняются на сервере.

Все операции по оплате проходят на защищенном банковском сервере. Данные вашей карты передаются в зашифрованном виде и не сохраняются на сервере. %MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f023%replacingOccurrences(of: "----- BEGIN RSA PUBLIC KEY-----\n", with: "")

.replacingOccurrences(of: "\n-----END RSA PUBLIC KEY-----", with: "")

.replacingOccurrences(из: "\r\n", с: "")

данные защиты пусть = данные (base64Encoded: keyString) иначе { вернуть nil }

переменные атрибуты: CFDictionary {

вернуть [kSecAttrKeyType : kSecAttrKeyTypeRSA,

kSecAttrKeyClass : kSecAttrKeyClassPublic,

kSecAttrKeySizeInBits : keySizeInBits] как CFDictionary

}

ошибка var: Unmanaged

%MINIFYHTML8533b221ec2f072d2c06f9b2a3e3d0f023%replacingOccurrences(of: "----- BEGIN RSA PUBLIC KEY-----\n", with: "")

.replacingOccurrences(of: "\n-----END RSA PUBLIC KEY-----", with: "")

.replacingOccurrences(из: "\r\n", с: "")

данные защиты пусть = данные (base64Encoded: keyString) иначе { вернуть nil }

переменные атрибуты: CFDictionary {

вернуть [kSecAttrKeyType : kSecAttrKeyTypeRSA,

kSecAttrKeyClass : kSecAttrKeyClassPublic,

kSecAttrKeySizeInBits : keySizeInBits] как CFDictionary

}

ошибка var: Unmanaged

debugDescription)

вернуть ноль

}

пусть буфер = [UInt8] (string.utf8)

пусть keySize = SecKeyGetBlockSize (secKey)

var messageDecrypted = [UInt8] (повторение: 0, количество: keySize)

var messageDecryptedSize = размер ключа

var status = SecKeyDecrypt(secKey, SecPadding.PKCS1, buffer, buffer.count, &messageDecrypted, &messageDecryptedSize)

если статус != noErr {

print("Ошибка расшифровки!")

вернуть ноль

}

пусть результат = строка (байты: messageDecrypted, кодировка: .utf8)

печать (результат)

вернуть результат

}

}

debugDescription)

вернуть ноль

}

пусть буфер = [UInt8] (string.utf8)

пусть keySize = SecKeyGetBlockSize (secKey)

var messageDecrypted = [UInt8] (повторение: 0, количество: keySize)

var messageDecryptedSize = размер ключа

var status = SecKeyDecrypt(secKey, SecPadding.PKCS1, buffer, buffer.count, &messageDecrypted, &messageDecryptedSize)

если статус != noErr {

print("Ошибка расшифровки!")

вернуть ноль

}

пусть результат = строка (байты: messageDecrypted, кодировка: .utf8)

печать (результат)

вернуть результат

}

}

encrypt (строка: информация, publicKey: publicKey)

печать (зашифрованная информация)

пусть decryptedInfo = RSA.decrypt (строка: зашифрованная информация, privateKey: privateKey)

печать (расшифрованная информация)

encrypt (строка: информация, publicKey: publicKey)

печать (зашифрованная информация)

пусть decryptedInfo = RSA.decrypt (строка: зашифрованная информация, privateKey: privateKey)

печать (расшифрованная информация)

8 или новее, так как этот выпуск по умолчанию отключает подписи RSA с использованием хэш-алгоритма SHA-1

8 или новее, так как этот выпуск по умолчанию отключает подписи RSA с использованием хэш-алгоритма SHA-1