Как сделать экспедиционный багажник своими руками?

Вряд ли какой-либо автомобилист откажется от дополнительного багажного отделения, особенно, если на нём можно разместить вещи, которые не могут разместиться внутри автомобиля из-за их габаритов или неудобства транспортировки. Данную проблему отлично решают разного рода накладные конструкции, а их разнообразные вариации можно найти на торговых полках профильных магазинов. Всё, конечно, может устроить, кроме стоимости, которая указана на ценнике. Поэтому многие автомобилисты в целях экономии средств задумываются о том, можно ли соорудить экспедиционный багажник самостоятельно. Именно о таком варианте решения проблемы недостаточного пространства рассказывается в данной статье.

- Схема устройства и крепления экспедиционного багажника

- Подготовительные работы

- Поэтапный процесс изготовления

- Улучшение аэродинамики

- Дополнительное оборудование экспедиционного багажника

- Влияние установки экспедиционного багажника на автомобиль

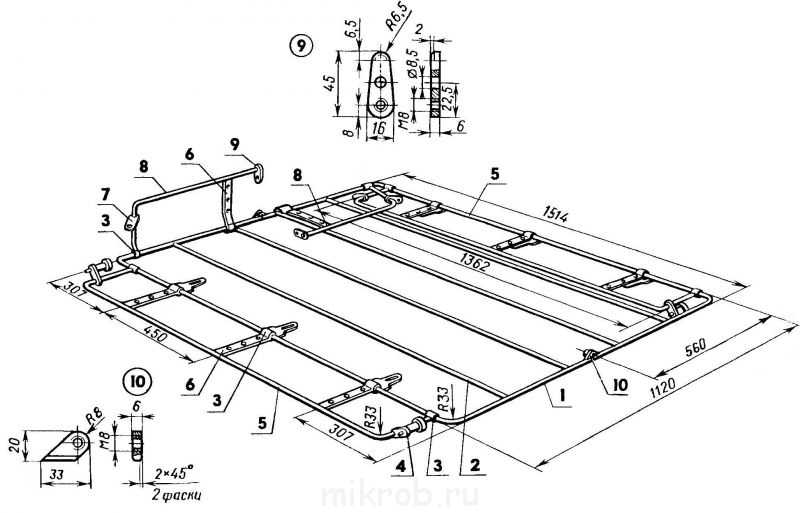

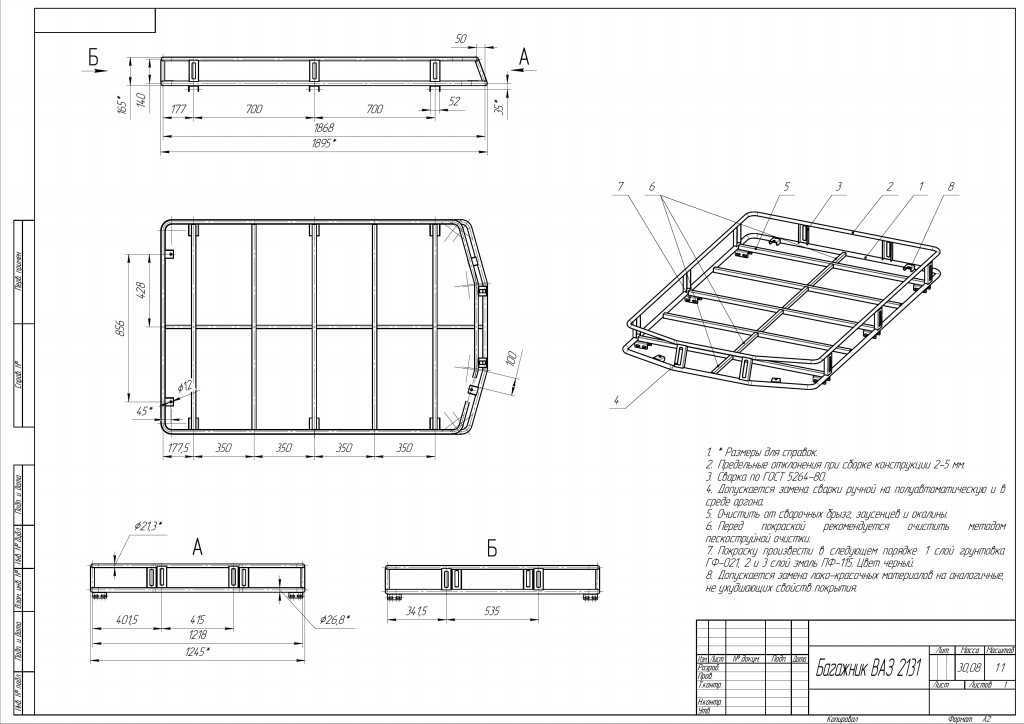

Схема устройства и крепления экспедиционного багажника

Экспедиционным багажником является своеобразная корзина рамной конструкции с несколькими опорами, при помощи которых багажник крепится к автомобильной крыше. Лучше подбирать багажник по размерам, как крыша автомобиля. Такая площадь позволяет получить полезный объём транспортируемого груза на порядок выше, чем внутри основного автомобильного багажника или в обычном боксе на крыше. Кроме всего прочего, такая схема транспортировки позволяет перевозить также и малогабаритные грузы.

Лучше подбирать багажник по размерам, как крыша автомобиля. Такая площадь позволяет получить полезный объём транспортируемого груза на порядок выше, чем внутри основного автомобильного багажника или в обычном боксе на крыше. Кроме всего прочего, такая схема транспортировки позволяет перевозить также и малогабаритные грузы.

Главный параметр, который характеризует экспедиционный багажник – это его масса в сочетании с его ёмкостью. Вес конструкции очень важен, так как правильное распределение нагрузки на оси и кузовную раму машины является залогом его надёжного и долгого эксплуатирования.

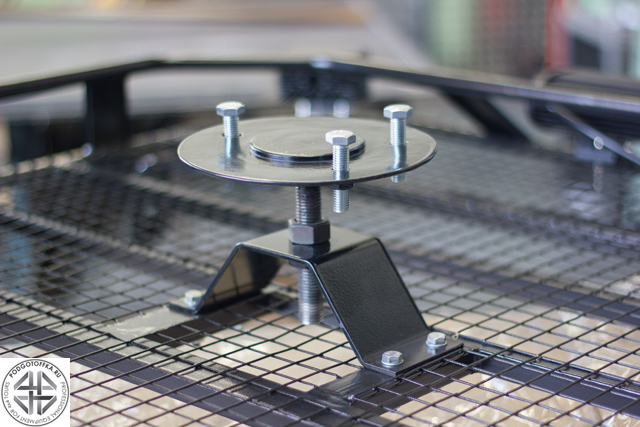

Зачастую такие багажники изготавливают из облегчённых стальных сплавов или алюминия. Желательно, чтобы кронштейны, на которые опирается багажник, были выполнены из очень прочной стали.

В основном, в конструктивных элементах багажника используются гнутосварные элементы трубчатого или прямоугольного сечения. Это придаёт оптимальные жесткостные и прочностные характеристики при минимальной массе конструкции.

Это придаёт оптимальные жесткостные и прочностные характеристики при минимальной массе конструкции.Существует несколько способов крепежа экспедиционных багажников в зависимости от вида крыши, которые могут по желанию оснащаться рейлингами или водостоками. Дополнительные функциональные элементы не вызывают проблем с креплением на крышу. В данном случае багажник монтируется к водосточным элементам при помощи специальных захватов. Но в некоторых моделях автомобилей таковые отсутствуют, а вместо них вмонтированы продольные рейлинги. Их функциональное назначение заключается в том, что на крышу можно крепить простой груз минимальной массы.

Только вот для перевозки грузов с крупными габаритами и большим весом они никак не рассчитаны. Но данная проблема вполне разрешима. Сами крепления, через которые рейлинги крепятся к крыше машины, обладают достаточным пределом прочности. Поэтому можно демонтировать сами продольные рейлинги и получить готовые крепежи для монтажа экспедиционного багажника.

Кроме всего вышеуказанного, существует также способ крепления экспедиционного багажника напрямую к крыше, только её необходимо предварительно усилить. Хорошо, что у всех внедорожников сама по себе крыша обладает высокой прочностью и может выдержать большой вес. Как правило, раму багажника связывают в общую силовую систему вместе с внешней пассивной защитой автомобиля, что обеспечивает максимальную кузовную жёсткость.

Подготовительные работы

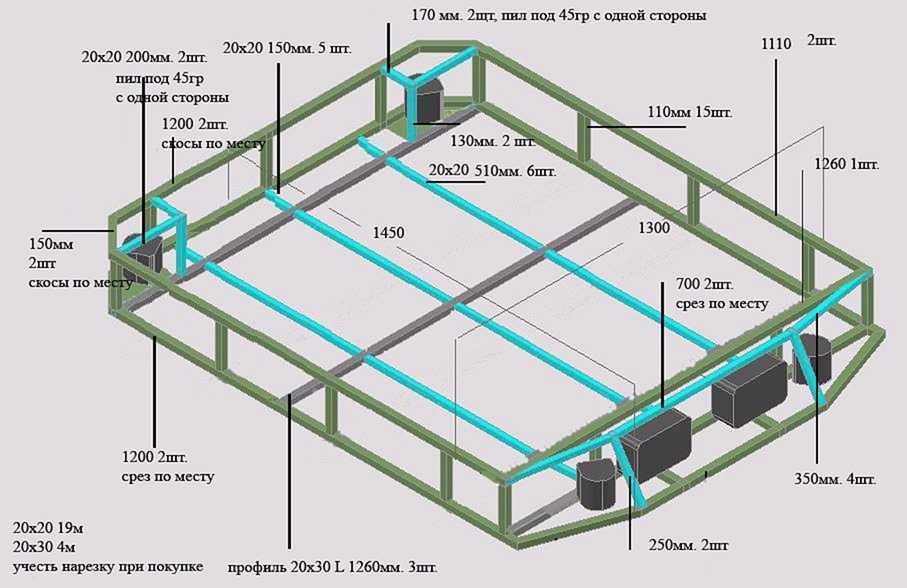

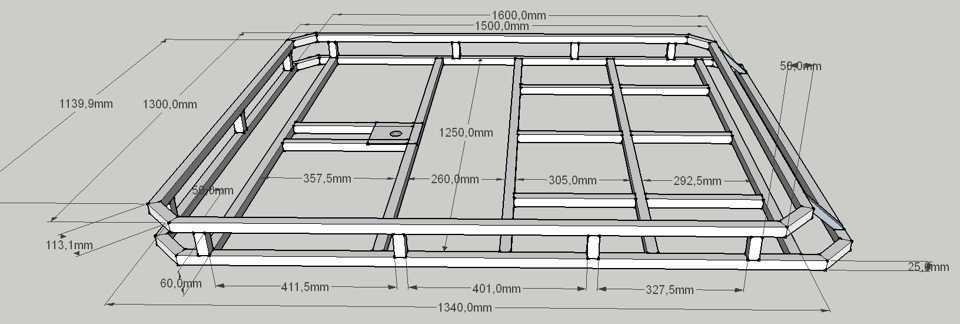

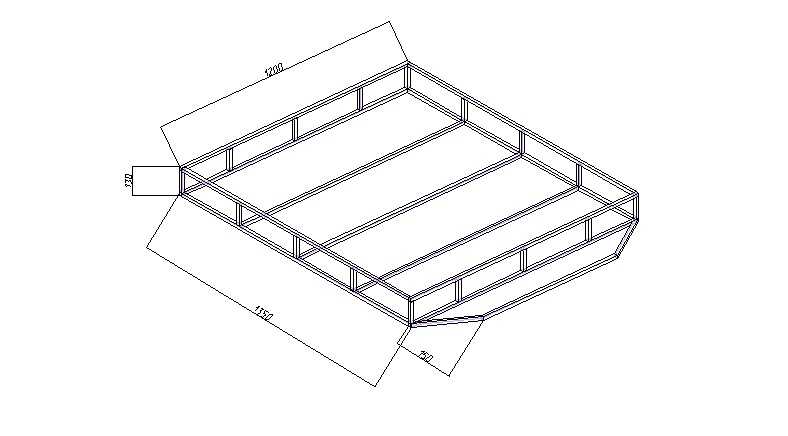

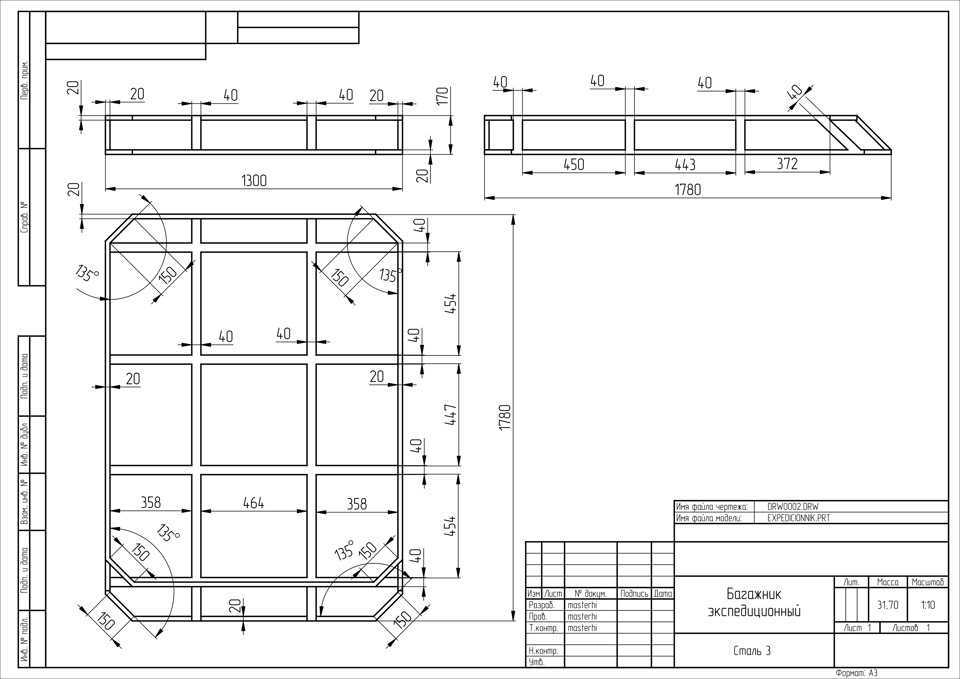

В зависимости от марки и модели автомобиля, производят замеры крыши и определяют места будущих опор. После того как определены параметры, необходимо определиться с форматом будущей конструкции. Изначально стоит продумать места крепления к автомобильной крыше, просчитать массу рамы и компонентов багажника. На конечном этапе подготовительных работ сопоставляются чертежи платформы с данными, которые приведены в технических условиях на транспортное средство.

Поэтапный процесс изготовления

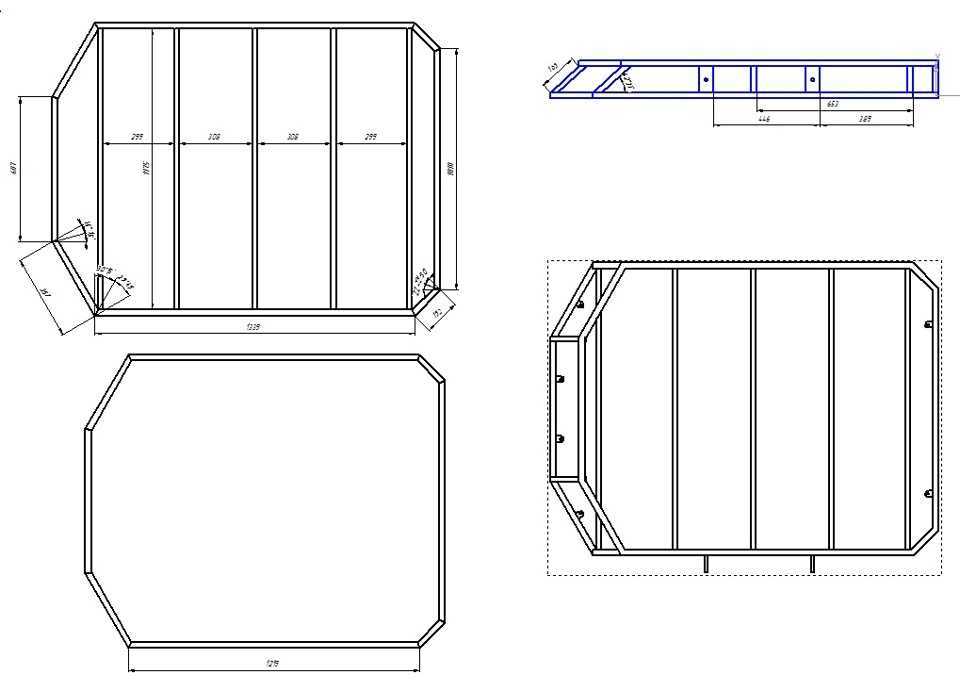

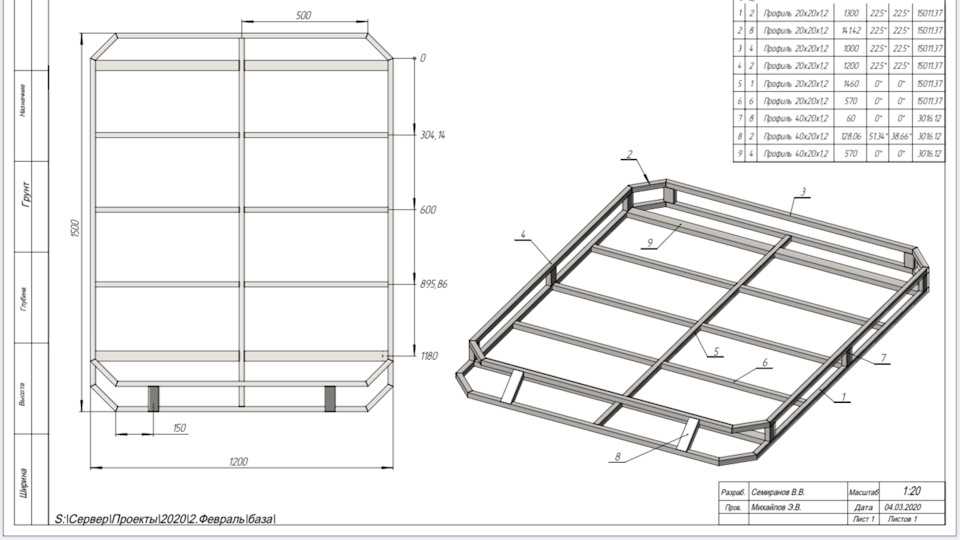

По периметру прудка, по размерам его длины и ширины нарезают стойки, из которых сваривается прямоугольник. Спереди и сзади, а также в середину рамы закрепляют прудки. Чтобы платформа не прогибалась при воздействии разного рода нагрузок, в свободную внутреннюю плоскость добавляются ещё несколько рёбер жёсткости на равноудалённых расстояниях. Они изготавливаются из профильного металла. На этом этапе у вас должна появиться рама-решётка с параллельными перемычками.

Далее конструкция рамы усиливается при помощи маленьких отрезков профильной трубы. Её заранее нарезают таким образом, чтобы внутри получились ячейки, наиболее схожие по форме с квадратом.

Улучшение аэродинамики

Для того чтобы создать лучшие условия для скольжения воздушных потоков, к передней части самостоятельно созданного экспедиционного багажника приваривают дополнительную трапециевидную дополнительную конструкцию. Размер основания трапеции равен ширине изготавливаемой платформы.

У каждого из двух мест сгиба выбираются болгаркой сектора. Проделывать это необходимо так, чтобы до конца профиля осталась перемычка в полсантиметра. Далее конструкцию нагревают и сгибают так, чтобы получилась трапециевидная фигура. Там, где материал соприкасается в углах, нужно обработать газоэлектросваркой и «намертво» соединить с платформой. Чтобы каркас был наиболее усилен, со стороны трапеции устанавливаются несколько коротких перемычек.

Дополнительное оборудование экспедиционного багажника

Как мы все знаем, прямое непосредственное назначение экспедиционного багажника заключается в максимальном освобождении внутрисалонного пространства автомобиля. Но он также способен выполнять и другие не менее важные функции при помощи дополнительного оборудования: 1. На такой багажник можно монтировать противотуманные осветительные приборы, которые лучше освещают дорогу.

2. Радиоантенна, смонтированная на него, обеспечивает дополнительный комфорт при передвижении.

3. На бортах багажника можно закрепить реечный домкрат и лопату, а эти инструменты всегда могут выручить в пути.

4. На багажник можно установить веткоотбойники, которые будут защищать лобовое стекло от повреждений при передвижении по густой лесистой местности.

5. Багажник сам по себе на автомобильной крыше является надёжной защитой от неожиданно обрушивающихся веток и деревьев.

Подводя итоги, хотим отметить, что экспедиционный багажник для крыши автомобиля – это не только решение вопроса экономии внутреннего пространства автомобиля, но и сохранности кузова.

Если багажник продуман и рассчитан досконально, надёжно сконструирован, он позволяет располагать вне салона автомобиля грузы, которые значительны по весу и объёму. А если произведены точные технические расчёты конструкции багажника, то он не будет создавать вибрации или свистящие шумы при быстрой езде. Не нужно забывать о прочных крепежах. Правильный их подбор способен обеспечить прочную фиксацию грузов и при этом не нарушить динамические характеристики автомобиля.

Не нужно забывать о прочных крепежах. Правильный их подбор способен обеспечить прочную фиксацию грузов и при этом не нарушить динамические характеристики автомобиля.

Влияние установки экспедиционного багажника на автомобиль

Нельзя выделить общие критерии выбора того или иного багажника. На первый взгляд – это достаточно простая конструкция, которая при всех своих положительных сторонах существенно влияет на характеристики автомобиля в целом. А именно:

1. Увеличение веса автомобиля, за счёт чего работа подвески и трансмиссии изменяется, а также и внедорожные характеристики автомобиля вместе с этим.

2. Центр тяжести смещается вверх, а это способствует увеличению кренов и даже возникновению опасности опрокидывания машины при прохождении поворотов и при движении на пересечённой местности.

3. Лобовое сопротивление увеличивается.

4. Снаряжённые габариты автомобиля значительно увеличиваются, что необходимо учитывать в подземных паркингах и гаражах.

5. Увеличивается топливный расход.

Делаем экспедиционный багажник своими руками Сложно, но можно | 🚘Авто Новости Онлайн

Вопрос, как соорудить экспедиционный багажник своими руками, наверняка рассматривали многие люди, любящие путешествовать на личном транспорте. Также это нужное в хозяйстве улучшение машины пригодится и при поездках на дачу, когда необходимо взять с собой максимум довольно громоздких вещей, и для поездки на охоту или рыбалку с друзьями.

Да и вообще, редко когда владелец машины может отказаться от этого дополнительного отделения для багажа (разве только по каким-либо эстетическим соображениям), ведь сверху можно поместить и крупногабаритные вещи, которые вообще неудобны для перевозок внутри машины. Только пристегнуть их покрепче!

Экспедиционный багажник своими руками сделать не так уж и сложно для человека, который дружит с инструментарием и хоть немного разбирается в сооружении накладных металлических конструкций. Именно они как нельзя больше подходят для сооружения экспедиционного багажника. Можно, конечно же, купить уже готовый, фирменный. Благо, их на рынке предлагается великое множество. Но есть несколько минусов в приобретении уже готовых изделий.

Именно они как нельзя больше подходят для сооружения экспедиционного багажника. Можно, конечно же, купить уже готовый, фирменный. Благо, их на рынке предлагается великое множество. Но есть несколько минусов в приобретении уже готовых изделий.

Во-первых, это цена: такой багажник выльется вам в круглую сумму. А во-вторых, если вы делаете его своими руками (по специальным предварительно разработанным индивидуальным чертежам), то размеры, вместимость, легкость и прочность конструкции полностью уже зависят от проявлений вашего ума и фантазии.

Подготовка

Если вы уже решились на то, чтобы соорудить данную конструкцию самостоятельно, то в первую голову надо замерить крышу вашей машины и определить места для будущих опор.

Также нам необходимо просчитать вес самой рамы и ее компонентов. Как правило нужно делать из прочных, но легких металлов (хорошо подходят сплавы), максимально неподверженных ржавлению. Иначе всю конструкцию придется красить чуть ли не ежегодно (вы наверное, замечали на некоторых машинах: само авто в идеальном состоянии по поводу коррозии, а верхний багажник – портит весь внешний вид).

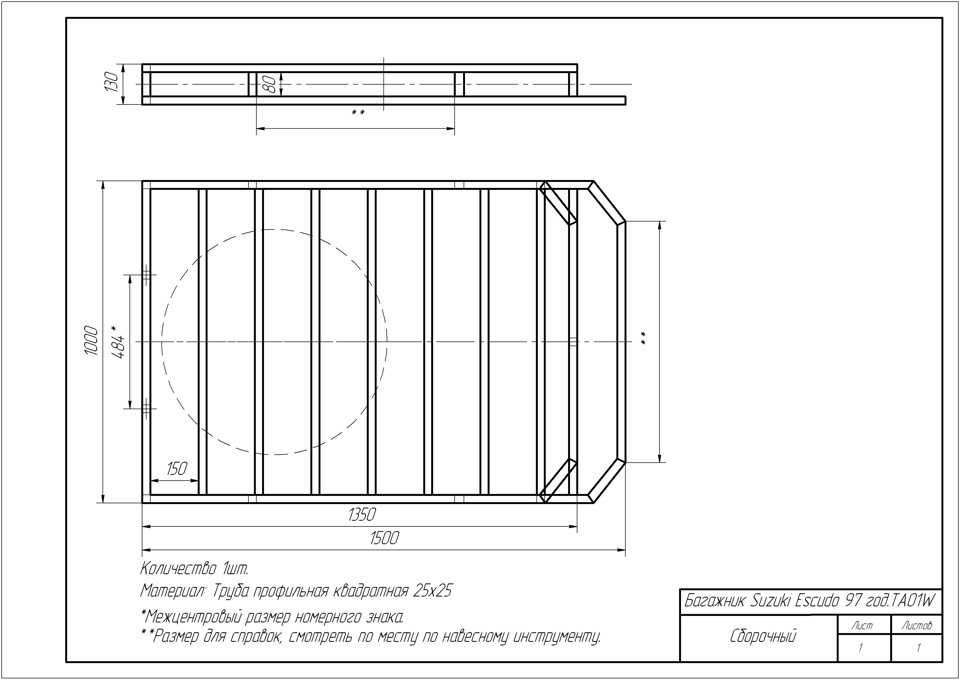

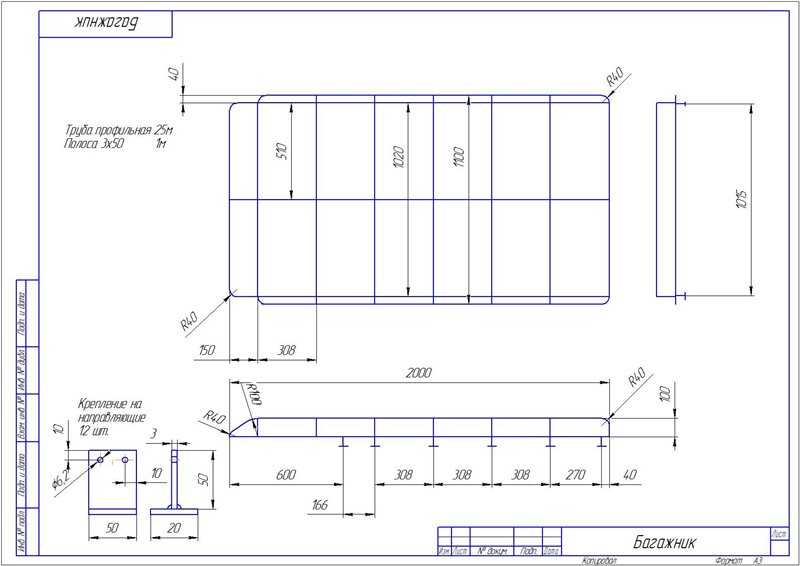

Еще одним из необходимых условий является общий чертеж данной конструкции. А поскольку она разборная, то и некоторых ее деталей в отдельности. Если вы в этом деле не разбираетесь, попросите об услуге какого-либо знакомого инженера или механика. Но верный чертеж с указанием размеров – залог успешной работы. В дальнейшем, рассмотрим изготовление конструкции на примере Нивы (размер верхней площадки, где будет установлен наш экспедиционный багажник – 1500х1230 мм.).

Выполнение работ

- Для выполнения дальнейшей работы нам потребуется сварка, болгарка, рулетка, шлифовальная машинка;

- По данным чертежа (размерам длины и ширины) нарезаем стойки из прута или трубы (какой вы материал выбрали предварительно). Из них варим прямоугольник. Это будет основа, которую необходимо также укрепить ребрами жесткости, расположенными на расстоянии 20-25 см друг от друга. Получится конструкция, напоминающая решетку;

- Усиливаем верхний багажник поперечными отрезками из труб, чтобы образованные ячейки были почти, что квадратной формы;

- Для повышения аэродинамики багажника в его передней части рекомендуют приварить трапециевидную конструкцию для обтекания воздушными потоками.

Углы наклона граней до 40 градусов. Сгибаем из металлического листа, предварительно отрезанного болгаркой по размерам на чертеже. Привариваем к основной раме;

Углы наклона граней до 40 градусов. Сгибаем из металлического листа, предварительно отрезанного болгаркой по размерам на чертеже. Привариваем к основной раме; - В тех местах, которые вы разметили под опоры, сверлим отверстия дрелью. Крепить необходимо при помощи втулок, чтобы предотвратить послабление самой конструкции;

- Изготавливаем боковые, передние, задние перекладины опор. Закрепляем шпильками и втулками.

Заключительный этап

Кстати, можно получившийся сварной багажник дополнить всякими нужными фишками. К примеру, креплением для фонарей и лопаты, антенны и прочего. Все это монтируется на основу конструкции.

Далее – изготовленную конструкцию зачищаем и шлифуем, убирая возможные заусеницы. Обезжириваем и грунтуем. Затем окрашиваем эмалью в несколько слоев. Ждем до полного высыхания. И вот он – экспедиционный багажник своими руками – готов к употреблению! Посредством специальных креплений устанавливаем его на крыше автомобиля, хорошенько затянув. А чем хороша еще данная конструкция, что к уже готовому установленному изделию можно дополнительно прибавить люстру фар, например, или – задние повторители стопа, или дудки пневматических сигналов. Все зависит от вашей фантазии и от тех средств, которыми вы располагаете для проведения подобного тюнинга машины.

А чем хороша еще данная конструкция, что к уже готовому установленному изделию можно дополнительно прибавить люстру фар, например, или – задние повторители стопа, или дудки пневматических сигналов. Все зависит от вашей фантазии и от тех средств, которыми вы располагаете для проведения подобного тюнинга машины.

Поделиться в социальных сетях

Вам может понравиться

Переадресация между внешними и внешними портами

- Статус

- Закрыто для дальнейших ответов.

- #1

Привет,

У нашей АТС 3CX есть магистраль, которая подключена к публичному SIP-провайдеру, и вторая магистраль, которая подключена к нашей старой АТС.

Публичные звонки от клиентов 3CX работают, а также внутренние звонки между 3cx и устаревшей АТС в обоих направлениях.

То, что я сейчас пытаюсь настроить, это то, что публичные звонки с устаревшей АТС на sip-провайдера через АТС 3cx. К сожалению, вызовы по внешним линиям на

, похоже, не поддерживаются. Таким образом, я установил мост к устаревшей АТС вместо магистрали. Те же результаты.

Кто-нибудь знает, как правильно это сделать?

С уважением

Бернхард

- #2

Установка официально не поддерживается и не тестировалась 3CX, поэтому нет гарантии, что она будет работать, однако есть шанс, что вы сможете заставить ее работать через мост, а не через транки.

Если вы взглянете на это руководство в качестве примера, https://www.3cx.com/docs/, вы увидите внизу тот тип SIP-сообщений, который ожидает увидеть наша АТС. Если вы можете сделать так, чтобы устаревшая система соответствовала этому, можно было бы также получать исходящие вызовы с некоторой работой.

Реакции:

Б. Флюманн- #3

Если вы «отправляете» исходящий вызов с другой АТС на 3CX, включая любую требуемую цифру исходящего префикса, какая ошибка/сбой отображается для этого звонка в журнале активности 3CX? Он заблокирован из-за неправильных цифр или по другой причине?

Реакции:

Б. Флюманн

Флюманн - #4

Спасибо за ответы.

@JohnS_3CX Я настроил мост, как описано в примере Asterisk. Работает на внутренние звонки, но не на исходящие. Кроме того, использование моста вызывает проблемы с идентификатором вызывающего абонента, поскольку устаревшая АТС не поддерживает идентификатор удаленной стороны (поддерживаются p-asserted-id, p-preferred-id).

@leejor Спасибо за вопрос. Я провел тесты с конфигурациями моста и магистрали. Я использовал Wireshark для отладки. В обоих случаях я вижу одни и те же ответы 3cx:

- Legacy pbx на 3cx, внутренние звонки: Call ok, БЕЗ запроса аутентификации от АТС

- Устаревшая АТС на 3cx, исходящие звонки: Неизвестный пользователь

Мост настроен как мастер (регистратор). Магистраль настроена как аутентификация только для входящих вызовов (Аутентификация без регистрации).

Магистраль настроена как аутентификация только для входящих вызовов (Аутентификация без регистрации).

Идентификатор пользователя для вызовов с устаревшей АТС [email protected], то же самое для имени пользователя для аутентификации реальный идентификатор вызывающего абонента в идентификаторе p-asserted-id или идентификаторе удаленной стороны (не поддерживается устаревшей АТС), верно?

Как насчет входящих правил? Я не смог найти способ настроить что-то отличное от расширений или фиксированных номеров для переадресации в правилах для входящего трафика. Есть ли способ настроить какой-то шаблон для этого? Или он должен применяться к исходящим правилам напрямую?

Если вам нужна дополнительная информация, пожалуйста, дайте мне знать.

С уважением

Бернхард

- #5

В качестве теста отладки перейдите к исходящим правилам 3CX для вашего транка к провайдеру и сделайте правила более свободными (т.е. вызовы с групп внутренних номеров должны быть пустыми, звонки с внутренних номеров должны быть пустыми, длина номера должна быть пустой) например мой пример ниже. Это только для целей тестирования, не забудьте снова изменить свои правила, чтобы ограничить любые вызовы, которые вы не хотите разрешать.

- #6

Готово. Результаты все те же.

Тем временем я нашел следующий документ: https://www. 3cx.com/docs/sip-trunk-inbound-calls/

3cx.com/docs/sip-trunk-inbound-calls/

С идентификацией источника вызова , установленной для отображения от: пользовательской части к аутентификации -id Мне удалось добраться до нужного ствола

.

Теперь входящие вызовы на исходящие номера направляются на голосовую почту добавочного номера соединительной линии по умолчанию.

Как перенаправить их на исходящий соединительный канал?

- #7

Привет, Fluehmann,

Мы можем без проблем звонить и принимать звонки через мост, подключенный к Asterisk. Мне просто было интересно, возможно ли присутствие или BLF между 3CX и Asterisk.

Вот код из нашего Extensions. conf:

conf:

#################

OUTBOUNDTRUNKNAME1=SIP/3cx

TRUNKMSD=0

exten => _20.,n,NoOp(${EXTEN})

exten => _20.,n,SipAddHeader(Remote-Party-ID:»${CALLERID(name)}»

exten => _20.,n,Dial(${OUTBOUNDTRUNKNAME1}/${EXTEN:${TRUNKMSD} })

exten => _0.,1,Dial(${OUTBOUNDTRUNKNAME1}/${EXTEN:${TRUNKMSD}})

################

_20. может направлять вызовы через мост (звездочка) с телефонами, начинающимися с 20x (например, 201,202 и т. д.)

_0. может маршрутизировать вызовы, начинающиеся с 0 (обычные внешние номера)

SipAddHeader необходим для правильных внутренних имен

OUTBOUNDTRUNKNAME1 находится в sip.conf:

[3cx]

host=IP3CX

port=5060

username=10001 fromuser

1 =10001

секрет=xxxxxxx

fromdomain=IPASTERISK

senrpid=да

trustrpid=да

квалификация=5000

тип=друг

контекст=входящий-локальный

транк=да

небезопасный=пригласить,порт

canreinvite0025 Кто-нибудь знает, возможна ли прецензия при подключении Asterisk к 3CX?

- #8

hedan сказал:

Кто-нибудь знает, возможна ли прецензия при подключении Asterisk к 3CX?

Нажмите, чтобы развернуть…

Насколько я понимаю, Presence ограничивается АТС 3CX (проприетарными), хотя я могу ошибаться.

- Статус

- Закрыто для дальнейших ответов.

Делиться:

Фейсбук Твиттер Реддит WhatsApp Электронная почта Делиться Связь

Виртуальные локальные сети (VLAN) — Практическое создание сетей .net

Виртуальные локальные сети или VLAN — это очень простая концепция, которая очень плохо определена в отрасли.

В этой статье рассказывается о VLAN от практичность перспектива. Он будет построен вокруг двух основных функций VLAN и завершится объяснением идеи, лежащей в основе Native VLAN.

Наконец, в конце статьи есть задание на понимание двух вопросов — если вы сможете успешно ответить на эти два вопроса, то можете считать себя полностью понимающим концепцию VLAN — тема настройки VLAN будет рассмотрена в другая статья.

Две основные функции VLAN

Ниже показана сеть с тремя разными физическими коммутаторами. Коммутаторы облегчают связь внутри сетей, а маршрутизаторы облегчают связь между сетями.

Каждый вышеперечисленный переключатель независимо выполняет все функции переключателя.

Если каждый из этих коммутаторов имеет 24 порта, а используются только два, то 22 порта на каждом коммутаторе остаются неиспользованными. Кроме того, что, если вам нужно реплицировать эту сеть в другом месте, и у вас нет трех физических коммутаторов для размещения?

Именно здесь вступает в игру первая основная функция VLAN: VLAN позволяет вам взять один физический коммутатор и разбить его на более мелкие мини-коммутаторы .

Разделение одного физического коммутатора на несколько виртуальных коммутаторов

Рассматривайте каждый кружок на коммутаторе ниже как отдельный мини-коммутатор (или виртуальный коммутатор ). Каждый из этих мини-переключателей представляет собой набор портов коммутатора, которые работают совершенно независимо от других — точно так же, как если бы было три разных физических коммутатора .

Поток трафика через один коммутатор этой топологии работает точно так же, как и в топологии над ним с тремя отдельными физическими коммутаторами. Маршрутизаторы настроены и работают точно так же, как и выше.

Каждый виртуальный коммутатор или VLAN — это просто номер, присвоенный каждому порту коммутатора. Например, два порта коммутатора в красном 9Мини-коммутатор 0283 может быть назначен на VLAN #10 . Два порта оранжевого мини-переключателя могут быть назначены VLAN #20 . И, наконец, два порта коммутатора в синем мини-коммутаторе могут быть назначены

И, наконец, два порта коммутатора в синем мини-коммутаторе могут быть назначены VLAN #30 .

Любой порт коммутатора с номером , а не , которому явно назначен номер VLAN , находится в по умолчанию VLAN. Что у большинства вендоров соответствует VLAN 1 .

Трафик, поступающий на порт коммутатора, назначенный одной VLAN, будет пересылаться только через другой порт коммутатора, принадлежащий той же VLAN – коммутатор никогда не позволит трафику пересекать границу VLAN . Опять же, каждая VLAN работает как отдельный физический коммутатор.

На первом рисунке трафик с красного коммутатора не может волшебным образом появиться на оранжевом коммутаторе без предварительного прохождения через маршрутизатор. Точно так же на втором рисунке трафик в VLAN #10 не может волшебным образом появиться в VLAN #20 без прохождения через маршрутизатор.

Когда кадр поступает на порт коммутатора в VLAN #10 , он может покинуть порт коммутатора только в VLAN #10 . Мы с вами видим, что один и тот же кадр проходит через все три VLAN, но с точки зрения коммутатора это три разных экземпляра из кадр, прибывающий на один порт в один VLAN и уходящий на другой порт в той же VLAN .

VLAN и таблицы MAC-адресов

По определению коммутатор — это устройство, основной целью которого является перемещение данных в IP-сетях . Для достижения этой цели каждый коммутатор поддерживает таблицу MAC-адресов, которая представляет собой сопоставление MAC-адресов, подключенных к каждому порту коммутатора. Простое представление одной записи в таблице MAC-адресов будет следующим: MAC-адрес | Порт .

Коммутатор, поддерживающий VLAN, будет , а также включают VLAN # для каждой записи таблицы MAC-адресов. Простое представление одной записи в таблице MAC-адресов коммутатора, поддерживающего VLAN, будет следующим:

Простое представление одной записи в таблице MAC-адресов коммутатора, поддерживающего VLAN, будет следующим: VLAN# | MAC-адрес | Порт .

В каком-то смысле каждая VLAN поддерживает свою собственную независимую таблицу MAC-адресов. Если бы хост A отправил кадр с MAC-адресом получателя хоста B, этот кадр был бы по-прежнему только лавинной рассылкой исключительно на порты коммутатора в VLAN #10 . Даже если запись в таблице MAC-адресов для узла B существовала, связанная с VLAN #30 .

В конечном счете, назначение разных портов разным сетям VLAN позволяет повторно использовать один физический коммутатор для нескольких целей. Это первая основная функция VLAN.

Но это не все возможности VLAN. Вторая основная функция — это VLAN, которые позволяют расширить меньшие виртуальные коммутаторы на несколько физических коммутаторов .

Расширение виртуальных коммутаторов на несколько физических коммутаторов

Чтобы проиллюстрировать этот момент, мы расширим приведенную выше топологию дополнительным физическим коммутатором и двумя дополнительными хостами:

Обратите внимание, как VLAN # 10 и VLAN # 30 были расширены на второй коммутатор. Это позволяет хосту A и хосту C существовать в одной и той же VLAN, несмотря на то, что они подключены к разным физическим коммутаторам, потенциально расположенным в разных областях.

Это позволяет хосту A и хосту C существовать в одной и той же VLAN, несмотря на то, что они подключены к разным физическим коммутаторам, потенциально расположенным в разных областях.

Основное преимущество расширения сети VLAN до различных физических коммутаторов заключается в том, что топология уровня 2 больше не должна быть привязана к физической топологии. Одна VLAN может охватывать несколько комнат, этажей или офисных зданий.

Каждый подключенный порт коммутатора в приведенной выше топологии является членом только одной VLAN. Это называется портом Access . Порт доступа — это порт коммутатора, который является членом только одной VLAN .

При настройке порта в качестве порта доступа администратор также назначает номер VLAN, членом которой является этот порт. Всякий раз, когда коммутатор получает какой-либо трафик через порт доступа, он принимает трафик в настроенную сеть VLAN.

Для расширения VLAN до второго коммутатора выполняется соединение между один Порт доступа на оба коммутатора для каждая VLAN. Несмотря на свою функциональность, эта стратегия не масштабируется. Представьте, если бы наша топология использовала десять VLAN, на коммутаторе с 24 портами почти половина портов была бы занята соединениями между коммутаторами.

Несмотря на свою функциональность, эта стратегия не масштабируется. Представьте, если бы наша топология использовала десять VLAN, на коммутаторе с 24 портами почти половина портов была бы занята соединениями между коммутаторами.

Вместо этого существует механизм, который позволяет одному порту коммутатора передавать трафик из нескольких VLAN. Это называется портом Trunk . Магистральный порт — это порт коммутатора, который передает трафик для несколько VLAN .

Мы можем использовать магистральные порты, чтобы уменьшить количество портов коммутатора, необходимых для описанной выше топологии. Это позволяет нам оставить больше доступных портов для добавления хостов в сеть в будущем.

Эта физическая топология работает (логически) идентично приведенной выше иллюстрации, но требует гораздо меньше портов коммутатора.

Мы смогли использовать в общей сложности четыре магистральных порта (на обоих коммутаторах) вместо восьми различных портов доступа на предыдущем рисунке.

Обычно порты коммутатора , подключенные к конечным хост-устройствам, настраиваются как порты доступа (например, рабочие станции, принтеры, серверы). И наоборот, порты коммутатора , подключенные к другим сетевым устройствам, настраиваются как транковые порты (например, другие коммутаторы, маршрутизаторы). Мы раскроем причину этого позже в этой статье.

Тегированные порты и нетегированные порты

Магистральный порт на коммутаторе может принимать трафик для более чем одной VLAN. Например, на приведенном выше рисунке канал между двумя коммутаторами передает трафик как для VLAN 10, так и для VLAN 30.

Но в обоих случаях трафик уходит с одного коммутатора в виде серии кадров и поступает на другой коммутатор в виде серии кадров. Напрашивается вопрос, как принимающий коммутатор определит, какие кадры принадлежат VLAN #10 , а какие кадры принадлежат VLAN #30 ?

Чтобы учесть это, всякий раз, когда коммутатор отправляет кадры через магистральный порт, он добавляет к каждому кадру тег , чтобы указать на другом конце, к какой VLAN принадлежит этот кадр . Это позволяет принимающему коммутатору прочитать тег VLAN, чтобы определить, с какой VLAN должен быть связан входящий трафик.

Это позволяет принимающему коммутатору прочитать тег VLAN, чтобы определить, с какой VLAN должен быть связан входящий трафик.

Для сравнения, порт Access может передавать или принимать трафик только для одной VLAN. Следовательно, нет необходимости добавлять тег VLAN к трафику, выходящему из порта доступа .

Поскольку VLAN являются технологией уровня 2, тег VLAN вставляется в заголовок уровня 2. Стандартным заголовком уровня 2 в современных сетях является заголовок Ethernet, который состоит из трех полей: MAC-адрес назначения , MAC-адрес источника и Тип .

Когда кадр Ethernet выходит из магистрального порта, коммутатор вставит тег VLAN между полями Source MAC address и Type .

Это позволяет принимающему коммутатору связать кадр с соответствующей VLAN.

Подводя итог, окончательная топология с трафиком, проходящим между хостом C и хостом D через порты доступа и магистральные порты, будет выглядеть следующим образом:

Приведенная выше физическая топология будет работать точно так же, как приведенная ниже логическая топология. Хосты не будут знать, проходят ли они через два физических коммутатора (или три или четыре) или в каких VLAN они находятся. Они действуют точно так же, как и в любой ситуации, связанной с перемещением пакетов по сети.

Хосты не будут знать, проходят ли они через два физических коммутатора (или три или четыре) или в каких VLAN они находятся. Они действуют точно так же, как и в любой ситуации, связанной с перемещением пакетов по сети.

Порты доступа и конечные хост-устройства

Ранее мы упоминали Порты доступа обычно обращены к конечным хост-устройствам , таким как рабочие станции, принтеры или серверы.

Частично это связано с тем, что коммутаторы не добавляют тег VLAN при отправке трафика через порт доступа.

Это позволяет хосту работать без каких-либо сведений о VLAN, к которой он подключен.

В некотором смысле хосты намеренно полностью игнорируют существование или использование VLAN. Хосты просто отправляют данные по сети, не зная ни VLAN, ни коммутаторов, к которым они могут быть подключены.

На заре развития сети был момент, когда определенные конечные устройства отрицательно реагировали на получение кадра с тегом VLAN. Для таких систем, которых было строго ожидается только типичные поля в заголовке Ethernet, кадры, которые включают тег VLAN, могут отображаться как искаженный заголовок Ethernet.

Однако это случалось редко, так как конструкция тега VLAN была специально разработана таким образом, чтобы его не интерпретировали как искаженный кадр (это будет более понятно в следующем разделе).

В любом случае, общим прецедентом является трафик к конечным хостам, если , а не включают какие-либо теги VLAN , хосты могут и должны оставаться в блаженном неведении о том, в каких VLAN они находятся, и даже о том, используются ли VLAN вообще.

Возможным исключением может быть ситуация, когда на одном физическом хосте размещено несколько виртуальных машин (ВМ) — например, гипервизор. В некоторых случаях каждая из этих виртуальных машин должна существовать в отдельных VLAN. Следовательно, физический хост должен быть подключен к магистральному порту и должен отправлять и получать теги VLAN, чтобы ограничить трафик виртуальной машины конкретной VLAN.

Терминология

Наконец, короткое замечание по терминологии. Термины Access port и Trunk 9Порт 0284 обычно ассоциируется с миром Cisco. Но виртуальные локальные сети — это открытый стандарт, поэтому другие поставщики также могут внедрять виртуальные локальные сети.

Термины Access port и Trunk 9Порт 0284 обычно ассоциируется с миром Cisco. Но виртуальные локальные сети — это открытый стандарт, поэтому другие поставщики также могут внедрять виртуальные локальные сети.

То, что Cisco называет портом Trunk (т. е. портом коммутатора, который передает трафик для более чем одной VLAN), другие поставщики называют портом Tagged , ссылаясь на добавление тега VLAN ко всему трафику, выходящему из такой сети. порт.

То, что Cisco называет портом Access (т. е. порт коммутатора, который передает трафик только для одной VLAN), другие поставщики называют портом Нетегированный порт — относится к трафику, выходящему из порта коммутатора без тега VLAN.

Эти термины не являются исчерпывающими, некоторые поставщики могут использовать другую терминологию, другие поставщики могут даже смешивать и сочетать эти термины. Независимо от используемой терминологии, все рассмотренные выше концепции по-прежнему применимы.

Тег VLAN 802.1Q

Теги VLAN требуют добавления и удаления битов в кадрах Ethernet. Конкретная последовательность добавляемых бит регулируется открытым стандартом, который позволяет любому поставщику реализовывать VLAN на своих устройствах.

Точный формат тега VLAN регулируется стандартом 802.1Q . Это открытый стандарт IEEE, который сегодня является повсеместно используемым методом маркировки VLAN.

Чтобы точно продемонстрировать, как тег VLAN изменяет пакет, взгляните на захваченный ниже пакет того же кадра до и после выхода из магистрального порта.

Часть кадра, выделенная желтым цветом, – это добавленный тег VLAN. Обратите внимание, что он вставлен между MAC-адресом источника и Введите поле исходного заголовка Ethernet.

Вы можете просмотреть этот снимок самостоятельно в Cloudshark или загрузить файл захвата и открыть его в Wireshark.

Никаких других модификаций кадра или его полезных данных путем добавления или удаления тега VLAN не производится. Тем не менее, поскольку даже небольшая модификация, показанная выше, сделана, добавление и удаление тега VLAN также требует пересчета CRC — простого алгоритма хеширования, разработанного для обнаружения ошибок передачи по сети.

Тем не менее, поскольку даже небольшая модификация, показанная выше, сделана, добавление и удаление тега VLAN также требует пересчета CRC — простого алгоритма хеширования, разработанного для обнаружения ошибок передачи по сети.

Существует более старый метод тегирования VLAN, который является закрытым, проприетарным методом Cisco. Этот метод получил название Inter-Switch Link или ISL . ISL полностью инкапсулирует кадр L2 в новый заголовок, который включает идентификационный номер VLAN.

Но в наши дни даже более новые продукты Cisco не поддерживают ISL, поскольку вся отрасль перешла на превосходный открытый стандарт 802.1Q.

Native VLAN

Существует еще одна последняя концепция, связанная с VLAN, которая часто вызывает путаницу. Это концепция Собственная VLAN .

Собственная VLAN — это ответ на то, как коммутатор обрабатывает трафик, который он получает на магистральном порту, который не содержит тега VLAN .

Без тега коммутатор не будет знать, к какой VLAN принадлежит трафик, поэтому коммутатор связывает нетегированный трафик с тем, что настроено как Native VLAN. По сути, Native VLAN — это VLAN, которой назначается любой полученный нетегированный трафик на магистральном порту .

Кроме того, любой трафик, который коммутатор перенаправляет через магистральный порт, связанный с Native VLAN, перенаправляется без тега VLAN.

Чтобы увидеть работу Native VLAN на действующем магистральном порту, посмотрите это видео.

Native VLAN можно настроить на любом магистральном порту. Если Native VLAN явно не указан на магистральном порту, используется конфигурация по умолчанию VLAN #1 .

При этом крайне важно, чтобы обе стороны магистрального порта были настроены на одну и ту же Native VLAN. Этот рисунок объясняет, почему:

Выше у нас есть четыре хоста (A, B, C, D), все они подключены к портам доступа в VLAN #22 или VLAN #33 , а коммутатор X и коммутатор Y подключены друг к другу через магистральный порт.

Хост A пытается отправить кадр на хост C. Когда он поступает на коммутатор, коммутатор X связывает трафик с VLAN #22 . Когда кадр пересылается через магистральный порт коммутатора X, тег не добавляется, поскольку Native VLAN для магистрального порта коммутатора X также имеет номер VLAN #22 .

Но когда кадр поступает на коммутатор Y без тега, коммутатор Y не может знать, что трафик должен принадлежать VLAN #22 . Все, что он может сделать, — это связать нетегированный трафик с тем, что магистральный порт коммутатора Y настроен как Native VLAN, в данном случае это VLAN #33 .

Поскольку коммутатор Y никогда не позволит трафику VLAN #33 выходить из порта VLAN #22 , узел C никогда не получит этот трафик. Хуже того, из-за флуда коммутатора хост D может непреднамеренно получить трафик, предназначенный для хоста C.

Наконец, следует отметить, что Native VLAN является функцией 802. 1Q. Устаревший механизм тегирования ISL просто отбрасывал трафик, полученный на магистральном порту, который не включал тег ISL. Также помните, что концепция Native VLAN применима только к транковым портам — ожидается, что трафик, исходящий и прибывающий на порт доступа, всегда будет непомеченным.

1Q. Устаревший механизм тегирования ISL просто отбрасывал трафик, полученный на магистральном порту, который не включал тег ISL. Также помните, что концепция Native VLAN применима только к транковым портам — ожидается, что трафик, исходящий и прибывающий на порт доступа, всегда будет непомеченным.

Испытание на понимание VLAN

Чтобы проверить себя и понять, полностью ли вы понимаете, как работают VLAN, мы можем предложить вам простую задачу.

Ниже показана (плохо) сконфигурированная топология с пятью коммутаторами и двенадцатью хостами. Каждый порт коммутатора настраивается либо как порт доступа в отображаемой VLAN, либо как магистральный порт с отображаемой Native VLAN.

Задача состоит в том, чтобы ответить всего на два простых вопроса:

Вопрос № 1:

Если хост A отправит кадр хосту B, получит ли его хост B?

Вопрос № 2:

Если узел A отправляет широковещательную рассылку, какие узлы ее получат?

Ответ на вопрос №1

Да, узел B получит кадр, отправленный узлом A.

Чтобы понять, почему, вам необходимо иметь четкое представление о том, когда коммутатор отправляет тегированный или нетегированный кадр, и что коммутатор делает, когда получает тегированный или нетегированный кадр.

Мы пройдем через последовательность событий, чтобы доказать это. Для этого ответа мы сосредоточимся только на соединении выше и ниже каждого коммутатора, а не на соединениях слева и справа (т. е. игнорируя соединения с хостом C через хост L).

Все начинается с того, что хост A отправляет кадр без тегов , поскольку хосты не понимают теги VLAN и не знают, какая VLAN настроена на порту коммутатора, к которому они подключены.

Коммутатор T получает нетегированный кадр на порту доступа в VLAN #3 . Таким образом, коммутатор T считает, что кадр находится в сети VLAN #3 . Порт под коммутатором T является магистральным портом, что означает, что весь трафик, выходящий из порта, должен иметь тег VLAN. За исключением трафика в Native VLAN, которым в данном случае является

За исключением трафика в Native VLAN, которым в данном случае является VLAN #7 , а не VLAN, в которой находится наш фрейм. Таким образом, кадр покидает коммутатор T с тегом для VLAN #3 .

Коммутатор V получает с тегом и считывает тег, чтобы определить, что кадр принадлежит сети VLAN #3 . Затем коммутатор V перенаправляет кадр без тегов из порта доступа в VLAN #3 — весь трафик, выходящий из порта доступа, не имеет тегов.

Коммутатор X получает кадр без тегов на порт доступа в VLAN #4 . Поскольку тега нет, коммутатор X связывает кадр с VLAN #4 . Коммутатор X затем перенаправляет кадр из магистрального порта, но, поскольку этот магистральный порт имеет Native VLAN VLAN #4 , кадр отправлен без тегов .

Коммутатор Y получает кадр без тегов на порт доступа в VLAN #6 . Коммутатор Y теперь считает, что кадр находится в VLAN #6 . Коммутатор Y затем перенаправляет кадр из магистрального порта, но, поскольку этот магистральный порт имеет Native VLAN

Коммутатор Y затем перенаправляет кадр из магистрального порта, но, поскольку этот магистральный порт имеет Native VLAN VLAN #6 , кадр отправляется без тегов .

Коммутатор Z получает кадр без тегов на порт доступа в VLAN #9 . Switch Z теперь считает, что кадр находится в VLAN #9 . Коммутатор Z затем пересылает кадр через порт доступа, который всегда отправляет без тегов .

Наконец, хост B успешно получает кадр без тегов .

Ответ на вопрос № 2

Следующие хосты получат широковещательный кадр, отправленный с хоста A:

C, F, H, I, B

Примечание: хост J и хост

K также получают широковещательную рассылку, но когда они получают кадр, он будет включать тег VLAN. Некоторые хосты — это , способные принимать фреймы с тегами VLAN, а некоторые хосты — , а не — это зависит от того, понимает ли хост теги VLAN 802. 1q.

1q.Чтобы объяснить этот ответ, вы должны сначала полностью понять вопрос № 1 и ответ на него. Как только вы полностью поймете, почему фрейм от хоста A может попасть на хост B, вы можете попытаться понять вопрос № 2 и приведенное ниже объяснение.

Ключевым моментом является определение номера VLAN, частью которой каждый коммутатор будет считать широковещательный кадр. Оттуда вы можете легко определить, получат ли кадры хосты слева или справа. Из вопроса № 1 мы уже знаем, что то, что отправляется хостом А, пройдет через каждый коммутатор в топологии, поэтому все, что нужно учитывать, это то, получат ли его другие хосты.

Опять же, все начинается с того, что узел A отправляет кадр без тегов на коммутатор T.

Коммутатор T рассматривает кадр в VLAN #3 . Следовательно, делает пересылку широковещательной рассылки из порта доступа в VLAN #3 , а НЕ пересылает кадр из порта доступа в VLAN #2 . Хост C получает его, хост D нет.

Хост C получает его, хост D нет.

Коммутатор V рассматривает кадр в VLAN #3 . Следовательно, НЕ пересылает широковещательную рассылку из порта доступа в .0331 VLAN # 5 , а перенаправляет широковещательную рассылку из порта доступа в VLAN # 3 . Хост E не получает кадр, хост F получает.

Коммутатор X рассматривает кадр в VLAN #4 . Следовательно, НЕ перенаправляет широковещательную рассылку из порта доступа в VLAN #3 , а не перенаправляет широковещательную рассылку из порта доступа в VLAN #4 . Хост G не получает кадр, хост H получает.

Переключатель Y считает кадр в VLAN #6 . Это делает пересылку кадра из обоих магистральных портов. Однако, если магистральный порт настроен на собственную сеть VLAN, которая соответствует кадру, кадр отправляется без тегов. Следовательно, когда Хост I получает кадр, он получает кадр без тега VLAN и способен понять заголовок L2.