Узнаем как изготовить багажник экспедиционный своими руками?

Наверное, каждый автомобилист, любящий далекие путешествия, сталкивался с проблемой маленького багажного отсека. Иногда все нужные вещи просто не помещаются в багажное отделение. Но как тогда быть? Класть все в салон? Это тесно, да и для пассажиров не очень комфортно. И тут на помощь приходит проверенный временем вариант – железный багажник на крыше. Такое приспособление уже оценили многие путешественники. Однако не только они пользуются данным изобретением человечества. Дачники при помощи такого багажника перевозят все, начиная от мелких вещей, заканчивая телевизорами и мини-холодильниками. Об универсальности данной детали можно говорить часами, другое дело – установка. Здесь нужно быть очень внимательным, особенно если делается экспедиционный багажник своими руками. В данной статье мы опишем процесс изготовления данного приспособления в гаражных условиях.

Велобагажник на автомобиль. Багажники на крышу автомобиля. ..

..

Многие автолюбители предпочитают полностью отдаваться катанию на велосипеде, лишь оказавшись за…

Подготовка к работе

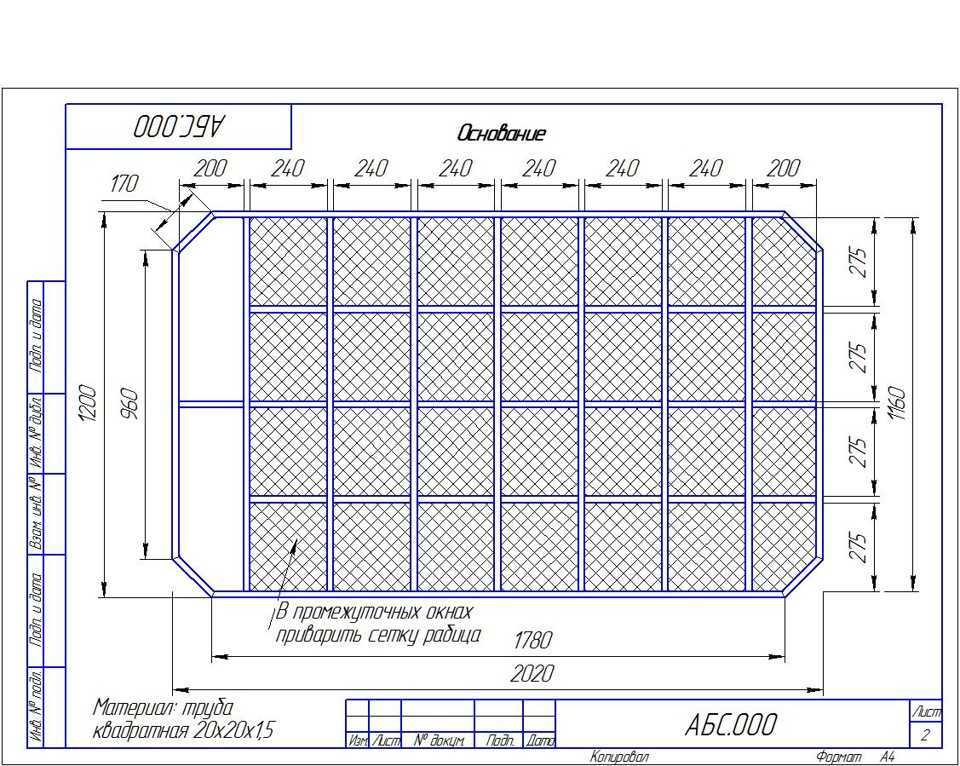

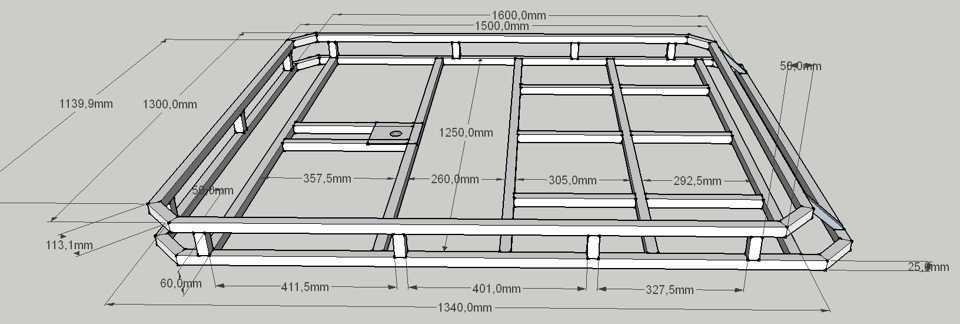

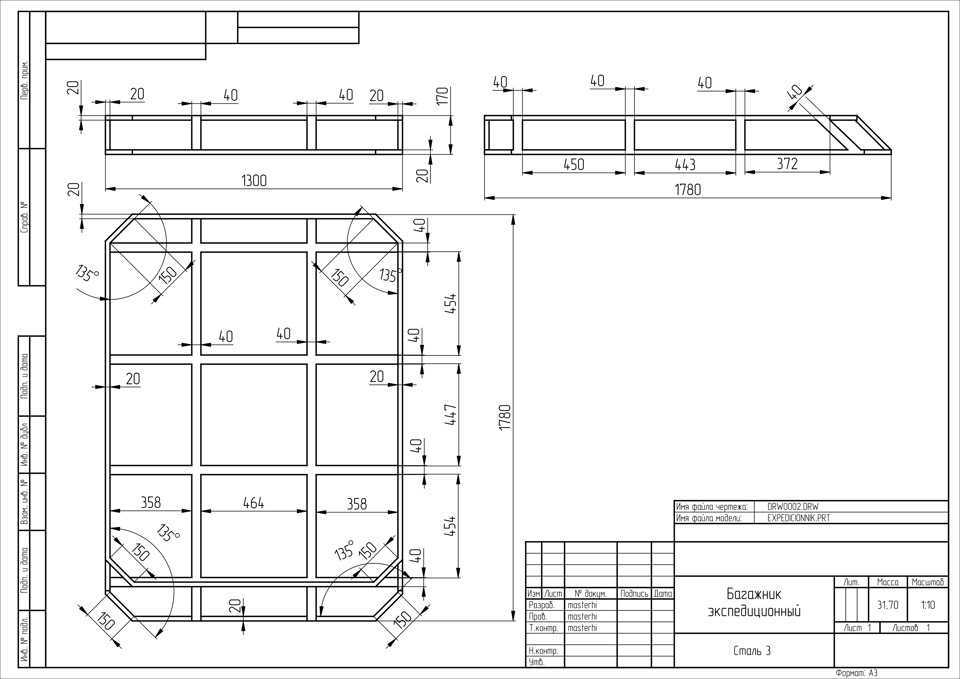

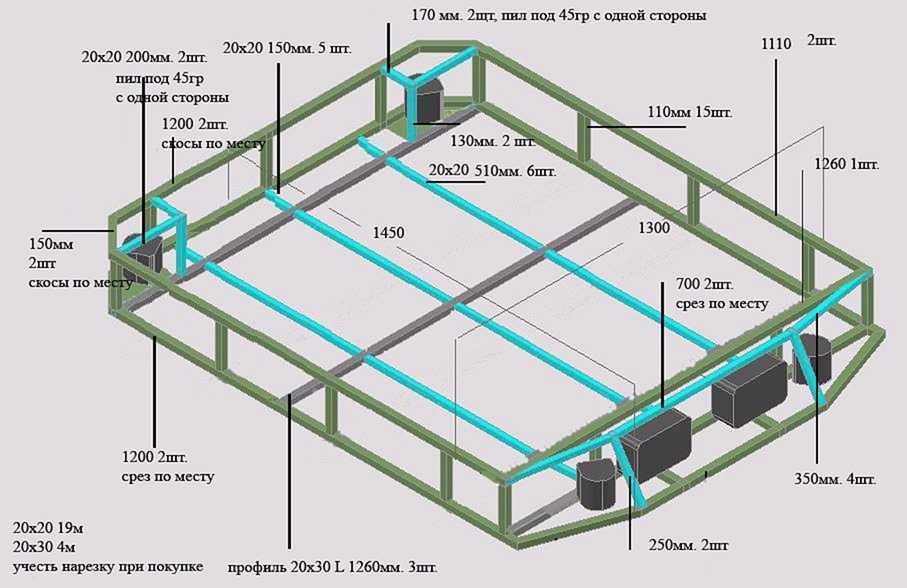

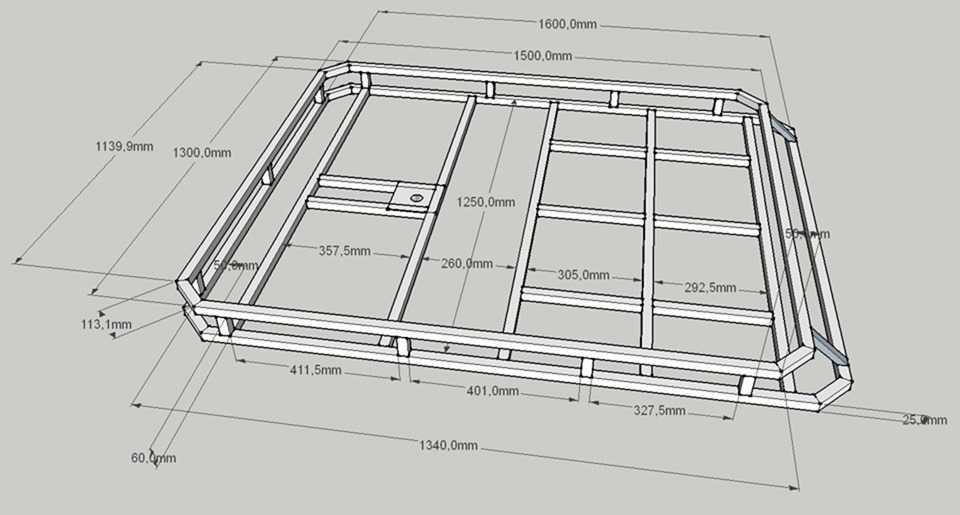

Прежде чем сделать экспедиционный багажник своими руками, нужно тщательно подготовить все нужные инструменты и материал. В качестве основы можно взять стальные трубы и приварить их соответственно чертежу. Его следует подготовить еще до того, как вы приобретете все материалы. Сварочный аппарат и рулетка – неотъемлемые инструменты для такой работы. Что касается длины труб, она должна соответствовать размерам крыши. Габариты у каждого автомобиля разные, поэтому самостоятельно измеряйте все и делайте точные расчеты, особенно если вы делаете экспедиционный багажник на Ниву. Своими руками в таком случае придется поработать намного больше. Нагрузки на будущую конструкцию явно будут колоссальными.

Боксы на крышу автомобиля. Мягкий бокс на крышу автомобиля

Такая вещь, как автомобильный бокс-багажник, является незаменимым атрибутом каждого.. .

.

Багажник экспедиционный своими руками – поэтапный процесс

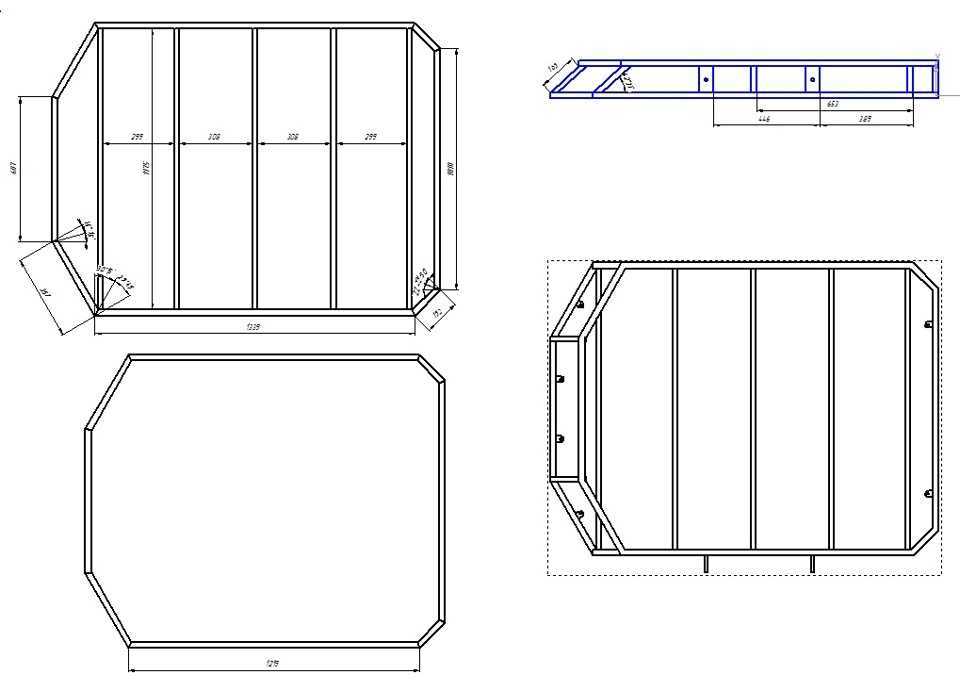

Для работы нам нужен точный расчет. Для того чтобы сделать багажник экспедиционный своими руками, нужно сварить вместе угловые стойки размером 28 на 25 сантиметров, а также вертикальные (15 на 15). Не забывайте и об установке ребер жесткости, иначе при дополнительных нагрузках все трубы попросту прогнутся под силой тяжести. Их следует размещать равномерно по всему периметру изделия. Оптимальный интервал для них – 20-22 сантиметра. По граням угловых стоек нужно приварить гайки. Делается это для того, чтобы в дальнейшем можно было закрепить палатку на крыше, как это показано на фото ниже.

Если вы не уверены в прочности своей конструкции и не хотите все переделывать заново, приварите помимо ребер жесткости еще и усилители. Тогда ваш багажник экспедиционный, своими руками сделанный, точно не будет бояться дополнительных нагрузок.

Дополнительно к готовому изделию можно закрепить передний блок фар (люстру из четырех или шести фар), а сзади не помешают светодиодные повторители стоп-сигналов. Кстати, сделанный собственноручно багажник универсален тем, что на него можно закрепить еще массу дополнительных «примочек». Это могут быть и дудки пневматического сигнала, и антенна, и даже отбойники веток. И напоследок отметим, что все эти «примочки» состоят из проводов, поэтому заранее позаботьтесь о сверлении дыр в крыше для подключения ламп и антенны.

Кстати, сделанный собственноручно багажник универсален тем, что на него можно закрепить еще массу дополнительных «примочек». Это могут быть и дудки пневматического сигнала, и антенна, и даже отбойники веток. И напоследок отметим, что все эти «примочки» состоят из проводов, поэтому заранее позаботьтесь о сверлении дыр в крыше для подключения ламп и антенны.

Теперь вопрос о том, как сделать багажник экспедиционный своими руками, можно считать закрытым.

Багажник экспедиционный на Toyota Land Cruiser 100/105

Внимание! Изображение носит информационный характер и может отличаться от действительности.

Технические характеристики багажника:

- Габаритные размеры 1950х1300х140 мм,

- 6 опор, регулируемых по ширине (крепеж в комплекте),

- Крепления под рабочий свет (фары) сзади, сбоку и спереди,

- Труба круглая Ф32 мм/Ф25 мм ГОСТ 10704-91

- Порошковая покраска,

- Вес 27 кг

- Грузоподьёмность: допустимая нагрузка на крышу — 50 кг, конструкционная багажника — 300 кг.

Полноценный экспедиционный багажник на Тойоту 100/105.

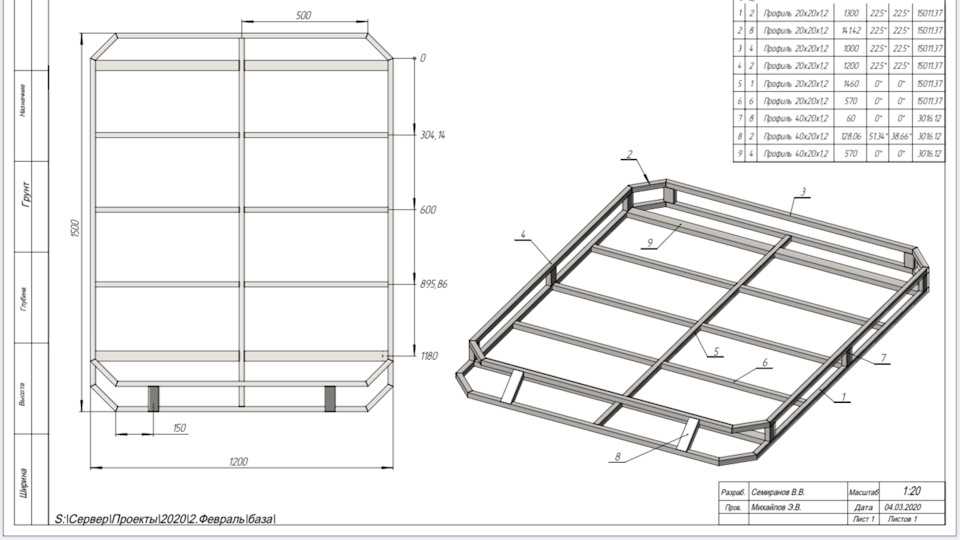

Багажник изготовлен из тонкостенной круглой трубы: основание из трубы диаметром 32 мм, верхняя часть «корзина» — 25 мм, толщина стенки у обоих труб 1,5 мм.

Что дает использование такого металла при производстве багажников? Багажник получается легкий, красивый, аэродинамически правильной формы. Из-за использования круглой трубы диаметром 32 мм он не кажется тонким.

Сравните внешний вид нашего багажника с другими производителям. За очень редкими исключениями аналогов не найдете, нет даже в дорогом сегменте у именитых производителей.

Вес — один из главных показателей у внедорожника. Ведь водрузив на крышу всего 50 кг, мы сильно завышаем центр тяжести автомобиля и повышаем вероятность опрокидывания. Поэтому этот момент тоже нужно учитывать при выборе багажника.

Но обладает ли он необходимой прочностью и грузоподъемностью – спросите Вы? Выдержит ли вес шмурдяка в дальнем путешествии, доски (много досок) для изготовления лабаза, палатку при поездке в 2000 км в одну сторону по грунтовым дорогам? Скажем однозначно – выдержит! Конструкция выполнена единой без острых углов и стыков.

В конструкции 6 опор из 3 мм стали. Кроме этого, планируя нагрузку на свой будущий багажник, нужно помнить, что он будет закреплен к кузову автомобиля, который изготовлен ну никак не из 2-3 мм стали. Получается, что багажник должен обладать прочностью и грузоподъемностью равноценной заложенной производителем автомобиля в крышу и кузов автомобиля.

Количество опор можно увеличить — указывайте желаемое количество в комментариях к заказу.

Обязательным атрибутом внедорожника является дополнительный свет, мы и это предусмотрели — крепление для фар входят в комплект багажника. Имеются два крепления сзади, по одному по бокам, пластина для крепления любой балки спереди.

Ну и последний вопрос — почему так мало производителей багажников применяют трубу круглого сечения ГОСТ 10704-91(не путать с стальными трубами для воды или газа) в своем производстве? В ходу багажники из квадратных и прямоугольных труб, п-образные профили и т.

Как настроить VLAN: пошаговое руководство и часто задаваемые вопросы

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

Лику Зеллеке Эксперт по конфигурации, оптимизации и безопасности сети

ОБНОВЛЕНО: 6 июня 2022 г.

Виртуальная локальная сеть или VLAN — это способ разделения компьютеров в сети на кластерные группы, которые служат общей бизнес-цели . Часть LAN указывает, что мы разделяем физическое оборудование , в то время как виртуальная часть указывает, что мы используем логику для выполнения этого. В этой статье мы увидим, как можно создать VLAN, а затем настроить ее так, чтобы пакеты данных из другой VLAN могли проходить в нее.

Примечание : несмотря на то, что мы попытались максимально упростить настройку VLAN, предполагается, что вы, читатель, имеете базовое представление о конфигурации сети. Мы также предполагаем, что у вас есть практические знания о концепциях и целях IP-адресов, шлюзов, коммутаторов и маршрутизаторов. Кроме того, вам также необходимо знать о навигации по интерфейсу и процедурам настройки подинтерфейса на компьютерах и сетевых устройствах.

Пошаговое руководство. Как настроить VLAN

Лучший способ научиться настраивать VLAN — кроме посещения сетевой школы — это выполнить это на практике. А поскольку не у всех завалялись маршрутизаторы и коммутаторы, было бы целесообразно создать нашу VLAN в смоделированной среде.

В этом примере мы будем использовать Cisco Packet Tracer , чтобы продемонстрировать, как настроить нашу VLAN. Это один из самых простых и реалистичных в использовании инструментов, который позволяет работать как с графическим интерфейсом, так и с интерфейсом командной строки. Таким образом, вы можете видеть команды, которые выполняются в режиме реального времени, даже если вы просто щелкаете и перетаскиваете, когда вы занимаетесь своей конфигурацией.

Таким образом, вы можете видеть команды, которые выполняются в режиме реального времени, даже если вы просто щелкаете и перетаскиваете, когда вы занимаетесь своей конфигурацией.

Инструмент можно загрузить, настроить и проверить (открыв учебную учетную запись по адресу Сетевая академия Cisco ). Не волнуйся; Вы можете просто записаться на БЕСПЛАТНЫЙ курс Cisco Packet Tracer , чтобы получить полный доступ к инструменту проектирования .

Кроме того, помимо простоты использования, поскольку Cisco является лидером рынка, мы считаем, что это правильный выбор для демонстрации того, как настроить VLAN.

Конечно, вы можете использовать любой другой подобный инструмент, потому что концепция остается той же. Быстрый онлайн-поиск покажет вам, что есть приложения — настольные и браузерные — для каждой марки устройств с сетевым интерфейсом. Найдите и работайте с тем, с кем вам удобнее всего.

Router-on-a-Stick – пояснение

Несмотря на то, что существует множество способов настройки VLAN или inter-VLAN, архитектура, которую мы будем создавать, будет использовать то, что известно как маршрутизатор Cisco на Конфигурация палки .

В этой конфигурации сети наш маршрутизатор будет иметь одно физическое или логическое соединение с нашей сетью. Этот маршрутизатор поможет соединить две сети VLAN, которые не могут взаимодействовать друг с другом, подключившись к нашему коммутатору с помощью одного кабеля.

Вот как это работает: пакеты данных, которые отправляются с компьютера в VLAN для учета и предназначены для компьютера в VLAN для логистики, направляются на коммутатор. Коммутатор, обнаружив, что пакеты должны пройти в другую VLAN, перенаправит трафик на маршрутизатор.

Тем временем маршрутизатор будет иметь один физический интерфейс (в нашем примере сетевой кабель), который разделен на два логических подинтерфейса . Каждому подинтерфейсу будет разрешен доступ к одной VLAN.

Когда пакеты данных поступают на маршрутизатор, они перенаправляются в правильную сеть VLAN через авторизованный подинтерфейс, а затем достигают места назначения.

Наш маршрутизатор на Stick VLAN с возможностями между VLAN будет выглядеть следующим образом:

Планирование ваших задач

Вся задача по созданию нашей сетевой архитектуры будет разделена на четыре основные категории, где вы будете:

- Подключите все устройства для формирования правильной архитектуры

- Настройте интерфейсы , чтобы все устройства могли «разговаривать» друг с другом

- Создание VLAN и назначение компьютеров в соответствующие VLAN

- Подтвердите правильную конфигурацию , продемонстрировав, что компьютеры не могут обмениваться данными за пределами своей VLAN

Итак, без лишних слов, приступим к созданию нашей VLAN. Помните, что изначально к нему будет подключен коммутатор и четыре компьютера. Вы можете внести маршрутизатор в дизайн позже, если решите это сделать.

Помните, что изначально к нему будет подключен коммутатор и четыре компьютера. Вы можете внести маршрутизатор в дизайн позже, если решите это сделать.

Подключите все устройства

Перетащите коммутатор, маршрутизатор и четыре компьютера на главную плату проектирования. Для нашей демонстрации мы будем использовать коммутатор 2960 и маршрутизатор 2911. Переключатель подключится к четыре компьютера ( ПК 0 , ПК 1 , ПК 2 и ПК 3 ) Используя МОГКИ ПРАВКА-КОНГАНИЯ. вы увидите описание оборудования и типов подключения в самом низу окна Tracer).

Затем подключите коммутатор к каждому компьютеру, используя порты FastEthernet .

После того, как все устройства подключены, трафик между устройствами должен быть полностью зеленым. Поскольку инструмент пытается эмулировать загрузку и подключение устройств в реальном мире , это может занять минуту или две. Так что не беспокойтесь, если индикаторы потока данных останутся оранжевыми в течение нескольких секунд. Если ваши подключения и конфигурации верны, все вскоре станет зеленым.

Так что не беспокойтесь, если индикаторы потока данных останутся оранжевыми в течение нескольких секунд. Если ваши подключения и конфигурации верны, все вскоре станет зеленым.

Чтобы упростить понимание, давайте пометим два компьютера слева как принадлежащие бухгалтерскому отделу (синие) , а два других как принадлежащие отделам логистики (красные) .

Настройка интерфейсов

Теперь давайте начнем назначать IP-адреса, чтобы наши компьютеры могли начать общаться друг с другом. Назначение IP-адресов будет выглядеть следующим образом:

- ACCT PC 0 = 192.168.1.10/255.255.255.0

- ACCT ПК 1 = 192.168.1.20/255.255.255.0

- ЖУРНАЛЫ ПК 2 = 192.168.2.10/255.255.255.0

- ЖУРНАЛЫ ПК 3 = 192.168.2.20/255.255.255.0

Шлюзом по умолчанию для компьютеров является 192. 168.1.1 для первых двух компьютеров в бухгалтерии и 192.168.2.1 для последних двух компьютеров в логистике . Вы можете получить доступ к конфигурации, перейдя на Меню рабочего стола , а затем щелкните окно Конфигурация IP .

168.1.1 для первых двух компьютеров в бухгалтерии и 192.168.2.1 для последних двух компьютеров в логистике . Вы можете получить доступ к конфигурации, перейдя на Меню рабочего стола , а затем щелкните окно Конфигурация IP .

Когда вы там, начните заполнять конфигурации для всех компьютеров:

Когда вы закончите, теперь мы можем перейти к коммутатору. Во-первых, нам нужно помнить, что на нашем коммутаторе будет два типа портов :

- Порты доступа: это порты, которые будут использоваться для подключения повседневных устройств, таких как компьютеры и серверы. ; в нашем примере это FastEthernet 0/1 , FastEthernet 1/1 , FastEthernet 2/1 и FastEthernet 3/1 – по одному на каждый компьютер.

- Trunk Ports: это порты, которые позволяют коммутатору обмениваться данными с другим коммутатором — или, в нашем примере, связью VLAN-to-VLAN на том же коммутаторе (через маршрутизатор) — для расширения сети; мы будем использовать порты GigaEthernet0/0 на обоих устройствах подключения.

Имея это в виду, давайте перейдем к самой интересной части — настройке коммутатора для запуска наших VLAN.

Создайте VLAN и назначьте компьютеры

Итак, давайте сначала создадим VLAN — они будут называться ACCT (VLAN 10) и LOGS (VLAN 20) .

Перейдите в интерфейс командной строки коммутатора и введите команды:

Switch#config terminal Коммутатор(конфиг)#vlan 10 Switch(config-vlan)#имя ACCT Коммутатор(config-vlan)#vlan 20 Switch(config-vlan)#name LOGS

Команды в вашем CLI должны выглядеть так:

Или, если вы не в состоянии, вы можете просто использовать графический интерфейс для создания VLAN (и по-прежнему наблюдать за выполнением команд, как они выполняются ниже). Перейдите в меню Config-VLAN Database и ДОБАВЬТЕ VLAN, введя их номера (10,20) и имена (ACCT, LOGS) .

Далее нам нужно назначить каждый порт, который коммутатор использует для подключения компьютеров, к соответствующим VLAN .

Вы можете просто выбрать интерфейс, а затем установить флажок соответствующей VLAN в меню конфигурации справа :

Как видно из изображения выше, вы также можете зайти в интерфейс командной строки каждого порта и использовать команду: switchport access vlan 10 для выполнения той же задачи .

Не волнуйтесь; есть более короткий способ сделать это в случае, если нужно назначить большое количество портов. Например, если у вас 14 портов, команда будет выглядеть так:

Switch(config-if)#int range fa0/1-14 Switch(config-if-range)#switchport mode access

Вторая команда гарантирует, что коммутатор понимает, что порты должны быть портами ACCESS , а не портами TRUNK .

Подтверждение правильной конфигурации

Вот и все; мы создали две VLAN на одном коммутаторе. Чтобы проверить это и убедиться, что наша конфигурация верна, мы можем попробовать пропинговать P 1 и P 3 с P 0 . Первый пинг должен быть в порядке, а второй должен истечь по тайм-ауту и потерять все пакеты:

Первый пинг должен быть в порядке, а второй должен истечь по тайм-ауту и потерять все пакеты:

Как настроить inter-VLAN

Теперь, хотя мы и разделили компьютеры на две VLAN, как и требовалось, более логично, что два отдела (Бухгалтерия и Логистика) должны будут общаться друг с другом . Это было бы нормой в любой реальной бизнес-среде. В конце концов, логистику нельзя купить или поставить без финансовой поддержки, верно?

Итак, нам нужно убедиться, что ACCT и LOGS могут обмениваться данными, даже если они находятся в разных VLAN. Это означает нам нужно создать связь между VLAN .

Вот как это сделать

Нам понадобится помощь нашего роутера; он будет действовать как мост между двумя виртуальными локальными сетями, поэтому добавьте маршрутизатор в свой проект, если вы еще этого не сделали.

Переходя к настройке, мы должны понимать, что мы будем использовать один порт на маршрутизаторе для связи обеих VLAN, « разделив » на два порта. Между тем, коммутатор будет использовать только один порт TRUNK для отправки и получения всех сообщений к маршрутизатору и от него.

Между тем, коммутатор будет использовать только один порт TRUNK для отправки и получения всех сообщений к маршрутизатору и от него.

Итак, возвращаясь к нашему роутеру, мы разделим интерфейс GigabitEthernet0/0 на GigabitEthernet0/0.10 (для VLAN10) и GigabitEthernet0/0.20 (для VLAN20). Затем мы будем использовать стандартный протокол IEEE 802.1Q для соединения коммутаторов, маршрутизаторов и для определения топологий VLAN.

После этого эти «подинтерфейсы» — как они называются — затем назначаются каждой VLAN, которую мы хотим подключить

Наконец, помните шлюзы — 192.168.1.1 и 192.168.2.1 — мы добавили в конфигурации компьютеров раньше? Ну, это будут новые IP-адреса разделенных портов или подинтерфейсов на маршрутизаторе.

Команды CLI для создания подчиненных интерфейсов в интерфейсе GigabitEthernet0/0 :

Router (config)#interface GigabitEthernet0/0.10 Маршрутизатор (config-subif)#encapsulation dot1q 10 Маршрутизатор (config-subif)#ip адрес 192.168.1.1 255.255.255.0

Повторяя все это для второго саб-интерфейса и VLAN получаем

Router (config)#interface GigabitEthernet0/0.20 Маршрутизатор (config-subif)#encapsulation dot1q 20 Маршрутизатор (config-subif)#ip-адрес 192.168.2.1 255.255.255.0

После закрытия интерфейса командной строки вы можете подтвердить правильность конфигурации, просто наведя указатель мыши на маршрутизатор, чтобы увидеть свою работу, которая должна выглядеть примерно так:

Теперь мы знаем, что мы можем подключить наши подинтерфейсы (на маршрутизаторе) к нашему коммутатору только через его транковый порт — и поэтому нам нужно будет создать его сейчас.

Все, что вам нужно сделать, это войти в конфигурацию коммутатора GigabitEthernet0/0 и запустить: switchport mode trunk .

Вот и все; вы только что создали две VLAN, каждая из которых содержит два компьютера и которые все еще могут взаимодействовать друг с другом . Вы можете доказать это, отправив эхо-запрос на первый компьютер логистики (ПК 2 ) с IP-адресом 192.168.2.10 с первого бухгалтерского компьютера (ПК 0 ) с IP-адресом 192.168.1.10 :

Вы можете доказать это, отправив эхо-запрос на первый компьютер логистики (ПК 2 ) с IP-адресом 192.168.2.10 с первого бухгалтерского компьютера (ПК 0 ) с IP-адресом 192.168.1.10 :

Большой успех!

Зачем настраивать VLAN или inter-VLAN

К этому моменту некоторые из вас могут задаться вопросом, зачем нам вообще нужно выполнять это упражнение и возиться с VLAN или inter-VLAN. Ну, есть много причин, вот некоторые из них:

- Безопасность Разделение сети на компоненты гарантирует, что только авторизованные пользователи и устройства могут получить доступ к подсети. Вы бы не хотели, чтобы ваши бухгалтеры мешали работе вашего отдела логистики или наоборот.

- Безопасность В случае вспышки вируса будет затронута только одна подсеть, поскольку устройства в одной подсети не смогут обмениваться данными и, таким образом, передавать вирус в другую.

Таким образом, процедуры очистки будут сосредоточены на этой одной подсети, что также значительно упростит идентификацию машины-виновника.

Таким образом, процедуры очистки будут сосредоточены на этой одной подсети, что также значительно упростит идентификацию машины-виновника. - Обеспечивает конфиденциальность за счет изоляции Если кто-то хочет узнать об архитектуре вашей сети (с намерением атаковать ее), он будет использовать анализатор пакетов для составления схемы вашего макета. С изолированными подсетями злоумышленники смогут получить только частичную картину вашей сети, что, например, лишает их важной информации о ваших уязвимостях.

- Облегчает сетевой трафик Изолированные подсети могут снизить использование трафика, ограничивая ресурсоемкие процессы их собственной областью действия и не перегружая всю сеть. Это означает, что тот факт, что ИТ-отдел внедряет критические обновления в бухгалтерские машины, не означает, что отделу логистики также придется столкнуться с замедлением работы сети.

- Приоритизация трафика В компаниях с различными типами трафика данных конфиденциальные или ресурсоемкие пакеты (например, VoIP, мультимедиа и передача больших объемов данных) могут быть назначены VLAN с более широкой полосой пропускания, в то время как те, которым требуется только сеть для отправки электронных писем можно назначить VLAN с меньшей пропускной способностью.

- Масштабируемость Когда бизнесу необходимо масштабировать ресурсы, доступные для его компьютеров, он может переназначить их новым виртуальным локальным сетям. Их администраторы просто создают новую VLAN, а затем легко перемещают в нее компьютеры.

Как мы видим, виртуальные локальные сети помогают защитить сеть, а также улучшают производительность пакетов данных , которые путешествуют по ней.

Статическая VLAN и динамическая VLAN

Мы подумали, что стоит упомянуть, что существует два типа VLAN, доступных для реализации:

Статическая VLAN

Эта структура VLAN зависит от аппаратного обеспечения для создания подсетей . Компьютеры назначаются определенному порту на коммутаторе и сразу же подключаются к нему. Если им необходимо перейти в другую VLAN, компьютеры просто отключаются от старого коммутатора и снова подключаются к новому.

Проблема в том, что любой может перейти из одной VLAN в другую, просто переключив порты, к которым они подключены. Это означает, что администраторам потребуются методы или устройства физической безопасности для предотвращения такого несанкционированного доступа.

Это означает, что администраторам потребуются методы или устройства физической безопасности для предотвращения такого несанкционированного доступа.

Dynamic VLAN

Это VLAN, которую мы только что создали в упражнении , которое мы выполняли ранее. В этой архитектуре VLAN у нас есть программные VLAN, в которых администраторы просто используют логику для назначения определенных IP- или MAC-адресов в соответствующие VLAN.

Это означает, что устройства можно перемещать в любую часть предприятия, и как только они подключаются к сети, они возвращаются в свои предварительно назначенные виртуальные локальные сети. Нет необходимости в дополнительных конфигурациях.

Если в этом сценарии и есть один недостаток, то это может заключаться только в том, что бизнесу потребуется инвестировать в интеллектуальный коммутатор — коммутатор политики управления VLAN (VMPS), который может быть более дорогим по сравнению с традиционным используемым коммутатором. в статических VLAN.

в статических VLAN.

Здесь также можно с уверенностью предположить, что предприятий с несколькими компьютерами и меньшим ИТ-бюджетом могут выбрать статическую VLAN , в то время как предприятиям с большим количеством устройств и потребностью в большей эффективности и безопасности было бы целесообразно внедрить статическую VLAN. инвестировать в динамическую VLAN .

Заключение

Мы надеемся, что вы нашли всю необходимую информацию о том, как настроить VLAN. Мы также надеемся, что выполнить это упражнение было легко и что теперь вы можете продолжить работу, опираясь на полученные знания. Потому что , даже если вы продолжаете увеличивать масштаб, эти основные шаги остаются теми же — вы просто продолжаете добавлять оборудование и конфигурации к основам.

Часто задаваемые вопросы о VLAN

Что такое VLAN?

VLAN — это метод, который делает сети более эффективными за счет сокращения объема широковещательных передач только до части сети. Широковещательная рассылка поступает в каждую часть сети, что может создать большой трафик по всей системе, в том числе в области, которым никогда не потребуется принимать эту широковещательную рассылку или отвечать на нее. По сути, VLAN делит сеть на секции.

Широковещательная рассылка поступает в каждую часть сети, что может создать большой трафик по всей системе, в том числе в области, которым никогда не потребуется принимать эту широковещательную рассылку или отвечать на нее. По сути, VLAN делит сеть на секции.

Чем VLAN отличается от LAN?

LAN расшифровывается как Local Area Network, что является общим названием для типичной сети внутри офиса. Виртуальная локальная сеть (VLAN) создает разделы этой локальной сети, которые кажутся отдельными системами, хотя на самом деле все они связаны друг с другом. Сегментация локальной сети на виртуальные локальные сети происходит на канальном уровне (уровень 2), поэтому она реализована на коммутаторах и мостах.

Маршрутизаторы находятся на сетевом уровне (уровень 3). Они работают для всей сети, но используют программные методы, чтобы различать секции VLAN. Маршрутизатор может соединять эти разделы с помощью маршрутизации между VLAN.

Какие существуют типы VLAN?

Существует пять типов VLAN:

- VLAN по умолчанию : Коммутаторы имеют настройки, которые могут реализовывать VLAN, но все они изначально установлены на VLAN1.

Поскольку все коммутаторы имеют одну и ту же VLAN, работает только одна VLAN, что фактически означает, что технология отключена.

Поскольку все коммутаторы имеют одну и ту же VLAN, работает только одна VLAN, что фактически означает, что технология отключена. - Data VLAN: Эта стратегия, также известная как пользовательская VLAN, создает две группы: одну для пользователей и одну для устройств. Это плохо только нести данные.

- Voice VLAN: Предназначенная для офисной телефонной сети и реализованная с помощью VoIP, эта VLAN передает голосовой трафик. Этот трафик получает приоритет над трафиком данных для обеспечения высокого качества обслуживания.

- Management VLAN: Доступ к функциям управления коммутатора для таких задач, как ведение журнала и извлечение данных об активности и состоянии для мониторинга системы. Когда настроены другие VLAN, VLAN управления следует оставить как VLAN1.

- Собственная сеть VLAN: Используется для магистральных портов, которые обрабатывают трафик из всех VLAN, создавая общий канал передачи, из которого можно разделить трафик для отдельных VLAN.

Методы улучшения возврата к стволу с помощью SRT

Для повышения эффективности и удобства при перемещении по ветке с помощью SRT различные методы обеспечивают эффект самовытягивания, который является ключевым преимуществом методов DdRT.

Предупреждения

- Внимательно прочтите Инструкции по применению, используемые в данном техническом совете, прежде чем обращаться к самому совету. Вы, должно быть, уже прочитали и поняли информацию в Инструкции по использованию, чтобы иметь возможность понять эту дополнительную информацию.

- Овладение этими приемами требует специальной подготовки. Поговорите с профессионалом, чтобы подтвердить свою способность выполнять эти техники безопасно и самостоятельно, прежде чем пытаться выполнять их без присмотра.

- Мы предоставляем примеры методов, связанных с вашей деятельностью. Могут быть и другие, которые мы здесь не описываем.

Примечание: в этом документе название ZIGZAG означает модели ZIGZAG или ZIGZAG PLUS.

Принцип заключается в том, чтобы временно создать фиксированную точку на натянутой веревке между арбористом и верхушкой дерева, которая будет функционировать как перенаправление для удвоения веревки.

1. Рекомендуемая техника со свободной веревкой

Преимущества

- Без изменений в конфигурации системы защиты: эффективность зажима веревки, используемого в точке перенаправления, не влияет на безопасность пользователя

- Система переключается на самовывоз 2:1

- Улучшенная эргономика при возврате к стволу, потому что арборист может тянуть всю веревку перед собой, не ограничивая длину хода.

- Неизвлекаемая версия может быть установлена в любое время с собственным весом на веревке без необходимости привязывания.

Недостатки

- Вы должны всегда держать при себе свободную веревку во время движения (например, пропуская ее через КАРИТУЛ на привязи). Если свободная веревка уходит от арбориста, преимущество самовытаскивания теряется (без какой-либо особой опасности).

Варианты

Точка перенаправления может быть исправлена с помощью BASIC + ROLLCLIP, поэтому необходимо будет вернуться к точке перенаправления, чтобы демонтировать установку, когда работа будет выполнена.

Извлекаемая установка возможна с помощью RING OPEN + ROLLCLIP или RING L + ROLLCLIP. В этом случае КОЛЬЦО удерживается на месте только за счет трения: точка перенаправления будет оставаться закрепленной на веревке, пока она натянута, и станет подвижной (и, следовательно, извлекаемой), как только веревка ослабнет.

Стационарная опция:

Извлекаемая опция:

Примечание по использованию BASIC на веревках диаметром 11,5–13 мм:

BASIC предназначен для веревок диаметром до 11 мм: он не совместим с веревками диаметром можно использовать с ZIGZAG. Канаты большего диаметра могут быть трудно вставлены в устройство.

Канаты большего диаметра могут быть трудно вставлены в устройство.

Эффективность блокировки признана удовлетворительной.

BASIC плохо скользит по канатам большого диаметра; вот почему его нельзя использовать в своем основном применении (подъем по веревке) на веревках диаметром более 11 мм. В представленном здесь использовании скольжение не требуется, поэтому можно использовать BASIC.

Для большей эффективности используйте ASCENSION, который совместим с веревками до 13 мм.

2. Возможный прием со свободной веревкой и перенаправлением на ЗИГЗАГ

Этот прием, наблюдаемый в полевых условиях, требует особых мер предосторожности.

ПРЕДУПРЕЖДЕНИЕ: этот метод изменяет основную систему защиты: зажим для веревки, используемый для перенаправления, становится основным анкером для системы. Любой выход из строя зажима для веревки может привести к опасному падению (предохранитель зажима для веревки трется о ветку, неправильное расположение зажима для веревки или ROLLCLIP, риск того, что BASIC разорвет веревку под действием силы, превышающей 5 кН, в зависимости от веревки. .. ).

.. ).

Преимущества

- Система переключается на самовывоз 3:1.

Недостатки

- Для установки пользователь должен быть привязан, т.к. необходимо разгрузить веревку между ЗИГЗАГОМ и анкером и снять ШИКАНУ. Так что поставить его где попало не получится.

- Эргономика при возвращении в ствол не улучшается, так как арборист должен тянуть отрезок веревки между собой и ЗИГЗАГОМ, что означает ограниченную длину хода (если не используется регулируемый мост для удлинения ЗИГЗАГА при возвращении в ствол, как в ДдРТ).

Примечание

Извлекаемая версия не рекомендуется для этой техники из-за риска соскальзывания RING OPEN на веревке (неопределенная блокирующая способность, зависящая от диаметра и состояния веревки, степени износа RING…). Система была испытана на медленное растяжение до 4 кН без проскальзывания с новым RING OPEN + ROLLCLIP + FLOW. Дроп-тест этой системы не проводился.