Как проверить КМБ водителя по базе РСА

Хотите пройти тест по материалам статьи после ее прочтения?

ДаНет

Как проверить КБМ водителя по базе РСА интересует многих водителей, намеренных приобретать полис ОСАГО. Проверить его можно, используя базу РСА по специальному алгоритму, но для начала необходимо разобраться, что собой представляет КБМ и для чего используется.

Содержание

- КБМ ОСАГО

- Алгоритм определения КБМ

- Как узнать коэффициент по ОСАГО в РСА

- Проверить по базе можно любого водителя

- КБМ не найден – ошибка 801

- Обнулили КБМ, как восстановить

КБМ ОСАГО

Коэффициент бонус-малус, получивший сокращенное название КБМ используют для определения цены договора на ОСАГО, и напрямую влияет на ее размер. Данный вид страхования является обязательным, поэтому вопрос как узнать свой КБМ ОСАГО интересует каждого водителя.

На всякий случай разберитесь подробнее для чего нужен полис ОСАГО.

Для определения КБМ имеет значение также класс водителя. Оформляя ОСАГО в первый раз, водителю автоматически присваивается класс 3, при этом КБМ принимается равным 1. В последующем рассчитывать КБМ необходимо по таблице:

Данная таблица актуальна для 2016, 2017 года.

Водитель, который на протяжении года не был признан виновным ни в одном ДТП, имеет право на увеличение класса на 1, КБМ при этом уменьшается, пропорционально уменьшая и стоимость страховки. И наоборот, если водитель виновен в ДТП, что стало причиной для произведения страховых выплат, его класс будет уменьшен, а стоимость ОСАГО вырастет.

Таким образом, КБМ — это скидка, право на которую дает водителю безаварийная езда, каждый год она увеличивается на 1.

Алгоритм определения КБМ

Используя таблицу, приведенную выше, каждый водитель может рассчитать свой КБМ по следующему алгоритму:

- Начинать расчет необходимого со строки, отражающей класс 3 (в таблице выделена красным цветом).

- Если на протяжении года водитель не стал участником никаких аварий необходимо опуститься на строку ниже.

- Если на протяжении года совершались аварии, виновником которых являлся водитель необходимо переходить к строке, отражающей страховые возмещения в количестве их уплаты.

- Если водитель на протяжении года не вписывался в ОСАГО, его класс признается равным 3.

Обратите внимание! Данные, приведенные в таблице, могут отличаться от расчётов, которые конкретный автостраховщик может выполнить по факту. Это связано с несвоевременным внесением информации в базу данных некоторыми страховщиками. Делают это, как правило, намерено, с целью повысить стоимость страхового полиса.

Водители, которые не удосуживаются ОСАГО проверить заблаговременно, часто сталкиваются на практике с неправильными расчётами, теряя при этом на стоимости ОСАГО.

Как узнать коэффициент по ОСАГО в РСА

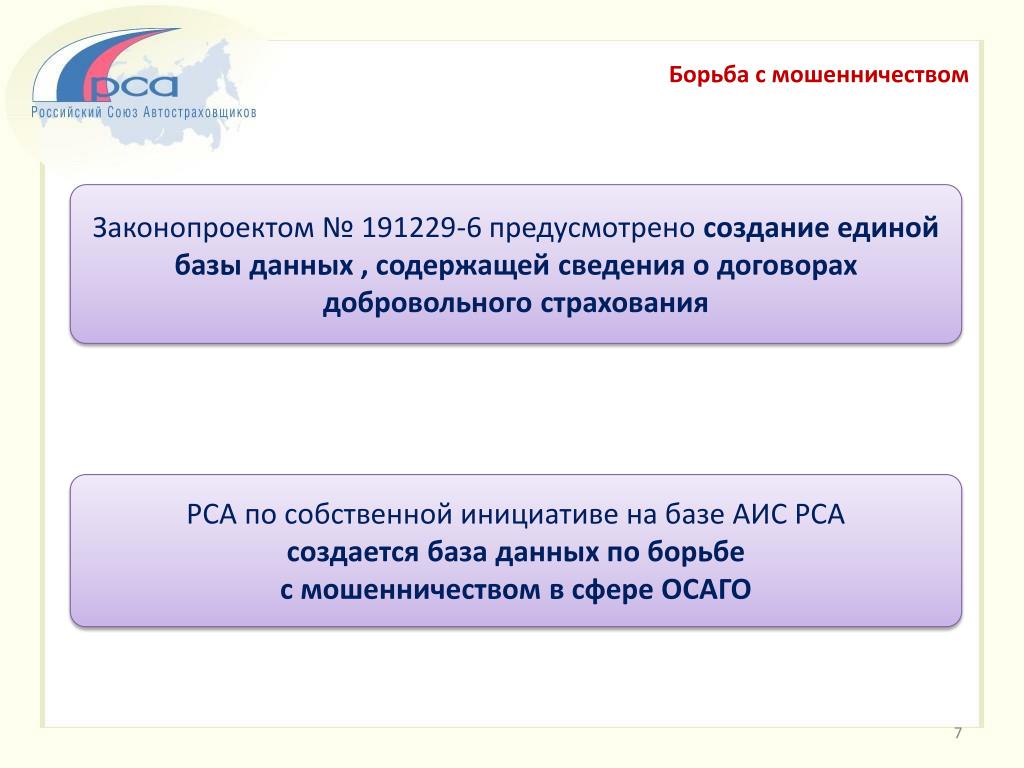

До 2013 года автостраховщики хранили актуальные коэффициенты в своих базах. Если водитель решал воспользоваться услугами другой компании, ему необходимо было получать справку, которая подтверждала величину коэффициента. После 2013 года эти сведения собрали в одну базу данных, которую создал РСА.

Если водитель решал воспользоваться услугами другой компании, ему необходимо было получать справку, которая подтверждала величину коэффициента. После 2013 года эти сведения собрали в одну базу данных, которую создал РСА.

Российский союз автостраховщиков (РСА) представляет собой организацию некоммерческой формы собственности, образованную крупнейшими страховщиками РФ. Целью ее создания стало объединение на основе членства компаний, профессионально занимающихся автострахованием для того, чтобы сформировать единые правила в профессиональной деятельности, которой они занимаются. РСА действует, руководствуясь Законом № 40-ФЗ, регулирующим сферу автотсрахования.

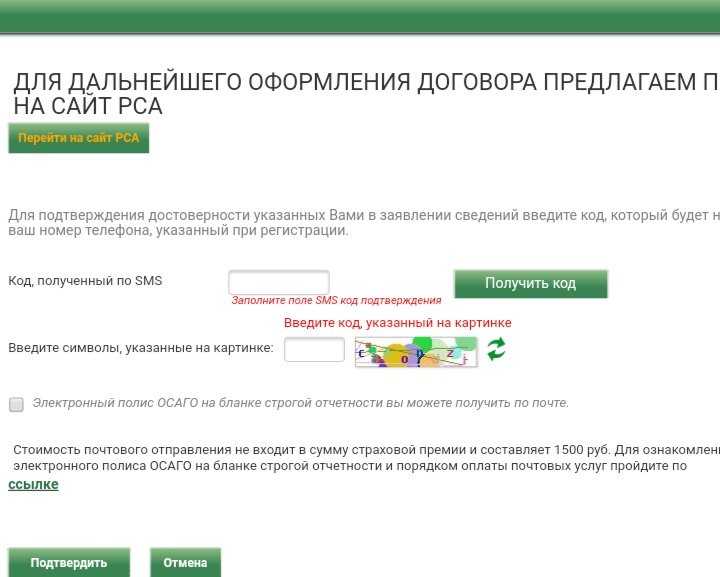

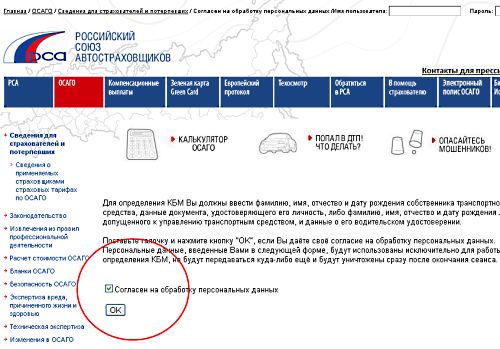

Чтобы узнать свой коэффициент в РСА необходимо:

- Воспользоваться соответствующим разделом официального сайта РСА.

- Ввести следующие данные:

- ФИО.

- Информацию о дате его рождения.

- Серию и номер, которые имеет водительский документ.

- Указать ориентировочную дату заключения страхового договора.

- Ввести код проверки.

- Нажать кнопку «Поиск».

- После того как страница загрузится, на ней отразится актуальный проверяемый КБМ, который хранится в базе данных РСА.

Проверить по базе можно любого водителя

Проверка КБМ может быть осуществлена в отношении любого водителя. Достаточно знать его инициалы, дату рождения и данные, которые идентифицируют его удостоверение. Такая проверка бесплатная и занимает 20-30 секунд.

Осуществляя проверку, необходимо убедиться, что вы даете правильную оценку изменениям своего потенциального КБМ. Он изменяется по следующим правилам:

- Каждый год без аварий приносит увеличение скидки на 5%. Если вы пользовались полисом полгода и в середине срока его действия вписали в него свою супругу или другого водителя, скидка не положена.

- Действие скидки продолжается в течение года, после того как полис ОСАГО окончится, она сгорит, если не продлить страхование. В этом случае накапливать скидку придется заново.

- Максимальная скидка может составлять 50%, а последний класс, который может быть присвоен водителю 13. Достигнув этого класса, в следующий класс вы уже не перейдете.

Существует также возможность проверить коэффициент сразу для нескольких водителей и распечатать результаты проверки.

Проверку можно осуществить в любое время суток совершенно бесплатно. Данная база даст возможность также проверить подлинность полиса ОСАГО с целью выявить подделки и страховки, выполненные на украденных бланках.

КБМ не найден – ошибка 801

Причин, по которым программа выдает такую ошибку, может быть несколько:

- Вас внесли сразу в несколько страховых полисов. Возможно, когда ваши родственники или знакомые вносили вас в свою страховку, агент не придал значения существующему размер КБМ и поставил вам 3 класс, в результате чего скидка обнулилась. Чтобы это проверить, необходимо определить, с какого полиса берется скидка.

- В базу данных РСА сведения внесены с ошибкой.

Она может содержаться в дате рождения (чаще всего) или информации об удостоверении водителя. Часто ошибки допускаются при заполнении заявления на оформление полиса ОСАГО. Обнаружить такую ошибку можно, обратившись в страховую компанию.

Она может содержаться в дате рождения (чаще всего) или информации об удостоверении водителя. Часто ошибки допускаются при заполнении заявления на оформление полиса ОСАГО. Обнаружить такую ошибку можно, обратившись в страховую компанию. - Страховщик не передал данные для включения в базу РСА. Такое происходит редко, поскольку данные передаются в электронной форме и попадают в систему автоматически после оформления договора. Но теоретически такое возможно, если полис выписывался в ручную или страховщик намеренно пытается скрыть скидку.

- Вы купили поддельный полис. Осуществить проверку его подлинности можно также в базе РСА.

Я отдельно писал, что нужно делать, если в полисе ОСАГО допущена ошибка.

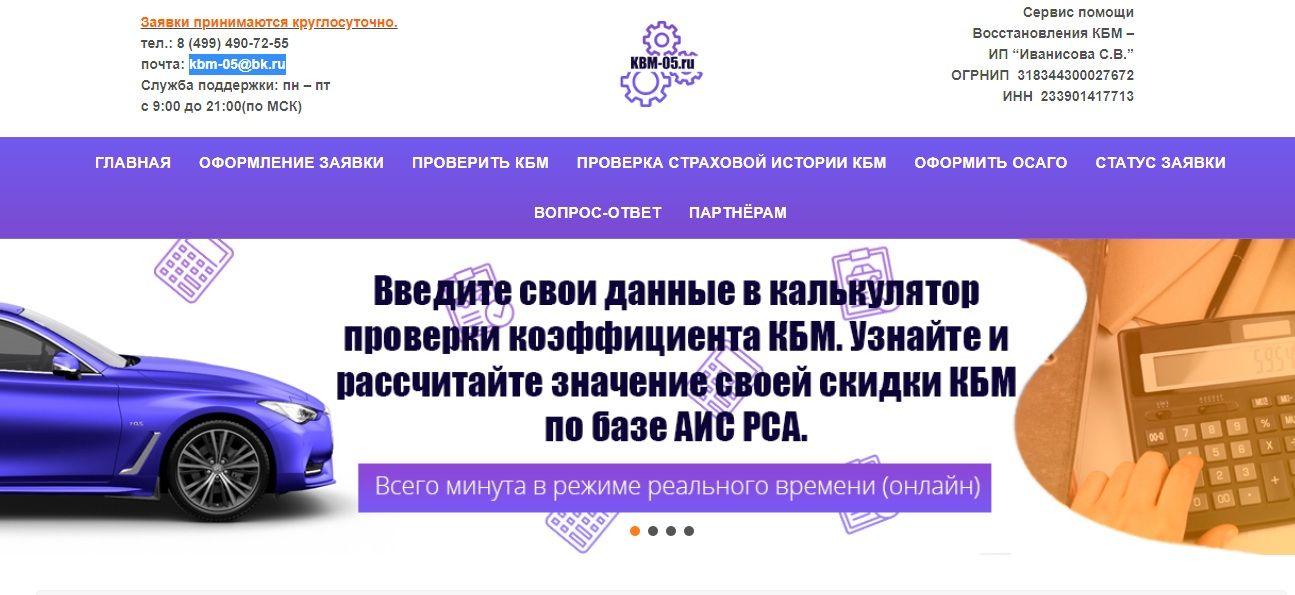

Обнулили КБМ, как восстановить

Достаточно распространенной является ситуация, когда обращаясь за очередным продлением ОСАГО, автолюбитель выясняет, что КБМ исчез. Как правило, водителя просто ставят перед фактом, что скидка ему больше не полагается.

В такой ситуации его придется восстанавливать, для этого необходимо:

- Первым делом определить, при оформлении какого полиса появилась ошибка, и обнулился коэфициент. Это можно сделать в базе на странице проверки. Сформировав несколько запросов, необходимо определить в каком месяце произошло изменение. После этого станет понятно, в каком полисе находится ошибка. Проверку лучше начинать с последнего полиса.

- Отчет о проведенной проверке, отражающий изменение КБМ на протяжении года, следует сохранить и направить в ту страховую компанию, которая изменила скидку. Каждый отчет имеет свой порядковый номер и выглядит следующим образом:

- Следует поднять старые полисы ОСАГО, в особых отметках в которых отражается ваш коэффициент или класс, сделать с них копии и приложить к жалобе.

- Подготовить и направить жалобу в несколько инстанций:

- Страховщику.

- В РСА.

- В ЦБ РФ.

Дополнительно можно продублировать жалобу в Общество защиты прав потребителей и Роспотребнадзор.

Обратите внимание! Обращаться за восстановлением коэффициента необходимо в компанию, допустившую ошибку. Однако на практике приходится сталкиваться с ситуациями, когда страховщик ликвидировался. Другие страховые компании, включая РСА, не имеют право вносить подобные изменения. В такой ситуации выход только один – обращаться в суд.

Отправить жалобу можно в электронной форме, на официальном сайте каждой из организаций существуют формы обратной связи, к которым можно прикрепить все приложения и саму жалобу. Ответ на жалобу должен прийти в течение месяца.

Как проверить подлинность ОСАГО по базе РСА? 2023

Показать содержание

- 1.

Зачем проверять полис по базе?

- 1.1. Что узнаем в результате проверки?

- 2.

Как можно проверить ОСАГО на подлинность?

Как можно проверить ОСАГО на подлинность?- 2.1. По номеру полиса

- 2.2. По госномеру или VIN-коду

- 3. Если ОСАГО электронный

- 4. Как нельзя проверить полис на действительность?

- Просмотр действительности страховки требуется для возможности оформить европротокол и/или получить возмещение по ОСАГО.

- Узнать наличие полиса можно по его серии и номеру, VIN и госномеру автомобиля.

Подлинность страховки ОСАГО – это важная информация, которая нужна потерпевшему при ДТП для обращения за страховым возмещением, хотя на первый взгляд необходимость этих данных не очевидна. Из инструкции ниже вы узнаете, зачем это надо знать, а, главное, как проверить действительность полиса ОСАГО по базе данных

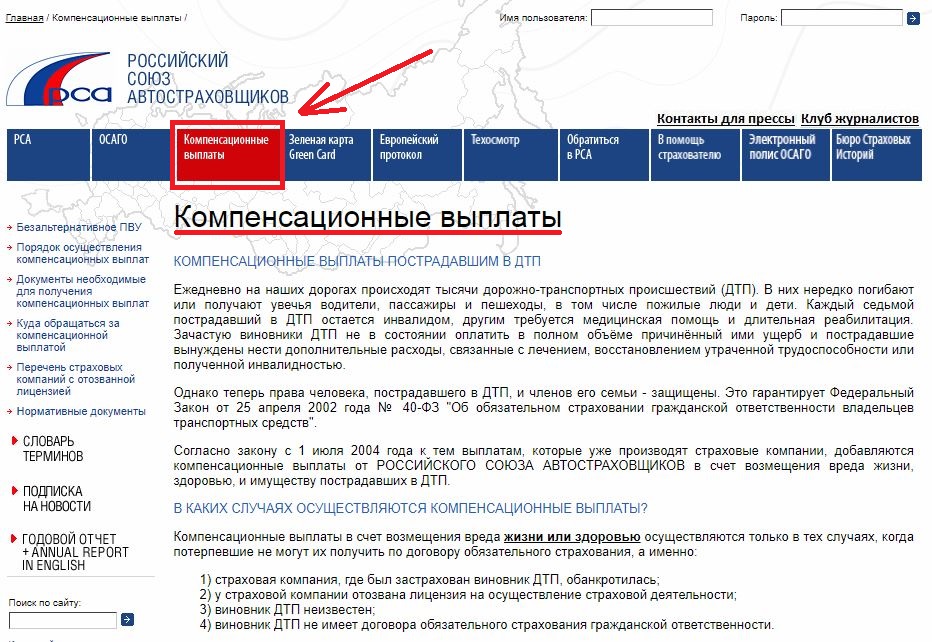

Зачем проверять полис по базе?

Для возможности получения возмещения. Проверка факта, действителен ли договор ОСАГО, который предъявлен водителем, поможет понять, к кому обращаться за возмещением:

- если полис ОСАГО в результате проверки по данным РСА на официальном сайте оказался подлинным, то обращаться за выплатой или ремонтом следует в страховую компанию,

- если договор страхования недействителен или просрочен, то автогражданская ответственность владельца виновника автомобиля не застрахована, и это значит, что причинённый вред он должен сам из своего кармана (за исключением одного исключения – об этом ниже).

Но самая важная ситуация, когда вам потребуется знать подлинность полиса – это возможность оформления европротокола. Для возможности упрощённого оформления ДТП важным условием должно быть наличие действительных страховок у обоих участников аварии. Иначе о возмещении можно забыть!

Но и здесь могут потребоваться различные данные. Дело в том, что не все водителя вот так просто согласятся показать вам свой полис для проверки. И в этом случае действительность страховки можно узнать по VIN или даже госномеру автомобиля на официальном сайте РСА по базе данных в режиме онлайн.

Дело в том, что не все водителя вот так просто согласятся показать вам свой полис для проверки. И в этом случае действительность страховки можно узнать по VIN или даже госномеру автомобиля на официальном сайте РСА по базе данных в режиме онлайн.

Что узнаем в результате проверки?

Как итог проверки вы узнаете такие данные:

- статус полиса – заключён ли истинный договор страхования на эту машину или нет,

- название страховой компании, которая продала страховку,

- дату заключения договора,

- дату начала и окончания действия полиса.

Как можно проверить ОСАГО на подлинность?

Проверку нужно проводить исключительно на официальном сайте Российского союза автостраховщиков (РСА). Это единственное ведомство, которое уполномочено контролировать деятельность страховых компаний в контексте сбора единой базы проданных полисов и действующих договоров.

Сайт РСА – единственное, на что можно ссылаться в судебной практике. Если быть точнее, то только при ссылке на этот источник проверки подлинности ОСАГО судья примет во внимание доказательства действительности договора страхования. Более того, сами секретари судей при спорах по ОСАГО проверяют действительность страховок именно описанным ниже способом.

Если быть точнее, то только при ссылке на этот источник проверки подлинности ОСАГО судья примет во внимание доказательства действительности договора страхования. Более того, сами секретари судей при спорах по ОСАГО проверяют действительность страховок именно описанным ниже способом.

Узнать, действующий ли полис, можно прямо на месте ДТП в онлайн-режиме, выйдя в интернет со своего смартфона.

Увы, но у официального сайта РСА нет адаптированной для мобильных устройств версии, а также мобильной версии официального сайта. Поэтому придётся разбираться с мелким шрифтом.

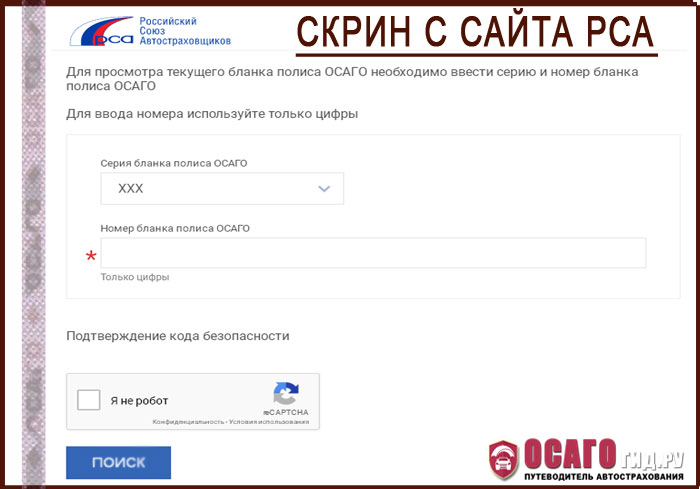

По номеру полиса

Итак, если водителем-виновником ДТП предъявлен полис ОСАГО для просмотра, тогда всё это делается проще всего! Как это сделать?

1. Перейдите на официальный сайт РСА в раздел проверки по номеру страхового полиса.

2. Выберите серию полиса из выпадающего списка. Его вы можете найти на бланке страховки в самом верху под заголовком «Страховой полис», и состоит он из 3 одинаковых заглавных букв.

3. Далее после серии прописан номер страховки. Именно его нужно ввести в следующее поле на официальном сайте РСА «Номер бланка полиса ОСАГО».

4. На последнем этапе жмём галочку «Я не робот», и кликаем «Поиск».

5. В результате проверки по базе данных РСА вам выдаст соответствующую информацию о том, подлинный полис ОСАГО или нет либо предупреждение о том, что сведения с указанными реквизитами не найдена:

Что означают эти данные и как их понимать?

- Дата, на которую предоставляется информация – это, собственно, необходимая вам дата. Например, если вы проверяете полис ОСАГО на подлинность 31 Марта 2023 года, но ДТП произошло месяц назад, то и запросить проверку по базе необходимо именно на дату ДТП.

- Статус – здесь может быть 2 варианта:

- находится у страхователя – значит, полис приобретён страхователем, и он действителен,

- находится у страховщика – это значит, что бланк ещё не продан, и у водителя, возможно, поддельный (липовый) ОСАГО.

Но здесь, если страховка у виновника свежая (несколько дней), то возможен вариант, что страховщик просто ещё не внёс информацию о проданном бланке в базу данных РСА.

Но здесь, если страховка у виновника свежая (несколько дней), то возможен вариант, что страховщик просто ещё не внёс информацию о проданном бланке в базу данных РСА.

- Страховая компания – здесь всё просто, название организации-продавца бланка. В примере это Росгосстрах.

- Дата заключения договора – когда был куплен ОСАГО.

- Дата начала действия договора – с какого числа он начинает действовать. Дата должна быть ранее сегодняшнего дня.

- Дата окончания действия договора – по какое число (включительно) действует страховка. Должно быть в будущем, но проверьте в предъявленном вам водителем полисе время – чаще всего там прописано 23.59 этой даты, но вдруг ранее, а ДТА выпало именно на последний день срока действия ОСАГО.

Но может выдать и такого рода информацию:

Это может означать одно из 2 вариантов:

- полис был просрочен на запрашиваемую дату (дата окончания договора ранее даты, на которую запрашиваются данные), и он недействителен – выплату от страховой вы не получите,

- вы неверно ввели реквизиты страховки.

Таким образом, если статус полиса «Находится у страхователя», а дата начала и окончания находится соответственно раньше и позже сегодняшней, то волноваться не о чем – вы можете обращаться за возмещением ущерба в свою или виновника страховую. Также можно оформлять европротокол. Но есть важная тонкость – существует небольшая вероятность, что полис оформлен на другой авто. Поэтому нужно проверить его ещё и по данным транспортного средства.

По госномеру или VIN-коду

Такой способ тоже есть… И производится проверка полиса на подлинность также по официальной базе РСА на их сайте и бесплатно, но на другой странице. И вот инструкция!

1. Перейдите в раздел проверки наличия полиса у авто на официальном портале РСА.

2. Заполните любое одно или несколько полей:

- VIN автомобиля,

- государственный номер (регзнак),

- номер кузова,

- номер шасси.

Госномер нужно вводить в формате «буква|число номера|2 буквы|цифры региона». Надпись RUS вводить не нужно.

Надпись RUS вводить не нужно.

3. Далее идут стандартные шаги. Нужно указать, на какую дату вы запрашиваете данные (дата ДТП), пройти проверку на роботов и нажать кнопку «Поиск».

4. В результате проверки вам выдаст, аналогично проверке ОСАГО по номеру страхового полиса, либо то, что сведения не найдены, либо таблицу с наличием данного бланка страховки у страховщика или у организации.

В этом случае в банке данных РСА нет информации о данном автомобиле. Но такое отсутствие вовсе не означает, что страховки у проверяемой машины нет. Это может значить, что на момент оформления договора ОСАГО автомобиль был без номеров (и даже если страхователь затем внёс данные госномера, страховщик забыл внести изменения в базу данных), если проверка осуществлялась по номеру.

Кроме того, и при проверке по VIN могла быть ошибка при внесении данных в базу страховщиком при оформлении договора.

В обоих вышеперечисленных случаях это не должно повлечь отказа в выплате и европротокол оформлять можно.

В иных случаях вам выдаст найденную при проверке информацию о наличии бланка договора, вот такую:

Здесь всё аналогично методу проверки по номеру полиса, но отсутствуют данные о дате начала и окончания действия ОСАГО. Их вы можете узнать, соответственно, по предыдущей инструкции.

Если ОСАГО электронный

Не имеет значения для проверки, е-ОСАГО проверяемый полис или обычный бумажный. В обоих случаях вам выдаст информацию о его подлинности.

Просто в случае проверки по номеру такой страховки вам нужно будет выбрать из выпадающего меню серию «XXX» – это все идентификаторы электронных полисов ОСАГО.

Как нельзя проверить полис на действительность?

Вышеприведённые манипуляции – 2 возможных способа проверки ОСАГО на подлинность. То есть вы можете это сделать только по номеру или вин автомобиля, а также по серии и номеру самого полиса.

На 2023 год в официальном источнике – базе РСА нельзя проверить страховку:

- по водителю,

- по собственнику машины,

- по идентификатору произведённой выплаты или направления на ремонт,

- по ФИО виновника ДТП.

Общие сведения о поддержке шифрования — драйвер JDBC для SQL Server

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 8 минут на чтение

Загрузить драйвер JDBC

При подключении к SQL Server, если приложение запрашивает шифрование, а экземпляр SQL Server настроен на поддержку шифрования TLS, драйвер Microsoft JDBC для SQL Server инициирует подтверждение TLS. Рукопожатие позволяет серверу и клиенту согласовать алгоритмы шифрования и криптографии, которые будут использоваться для защиты данных. После завершения рукопожатия TLS клиент и сервер могут безопасно отправлять зашифрованные данные. Во время рукопожатия TLS сервер отправляет клиенту свой сертификат открытого ключа. Эмитент сертификата открытого ключа известен как центр сертификации (ЦС). Клиент несет ответственность за проверку того, что центр сертификации является тем, которому клиент доверяет.

Во время рукопожатия TLS сервер отправляет клиенту свой сертификат открытого ключа. Эмитент сертификата открытого ключа известен как центр сертификации (ЦС). Клиент несет ответственность за проверку того, что центр сертификации является тем, которому клиент доверяет.

Если приложение не запрашивает шифрование, драйвер Microsoft JDBC для SQL Server не заставит SQL Server поддерживать шифрование TLS. Если экземпляр SQL Server не настроен на принудительное шифрование TLS, соединение устанавливается без шифрования. Если экземпляр SQL Server настроен на принудительное шифрование TLS, драйвер автоматически включит шифрование TLS при работе на правильно настроенной виртуальной машине Java (JVM), в противном случае соединение будет прервано, и драйвер выдаст ошибку.

Примечание

Убедитесь, что значение, переданное в serverName , точно соответствует общему имени (CN) или DNS-имени в альтернативном имени субъекта (SAN) в сертификате сервера для успешного подключения TLS.

Дополнительные сведения о настройке TLS для SQL Server см. в разделе Включение зашифрованных подключений к компоненту Database Engine.

Чтобы приложения могли использовать шифрование TLS, драйвер Microsoft JDBC для SQL Server представил следующие свойства подключения, начиная с версии 1.2: зашифровать , trustServerCertificate , trustStore , trustStorePassword и hostNameInCertificate . Чтобы драйвер мог использовать TDS 8.0 с шифрованием TLS, начиная с версии 11.2 было введено свойство соединения serverCertificate . Дополнительные сведения см. в разделе Настройка свойств подключения.

В следующей таблице показано поведение драйвера Microsoft JDBC для версии SQL Server для возможных сценариев подключения TLS. В каждом сценарии используется свой набор свойств соединения TLS. В таблице:

- пустой : «Свойство не существует в строке подключения»

- значение : «Свойство существует в строке подключения, и его значение допустимо»

- любой : «Не имеет значения, существует ли свойство в строке подключения или его значение допустимо»

Примечание

То же самое относится к проверке подлинности пользователя SQL Server и встроенной проверке подлинности Windows.

| Настройки свойств | Поведение | |

|---|---|---|

| Engrypt = False или Blank TrustServerCertificate = любой HOSTNAMEINCERTIFICATE = TrustStor Драйвер не заставит сервер поддерживать шифрование TLS. Если сервер имеет самоподписанный сертификат, драйвер инициирует обмен сертификатами TLS. Сертификат TLS не будет проверен, и будут зашифрованы только учетные данные (в пакете входа). | Если сервер требует, чтобы клиент поддерживал шифрование TLS, драйвер инициирует обмен сертификатами TLS. Сертификат TLS не будет проверен, но вся связь будет зашифрована. | |

| Engrypt = True TrustServerCertificate = True HOSTNAMENICERTIFICATE = любой TrustStore = любой TrustStourpasse = любое 9930 99309930993099309309309930930930 гг.  | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Если для свойства trustServerCertificate установлено значение «true», драйвер не будет проверять сертификат TLS. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| зашифровать = true trustServerCertificate = ложь или пусто hostNameInCertificate = пусто trustStore = пусто trustStorePassword = пусто | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать свойство serverName , указанное в URL-адресе подключения, для проверки сертификата TLS сервера и полагаться на правила поиска фабрики диспетчеров доверия, чтобы определить, какое хранилище сертификатов использовать. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| encrypt = true trustServerCertificate = false or blank hostNameInCertificate = value trustStore = blank trustStorePassword = blank | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер проверит значение субъекта сертификата TLS, используя значение, указанное для свойства hostNameInCertificate . Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| encrypt = true trustServerCertificate = false или пусто hostNameInCertificate = пусто trustStore = значение trustStorePassword = значение | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStore для поиска файла сертификата trustStore и значение свойства trustStorePassword для проверки целостности файла trustStore. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| Encrypt = True TrustServerCertificate = False или Blank HOSTNAMEINCERTIFICATE = Бланк TrustStore = Blank TrustStrayPrapes = VarteStore = Blank 7 DrustStrepresswrade 9 = VarteStore . | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStorePassword для проверки целостности файла trustStore по умолчанию. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | Зашифровать0028 = пусто Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStore для поиска местоположения файла trustStore. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. |

| Encrypt = True TrustServerCertificate = False или Blank HOSTNAMENINCERTIFICATE = Значение TrustStore = Blank TrustStReparse = VartyStore = Blank TrustStrayPrapes 9309309309930930930930930930930930930930930999309993099999993 гг.  Драйвер запрашивает использование шифрования TLS с сервером. | Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStorePassword для проверки целостности файла trustStore по умолчанию. Кроме того, драйвер будет использовать значение свойства hostNameInCertificate для проверки сертификата TLS. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| зашифровать = истина trustServerCertificate = ложь или пусто hostNameInCertificate = значение trustStore = значение trustStorePassword = пусто | Драйвер запрашивает использование шифрования TLS с сервером. Если сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStore для поиска местоположения файла trustStore. Кроме того, водитель будет использовать hostNameInCertificate Значение свойства для проверки сертификата TLS. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. | |

| Encrypt = True TrustServerCertificate = False или Blank HOSTNAMENINCERTIFICATE = Значение TrustStore = значение TrustStReparse = value 993093093093093093093093093093093093093093093 = value 993093093093093093 = value = value . Драйвер запрашивает использование шифрования TLS с сервером. | ЗашифроватьЕсли сервер требует, чтобы клиент поддерживал шифрование TLS, или если сервер поддерживает шифрование, драйвер инициирует обмен сертификатами TLS. Драйвер будет использовать значение свойства trustStore для поиска файла сертификата trustStore и значение свойства trustStorePassword для проверки целостности файла trustStore. Если сервер не настроен для поддержки шифрования, драйвер выдаст ошибку и прервет соединение. Драйвер запрашивает использование TDS 8.0 | строгого шифрования TLS с сервером.Драйвер инициирует подтверждение TLS и обмен сертификатами с сервером в качестве первого действия. trustServerCertificate 9Параметр 0028 игнорируется и считается ложным в строгом режиме Драйвер будет использовать дополнительные свойства hostNameInCertificate или serverCertificate для проверки сертификата TLS сервера. Если сервер не настроен для поддержки соединений TDS 8, драйвер выдаст сообщение об ошибке и прервет соединение. |

Если для свойства шифрования установлено значение true , драйвер Microsoft JDBC для SQL Server использует поставщика безопасности JSSE JVM по умолчанию для согласования шифрования TLS с SQL Server. Поставщик безопасности по умолчанию может не поддерживать все функции, необходимые для успешного согласования шифрования TLS. Например, поставщик безопасности по умолчанию может не поддерживать размер открытого ключа RSA, используемого в сертификате TLS SQL Server. В этом случае поставщик безопасности по умолчанию может вызвать ошибку, которая заставит драйвер JDBC разорвать соединение. Для решения этой проблемы можно использовать один из следующих вариантов:

Поставщик безопасности по умолчанию может не поддерживать все функции, необходимые для успешного согласования шифрования TLS. Например, поставщик безопасности по умолчанию может не поддерживать размер открытого ключа RSA, используемого в сертификате TLS SQL Server. В этом случае поставщик безопасности по умолчанию может вызвать ошибку, которая заставит драйвер JDBC разорвать соединение. Для решения этой проблемы можно использовать один из следующих вариантов:

- Настройте SQL Server с помощью сертификата сервера с меньшим открытым ключом RSA

- Настройте JVM для использования другого поставщика безопасности JSSE в файле свойств безопасности «

/lib/security/java.security» - Использовать другую JVM

Проверка сертификата TLS сервера

Во время рукопожатия TLS сервер отправляет клиенту свой сертификат открытого ключа. Драйвер или клиент JDBC должен подтвердить, что сертификат сервера выдан центром сертификации, которому доверяет клиент. Драйвер требует, чтобы сертификат сервера соответствовал следующим условиям:

Драйвер требует, чтобы сертификат сервера соответствовал следующим условиям:

- Сертификат выдан доверенным центром сертификации.

- Сертификат должен быть выпущен для проверки подлинности сервера.

- Срок действия сертификата не истек.

- Общее имя (CN) в субъекте или DNS-имя в альтернативном имени субъекта (SAN) сертификата точно соответствует значению serverName , указанному в строке подключения, или, если указано, значению свойства hostNameInCertificate .

- DNS-имя может содержать подстановочные знаки. До версии 7.2 драйвер Microsoft JDBC для SQL Server не поддерживает сопоставление с подстановочными знаками. То есть abc.com не будет соответствовать *.com, а *.com будет соответствовать *.com. В версии 7.2 и выше поддерживается стандартное сопоставление подстановочных знаков сертификата.

Для использования TDS 8.0 с шифрованием strict значение свойства serverCertifcate указывает путь к сертификату сервера, который будет использоваться для проверки сертификата сервера. Этот файл должен использовать формат файла PEM. Сертификат, полученный от сервера, должен точно соответствовать этому сертификату.

Этот файл должен использовать формат файла PEM. Сертификат, полученный от сервера, должен точно соответствовать этому сертификату.

См. также

Использование шифрования

Защита приложений драйвера JDBC

Обратная связь

Просмотреть все отзывы о странице

Файлы журнала и устранение ошибок обновления — развертывание Windows

- Статья

- 7 минут на чтение

Применимо к

- Windows 10

Примечание

Это тема 400-го уровня (расширенный).

Полный список тем этой статьи см. в разделе Устранение ошибок обновления до Windows 10.

На каждом этапе процесса обновления создается несколько файлов журнала. Эти файлы журналов необходимы для устранения неполадок при обновлении. По умолчанию папки, содержащие эти файлы журналов, скрыты на целевом компьютере для обновления. Чтобы просмотреть файлы журналов, настройте проводник Windows для просмотра скрытых элементов или используйте инструмент для автоматического сбора этих журналов. Самый полезный бревно setupact.log . Файлы журнала находятся в разных папках в зависимости от этапа установки Windows. Напомним, что вы можете определить фазу из кода расширения.

Эти файлы журналов необходимы для устранения неполадок при обновлении. По умолчанию папки, содержащие эти файлы журналов, скрыты на целевом компьютере для обновления. Чтобы просмотреть файлы журналов, настройте проводник Windows для просмотра скрытых элементов или используйте инструмент для автоматического сбора этих журналов. Самый полезный бревно setupact.log . Файлы журнала находятся в разных папках в зависимости от этапа установки Windows. Напомним, что вы можете определить фазу из кода расширения.

Примечание

Также см. раздел «Отчеты об ошибках Windows» в этом документе, чтобы найти коды ошибок и файлы журналов.

В следующей таблице описаны некоторые файлы журналов и способы их использования для устранения неполадок:

| Файл журнала | Фаза: Местоположение | Описание | Когда использовать |

|---|---|---|---|

| setupact.log | Нижний уровень: $Windows.  ~BT\Sources\Panther ~BT\Sources\Panther | Содержит информацию о действиях по установке на этапе понижения уровня. | Все сбои нижнего уровня и отправная точка для расследования отката. Setup.act — это самый важный журнал для диагностики проблем с установкой. |

| setupact.log | OOBE: $Windows.~BT\Sources\Panther\UnattendGC | Содержит информацию о действиях во время фазы OOBE. | Исследование откатов, которые не удалось выполнить на этапе и операциях OOBE — 0x4001C, 0x4001D, 0x4001E, 0x4001F. |

| setupact.log | Откат: $Windows.~BT\Sources\Откат | Содержит информацию о действиях при откате. | Исследование общих откатов — 0xC1 |

| setupact.log | Предварительная инициализация (до понижения): Окна | Содержит информацию об инициализации установки. | Если программа установки не запускается. |

| setupact.log | После обновления (после OOBE): Windows\Panther | Содержит информацию о действиях во время установки. | Исследуйте проблемы, связанные с обновлением. |

| setuperr.log | То же, что и в setupact.log | Содержит информацию об ошибках установки во время установки. | Просмотрите все ошибки, возникшие на этапе установки. |

| miglog.xml | После обновления (после OOBE): Windows\Panther | Содержит информацию о том, что было перенесено во время установки. | Выявление проблем миграции данных после обновления. |

| BlueBox.log | Нижний уровень: Windows\Logs\Mosetup | Содержит обмен информацией между setup.exe и Центром обновления Windows. | Используйте во время сбоев нижнего уровня WSUS и Центра обновления Windows или для 0xC1 |

| Дополнительные журналы отката: Setupmem.dmp setupapi.dev.log Журналы событий (*.evtx) | $Windows.~BT\Источники\Откат | Дополнительные журналы, собранные во время отката. | Setupmem.dmp: если во время обновления выявляется ошибка ОС, программа установки попытается извлечь мини-дамп. Setupapi: проблемы с установкой устройства — 0x30018 Журналы событий: общие откаты (0xC1 |

Структура записи журнала

Запись setupact.log или setuperr.log (файлы расположены в C:\Windows) включает следующие элементы:

Дата и время — 2016-09-08 09 :20:05

Уровень журнала — информация, предупреждение, ошибка, фатальная ошибка

Компонент протоколирования — CONX, MOUPG, PANTHR, SP, IBSLIB, MIG, DISM, CSI, CBS

Компоненты ведения журнала SP (платформа установки), MIG (механизм миграции) и CONX (информация о совместимости) полезны для устранения ошибок программы установки Windows.

Сообщение — Операция успешно завершена.

См. следующий пример:

| Дата/время | Уровень журнала | Компонент | Сообщение |

|---|---|---|---|

| 08.09.2016 09:23:50, | Предупреждение | МИГ | Не удалось заменить объект C:\Users\name\Cookies. Целевой объект не может быть удален. |

Анализ файлов журналов

Следующие инструкции предназначены для ИТ-специалистов. Также см. раздел «Коды ошибок обновления» в этом руководстве, чтобы ознакомиться с кодами результатов и кодами расширения.

Для анализа файлов журнала установки Windows:

Определите код ошибки установки Windows. Этот код должен быть возвращен программой установки Windows, если процесс обновления завершился неудачно.

На основе расширенного кода кода ошибки определите тип и расположение файла журнала для исследования.

Откройте файл журнала в текстовом редакторе, например в блокноте.

Используя часть кода результата программы установки Windows, найдите код результата в файле и найдите последнее вхождение кода. В качестве альтернативы найдите текстовые строки «прервать» и «отказ», описанные в шаге 7 ниже.

Чтобы найти последнее вхождение кода результата:

- Прокрутите файл до конца и выберите после последнего символа.

- Выбрать Редактировать .

- Выбрать Найти .

- Введите код результата.

- В разделе Направление выберите Вверх .

- Выбрать Найти далее .

Когда вы найдете последнее вхождение кода результата, прокрутите несколько строк вверх от этого места в файле и просмотрите процессы, в которых произошел сбой до создания кода результата.

Поиск следующих важных текстовых строк:

-

Запрошено прерывание приложения Shell -

Отказ от применения из-за ошибки для объекта

-

Расшифруйте ошибки Win32, которые появляются в этом разделе.

Запишите отметку времени наблюдаемых ошибок в этом разделе.

Найдите в других файлах журналов дополнительную информацию, соответствующую этим меткам времени или ошибкам.

Например, предположим, что код ошибки для ошибки 0x8007042B — 0x2000D. Поиск «8007042B» показывает следующее содержимое файла setuperr.log:

Примечание

Некоторые строки в приведенном ниже тексте сокращены для удобства чтения. Например,

- Дата и время в начале каждой строки (например: 2016-10-05 15:27:08) сокращаются до минут и секунд .

- Имя файла сертификата, представляющее собой длинную текстовую строку, сокращается до «CN».

setuperr.log содержимое:

27:08, ошибка SP Error READ, 0x00000570 при сборе/применении объекта: файл, C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN] . Вернет 0[gle=0x00000570] 27:08, Ошибка MIG Ошибка 1392 при сборе объекта C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN].Приложение оболочки запрашивает отмену![gle=0x00000570] 27:08, Не удалось собрать ошибку. Последняя ошибка: 0x00000000 27:08, ошибка SP SPDoFrameworkGather: операция сбора не удалась. Ошибка: 0x0000002C 27:09, Ошибка SP CMigrateFramework: не удалось собрать платформу. Статус: 44 27:09, ошибка SP: операция не удалась: миграция платформы (полная). Ошибка: 0x8007042B[gle=0x000000b7] 27:09, ошибка SP Не удалось выполнить операцию: 13. hr = 0x8007042B[gle=0x000000b7] 27:09, Ошибка SP CSetupPlatformPrivate::Execute: Ошибка выполнения очереди операций, отказ. Ошибка: 0x8007042B[gle=0x000000b7]

Первая строка указывает на наличие ошибки 0x00000570 с файлом C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN] (показан ниже):

27:08, ошибка SP Error READ, 0x00000570 при сборе/применении объекта: Файл, C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN]. Вернет 0[gle=0x00000570]

Ошибка 0x00000570 — это код ошибки Win32, соответствующий: ERROR_FILE_CORRUPT: файл или каталог поврежден и не читается.

Таким образом, программа установки Windows не удалась, так как не смогла перенести поврежденный файл C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18[CN] . Этот файл является сертификатом локальной системы и может быть безопасно удален. При поиске в файле setupact.log более подробной информации фраза «Приложение оболочки запрашивает прерывание» находится в месте с той же отметкой времени, что и строки в файле setuperr.log. Это подтверждает наше подозрение, что этот файл является причиной сбоя обновления:

setupact.log content:

27:00, Сбор информации начался 05.10.2016 23:27:00 27:00, Информация [0x080489] MIG Настройка контекста фильтра системных объектов (Система) 27:00, Info [0x0803e5] MIG Не отменяет сопоставление HKCU\Software\Classes; это не нанесено на карту 27:00, Информация [0x0803e5] MIG Не отключает отображение HKCU; это не нанесено на карту 27:00, Информация SP ExecuteProgress: Прошедшие события: 1 из 4, Процент: 12 27:00, Информация [0x0802c6] MIG Processing GATHER для модуля миграции: <System>\UpgradeFramework (CMXEAgent) 27:08, Ошибка SP Error READ, 0x00000570 при сборе/применении объекта: файл, C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN].Вернет 0[gle=0x00000570] 27:08, Ошибка МИГ Ошибка 1392 при сборе объекта C:\ProgramData\Microsoft\Crypto\RSA\S-1-5-18 [CN]. Приложение оболочки запрашивает отмену![gle=0x00000570] 27:08, Информация SP ExecuteProgress: Прошедшие события: 2 из 4, Процент: 25 27:08, Информация SP ExecuteProgress: Прошедшие события: 3 из 4, Процент: 37 27:08, Info [0x080489] MIG Настройка контекста фильтра системных объектов (System) 27:08, Info [0x0803e5] MIG Не отменяет сопоставление HKCU\Software\Classes; это не нанесено на карту 27:08, информация [0x0803e5] MIG Не отключает отображение HKCU; это не нанесено на карту 27:08, Информация MIG COutOfProcPluginFactory::FreeSurrogateHost: Выполняется завершение работы. 27:08, Информация MIG COutOfProcPluginFactory::LaunchSurrogateHost::CommandLine: -сокращенно- 27:08, Info MIG COutOfProcPluginFactory::LaunchSurrogateHost: Успешно запущен хост и получен объект управления. 27:08, Не удалось собрать ошибку. Последняя ошибка: 0x00000000 27:08, Сбор информации завершен 05.

10.2016 23:27:08 с результатом 44 27:08, Информация покидает метод MigGather 27:08, ошибка SP SPDoFrameworkGather: операция сбора не удалась. Ошибка: 0x0000002C

setupapi.dev.log содержимое:

>>> [Установка устройства (UpdateDriverForPlugAndPlayDevices) — PCI\VEN_8086&DEV_8C4F]

>>> Начало раздела 2019/09/26 20:13:01.623

cmd: rundll32.exe "C:\WINDOWS\Installer\MSI6E4C.tmp",zzzzInvokeManagedCustomActionOutOfProc SfxCA_95972906 484 ChipsetWiX.CustomAction!Intel.Deployment.ChipsetWiX.CustomActions.InstallDrivers

ndv: путь INF: C:\WINDOWS\TEMP\{15B1CD41-69F5-48EA-9F45-0560A40FE2D8}\Drivers\lynxpoint\LynxPointSystem.inf

ndv: Установить флаги: 0x00000000

ndv: {Обновить драйвер устройства — PCI\VEN_8086&DEV_8C4F&SUBSYS_05BE1028&REV_04\3&11583659&0&F8}

ndv: Параметры поиска: 0x00000081

ndv: Поиск одного INF 'C:\WINDOWS\TEMP\{15B1CD41-69F5-48EA-9F45-0560A40FE2D8}\Drivers\lynxpoint\LynxPointSystem.inf'

dvi: {Список драйверов сборки} 20:13:01. 643

dvi: Поиск идентификаторов оборудования:

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028&rev_04

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028

dvi: pci\ven_8086&dev_8c4f&cc_060100

dvi: pci\ven_8086&dev_8c4f&cc_0601

dvi: Поиск совместимых идентификаторов:

dvi: pci\ven_8086&dev_8c4f&rev_04

dvi: pci\ven_8086&dev_8c4f

dvi: pci\ven_8086&cc_060100

dvi: pci\ven_8086&cc_0601

дви: pci\ven_8086

разъем: pci\cc_060100

дви: pci\cc_0601

сигнал: {_VERIFY_FILE_SIGNATURE} 20:13:01.667

знак: Ключ = lynxpointsystem.inf

знак: FilePath = c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\драйверы\lynxpoint\lynxpointsystem.inf

sig: Catalog = c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\drivers\lynxpoint\LynxPoint.cat

sig: Успех: файл подписан в каталоге.

сигнал: {_VERIFY_FILE_SIGNATURE выход (0x00000000)} 20:13:01.683

dvi: Создан узел драйвера:

dvi: HardwareID - PCI\VEN_8086&DEV_8C4F

dvi: InfName - c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\драйверы\lynxpoint\lynxpointsystem.

643

dvi: Поиск идентификаторов оборудования:

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028&rev_04

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028

dvi: pci\ven_8086&dev_8c4f&cc_060100

dvi: pci\ven_8086&dev_8c4f&cc_0601

dvi: Поиск совместимых идентификаторов:

dvi: pci\ven_8086&dev_8c4f&rev_04

dvi: pci\ven_8086&dev_8c4f

dvi: pci\ven_8086&cc_060100

dvi: pci\ven_8086&cc_0601

дви: pci\ven_8086

разъем: pci\cc_060100

дви: pci\cc_0601

сигнал: {_VERIFY_FILE_SIGNATURE} 20:13:01.667

знак: Ключ = lynxpointsystem.inf

знак: FilePath = c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\драйверы\lynxpoint\lynxpointsystem.inf

sig: Catalog = c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\drivers\lynxpoint\LynxPoint.cat

sig: Успех: файл подписан в каталоге.

сигнал: {_VERIFY_FILE_SIGNATURE выход (0x00000000)} 20:13:01.683

dvi: Создан узел драйвера:

dvi: HardwareID - PCI\VEN_8086&DEV_8C4F

dvi: InfName - c:\windows\temp\{15b1cd41-69f5-48ea-9f45-0560a40fe2d8}\драйверы\lynxpoint\lynxpointsystem. inf

dvi: DevDesc — контроллер LPC Intel(R) QM87 — 8C4F

dvi: Раздел — Needs_ISAPNP_DRV

дви: ранг — 0x00ff2001

dvi: Оценка подписанта — WHQL

dvi: DrvДата - 04.04.2016

дви: Версия - 10.1.1.18

dvi: {Список драйверов сборки — выход (0x00000000)} 20:13:01.699

ndv: поиск установленного в данный момент INF

dvi: {Список драйверов сборки} 20:13:01.699

dvi: Поиск идентификаторов оборудования:

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028&rev_04

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028

dvi: pci\ven_8086&dev_8c4f&cc_060100

dvi: pci\ven_8086&dev_8c4f&cc_0601

dvi: Поиск совместимых идентификаторов:

dvi: pci\ven_8086&dev_8c4f&rev_04

dvi: pci\ven_8086&dev_8c4f

dvi: pci\ven_8086&cc_060100

dvi: pci\ven_8086&cc_0601

дви: pci\ven_8086

разъем: pci\cc_060100

дви: pci\cc_0601

dvi: Создан узел драйвера:

dvi: HardwareID - PCI\VEN_8086&DEV_8C4F

dvi: InfName — C:\WINDOWS\System32\DriverStore\FileRepository\lynxpointsystem.

inf

dvi: DevDesc — контроллер LPC Intel(R) QM87 — 8C4F

dvi: Раздел — Needs_ISAPNP_DRV

дви: ранг — 0x00ff2001

dvi: Оценка подписанта — WHQL

dvi: DrvДата - 04.04.2016

дви: Версия - 10.1.1.18

dvi: {Список драйверов сборки — выход (0x00000000)} 20:13:01.699

ndv: поиск установленного в данный момент INF

dvi: {Список драйверов сборки} 20:13:01.699

dvi: Поиск идентификаторов оборудования:

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028&rev_04

dvi: pci\ven_8086&dev_8c4f&subsys_05be1028

dvi: pci\ven_8086&dev_8c4f&cc_060100

dvi: pci\ven_8086&dev_8c4f&cc_0601

dvi: Поиск совместимых идентификаторов:

dvi: pci\ven_8086&dev_8c4f&rev_04

dvi: pci\ven_8086&dev_8c4f

dvi: pci\ven_8086&cc_060100

dvi: pci\ven_8086&cc_0601

дви: pci\ven_8086

разъем: pci\cc_060100

дви: pci\cc_0601

dvi: Создан узел драйвера:

dvi: HardwareID - PCI\VEN_8086&DEV_8C4F

dvi: InfName — C:\WINDOWS\System32\DriverStore\FileRepository\lynxpointsystem. inf_amd64_cd1e518d883ecdfe\lynxpointsystem.inf

dvi: DevDesc — контроллер LPC Intel(R) QM87 — 8C4F

dvi: Раздел — Needs_ISAPNP_DRV

дви: ранг — 0x00ff2001

dvi: Оценка подписанта — WHQL

dvi: DrvДата - 03.10.2016

дви: версия - 10.1.1.38

dvi: {Список драйверов сборки — выход (0x00000000)} 20:13:01.731

dvi: {DIF_SELECTBESTCOMPATDRV} 20:13:01.731

dvi: установщик по умолчанию: введите 20:13:01.735

dvi: {Выбрать лучший драйвер}

dvi: GUID класса устройства изменен на: {4d36e97d-e325-11ce-bfc1-08002be10318}.

dvi: Выбранный драйвер:

dvi: Описание — контроллер Intel(R) QM87 LPC — 8C4F

dvi: InfFile - c:\windows\system32\driverstore\filerepository\lynxpointsystem.inf_amd64_cd1e518d883ecdfe\lynxpointsystem.inf

dvi: Раздел — Needs_ISAPNP_DRV

dvi: {Выбрать лучший драйвер — выход (0x00000000)}

dvi: Программа установки по умолчанию: Выход

dvi: {DIF_SELECTBESTCOMPATDRV — выход (0x00000000)} 20:13:01.743

ndv: Текущий установленный драйвер:

ndv: Inf Имя - oem1.

inf_amd64_cd1e518d883ecdfe\lynxpointsystem.inf

dvi: DevDesc — контроллер LPC Intel(R) QM87 — 8C4F

dvi: Раздел — Needs_ISAPNP_DRV

дви: ранг — 0x00ff2001

dvi: Оценка подписанта — WHQL

dvi: DrvДата - 03.10.2016

дви: версия - 10.1.1.38

dvi: {Список драйверов сборки — выход (0x00000000)} 20:13:01.731

dvi: {DIF_SELECTBESTCOMPATDRV} 20:13:01.731

dvi: установщик по умолчанию: введите 20:13:01.735

dvi: {Выбрать лучший драйвер}

dvi: GUID класса устройства изменен на: {4d36e97d-e325-11ce-bfc1-08002be10318}.

dvi: Выбранный драйвер:

dvi: Описание — контроллер Intel(R) QM87 LPC — 8C4F

dvi: InfFile - c:\windows\system32\driverstore\filerepository\lynxpointsystem.inf_amd64_cd1e518d883ecdfe\lynxpointsystem.inf

dvi: Раздел — Needs_ISAPNP_DRV

dvi: {Выбрать лучший драйвер — выход (0x00000000)}

dvi: Программа установки по умолчанию: Выход

dvi: {DIF_SELECTBESTCOMPATDRV — выход (0x00000000)} 20:13:01.743

ndv: Текущий установленный драйвер:

ndv: Inf Имя - oem1.