Как отличить оригинальный ПТС от дубликата?

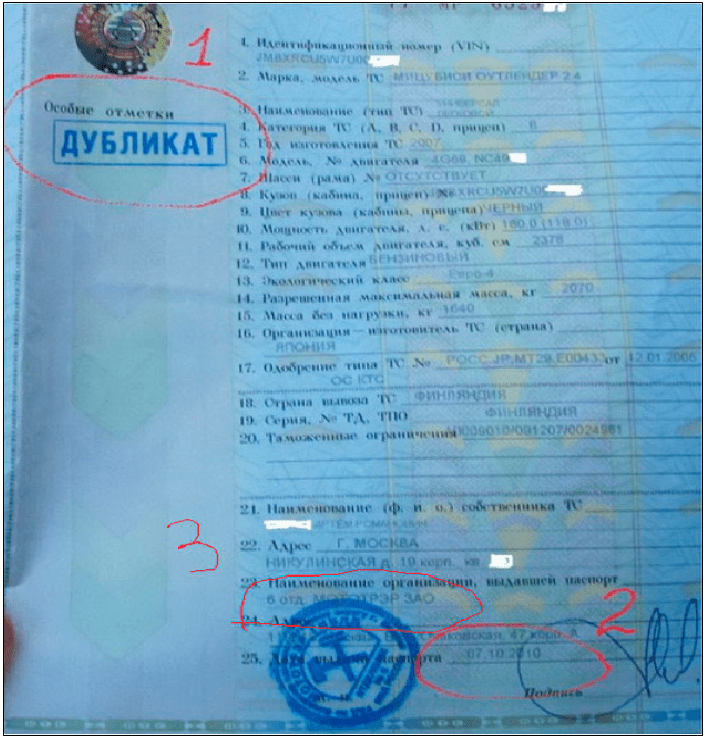

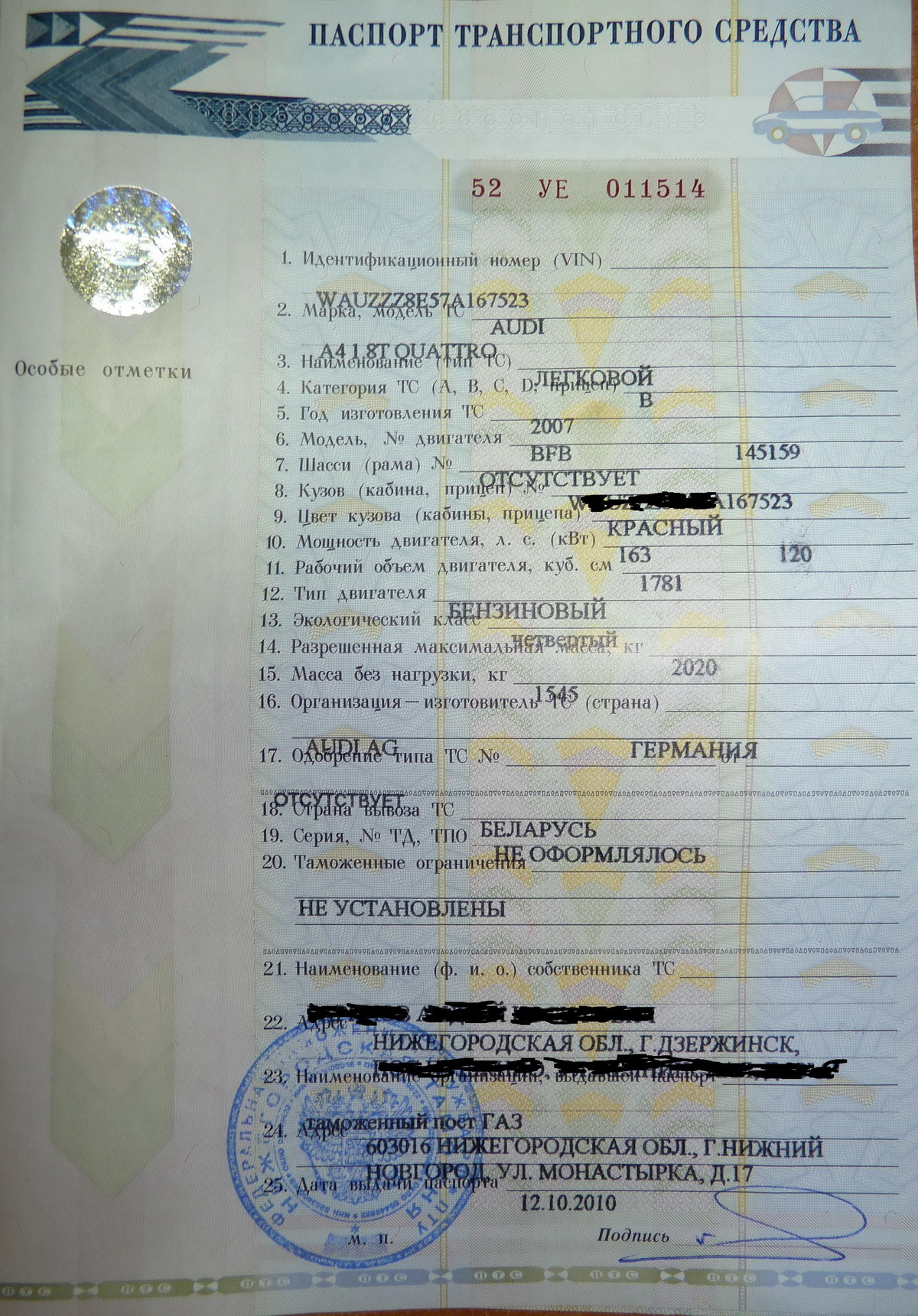

29.08.2017 1848 Теги: #ПТС#оригинальныйптс Оригинальные ПТС в России выдаются в двух местах – это таможня, если машина приехала к нам из другой страны, или завод-изготовитель, если машина собрана в России. А дубликатные (замененные) ПТС выдают в ГИБДД.Как раз это и является основным фактором определения оригинальности или

неоригинальности ПТС.

Итак, оригинальный ПТС.

Первый вариант. Смотрим 23-й пункт – например, «Центральная акцизная

таможня». Это то место, где выдали этот документ.

Второй вариант. 23-й пункт, например, ООО «ПСМА-РУС». Это автомобиль,

собранный в России, соответственно, на заводе ему и выдали ПТС.

Таможня может быть необязательно центральной московской. Она может быть из другого города. Например, автомобили, которые приходят из Японии – праворульные – им ПТС выдают во Владивостоке, Находке либо каких-то других городах.

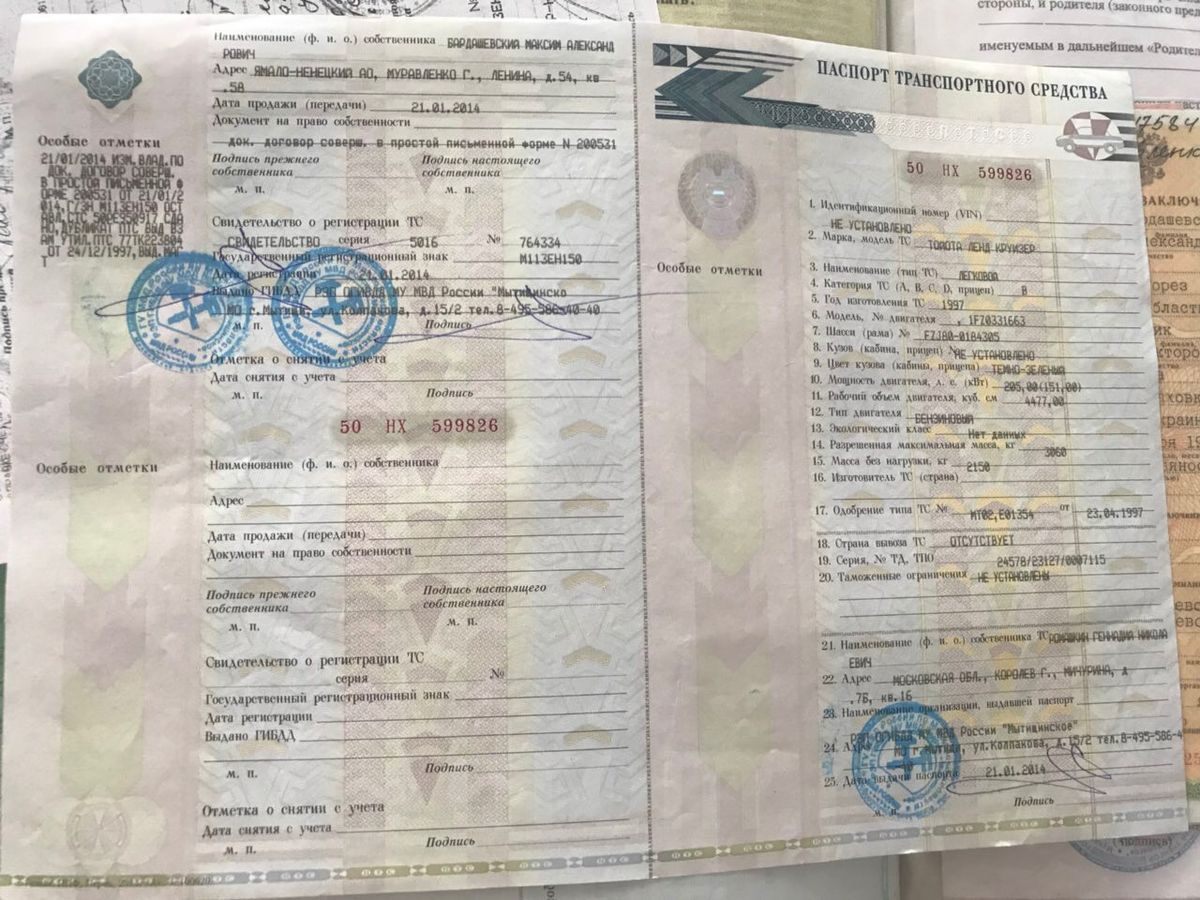

Теперь рассмотрим неоригинальный ПТС. Смотрим тот же 23-й пункт в документе и видим, что ПТС выдан ГИБДД. Подразделения ГИБДД могут быть разные. Но, прочитав название организации, вы точно поймете, что ПТС неоригинальный. Также иногда ставят печать или просто пишут от руки «Дубликат». Но иногда и нет. Поэтому всегда смотрите 23-й пункт.

Причины, по которым ПТС меняется, могут быть разными. Например, машина собрана в России и в ПТС таких автомобилей сразу три места теряются.

Первое место – это сам производитель, потом у нас идет головной дилер, который машины распределяет по регионам, и всегда есть дилер, который машину эту продает.

Уже три места потеряно, а потом появляется владелец, который машину покупает. Иногда еще бывает, что региональный дилер перекидывает машину другому дилеру. Этот дилер тоже вписывается, то есть еще одно место теряется. Дальше человек, который машину эту купил, год-два- три поездил, решил машину сдать в трейд-ин. Дилер также вписывается в ПТС – и все, места нет.

Таким образом, в последнее время появляется очень много машин

Таким образом, в последнее время появляется очень много машинс замененными ПТС.

Также ПТС может закончиться просто потому, что у машины было слишком много хозяев. Это самый простой вариант.

Еще один вариант. К примеру, у автомобиля может быть два владельца всего лишь, но ПТС тоже уже заменен. Это может произойти потому, что предыдущие владельцы меняли место жительства и госномера. Либо девушка замуж вышла. Меняет фамилию и в таком случае обязательно появляется новая запись в ПТС. Таким вот образом ПТС заполняется и его приходится менять.

Также ПТС, возможно, был украден либо утерян, либо случайно уничтожен. В таком случае владелец автомобиля идет в ГИБДД и получает новый паспорт для своего автомобиля.

Умные люди смотрят в первую очередь на другие вещи, поэтому – не переживайте. Тем более, ездить на машине, а не на бумаге!

Умные люди смотрят в первую очередь на другие вещи, поэтому – не переживайте. Тем более, ездить на машине, а не на бумаге!И еще такой момент. Ходят слухи, что в 2017 году ПТС отменят. Я думаю, что эти слухи образовались не на ровном месте – действительно так и будет, потому что во всем цивилизованном мире от них уже отказались, и вся информация теперь хранится в соответствующих базах в электронном виде.

Итог следующий: смотрим 23-й пункт на лицевой странице ПТС и определяем

оригинальность или неоригинальность документа.

что значит, стоит ли покупать машину с ним

Что вас больше всего тревожит при покупке подержанной машины с рук: техническое состояние, хорошая история или чистота документов? Сделать диагностику понравившегося б/у автомобиля сейчас несложно, историю можно проверить онлайн даже на сайте с объявлениями, а вот документы остаются популярным у мошенников способов обмануть потенциального покупателя.

И один из главных поводов насторожиться – это невинный на первый взгляд дубликат ПТC

Что такое ПТС, кто его выдает и зачем он нужен

Паспорт транспортного средства – это основной документ автомобиля (как, собственно, и у человека). Правда, он практически всегда спокойно лежит в дальнем ящике комода с документами. ПТС нужен по сути всего два раза в жизни автомобиля: когда вы приобретаете машину и когда продаете ее.

ПТС содержит в себе всю ключевую информацию о машине, точнее почти всю. В эту бумагу вписаны марка и модель машины, дата ее изготовление, таможенные отметки, идентификационные номера, характеристики, а также собственники.

- Если автомобиль был выпущен на иностранном заводе, а затем импортирован в Россию, то ПТС выдается таможенными органами

- Если транспортное средство произвели в России, то первым будет указан отечественный завод-изготовитель

Следующим владельцем, скорее всего, станет представительство-импортер, либо автосалон, либо частник, который ввез машину из другого государства для собственных нужд. Все сделки, в результате которых автомобиль меняет собственника, прописываются в ПТС в специальных графах.

Все сделки, в результате которых автомобиль меняет собственника, прописываются в ПТС в специальных графах.

Продавец подержанной машины может иметь на руках дубликат ПТС вместо оригинала. Почему?

Если ПТС — дубликат, что это значит?

Дубликат — это выданный заново документ. Законных и честных причин, по которым может появиться дубликат ПТС вместо оригинального документа, всего четыре:

- Взамен испорченного (облили водой, порвали, дети разрисовали)

- Взамен заполненного

- Взамен потерянного

- Взамен украденного

С испорченным документом все просто: собственник ТС или доверенное лицо обращаются в отделение ГИБДД, печально демонстрируют поврежденную бумагу и оформляют заявление с просьбой выдать новый ПТС, то есть его дубликат.

Аналогично приходится действовать с паспортом, в котором закончилось свободное место

Обычно это происходит, когда у машины было много собственников или у ее хозяина менялись жизненные обстоятельства: смена фамилии, прописки, украденные или потерянные государственные регистрационные знаки и пр.

Обычно это происходит, когда у машины было много собственников или у ее хозяина менялись жизненные обстоятельства: смена фамилии, прописки, украденные или потерянные государственные регистрационные знаки и пр.Негодный документ сдается в ГИБДД — утилизируется, на руки выдается дубликат

С потерянным паспортом процедура не отличается — за исключением того, что юристы рекомендуют сразу же сообщить в ГИБДД об утере и «аннулировании» документа. Это как с блокировкой потерянной банковской карты — с целью исключить возможные мошеннические манипуляции с пропавшим документом.

В случае с кражей (только одного ПТС или пакета документов, в котором был и ПТС) по букве закона надо сначала написать заявление в полицию, дождаться, пока сотрудники найдут (или, скорее всего, не найдут) преступников, а только затем получить дубликат документа. Большинство автовладельцев предпочитают не ждать положенного месяца на прекращение уголовного дела и заявить о потере ПТС, чтобы быстро оформить дубликат.

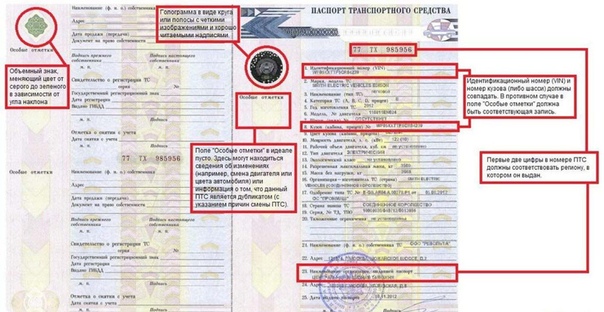

Как понять, что вам предъявляют дубликат ПТС

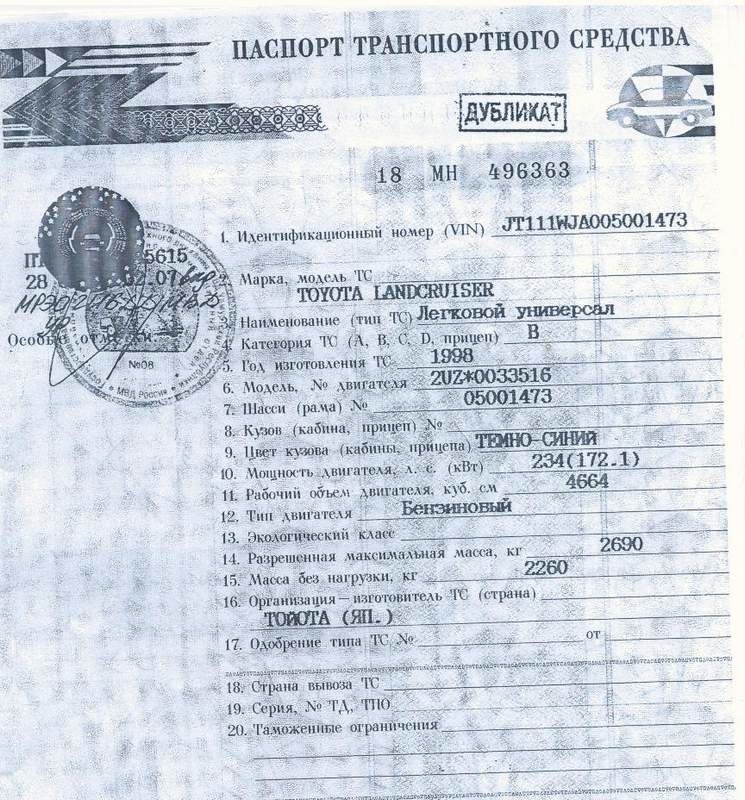

Оригинал ПТС и его дубликат – в чем между ними разница? Чаще всего вычислить дубликат паспортного средства несложно – на нем ставят штамп «Дубликат».

Если этого по какой-то причине не сделали, то все равно догадаться нетрудно: органом, выдавшим ПТС, будет указано отделение ГИБДД. Как вы помните, в оригинале должны быть прописаны таможенные органы или завод-изготовитель. В ГИБДД же обращаются только для замены ПТС.

Наконец, самое очевидное свидетельство дубликата ПТС – это дата его выдачи. Если она намного более свежая, чем дата выпуска автомобиля, то перед вами дубликат паспорта.

Если ПТС — дубликат, стоит ли покупать машину?

Чего бояться при покупке с дубликатом ПТС? Конечно, нет ничего страшного, если нерадивому автовладельцу пришлось заменить главный документ машины из-за утери или порчи. Все выглядит чисто, вот и штамп из ГИБДД на бумаге…

Все выглядит чисто, вот и штамп из ГИБДД на бумаге…

И вот почему. Вы никак не сможете проверить, почему человек в действительности предлагает вам машину с дубликатом ПТС. А мошеннических или просто невыгодных для покупателя подержанного автомобиля схем с неоригинальными документами может быть немало:

- машина часто меняла владельцев

- автомобиль куплен в кредит, который еще не погасили

- машина находится в залоге в ломбарде

- оригинал документа был украден, его успели применить в незаконных сделках

Вот чем опасен дубликат ПТС при покупке автомобиля на вторичном рынке.

Множество владельцев

Это самая невинная причина, по которой могут выдать новый ПТС. И машину это, как вы понимаете, не красит. Во-первых, это означает, что автомобиль эксплуатировало множество разных людей. Во-вторых, что машину по каким-то причинам часто перепродавали. В-третьих, в паспорте, выданном взамен переполненного, не будут указаны все эти владельцы, и вы не узнаете, кем они были – возможно, в оригинальном ПТС были перечислены таксопарки и логистические компании. Скорее всего, именно это хотел скрыть продавец, спешно получивший дубликат перед продажей машины.

Во-первых, это означает, что автомобиль эксплуатировало множество разных людей. Во-вторых, что машину по каким-то причинам часто перепродавали. В-третьих, в паспорте, выданном взамен переполненного, не будут указаны все эти владельцы, и вы не узнаете, кем они были – возможно, в оригинальном ПТС были перечислены таксопарки и логистические компании. Скорее всего, именно это хотел скрыть продавец, спешно получивший дубликат перед продажей машины.

Кредитный автомобиль

При приобретении машины в кредит банк, выдающий часть суммы на его покупку, берет в залог основной документ машины – паспорт транспортного средства. Он хранится там до полной выплаты кредита, что не позволяет собственнику продать машину. Человек, который решил прекратить выплачивать кредит (или планировал нечестную сделку изначально), заявляет в ГИБДД об утере – и получает дубликат! Инспекторы до сих пор не имеют полноценного доступа к базам банка и зачастую не могут проверить, не находится ли машина в залоге.

Что будет дальше, предположить несложно. Продавец исчезает вместе с деньгами, а покупатель остается один на один с банком, который имеет полное право конфисковать кредитомобиль.

Оригинал ПТС находится в ломбарде

Но «пробить» машину на предмет залога в банке еще можно через нотариальные конторы или некоторые базы данных. А вот если автомобиль заложен в ломбард, то проверить это практически невозможно, и дубликат ПТС продавец может предлагать как раз потому, что сам документ находится в ломбарде.

Стоит ли брать машину с дубликатом ПТС

Если это не «та самая машина всей моей мечты», то проще отказаться от покупки и поискать на вторичке другой вариант. Не забывайте, что даже при условии полной чистоты машины вам в дальнейшем придется иметь дело именно с дубликатом ПТС, в частности — продавать машину со сложностями и возможным демпингом.

риски, что значит, стоит ли покупать

Любая вещь может потеряться, если ее обладатель невнимателен. Особенно обидно, когда утрачены документы на автомобиль – паспорт транспортного средства, СТС и другие. Ездить на машине без них нельзя, поэтому придется получать дубликаты. Кроме затрат времени и денег, это сулит и сложности при продаже авто на вторичном рынке. Увидев неоригинальные документы, покупатель может заподозрить мошенничество. Разберемся, что делать, если ПТС понравившегося автомобиля — дубликат.

Особенно обидно, когда утрачены документы на автомобиль – паспорт транспортного средства, СТС и другие. Ездить на машине без них нельзя, поэтому придется получать дубликаты. Кроме затрат времени и денег, это сулит и сложности при продаже авто на вторичном рынке. Увидев неоригинальные документы, покупатель может заподозрить мошенничество. Разберемся, что делать, если ПТС понравившегося автомобиля — дубликат.

Почему дубликат

Ответ на вопрос, что такое дубликат ПТС при покупке автомобиля, содержится в приказе № 496/134/192 от 23 июня 2005 года, изданном МВД, Минэкономразвития и Министерством промышленности (с 1 ноября 2020 года заменяется на аналогичный приказ № 135/857/409 от 18 марта 2019 года).

Законные причины для замены ПТС:

- потеря оригинального паспорта;

- неоднократная смена владельцев, отчего в документе закончилось место.

Если старый ПТС использовать нельзя, владелец машины должен оформить его дубликат. О том, как правильно это сделать, читайте здесь.

Но кроме официальных причин, замена ПТС на дубликат может быть сделана в целях обмана покупателя (подробнее об этом ниже).

Как понять

Узнать дубликат ПТС можно по его внешнему виду. И дубликат, и оригинал выпускаются на бланках строгой отчетности Гознака, имеющих ряд защитных элементов. В документе указываются данные о транспортном средстве, его технических характеристиках, владельцах и ряд других.

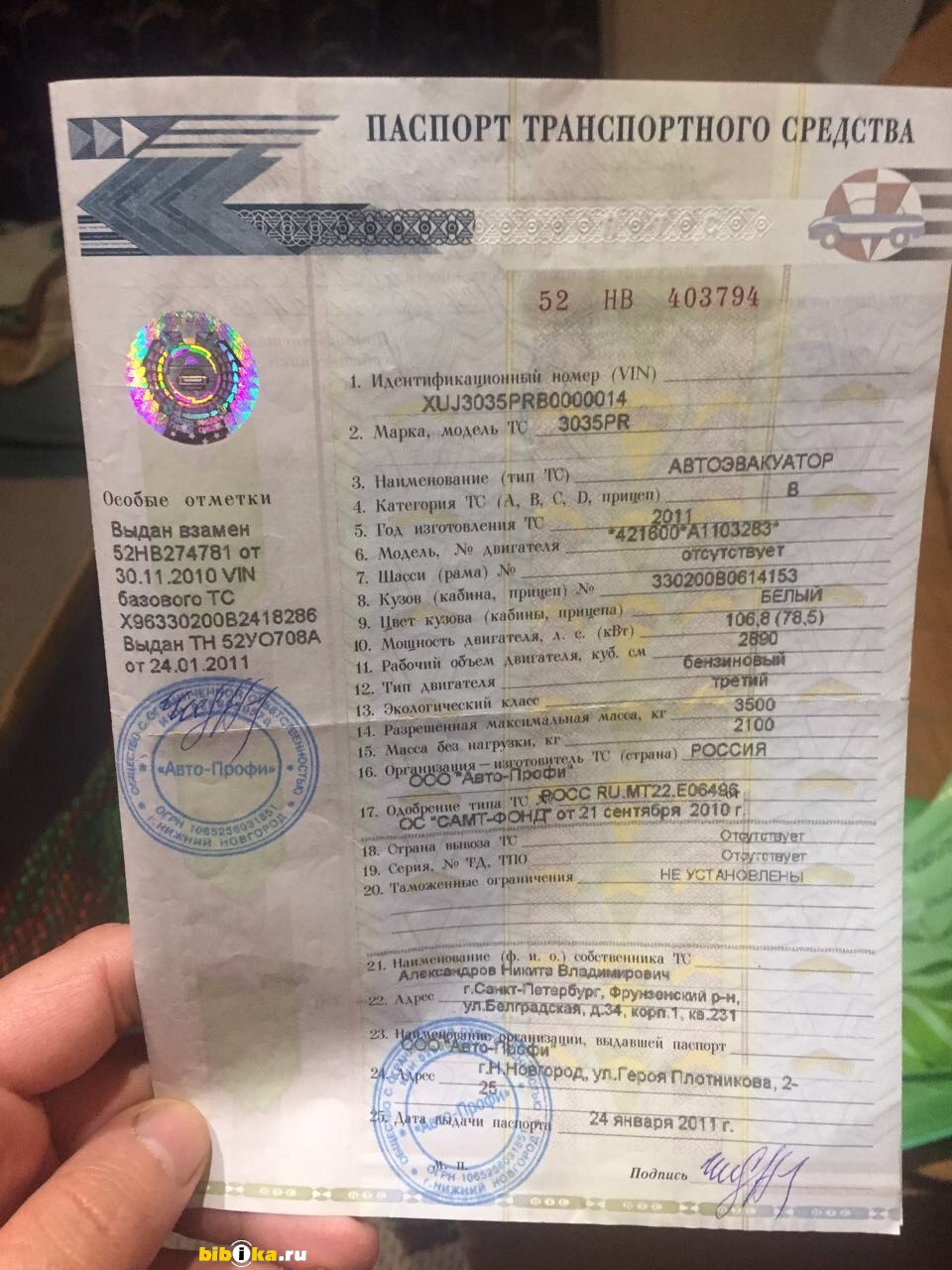

Основное отличие дубликата паспорта транспортного средства от оригинала – соответствующая надпись на бланке документа. В приложении 1 к упомянутому выше приказу №с496/134/192 установлено, что дубликат ПТС совпадает с обычной формой ПТС и отличается только надписью: «Дубликат. Выдан взамен ПТС (ПШТС)», с указанием реквизитов первоначального документа и причины выдачи дубликата (например «выдан взамен утраченного»). Надпись «Дубликат» ставится также на титульном листе в верхнем углу документа.

Другое отличие между оригинальным ПТС и его дубликатом – орган, выдавший документ. ПТС выдается впервые либо при ввозе, либо при изготовлении автомобиля на заводе в России. Поэтому на оригинальных экземплярах ПТС ставится печать таможенных органов (если машина ввезена в Россию), либо штамп завода-изготовителя. Если же в нижней части первого листа ПТС стоит печать органа ГИБДД – это дубликат (их выдают именно органы ГИБДД).

ПТС выдается впервые либо при ввозе, либо при изготовлении автомобиля на заводе в России. Поэтому на оригинальных экземплярах ПТС ставится печать таможенных органов (если машина ввезена в Россию), либо штамп завода-изготовителя. Если же в нижней части первого листа ПТС стоит печать органа ГИБДД – это дубликат (их выдают именно органы ГИБДД).

Мнение эксперта

Евгений Иванов, юрист

Из этого правила есть исключения – если ПТС был утерян до первой регистрации в ГИБДД, его дубликат выдают либо таможенный орган, либо завод-изготовитель, и тогда печать одного из них появится на дубликате. Но такие случаи редки, и, как правило, не связаны с мошенничеством или желанием владельца автомобиля скрыть полученный автокредит.

Подробнее о том, как выглядит дубликат ПТС и при каких условиях он выдается, вы можете прочитать здесь.

Если дубликат выдан органом ГИБДД в законном порядке, он является законным документом. Реже встречаются случаи предъявления поддельных паспортов ТС. Неподготовленный человек сможет отличить фальшивку только в том случае, если она неаккуратно оформлена.

Неподготовленный человек сможет отличить фальшивку только в том случае, если она неаккуратно оформлена.

Чем плох

Считается, что покупка машины по дубликату ПТС может повлечь некоторые риски. Разберемся подробнее, чем опасен или плох дубликат ПТС для нового собственника машины.

Считается, что в дубликате могут отсутствовать важные сведения, которые были включены в оригинальный ПТС.

Основные риски при покупке авто с дубликатом ПТС состоят в том, что машина может находиться в залоге. Это происходит, если:

- продавец взял на ее покупку автокредит, или

- предоставил ее в залог в обеспечение какого-либо другого кредита, взятого в банке или займа, полученного от гражданина или организации.

В таких случаях заключается договор залога и банк или другой залогодержатель временно забирает ПТС. Продавать кредитную машину без согласия банка нельзя. Но, если кредит нечем оплачивать, такая мысль может возникнуть у владельца авто. Такая продажа будет незаконна. Помимо того, что продавец нарушит свой договор залога с банком, его действия по отношению к будущему покупателю можно квалифицировать, как мошенничество.

Помимо того, что продавец нарушит свой договор залога с банком, его действия по отношению к будущему покупателю можно квалифицировать, как мошенничество.

Обычно продажа по дубликату паспорта транспортного средства проводится по низкой цене. Но желание сэкономить на покупке автомобиля с пробегом зачастую приводит к серьезным проблемам. Недобросовестный продавец может получить дубликат и выставить автомобиль на продажу. Это опасно тем, что залог с автомобиля не снимается после смены владельца. Если продавец не выплатит свой долг банку, автомобиль могут изъять в счет погашения долга.

Помимо кредита, дубликат ПТС может скрывать за собой спор о наследстве. Если оригинал ПТС находится у одного из наследников, второй может попытаться оформить на себя документы, получить дубликат и продать машину по нему. Аналогичная ситуация может возникнуть в бракоразводном процессе и в других случаях раздела имущества.

Дубликат ПТС может быть оформлен на угнанную или полностью восстановленную после ДТП машину. Последнее возможно, если сохранился VIN – под него восстанавливается автомобиль, который по сути представляет собой конструктор из запчастей кустарной сборки. Помимо проблем с документами, у такой машины может вскрыться множество технических недостатков, сводящих ее ценность к нулю. Но эти случаи сложно выявить без проверки экспертом не только документов, но и технического состояния автомобиля.

Последнее возможно, если сохранился VIN – под него восстанавливается автомобиль, который по сути представляет собой конструктор из запчастей кустарной сборки. Помимо проблем с документами, у такой машины может вскрыться множество технических недостатков, сводящих ее ценность к нулю. Но эти случаи сложно выявить без проверки экспертом не только документов, но и технического состояния автомобиля.

Чтобы не остаться без денег и без машины, покупатель должен тщательно проверить все документы перед покупкой. Если ПТС – дубликат, необходимо дополнительно обезопасить себя.

Стоит ли покупать

В целом оригинал ПТС безопаснее для сделки купли-продажи. Но и если ПТС у машины – дубликат, это не повод сразу отказываться от покупки.

Основной метод проверки машины на залог – запрос через единый реестр уведомлений о залогах движимого имущества, который ведет Федеральная нотариальная палата РФ. Он доступен в электронном виде на сайте:

https://www.reestr-zalogov. ru/

ru/

Мнение эксперта

Евгений Иванов, юрист

Информацию в этот реестр вносят на добровольных началах. Банки, как правило, не пренебрегают этой возможностью обеспечить сохранность заложенного автомобиля. А вот частное лицо или организация, давшие в долг под залог автомобиля, могут и не подать уведомление.

Поэтому отсутствие в реестре сведений о залоге конкретной машины не означает, что она не заложена. Тем не менее, выписку из реестра должен получить каждый покупатель автомобиля на вторичном рынке. Это позволит подтвердить, что он ответственно отнесся к проверке приобретаемого имущества. Если впоследствии окажется, что автомобиль был в залоге, проведенные перед покупкой проверки позволят покупателю доказать свою добросовестность и дают шансы на сохранение имущества (хотя и не всегда).

Кроме проверки через реестр, нужно получить максимум информации о продавце и обстоятельствах, при которых он приобрел автомобиль с дубликатом ПТС. К примеру. можно вместе с продавцом обратиться в автосалон, где ранее совершалась покупка. Его сотрудники смогут сообщить, оформлял ли продавец автокредит.

Его сотрудники смогут сообщить, оформлял ли продавец автокредит.

Этот способ проверки годится только в случае, если:

- автомобиль куплен в автосалоне, который все еще существует;

- продавец готов сотрудничать, так как постороннему человеку информацию об оформленном кредите не сообщат. Кроме того, нельзя исключить вероятность сговора между продавцом и сотрудником автосалона, или простую невнимательность, ошибку в базе данных и т.п. Для покупки старых машин, сменивших несколько хозяев, этот метод проверки тоже не годится.

Более безопасный способ — купить автомобиль с дубликатом ПТС через отдел trade-in автосалона. Они проводят собственную юридическую проверку истории автомобиля и его документов, что дает некоторую уверенность в чистоте сделки. Разумеется, и здесь нельзя полностью исключить вероятность обмана, ошибки или небрежности сотрудников автосалона, и т.п.

Не всегда покупка авто с дубликатом ПТС – это плохо. Покупать машину по дубликату можно, если замена документа произошла по уважительной причине — если закончилось место в оригинальном паспорте и владелец готов предъявить его копию. Но и здесь возможны нюансы:

Но и здесь возможны нюансы:

- Когда владельцев немного, а строчки оказались заполнены из-за смены их данных (например, фамилий), обычно проблем не возникает.

- Если же машину часто перепродавали, это может указывать на проблемы с ее техническим состоянием.

В случаях, когда в особых отметках есть информация о замене ПТС в связи с утерей, нельзя исключить риск того, что автомобиль находится в залоге.

Если же продажа автомобиля с дубликатом ПТС происходит по генеральной доверенности, риски многократно возрастают. Законный владелец, взявший кредит, может и не знать о действиях фактического продавца — или это не удастся доказать. В такой ситуации недобросовестность выдавшего доверенность владельца не очевидна. Если автомобиль окажется в залоге, что-то взыскать с зарегистрированного владельца, взявшего кредит, скорее всего, не удастся и придется самостоятельно выкупать автомобиль у банка. Поэтому покупать автомобиль с дубликатом ПТС по доверенности не стоит.

При покупке нужно обратить внимание на поведение продавца. Если он нервничает, торопит, отказывается давать все документы по запросу, а запрошенная цена очень низкая — это поводы насторожиться.

Нужно внимательно перепроверить все данные в дубликате ПТС – нет ли расхождений в цвете, технических характеристиках автомобиля, данных владельца и т.п., основания предыдущих передач между владельцами (нет ли там записи о залоге).

Помимо ПТС, необходимо проверить и записать все данные продавца (ФИО, паспорт, регистрация и т.п.), а также все другие документы и сервисную книжку автомобиля, в которой может быть отражены данные о его предыдущих владельцах. Не будет лишним и проверить автомобиль по VIN коду на сайте ГИБДД.

https://гибдд.рф/check/auto

Если возникла проблема

В случаях, когда несмотря на проведенные проверки, был куплен кредитный автомобиль, необходимо принять меры для урегулирования ситуации:

- заявить в полицию

Заявление в полицию о факте мошенничества позволит отыскать преступника, перепродавшего кредитный автомобиль. Здесь пригодится вся информация, собранная о продавце при подготовке сделки. Необходимо подать именно заявление о совершенном преступлении, поскольку продавший кредитный автомобиль человек заведомо знал об обмане. Такие действия выходят за пределы обычных гражданско-правовых споров и уголовно наказуемы.

Здесь пригодится вся информация, собранная о продавце при подготовке сделки. Необходимо подать именно заявление о совершенном преступлении, поскольку продавший кредитный автомобиль человек заведомо знал об обмане. Такие действия выходят за пределы обычных гражданско-правовых споров и уголовно наказуемы.

- урегулировать отношения с банком

Чтобы сохранить за собой автомобиль, скорее всего, покупателю придется заплатить банку, который ранее выдал кредит на его приобретение. Фактически машину придется купить второй раз. Если денег на это нет, банк может пойти навстречу и предоставить кредит на льготных условиях или с отсрочкой выплаты основного долга, когда на протяжении нескольких месяцев выплачиваются только проценты («кредитные каникулы»). За это время мошенника могут найти и взыскать средства с него. Но обязанности идти навстречу неудачливому покупателю у банка нет, в каждом случае придется договариваться.

Проблема дубликатов будет решена раз и навсегда после перехода на единую систему электронных ПТС. Вместо бумажных документов будет создана единая база данных, в которую будут вноситься записи, в том числе, о залогах транспортных средств. Для подтверждения информации из нее можно будет получать выписки неограниченное количество раз. Не потребуется восстанавливать оригиналы утерянных документов (можно будет просто получить новую выписку). Количество строк в базе данных также не ограничено, поэтому электронный ПТС не закончится. Дубликаты электронных паспортов транспортных средств выдаваться не будут.

Вместо бумажных документов будет создана единая база данных, в которую будут вноситься записи, в том числе, о залогах транспортных средств. Для подтверждения информации из нее можно будет получать выписки неограниченное количество раз. Не потребуется восстанавливать оригиналы утерянных документов (можно будет просто получить новую выписку). Количество строк в базе данных также не ограничено, поэтому электронный ПТС не закончится. Дубликаты электронных паспортов транспортных средств выдаваться не будут.

Однако принудительного перехода на электронные ПТС для уже выпущенных на рынок автомобилей не планируется. Поэтому еще долгое время покупатели будут вынуждены решать, можно ли покупать машину на вторичном рынке, если ее ПТС присутствует только в виде дубликата. Чтобы не столкнуться с мошенничеством, нужно тщательно проверить все документы перед покупкой.

Что значит 25 ПТС — ответ на вопрос

У автолюбителей в наше время нередко возникает подобный вопрос. Дело в том, что это обозначение может фигурировать в документах. В официальных источниках можно найти довольно скудные сведения на данную тему. Как правило, говориться, что это код определенного региона. На самом деле, так оно и есть. В данном случае, код 25 ПТС (паспорт транспортного средства) обозначает приморский край. Такую отметку присваивают каждому автомобилю, который попал в Россию через таможню данного региона.

Дело в том, что это обозначение может фигурировать в документах. В официальных источниках можно найти довольно скудные сведения на данную тему. Как правило, говориться, что это код определенного региона. На самом деле, так оно и есть. В данном случае, код 25 ПТС (паспорт транспортного средства) обозначает приморский край. Такую отметку присваивают каждому автомобилю, который попал в Россию через таможню данного региона.

На каких машинах встречается?

Это обозначение зачастую можно увидеть в документах, имеющих отношение к японской или корейской машине. При этом авто японского происхождения, чаще всего, имеют правый руль. Ещё 25 ПТС встречается на европейских или американских машинах, но гораздо реже. Если на глаза попалась машина из Америки или Европы с подобной пометкой, то можно сделать вывод, что их привезли на Дальний Восток по морю или железной дороге и растаможили там. Транспортные средства такого типа можно встретить, преимущественно, в восточных регионах государства Российского.

Положительные стороны

Как уже упоминалось выше, по этой пометке в документах на автомобиль можно определить как образом он оказался в России. Многие автолюбители воспринимают этот набор букв и цифр как дополнительный знак качества, ведь это значит, что транспортное средство было напрямую доставлено, например, из Японии. Ведь ни для кого не секрет, что жители страны Восходящего Солнца делают для себя машины гораздо качественней, чем когда хотят их продать, например, в Америку.

Однако, если в документах есть отметка другого региона, то для знающих людей это своего рода условный знак, который говорит о том, что, возможно, качество автомобиля не очень хорошее. Но дело в том, что в этих делах есть небольшая хитрость. Большим плюсом является наличие в документах печати таможни или дополнительного владельца. Совсем другое дело, когда отметка 25 ПТС находится в дубликате. Причина, по которой образовалось данное явление может быть различной. В этой ситуации, покупка такого транспортного средства будет примерно равноценна приобретению кота в мешке.

По какой причине появляется дубликат?

Такое явление не является нарушением закона и ничего криминального в этом нет. Появиться подобное, может, если в оригинале закончилось место под подписи. В такой ситуации, появление дубликата вполне закономерное явление. Но в связи с этим могут возникнуть некоторые вопросы. Дело в том, что большое число владельцев автомобиля — это не всегда хорошо, а иногда очень плохо. Когда машина проходит через большое количество людей, то потихоньку вырабатывает свой ресурс и надежней не становится. Вдобавок, когда смена хозяев происходит за сравнительно небольшой промежуток времени, могут возникнуть вопросы относительно чистоты транспортного средства в криминальном плане.

На эти мелочи стоит обратить внимание если дубликат находится у владельца, который не владел машиной даже год. Однако, следует помнить, что дубликат ещё может выдаваться при потере. Подобные ситуации тоже не являются большой редкостью. Ещё такое явление можно наблюдать у машины, находящейся в кредите. Дело в том, что при его оформлении представители банка обязаны изъять у автовладельца оригинал документов и сохранить до выплаты кредита в полном объёме.

Дело в том, что при его оформлении представители банка обязаны изъять у автовладельца оригинал документов и сохранить до выплаты кредита в полном объёме.

В наше время находятся умельцы, которые умудряются продать даже тот автомобиль, на котором лежит ограничение подобного типа. Такие умники просто пишут в ГИБДД заявление о том, что оригинал технического паспорта был утерян. После этого сотрудники правоохранительных органов выдают таким гражданам дубликат, с которым они спокойно могут продать налево свой автомобиль. При этом с банком, который, несомненно, захочет забрать залог за невыплаченный кредит будет разбираться уже новый хозяин машины, который ничего не подозревает.

Чтобы не стать жертвой таких обстоятельств, перед покупкой новой машины лучшим решением будет тщательно проверить его историю, так как вряд ли старый владелец признается в наличие каких — нибудь подводных камней. Такая осторожность позволит избежать досадных обстоятельств в будущем, а также обезопасит нового хозяина машины. Знающие люди советуют отказываться от покупки машины с рук при наличии малейших сомнений.

Знающие люди советуют отказываться от покупки машины с рук при наличии малейших сомнений.

Истории автовладельцев

Василий 45 лет.

«Однажды захотел я купить Хендай Туксон с рук. Нашёлся мужик, который готов был мне его продать почти в два раза дешевле, чем в салоне такая тачка стоит. Всё было в порядке пока я не увидел дубликат технического паспорта и не решил проверить тачку через знакомого в ГАИ. Оказалось, что машина в угоне.»

Александр 39 лет.

«Пару лет назад брал я Тоёту Короллу. Цена была сильно завышена и я уже собрался отказываться пока старый владелец не показал мне тех. паспорт с отметкой 25 ПТС. Я тогда не знал, что это, а когда он сказал мне, что это вроде как показатель качества я вовсе не поверил. Только после того, как друзья объяснили мне, что через Приморский регион плохие тачки редко приходят я бросился звонить тому мужику и соглашаться на указанную сумму. В итоге езжу 8 год и не жалуюсь.»

Евгений 37 лет.

«Как — то раз покупал я Киа Спортридж за небольшую цену. С самого начала меня это сильно насторожило. Но при дальнейшем рассмотрении всё казалось просто идеальным. Даже в дубликате документов красовалась отметка 25 ПТС. Когда я уже почти согласился до меня дошли сведения, что данная машина находится под залогом кредита в банке. От покупки сразу отказался.»

Заключение

Если вспомнить всё то, что говорилось выше, то можно сделать вывод, что значит 25 ПТС. Подобный код может предоставить определенные сведения о машине. Его силу может подкрепить печать таможни, которая находится в Приморском крае. По этой отметке можно сделать вывод, что автомобиль не был собран в России или где — то ещё. Он скорей всего свежий и прибыл прямо с завода, или имеет срок службы не более одного года. Насторожиться стоит если вместо оригинала документов при продаже показывают их дубликат. В этой ситуации, проверка прошлого транспортного средства будет закономерной мерой предосторожности.

Что значит 25 ПТС? Видео

Рекомендую прочитать:

Cтоит ли покупать машину у которой дубликат ПТС?

Портится или теряется все, так часто бывает. Теряют буквально все: паспорт, техническую документацию и многое другое. Если, предположим, водитель потерял ПТС, то ему категорически нельзя управлять транспортным средством. Он должен в этом случае написать заявление в ГИБДД и попросить выдать ему дубликат этого документа.

Покупатель же автотранспорта с пробегом насторожится при виде дубликата паспорта ТС, ибо с оригиналом иметь дело намного безопаснее, нежели с «копией».

Сложно распознать случай, если с «клоном» ПТС продается авто находящееся в залоге или взятый в автокредит. Это, кстати, самые распространенные мошеннические схемы в нашей стране. Ниже можно узнать, в чем же опасность «копии» ПТС и каким образом избежать рисков.

Что же это — копия ПТС?

Копия одержит графу «Особые отметки», в которой отмечено: «Дубликат. Так же указано, что он является заменой потерянного старого ПТС» с обязательным указанием реквизитов подлинника.

Отличается ли еще чем-то копия ПТС от оригинала?

В нем так же, как и в оригинале 24 графы, в которых указаны: марка транспортного средства, VIN-номер, вид кузова, сведения о силовом агрегате, год выпуска автомобиля, массу, инициалы владельца и иные данные о нем.

Мошенники при продаже автомобиля передают обманутым покупателям поддельные ПТС, которые не так-то просто отличить от оригинальных. Профессионал, может быть и может найти отличия, но простому обывателю это, скорее всего, не «грозит». В любой копии всегда указывается, что документ является заменой утерянного.

На ПТС также имеются водяные знаки. Так как «клоны» изготавливаются кустарно, то, стало быть, и сделаны они неаккуратно.

Копия ПТС выдается при смене хозяина авто, в случае потери/краже оригинальна, смене места жительства владельца автомобиля ТС и при отсутствии для внесения данных свободного места в старом.

Надо ли бояться дубликата ПТС, а если да — то чего опасаться?

В нашей стране мошенники успешно проворачивают разные сомнительные схемы. Чаще они, конечно аферы проворачивают с недвижимостью, нежели с машинами. Но все же, чем же грозит приобретение автомобиля с «клоном» документов?

Прежде чем притупить к реализации своего зловещего плана, владелец-аферист пишет в ГИБДД заявление об утере ПТС и получает копию документа на основании собственника. Затем он выставляет автомобиль на продажу.

Покупатель даже не в курсе, что вскоре его начнет «доставать» банк и ему придется выплачивать кредит старого владельца.

В данном случае никакие документы о купле-продаже здесь банковских служащих не убедят. Даже в суде свою непричастность доказать не получится.

Так что, дабы не оказаться в столь щепетильной ситуации, надо в банке собрать все необходимые сведения о состоянии документов.

Обладатель автомобиля имеющий дубликат ПТС на руках практически не имеет шансов на продажу автомашины. Поэтому они сбавляют стоимость машины до минимума, даже если у паспорта на автомобиль есть копия оригинала, и ПТС заменился только из-за того, что в нем не осталось свободных строчек.

Поэтому они сбавляют стоимость машины до минимума, даже если у паспорта на автомобиль есть копия оригинала, и ПТС заменился только из-за того, что в нем не осталось свободных строчек.

Конечно, у копий ПТС существует и юридическая сила, но они все таки делают мутной историю машины. Если такое авто очень сильно приглянулось, то все имеющиеся документы на него следует изучать очень внимательно.

Надо ли совершать покупку такого транспортного средства?

Имеются случаи, когда сделка по приобретении машины будет совершенно законной, если:

— ТС имело много владельцев. Просто в ПТС однажды при регистрации не хватило «злополучной» строчки. У самого же продавца имеется копия старого ПТС, в которой указана вся история автомашины;

— из-за невнимательности утрачивается или повреждается оригинал.

Самая широко используемая в нашей стране сделка – приобретение машины в кредит. Покупая авто через банк, владелец передает ПТС кредитному учреждению. Часто случается, что впоследствии клиенту банка нечем оплачивать автокредит.

Часто случается, что впоследствии клиенту банка нечем оплачивать автокредит.

Автовладелец пишет заявление в ГИБДД, получает копию ПТС и выставляет недавнюю покупку на продажу. Такого можно избежать, если посетить автосалон, в котором старый владелец покупал автомобиль. Можно к тому и выяснить, был на автомашину оформлен автокредит или нет.

Дыбы не платить чужой кредит, сделку купли/продажи осуществляют через официального авто дилера в отделе trade-in. Ни в коем случае не следует связываться с перекупщиками, поскольку они взвинчивают цену, но если выхода нет, подыскивают кого-то понадежней.

При приобретении автотранспорта у человека, показавшего генералку от владельца, не редки случаи, когда кредитное учреждение забирает авто в счет уплаты задолженности. Порой автосалонам приходится страдать по причине своей оплошности, ибо они не внимательно работают документами на машину, и потом им просто некому выставить претензии.

В отделе трейд-ин так же не особо настораживаются при виде копии старого ПТС. Получается обезопаситься, совершив сделку через авторизированного дилера.

Получается обезопаситься, совершив сделку через авторизированного дилера.

Плюсы и минусы

Если покупается транспортное средство с копией ПТС плюс лишь один – доступная стоимость авто, а вот что касается минусов, то их предостаточно. Не каждый может себе позволить купить новый автомобиль.

Среднестатистический россиянин приобретает машину с пробегом желая сэкономить. Он даже не может предположить, что он будет вынужден впоследствии либо крупно вложиться в ремонт, или нарваться на мошенников.

Как же минимизировать риски?

Дабы не попасться в «сети» мошенников, не следует покупать автомашину с дубликатом ПТС. Не всегда, конечно дубликат паспорта машины может – свидетельствовать о мошенничестве. Часто такой документ выдается совершенно законно. Жаль, конечно, что такое доходит не до всех. Сложнее всего приходится людям продающим автомашину с дубликатом документа. Здесь даже низкая стоимость автомобиля не всегда спасет. Выходов в данном случае только два: надеяться на то, что найдётся кто не побоится такую машину купить или самому до скончания дней ездить на ней.

Выходов в данном случае только два: надеяться на то, что найдётся кто не побоится такую машину купить или самому до скончания дней ездить на ней.

03.07.2017

Понятие что такое дубликат документа

Потеря документа или его повреждение являются основаниями для выдачи дубликата документа. А что такое дубликат документа? Это есть выдача нового экземпляра юридического акта.

Термин «дубликат» следует отличать от сопряженных с ним понятий: «оригинал» и «копия» документа.

Общее и отличное у оригинала, дубликата и копии документа

Общим у оригинала, копии и дубликата является их содержание, которое определяется по тексту подлинника, а затем повторяется в дубликате или копии.

Подлинник или оригинал документа, как определяется в соответствии с национальным стандартом ГОСТ Р 7.0.8-2013, – это единственный или первый экземпляр документа.

Дубликатом является повторный экземпляр оригинала. Он имеет абсолютно такую же юридическую силу, как и оригинал, но отличается в некоторых реквизитах. Дубликат выдается взамен подлинника, поэтому одновременно может существовать только один дубликат.

Он имеет абсолютно такую же юридическую силу, как и оригинал, но отличается в некоторых реквизитах. Дубликат выдается взамен подлинника, поэтому одновременно может существовать только один дубликат.

Копия – новый экземпляр, точно воспроизводящий всю информацию подлинника. Копия может существовать как в письменной, документарной форме, так и как электронная копия.

Кроме того, копия может быть простой или заверенной. Копия имеет юридическую силу подлинника только в отдельных случаях, например, когда нотариально заверена копия договора.

Количество копий зависит от воли обладателя документа, поскольку законодатель никаких ограничений на этот счет не устанавливает.

Помимо копий лицу могут выдаваться выписки из документа.

Содержание дубликата документа

Поскольку целью выдачи дубликата является замена оригинала, то дубликат повторяет основное содержание подлинника, но имеет свои реквизиты, которые позволяют отличить его от оригинала или еще одного дубликата.

Порядок выдачи дубликата и его точные реквизиты зависят от органа, осуществляющего замену и от конкретной ситуации.

Однако обычно соблюдаются следующие правила:

дубликат оформляется в той же форме, что и оригинал. Если подлинник был выполнен на бланке, дубликат заполняется на таком же формуляре. Этим дубликат отличается от копии, которая может быть выполнена на обычном листе бумаги;

на дубликате проставляется штамп или делается надпись «Дубликат», на подлиннике, если он не утрачен, одновременно делается ссылка на выданный дубликат. Такое действие лишает оригинал юридической силы и дальнейшее его использование неправомерно;

прописывается порядковый номер дубликата;

на дубликате снова проставляются необходимые подписи и печати.

что значит и чего бояться, если покупать авто?

ПТС, а также его дубликат, он же автомобильный паспорт, считается одним из самых важных автомобильных документов. Именно в нём указывается вся необходимая информация об идентификационном номере авто, технических характеристиках, данные о производителе и так далее.

Именно в нём указывается вся необходимая информация об идентификационном номере авто, технических характеристиках, данные о производителе и так далее.

Он, в отличие от водительского удостоверения, не играет роли в установлении личности автовладельца, поэтому возить его с собой необязательно: чтобы сотрудник ГИБДД проверил документы, понадобятся лишь права.

Однако паспорт транспортного средства играет важную роль при осуществлении сделок с автомобилем, например, при продаже или купле, а также он нужен при изменении характеристик машины. Однако иногда при сделке можно наткнуться на дублирующее удостворенеие: ПТС дубликат что значит и как получить дубликат ПТС – вот тема этой статьи.

Содержание статьи

Основные характеристики дубликата

Утверждают форму ПТС при помощи нормативно-правовых актов. Она повсюду едина, поскольку вид информации для каждого ТС одинаков. Кроме того, абсолютно все бланки для него выпускаются одинаковыми, причём каждый имеет степень защиты.

Выдают такой тип всего 3 организации:

- Таможенная служба – при ввозе автотранспорта из-за рубежа во время процедуры оформления;

- ГИБДД – если необходимо восстановить документ после утраты или заменить его;

- Производитель – во время покупки нового авто у официальных дилеров или непосредственно изготовителя.

Если первоначальный бланк был заменён, то выданный заново ПТС именуется дубликатом. Выдаваться он может по нескольким причинам:

- Оригинал содержал слишком много информации о предыдущих владельцах авто, их невозможно было поместить в поле, поэтому был выдан дублирующий бланк, по аналогии с другими записями об изменении параметров. В такой ситуации копию первоочередной бумаги настоятельно рекомендуется сохранять, поскольку оригинальную изымают, для того, чтобы не возникло проблем во время сделки;

- Выдаётся новый ПТС при утере первичного, его краже или повреждении. Такое происходит и при изменении данных автовладельца, к примеру, его фамилии или места регистрации, в редких случаях – отчества или имени.

В таких случаях, или если его потеряли, тоже не нужно бояться приобретать авто: достаточно лишь показать копию оригинала и дублирующий бланк продавцу. При этом покупателю следует внимательно сверить бумаги, убедиться в их подлинности и сравнить информацию с реальными характеристиками транспортного средства;

В таких случаях, или если его потеряли, тоже не нужно бояться приобретать авто: достаточно лишь показать копию оригинала и дублирующий бланк продавцу. При этом покупателю следует внимательно сверить бумаги, убедиться в их подлинности и сравнить информацию с реальными характеристиками транспортного средства; - Во всех других ситуациях, как то залог оригинального паспорта у банка, поскольку на авто оформлен ещё не выплаченный кредит, заново выданный лишь принесёт ненужные приобретателю трудности.

Законно получить бумагу можно в день обращения владельца в полицию. При этом нередки случаи, когда требуется дополнительное время на проверку:

- например, нужно выяснить, из-за чего изменялись данные и была ли процедура законна, а также почему и в каких обстоятельствах утерян оригинальный документ.

Иногда проверка такого характера может занять от 2 недель до месяца, при этом владелец обязан будет заплатить пошлину.

Как получить?

Чтобы подать заявление для нового паспорта, понадобится несколько бумаг:

- Паспорт;

- Документ, подтверждающий покупку ТС;

- Свидетельство, подтверждающее право собственности на авто;

- Полис страхования ОСАГО;

- Чек, удостоверяющий оплату госпошлины;

- Объяснительная (если оригинальный бланк утерян).

Отличия

Как отличить оригинал от дубликата? Очень просто – достаточно взглянуть на бланк:

- единственным отличием станет печать «дубликат», а также запись о том, что новая бумага выдана взамен определённого паспорта.

Именно эти признаки помогут определить факт дублирующего ПТС во время сделки.

Чем опасна купля без оригинального паспорта?

Итак, совершая сделку, когда присутствует дубликат ПТС чего бояться и как снизить риск? Страх покупателя при осуществлении купли-продажи без оригинала вполне понятен. Если продавец на сделке предъявляет дублирующий паспорт, нужно в том числе учесть, что он вполне может быть нечестным. Некоторые мошенники могут получить законный дубликат, используя в своих коварных целях.

Получают бумагу преступники могут абсолютно легально: например, предмет сделки был угнан, а её затем восстановили, вписав имя мошенника. Или такой момент: машина приобреталась в рассрочку, но при этом кредит ещё не был выплачен, поэтому оригинал всё ещё в залоге у кредитора. Эта ситуация не помешает автовладельцу взять и оформить дублирующий документ – в этом случае после продажи нечестный владелец остаётся в выигрыше, поскольку успел совершить лишь 1 кредитный платёж. Также не исключён вариант полностью поддельного бланка, причём не только оригинального, но и дублирующего.

Эта ситуация не помешает автовладельцу взять и оформить дублирующий документ – в этом случае после продажи нечестный владелец остаётся в выигрыше, поскольку успел совершить лишь 1 кредитный платёж. Также не исключён вариант полностью поддельного бланка, причём не только оригинального, но и дублирующего.

Как избежать мошенничества?

Стоит ли покупать такого рода автосредство, которое за место ПТС имеет его дубликат? Чтобы обезопасить себя от мошеннических схем, лучше всего попросту не заключать подозрительной купли-продажи. Однако некоторые покупатели всё же хотят рискнуть ввиду особой выгоды попавшегося предложения.

В такой ситуации разумно следовать методам безопасности:

- Рекомендуется связаться с салоном, где продавец, соответственно информации в ПТС, приобретал автотранспорт;

- Покупать автосредство необходимо только у владельца, поскольку во время сделки по генеральной доверенности риск мошенничества очень высок, даже если присутствует печать нотариуса;

- Нужно выяснить, где территориально регистрировался автомобиль во время покупки: если достаточно далеко, это тоже должно стать основанием насторожиться, ведь авто могли угнать, чтобы быстро сбыть в другом регионе;

- Также следует исследовать удостоверение транспортного средства и узнать, была ли сделана запись о снятии с учёта.

Если транспорт подлежит утилизации, такой никогда не получится зарегистрировать;

Если транспорт подлежит утилизации, такой никогда не получится зарегистрировать; - Далее необходимо изучить запись о том, когда именно выдавался дублирующий документ. Если с момента переоформления и получения прошло не так много времени, особенно если это произошло несколько дней назад, от покупки следует отказаться. Лучше всего, если он выдавался 2 и более года назад, и за это время у авто владелец не менялся.

Кроме этого, рекомендовано узнать о количестве всех владельцев ТС за весь период – подозрение должны вызвать часто меняющиеся записи. А ещё нужно взглянуть на ВИН-щиток на кузове и в салоне, и сравнить с номером в бумаге.

Ну а самым важным подтверждающим документом должна служить копия оригинальной бумаги: если продавец не показывает её под каким-либо предлогом, например, говорит, что она потерянная, брать такое ТС не рекомендуется.

Внимание!

В связи с частыми изменениями законодательства РФ, информация на сайте не всегда успевает обновляться, поэтому для Вас круглосуточно работают бесплатные эксперты-юристы!

Горячие линии:

Москва: +7 (499) 653-60-72, доб. 206

206

Санкт-Петербург: +7 (812) 426-14-07, доб. 997

Регионы РФ: +7 (800) 500-27-29, доб. 669.

Заявки принимаются круглосуточно и каждый день. Либо воспользуйтесь онлайн формой.

arduino — HTTP против TCP / IP, отправка данных на веб-сервер

Вкратце: TCP — это протокол транспортного уровня, а HTTP — это протокол прикладного уровня, работающий поверх TCP.

Подробно: Чтобы понять разницу (и многие другие сетевые темы), вам необходимо понять идею многоуровневой сетевой модели. По сути, существуют разные протоколы, которые позволяют компьютеру общаться на разных расстояниях и на разных уровнях абстракции.

В самом низу сетевого стека находится физический уровень.Здесь электрические сигналы, световые импульсы или радиоволны действительно передают информацию с места на место. На физическом уровне на самом деле нет протоколов, но вместо этого есть стандарты для напряжений, частот и других физических свойств. Таким образом вы можете передавать информацию напрямую, но вам потребуется много энергии или выделенная линия, а без более высоких уровней вы не сможете разделить полосу пропускания.

Таким образом вы можете передавать информацию напрямую, но вам потребуется много энергии или выделенная линия, а без более высоких уровней вы не сможете разделить полосу пропускания.

Следующий уровень — это канальный уровень. Этот уровень охватывает связь с устройствами, которые совместно используют физическую среду связи.Здесь такие протоколы, как Ethernet, 802.11a / b / g / n и Token Ring, определяют, как обрабатывать несколько одновременных доступов к физической среде и как направлять трафик на одно устройство вместо другого. В обычной домашней сети именно так ваш компьютер общается с домашним «маршрутизатором».

Третий уровень — это сетевой уровень. В большинстве случаев это Интернет-протокол (IP). Именно здесь происходит волшебство Интернета, и вы можете разговаривать с компьютером на другом конце света, не зная, где он находится.Маршрутизаторы обрабатывают направление вашего трафика из вашей локальной сети в сеть, в которой находится другой компьютер, где его собственный канальный уровень обрабатывает доставку пакетов на нужный компьютер.

Теперь мы кое-чего добились. Мы можем разговаривать с компьютером где-нибудь по всему миру, но на нем работает множество разных программ. Как он должен знать, кому доставить ваше сообщение? Об этом позаботится транспортный уровень, обычно с помощью номеров портов. Двумя наиболее популярными протоколами транспортного уровня являются TCP и UDP.TCP делает много интересных вещей, чтобы сгладить грубые пятна связи с коммутацией пакетов на сетевом уровне, например переупорядочивание пакетов, повторная передача потерянных пакетов и т. Д. UDP более ненадежен, но имеет меньше накладных расходов.

Итак, мы подключили ваш браузер к программному обеспечению веб-сервера на другом конце, но как сервер узнает, какую страницу вы хотите? Как вы можете задать вопрос или ответ? Это то, что обрабатывают протоколы прикладного уровня. Для веб-трафика это протокол передачи гипертекста (HTTP).Существуют тысячи протоколов прикладного уровня: SMTP, IMAP и POP3 для электронной почты; XMPP, IRC, ICQ для чата; Telnet, SSH, RDP для удаленного администрирования; пр.

Это пять уровней сетевой модели TCP / IP, но на самом деле они только концептуальные. Модель OSI имеет 7 уровней. В действительности, некоторые протоколы переключаются между различными уровнями или могут работать на нескольких уровнях одновременно. Например, TLS / SSL обеспечивает шифрование и информацию о сеансе между сетевым и транспортным уровнями.Выше уровня приложения интерфейсы прикладного программирования (API) управляют взаимодействием с веб-приложениями, такими как Quora, Twitter и Facebook.

Стек Интернет-протокола

Стек Интернет-протокола Хенрик Фрыстык, июль 1994 г.,Как упоминалось в Интернет-разделе, Интернет — это абстракция от базовых сетевых технологий. и разрешение физических адресов. В этом разделе представлены основные компоненты стека Интернет-протокола и связывает стек с Модель стека эталонных протоколов ISO OSI.Модель Интернета Стек протоколов показан на рисунке ниже.

В этом документе описаны различные части, представленные на этой диаграмме. Описываются протоколы верхнего уровня, например FTP, Telnet, TFTP и т. Д.

в протоколе уровня представления

раздел. Следующие темы останутся разделами в этом

документ:

Описываются протоколы верхнего уровня, например FTP, Telnet, TFTP и т. Д.

в протоколе уровня представления

раздел. Следующие темы останутся разделами в этом

документ:

- Интернет-протокол (IP)

- Протокол дейтаграмм пользователя (UDP)

- Протокол управления передачей (TCP)

- Протокол управления транзакционной передачей (T / TCP)

- TCP / IP и OSI / RM

Интернет-протокол (IP)

Как видно на рисунке выше, стек Интернет-протокола обеспечивает ориентированная на соединение надежная ветвь (TCP) и без установления соединения ненадежная ветвь (UDP) строится поверх Интернет-протокола. Интернет-протокол

уровень в стеке протоколов TCP / IP — это первый уровень, который вводит

абстракция виртуальной сети, которая является основным принципом

Интернет-модель. Все детали физической реализации (в идеале даже

хотя это не совсем так) скрыты ниже уровня IP. IP

Layer обеспечивает ненадежную систему доставки без установления соединения. В

Причина, по которой ненадежна, проистекает из того факта, что протокол

не предоставляет никаких функций для восстановления ошибок для дейтаграмм

которые либо дублируются, либо теряются, либо поступают на удаленный хост в

другой заказ, чем они отправляют.Если таких ошибок нет в

На физическом уровне протокол IP гарантирует, что передача

завершено успешно.

В

Причина, по которой ненадежна, проистекает из того факта, что протокол

не предоставляет никаких функций для восстановления ошибок для дейтаграмм

которые либо дублируются, либо теряются, либо поступают на удаленный хост в

другой заказ, чем они отправляют.Если таких ошибок нет в

На физическом уровне протокол IP гарантирует, что передача

завершено успешно.

Основной единицей обмена данными на уровне IP является Интернет. Датаграмма. Формат дейтаграммы IP и краткое описание наиболее важные поля включены ниже:

- LEN

- Количество 32-битных сегментов в IP-заголовке. Без всяких OPTIONS, это значение 5

- ВИД УСЛУГ

- Каждой дейтаграмме IP может быть присвоено значение приоритета от 0 до 7.

показывая важность дейтаграммы.Это позволяет внеполосные данные должны маршрутизироваться быстрее, чем обычные данные. Этот

очень важно как контрольное сообщение в Интернете

Сообщения протокола (ICMP) передаются как часть данных IP.

дейтаграмма. Даже если сообщение ICMP инкапсулировано в IP

датаграмма, протокол ICMP обычно считается неотъемлемой частью

уровня IP, а не уровня UDP или TCP. Кроме того, ТИП

Поле SERVICE позволяет классифицировать дейтаграмму, чтобы

укажите желаемая услуга, требующая короткого времени задержки, высокая

надежность или высокая производительность.Однако для того, чтобы это было

эффект, шлюзы должны знать более одного маршрута к удаленному хосту

и как описано во введении,

это не тот случай.

дейтаграмма. Даже если сообщение ICMP инкапсулировано в IP

датаграмма, протокол ICMP обычно считается неотъемлемой частью

уровня IP, а не уровня UDP или TCP. Кроме того, ТИП

Поле SERVICE позволяет классифицировать дейтаграмму, чтобы

укажите желаемая услуга, требующая короткого времени задержки, высокая

надежность или высокая производительность.Однако для того, чтобы это было

эффект, шлюзы должны знать более одного маршрута к удаленному хосту

и как описано во введении,

это не тот случай. - ИДЕНТ., ФЛАГИ и СМЕЩЕНИЕ ФРАГМЕНТА

- Эти поля используются для описания фрагментации дейтаграммы.

Фактическая длина дейтаграммы IP в принципе не зависит от

длина физических кадров, передаваемых по сети,

называется максимальным блоком передачи данных (MTU) сети .Если

дейтаграмма длиннее, чем MTU, тогда она делится на набор

фрагменты, имеющие почти тот же заголовок, что и исходная дейтаграмма, но

только объем данных, который помещается в физический фрейм. ИДЕНТ

флаг используется для идентификации сегментов, принадлежащих одной дейтаграмме, и

СМЕЩЕНИЕ ФРАГМЕНТА — относительное положение фрагмента внутри

исходная дейтаграмма.

После фрагментации дейтаграмма остается как

это до тех пор, пока он не получит конечный пункт назначения. Если один или несколько сегментов

потеряны или ошибочны, вся дейтаграмма отбрасывается.

После фрагментации дейтаграмма остается как

это до тех пор, пока он не получит конечный пункт назначения. Если один или несколько сегментов

потеряны или ошибочны, вся дейтаграмма отбрасывается.Однако основная сетевая технология не полностью скрыта. ниже уровня IP, несмотря на функцию фрагментации. В Причина в том, что MTU может варьироваться от 128 и менее до нескольких тысяч байтов в зависимости от физической сети (Ethernet имеет MTU 1500 байтов). Следовательно, это вопрос эффективности при выборе правильного размер дейтаграммы, чтобы минимизировать фрагментацию. Рекомендуется что шлюзы способны обрабатывать дейтаграммы размером не менее 576 байт без использования фрагментации.

- ВРЕМЯ

- Это оставшееся время жизни (TTL) для дейтаграммы когда он путешествует по Интернету. Протокол маршрутной информации (RIP) указывает, что разрешено не более 15 переходов.

- IP-АДРЕС ИСТОЧНИКА и IP-АДРЕС НАЗНАЧЕНИЯ

- И адрес отправителя, и адрес назначения указаны в

заголовок дейтаграммы, чтобы получатель мог отправить ответ обратно

передающий хост.

Однако обратите внимание, что только адрес хоста

указано — не номер порта.Это потому, что IP-протокол

Протокол IMP-to-IMP — это , а не , сквозной протокол. А

требуется дополнительный слой, чтобы на самом деле указать, какие два процесса на

передающий хост и конечный пункт назначения, который должен получить

дейтаграммы.

Однако обратите внимание, что только адрес хоста

указано — не номер порта.Это потому, что IP-протокол

Протокол IMP-to-IMP — это , а не , сквозной протокол. А

требуется дополнительный слой, чтобы на самом деле указать, какие два процесса на

передающий хост и конечный пункт назначения, который должен получить

дейтаграммы.

Протокол пользовательских дейтаграмм (UDP)

Протокол дейтаграмм пользователя (UDP) — это очень тонкий протокол, построенный на основе Интернет-протокола. Базовая единица данных — Пользователь.

дейтаграмма и протокол UDP обеспечивают такие же ненадежные,

сервис без установления соединения, передающий пользовательские дейтаграммы как протокол IP

передает свои дейтаграммы.Основное отличие состоит в том, что UDP

протокол сквозной протокол . То есть он содержит

достаточно информации для передачи дейтаграммы пользователя от одного процесса на

передающий хост другому процессу на принимающем хосте. Формат

дейтаграммы пользователя показано ниже:

Базовая единица данных — Пользователь.

дейтаграмма и протокол UDP обеспечивают такие же ненадежные,

сервис без установления соединения, передающий пользовательские дейтаграммы как протокол IP

передает свои дейтаграммы.Основное отличие состоит в том, что UDP

протокол сквозной протокол . То есть он содержит

достаточно информации для передачи дейтаграммы пользователя от одного процесса на

передающий хост другому процессу на принимающем хосте. Формат

дейтаграммы пользователя показано ниже:Поле LENGTH — это длина дейтаграммы пользователя, включая заголовок, то есть минимальное значение LENGTH составляет 8 байтов. Источник ПОРТ и ПОРТ НАЗНАЧЕНИЯ — это связь между IP-адресом и процесс, запущенный на хосте.Сетевой порт обычно обозначается целое число. Однако дейтаграмма пользователя не содержит IP-адреса. Итак, как протокол UDP знает, когда конечный пункт назначения достиг?

При вычислении заголовка CHECKSUM протокол UDP добавляет

12-байтовый псевдозаголовок, состоящий из ИСТОЧНИКА IP-АДРЕСА,

IP-АДРЕС НАЗНАЧЕНИЯ и некоторые дополнительные поля. Когда хозяин

получает дейтаграмму UDP, принимает заголовок UDP и создает новый

псевдо-заголовок с использованием собственного IP-адреса в качестве IP-АДРЕСА НАЗНАЧЕНИЯ

и IP-АДРЕС ИСТОЧНИКА, извлеченный из дейтаграммы IP.Затем это

вычисляет контрольную сумму, и если она равна контрольной сумме UDP, то

дейтаграмма получила конечный пункт назначения.

Когда хозяин

получает дейтаграмму UDP, принимает заголовок UDP и создает новый

псевдо-заголовок с использованием собственного IP-адреса в качестве IP-АДРЕСА НАЗНАЧЕНИЯ

и IP-АДРЕС ИСТОЧНИКА, извлеченный из дейтаграммы IP.Затем это

вычисляет контрольную сумму, и если она равна контрольной сумме UDP, то

дейтаграмма получила конечный пункт назначения.

Как указано в стеке Интернет-протокола Рисунок Протокол UDP часто используется в качестве основного протокола в протоколы клиент-серверных приложений, такие как TFTP, DNS и т. д., где накладные расходы на обеспечение надежной передачи с установлением соединения значительный. Эта проблема будет рассмотрена далее в следующих двух разделы.

Протокол управления передачей (TCP)

Управление передачей Протокол обеспечивает полнодуплексный, надежный, ориентированный на соединение сервис на прикладном уровне, как показано на рисунке стека Интернет-протокола.Эта секция описал основной принцип протокола TCP и то, как он обеспечивает надежный сервис для протоколов прикладного уровня.

Протокол TCP — это потоковый протокол. Он предназначен для предоставить программному обеспечению прикладного уровня услугу для передачи большой объем данных надежным способом. Устанавливает полный дуплекс виртуальный канал между двумя передающими узлами, чтобы оба узла одновременно может размещать данные в Интернете без указания узел назначения после установления соединения.В протоколе управления транзакционной передачей (T / TCP) раздел клиент-серверное расширение протокола TCP представлена как альтернатива потоковой архитектуре.

Формат сегмента TCP

Сегмент — это основная единица данных в протоколе TCP. Так много следующие разделы основаны на этой единице данных, формат представлены здесь:- ПОРТ ИСТОЧНИКА, ПОРТ НАЗНАЧЕНИЯ

- Протокол TCP использует тот же трюк с использованием псевдозаголовка.

вместо передачи IP-адреса источника и пункта назначения

IP-адрес уже включен в IP-дейтаграмму.Поэтому только

номера портов необходимы для однозначного определения взаимодействующего

хосты.

- КОД

- Это поле используется, чтобы указать содержимое сегмента и если необходимо предпринять определенные действия, например, если отправитель достиг EOF в потоке.

- ОПЦИИ

- Протокол TCP использует поле OPTIONS для обмена информацией

например, максимальный размер сегмента принят между уровнями TCP на

два хозяина. В настоящее время определены следующие флаги:

- URG Поле указателя срочности действительно

- ACK Поле подтверждения действительно

- PSH Этот сегмент запрашивает push

- RST Сбросить соединение

- SYN Синхронизировать порядковые номера

- FIN Отправитель достиг конца своего байтового потока

- СМЕЩЕНИЕ

- Это целое число указывает смещение пользовательских данных в пределах сегмент.Это поле требуется только потому, что количество битов, используемых в Поле OPTIONS может отличаться

- СРОЧНЫЙ УКАЗАТЕЛЬ

- Это поле может быть инициализировано, чтобы указывать на место в пользовательском

данные, в которых размещена срочная информация, такая как коды выхода и т.

д.

Тогда принимающий хост может обработать эту часть немедленно, когда он

получает сегмент.

д.

Тогда принимающий хост может обработать эту часть немедленно, когда он

получает сегмент.

Надежная трансмиссия

На уровне IP-протокола пакеты могут быть отброшены из-за сети. перегрузка, отказ шумового шлюза и т. д.Чтобы обеспечить надежную службы TCP должен восстанавливать данные, которые были повреждены, потеряны, дублированы или доставлены из строя через Интернет система. Это достигается путем присвоения НОМЕРА ПОСЛЕДОВАТЕЛЬНОСТИ каждому байту. передано и требует положительного подтверждения (ACK) от принимающего хоста. Если ACK не получен в течение таймаута интервал, данные передаются повторно. В приемнике последовательность числа используются для правильного порядка сегментов, которые могут быть получены порядка и устранения дубликатов.Ущерб обрабатывается добавлением контрольную сумму для каждого переданного сегмента, проверяя ее на приемнике, и отбрасывание поврежденных сегментов. Принцип показан в рисунок ниже: Хост A передает пакет данных на хост B , но

пакет теряется до того, как достигнет места назначения. Тем не мение, HostA установил таймер, когда ожидать ACK от Host

B , поэтому, когда этот таймер заканчивается, пакет передается повторно. В

сложная часть метода — найти значение периода тайм-аута

поскольку сегмент TCP может перемещаться по разным скоростным сетям с

разные нагрузки.Это означает, что Время приема-передачи (RTT) может варьироваться от сегмента к сегменту. Простой способ расчета RTT

заключается в использовании рекурсивного среднего значения с экспоненциальным окном для

уменьшить важность старых ценностей.

Тем не мение, HostA установил таймер, когда ожидать ACK от Host

B , поэтому, когда этот таймер заканчивается, пакет передается повторно. В

сложная часть метода — найти значение периода тайм-аута

поскольку сегмент TCP может перемещаться по разным скоростным сетям с

разные нагрузки.Это означает, что Время приема-передачи (RTT) может варьироваться от сегмента к сегменту. Простой способ расчета RTT

заключается в использовании рекурсивного среднего значения с экспоненциальным окном для

уменьшить важность старых ценностей.

Как упоминалось во введении к TCP

раздел, протокол является потоковым протоколом. Оно использует

неструктурированные потоки без метода индексации пользовательских данных, например в качестве

записи и т. д. Кроме того, длина сегмента TCP может варьироваться в зависимости от

случай для IP-дейтаграммы и пользовательской дейтаграммы UDP.Следовательно

подтверждение не может быть основано на номере сегмента, но должно быть

на основе успешно переданных байтов.

Однако принцип PAR очень неэффективен, поскольку передающий хост должен дождаться подтверждения, прежде чем он сможет отправить следующий сегмент. Это означает, что минимальное время между двумя сегментами составляет 1 RTT. плюс время, необходимое для обслуживания сегментов с обоих концов. ПТС Протокол решает эту проблему, используя скользящие окна на обоих концах.

Этот метод позволяет передающему узлу отправлять столько байтов, сколько может. быть сохранены в окне отправки, а затем ждать подтверждения, как удаленный хост получает сегменты и отправляет данные в другой направление.Отправленное подтверждение является кумулятивным, так что оно в все время показывает следующий байт , который ожидает принимающий хост чтобы увидеть. Пример с большим размером окна и выборочной ретрансляция показана на рисунке:

Байт номер 1 потерян, поэтому Host B никогда не отправляет положительный результат.

подтверждение. Когда Хост A истекает в байте 1, он повторно передает

Это. Однако, поскольку остальные байты от 2 до 5 передаются

успешно следующее подтверждение может сразу перейти к 6,

следующий ожидаемый байт.Байт 2 также повторно передается как Host не знает точно, сколько байтов ошибочно. Хост

B просто отбрасывает байт 2, поскольку он уже загружен.

Однако, поскольку остальные байты от 2 до 5 передаются

успешно следующее подтверждение может сразу перейти к 6,

следующий ожидаемый байт.Байт 2 также повторно передается как Host не знает точно, сколько байтов ошибочно. Хост

B просто отбрасывает байт 2, поскольку он уже загружен.

Технику окна можно также использовать для контроля перегрузки. механизм. Как указано в сегменте TCP Форматирование Рисунок каждый сегмент имеет поле ОКНО, которое указывает, как много данных, которые хост готов получить. Если хост сильно загружен, это может уменьшить параметр WINDOW и, следовательно, скорость передачи капли.

Однако, поскольку протокол TCP является сквозным протоколом, он не может видеть

если в промежуточном интерфейсе возникла проблема перегрузки

Процессор сообщений (IMP) (часто называемый пакетной коммутацией)

узел ) и, следовательно, у него нет средств управлять им, регулируя

размер окна. TCP решает эту проблему с помощью контрольного сообщения Интернета. Сообщения о блокировке источника протокола (ICMP).

Сообщения о блокировке источника протокола (ICMP).

Установление соединения

Когда нужно открыть TCP-соединение, используется трехстороннее рукопожатие (3WHS). чтобы установить виртуальный канал, существующий до соединение закрывается в конце передачи данных.3WHS — это описывается ниже, поскольку это важная часть TCP протокол, но также показывает некоторые недостатки в протоколе. В Принцип работы 3WHS показан на рисунке ниже:Блоки посередине символизируют соответствующую часть TCP. сегмент, то есть НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ, НОМЕР ПОДТВЕРЖДЕНИЯ и код. Активный Host A отправляет сегмент, указывающий, что он НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ начинается с x. Хост B отвечает ACK и указывает, что он начинается с НОМЕРА ПОСЛЕДОВАТЕЛЬНОСТИ y.На третьем сегмент: оба хоста согласны с порядковыми номерами и что они готов к передаче данных.

На рисунке только Host A делает активное открытие. Собственно два

хосты могут открывать одновременно, и в этом случае оба хоста выполняют

SYN-RECEIVED, а затем синхронизировать соответственно. Основная причина

для 3WHS заключается в том, чтобы предотвратить запуск старых дублирующих подключений

вызывая замешательство.

Основная причина

для 3WHS заключается в том, чтобы предотвратить запуск старых дублирующих подключений

вызывая замешательство.

Обратите внимание, что НОМЕР ПОСЛЕДОВАТЕЛЬНОСТИ сегментов 3 и 4 одинаков, потому что ACK не занимает пространство порядковых номеров (если это так, протокол приведет к ACKing ACK!).

Однако установление TCP-соединения довольно долгое время. во многих приложениях, особенно в клиент-серверных приложениях например, во всемирной паутине. В следующем разделе представлена альтернатива, имеющая представлено более легкое установление соединения.

Протокол управления транзакционной передачей (T / TCP)

Протокол TCP — это высокосимметричный протокол, в котором оба хоста могут передавать и получать данные одновременно. Тем не менее, не все приложения симметричны по своей природе.Типичный пример — это протокол клиент-сервер, такой как Домен Служба имен. Транзакционная передача Протокол управления (T / TCP), который является очень новым протоколом (июль 1994 г. )

предлагает альтернативу TCP, когда требуется высокая производительность в

клиент-серверные приложения. Некоторые из требований высокого

Протоколы, ориентированные на выполнение транзакций, перечислены ниже:

)

предлагает альтернативу TCP, когда требуется высокая производительность в

клиент-серверные приложения. Некоторые из требований высокого

Протоколы, ориентированные на выполнение транзакций, перечислены ниже:- Взаимодействие между клиентом и сервером основано на запрос, за которым следует ответ, то есть подход без сохранения состояния.

- Протокол должен гарантировать, что транзакция выполняется в один раз, и любые повторяющиеся пакеты, полученные сервером, должны быть отброшенным.

- Нет явной процедуры открытия или закрытия соединения. Это напротив TCP и 3WHS, как описано выше.

- Минимальная задержка транзакции для клиента должна быть Раунд Время отключения (RTT) + Время обработки сервера (SPT) . То есть в основном такое же требование, как отсутствие явной процедуры открытия или закрытия.

- Протокол должен поддерживать надежный минимум сделка ровно 1 сегмента в обе стороны.

требований, а также которые могут повлиять на всемирную

Веб-модель в отношении производительности.

требований, а также которые могут повлиять на всемирную

Веб-модель в отношении производительности.Неявное установление соединения

Протокол T / TCP обозначен именем, основанным на TCP. протокол и T / TCP обратно совместим с TCP. Однако один из особенности протокола T / TCP в том, что он может обходить 3WHS описано в предыдущем разделе, но в случае неисправность может быть устранена с помощью процедуры 3WHS.3HWS был введен для предотвращения старых дубликатов инициирование соединения от причинения путаницы. Однако T / TCP предоставляет альтернативой этому путем введения трех новых параметров в Поле OPTION в сегменте TCP:

- СЧЕТЧИК СОЕДИНЕНИЙ (CC)

- Это 32-битный номер воплощения, где отдельное значение

назначается всем сегментам, отправляемым от Host A до Host B и

другое отличное число наоборот. Ядро на обоих хостах держит

кэш всех номеров CC, которые в настоящее время используются подключениями к удаленному

хосты.При каждом новом подключении номер CC клиента монотонно

увеличивается на 1, чтобы сегмент, принадлежащий новому соединению, мог

быть отделенным от старых дубликатов от предыдущих подключений.

- СЧЕТЧИК СОЕДИНЕНИЙ НОВЫЙ (CC.NEW)

- В некоторых ситуациях принцип монотонно возрастающего значение CC может быть нарушено либо из-за сбоя хоста, либо из-за достигается максимальное число, то есть 4G, и счетчик возвращается к 0. Это возможно на практике, поскольку один и тот же номер CC является глобальным для все соединения.В этой ситуации отправляется CC.NEW, а удаленный хост сбрасывает свой кеш и возвращается к обычному TCP-соединению 3WHS учреждение. Этот сигнал всегда будет посылаться из клиент и с по сервер.

- ПОДКЛЮЧЕНИЕ СЧЕТЧИКА ECHO (CC.ECHO)

- В ответе сервера поле CC.ECHO содержит значение CC отправить клиентом, чтобы клиент мог проверить ответ как принадлежность к конкретной сделке.

В этом примере два сегмента отправляются в обоих направлениях.Связь

устанавливается, когда первый сегмент достигает сервера. Клиент остается в

Состояние ВРЕМЯ-ОЖИДАНИЕ, которое объясняется в следующем разделе.

Connection Shotdown

Каждое TCP или UDP-соединение между двумя хостами однозначно идентифицируется следующей пятеркой:- Протокол (UDP, TCP)

- IP-адрес хоста A

- Номер порта хоста A

- IP-адрес хоста B

- Номер порта хоста B

Однако номера CC T / RCP дают уникальную идентификацию каждого транзакция, поэтому протокол T / TCP может обрезать WAIT-STATE путем сравнения номеров CC. Этот принцип можно посмотреть при расширении конечного автомата одной транзакции, чтобы также включить информация о предыдущих и будущих транзакциях с использованием одного и того же 5-кортежа.

TTCP и Интернет

Как будет показано при описании всемирной паутины этой диссертации, принцип Всемирной паутины — это транзакционный обмен данными объект.Это причина, по которой протокол T / TCP очень интересен. в этой перспективе.TCP / IP и OSI / RM

Международная организация по стандартизации (ISO) разработала второй доминирующая схема многоуровневого протокола, называемая открытой системой ISO Эталонная модель межсоединений (OSI / RM) . В этом разделе представлены эталонная модель OSI и сравнивает ее со стеком протоколов TCP / IP как показано на рисунке.- Физический уровень

- Определяет физическое соединение между хост-компьютерами и

IMP и как биты передаются по каналу связи.

- Канальный уровень данных

- Этот уровень определяет, как данные передаются между IMP с использованием рамки . Его основная задача — сменить сервис из физический уровень в пакетно-ориентированную безошибочную передачу.

- Сетевой уровень

- Кадры уровня канала данных организованы в Пакеты и направляются по сети. Связи все еще между IMP.

- Транспортный уровень

- Первый уровень, обеспечивающий сквозную транспортную службу.Это гарантирует, что переданные данные правильно поступят на другой конец.

- Сессионный уровень

- Этот уровень определяет, как два хоста могут устанавливать сеансы, где данные могут передаваться в обоих направлениях по виртуальному соединению между двумя хозяевами.

- Уровень презентации

- Уровень представления представляет набор синтаксиса и семантики информация, передаваемая через нижние уровни протокола.

- Уровень приложения

- Этот уровень определяет виртуальную сеть, независимую от платформы.

терминал, чтобы прикладные программы могли обмениваться данными независимо от

используемое внутреннее представление данных.

терминал, чтобы прикладные программы могли обмениваться данными независимо от

используемое внутреннее представление данных.

Другое отличие состоит в том, где находится интеллект.

наслоение. OSR / RM представляет надежный сервис на уровне канала передачи данных

тогда как TCP / IP имеет интеллект только на транспортном уровне. Обе

решения имеют преимущества и недостатки. Когда достоверные данные

услуга передачи размещается на нижних уровнях, клиенты используют

сеть для связи может быть очень простой, поскольку у них нет

для обработки сложных ошибочных ситуаций. Недостаток в том, что