Проверка полиса ОСАГО по Гос номеру авто или по VIN коду в РСА

Получите детальный отчет по VIN, гос номеру или номеру кузова об истории продаж, пробегах, участии в дтп, ремонтах, залогах, ограничениях и другие данные из официальных источников.

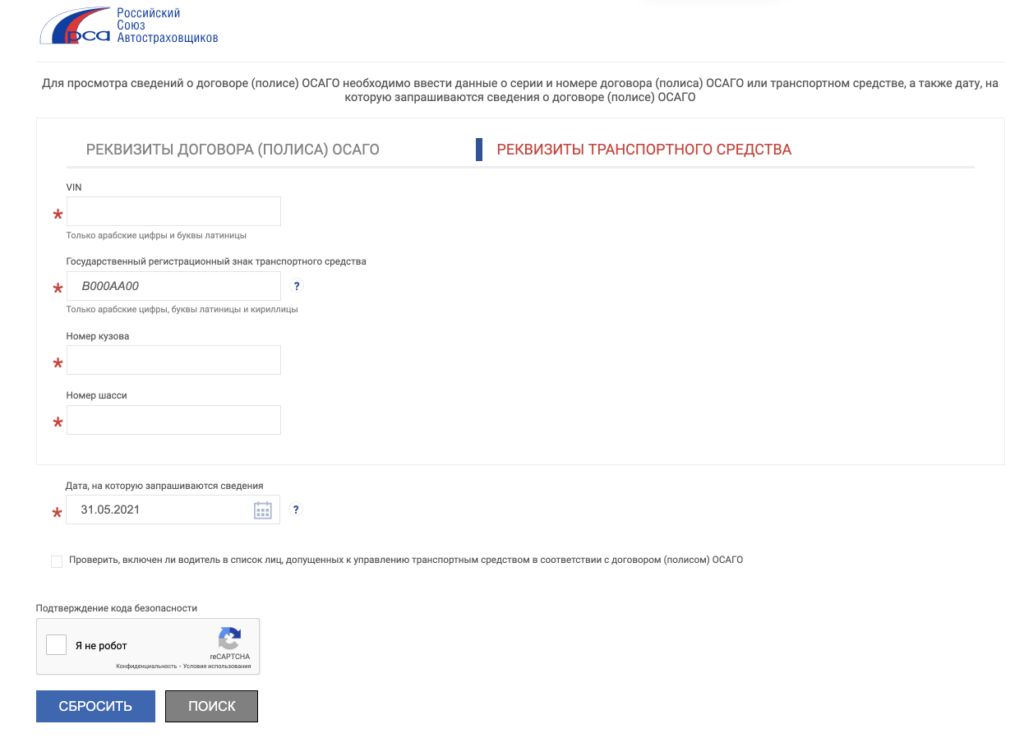

VIN номер должен содержать 17 символов, допустимы только цифры и латинские буквы, кроме I, O и Q.

Госномер должен содержать 8-9 символов, допустимы только цифры и русские буквы А, В, Е, К, М, Н, О, Р, С, Т, У, Х. RUS в конце не требуется.

Номер кузова должен содержать 7-16 символов, допустимы цифры, латинские буквы и символ «-«.

ПроверитьПроверка ОСАГО обычно необходима в двух случаях: при аварии и при покупке автомобиля. Напомним, что такой полис является обязательным для всех участников дорожного движения и он нужен для того, чтобы страховая компания компенсировала ущерб, который возник по вине владельца машины или допущенных им к управлению лиц.

Дороговизна полисов, сложность с их оформлением, различные мошеннические схемы привели к тому, что не все автовладельцы их приобретают. Как следствие – если водитель без ОСАГО или с поддельным полисом стал виновником ДТП, то пострадавшему невозможно будет получить компенсацию от страховой компании. Поэтому, прежде чем оформлять аварию, нужно проверить наличие полиса ОСАГО.

Как следствие – если водитель без ОСАГО или с поддельным полисом стал виновником ДТП, то пострадавшему невозможно будет получить компенсацию от страховой компании. Поэтому, прежде чем оформлять аварию, нужно проверить наличие полиса ОСАГО.

Найти ОСАГО по номеру машины будет единственным способом понять, есть ли полис у автомобиля, на котором виновник скрылся с места ДТП. Если у него есть страховка, то можно будет получить выплату, если нет – предстоит сложная процедура его розыска и взыскание компенсации ущерба через суд. При выборе машины на вторичном рынке проверка ОСАГО по гос номеру – ещё один способ подтверждения личности собственника, а также того, что машина находится в активной эксплуатации. Если полис не обнаружен, то это значит две вещи – либо машина стоит на приколе, и его не оформляли ради экономии (зачем владельцу тратить деньги на «недвижимость»?), либо владелец приобрел поддельный полис или ездит вообще без такового. В первом случае нужно будет обратить особое внимание на техническое состояние, во втором – на юридическую чистоту. Нужно обязательно пробить авто на предмет розыска, залога, запрета на регистрацию, неоплаченных штрафов и т.п.

Нужно обязательно пробить авто на предмет розыска, залога, запрета на регистрацию, неоплаченных штрафов и т.п.

Если полис найден, то можно обратить внимание на следующие пункты:

- имя страхователя / собственника – фамилия полностью не дается, только первая буква, но имя и отчество есть. Они должны совпадать с теми, что указаны в ПТС и СТС автомобиля. Иногда там же дается дата рождения, которая нужна для проверки владельца по базе судебных приставов;

- цель использования – чаще всего «личная», но бывают и аренда, и такси, и коммерческие перевозки, при которых эксплуатация автомобиля более жесткая;

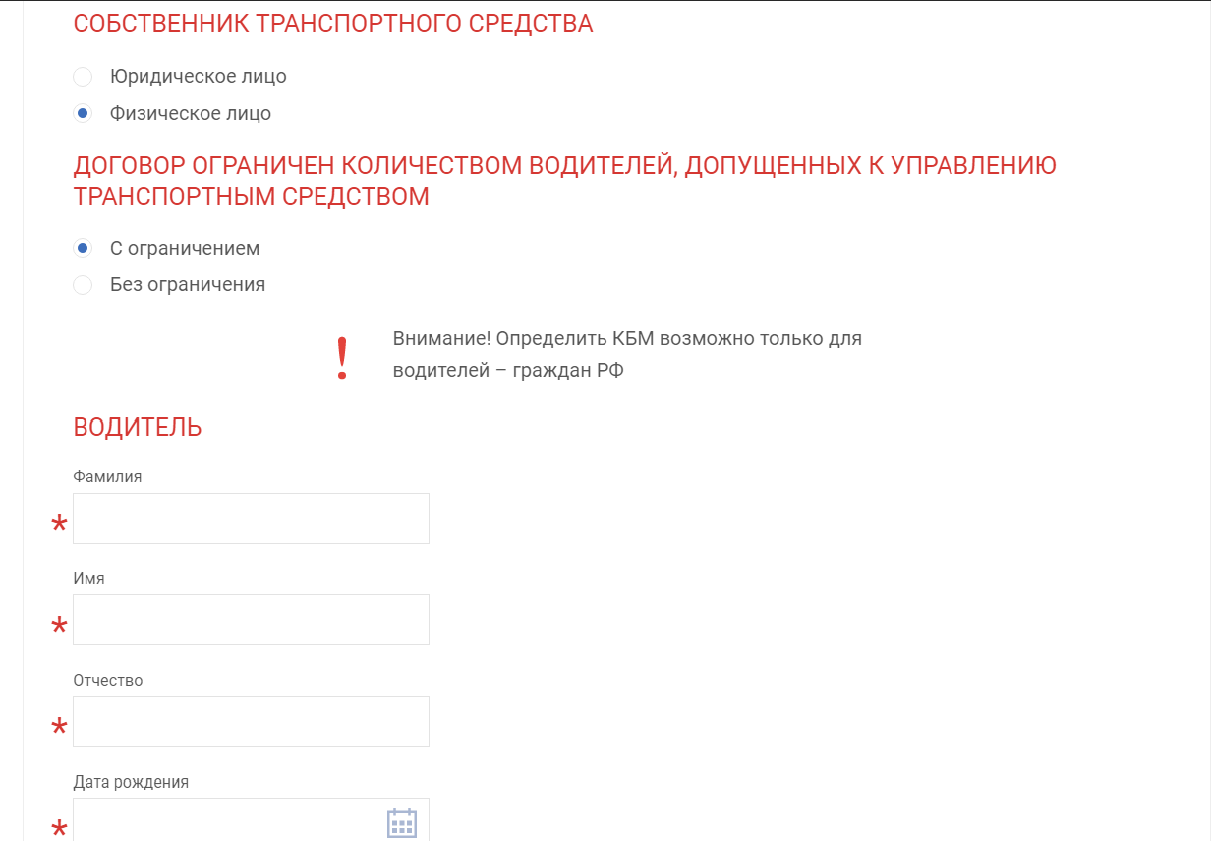

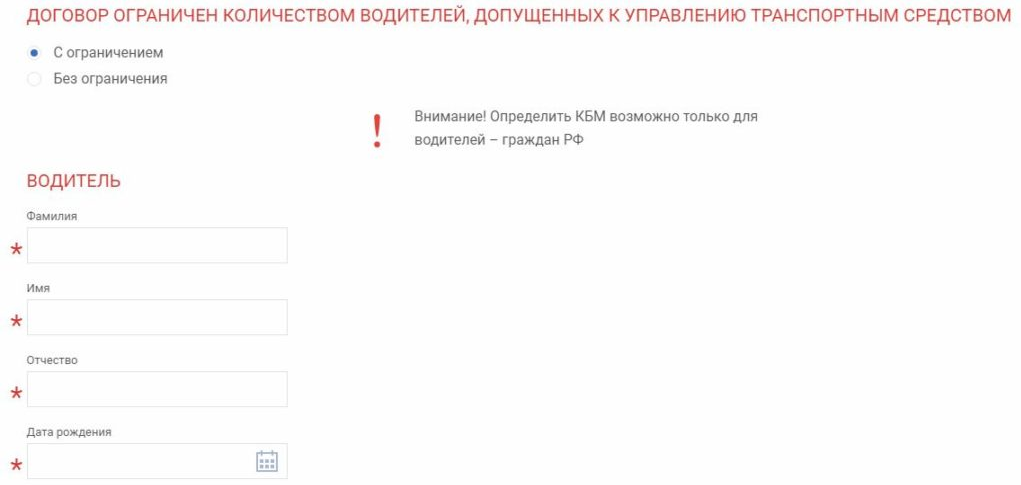

- с ограничениями / без ограничений – обычно в полис владелец вписывает двух-трех членов семьи или близких, которые совместно пользуются автомобилем. Неограниченный круг лиц может означать скрытое коммерческое использование, когда машиной пользуется любой человек, или допуск к управлению новичков или людей с обширным аварийным прошлым. Для них выше коэффициенты, поэтому иногда выгоднее их не указывать.

Ничего страшного в открытой страховке нет, кроме того что нужно уделить особое внимание диагностики коробки передач и проверить внешние детали по кругу на предмет некачественного ремонта.

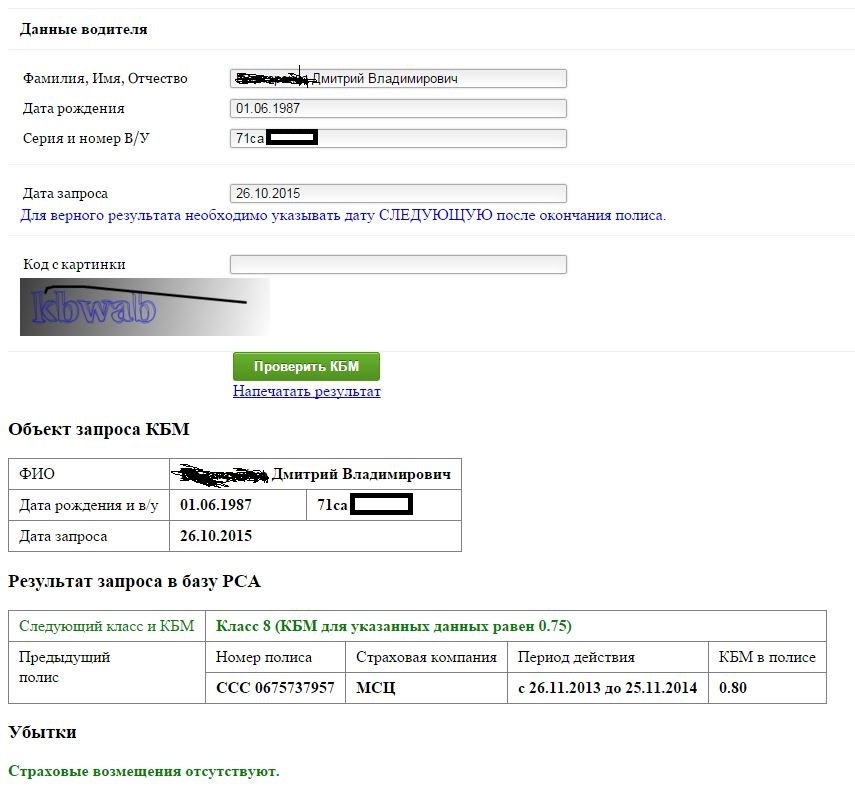

Ничего страшного в открытой страховке нет, кроме того что нужно уделить особое внимание диагностики коробки передач и проверить внешние детали по кругу на предмет некачественного ремонта. - КМБ – чем меньше коэффициент бонус-малус, тем аккуратнее водитель и наоборот – большое значение говорит о частых авариях.

- регион использования – нужен для проверки владельца по базе судебных приставов.

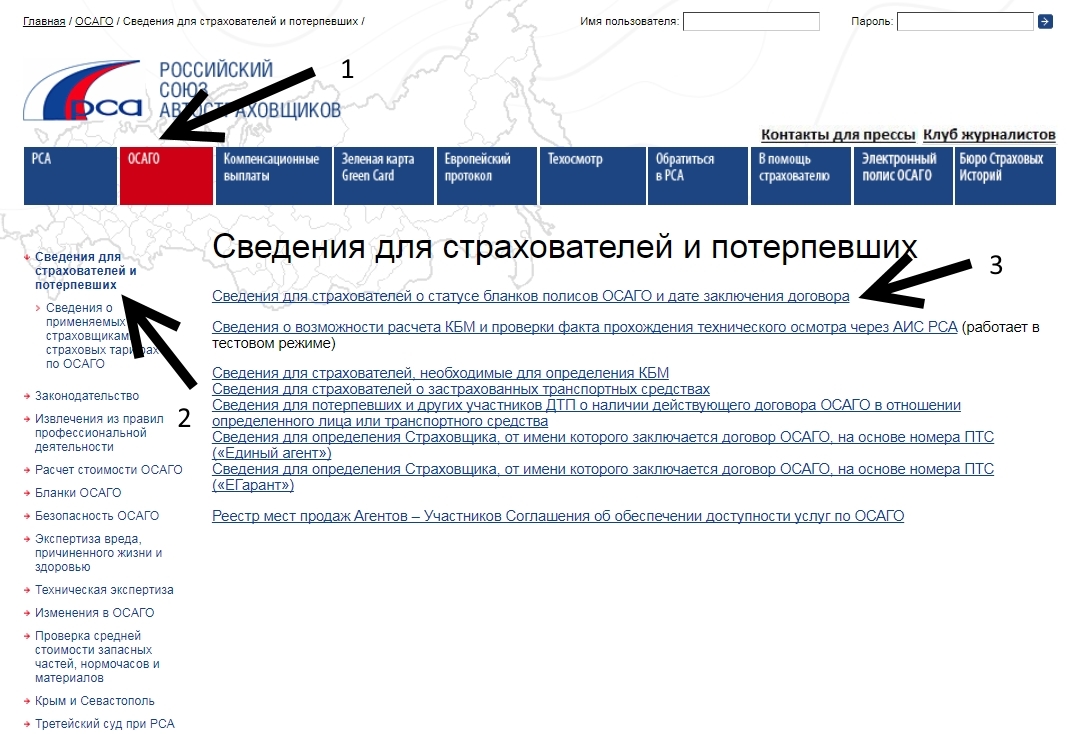

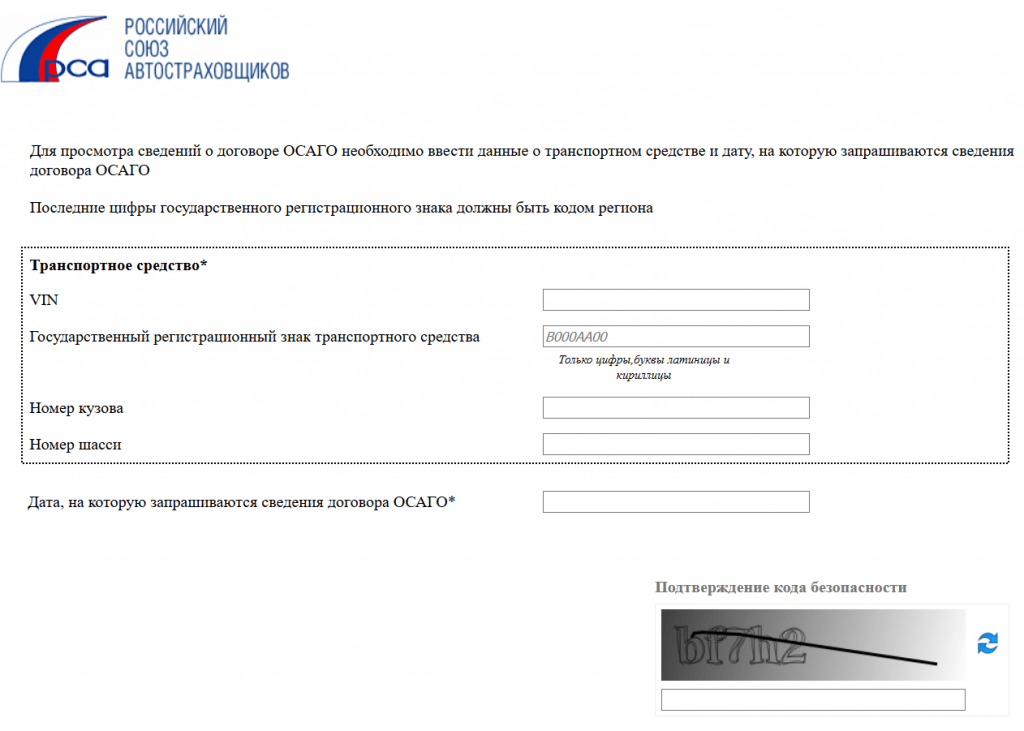

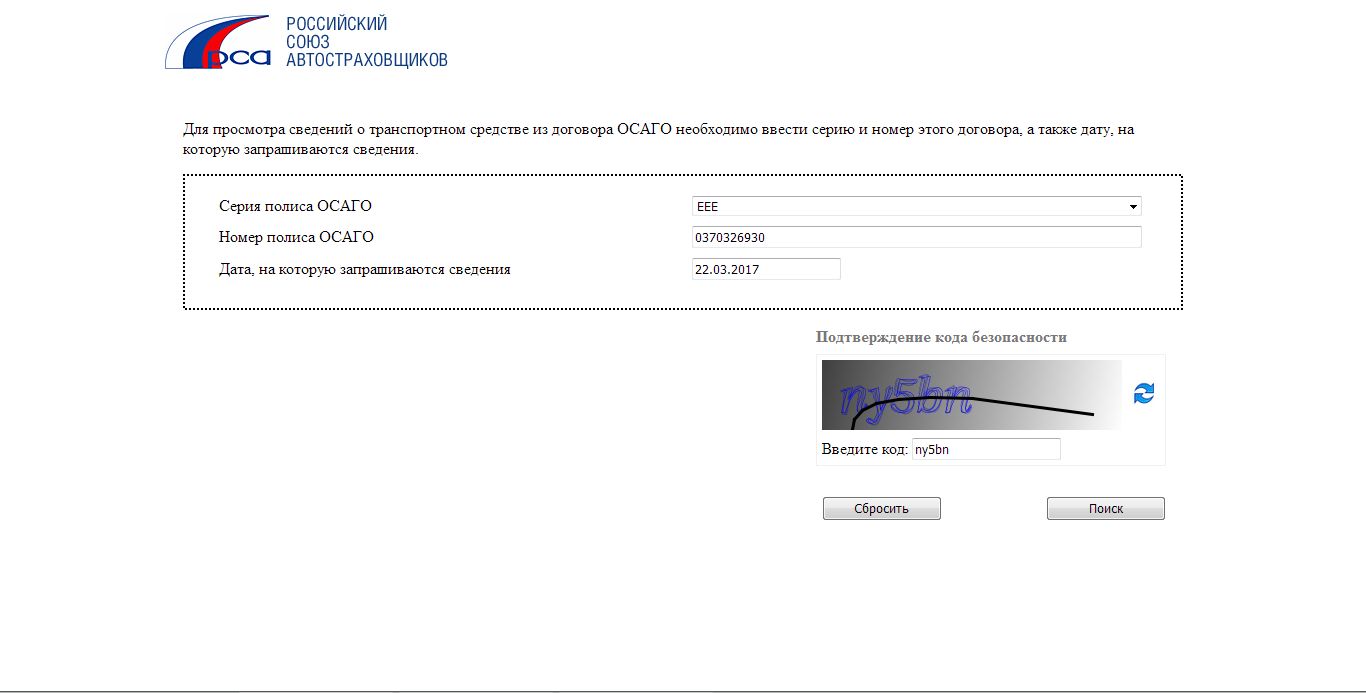

Как проверить подлинность ОСАГО по VIN или гос номеру

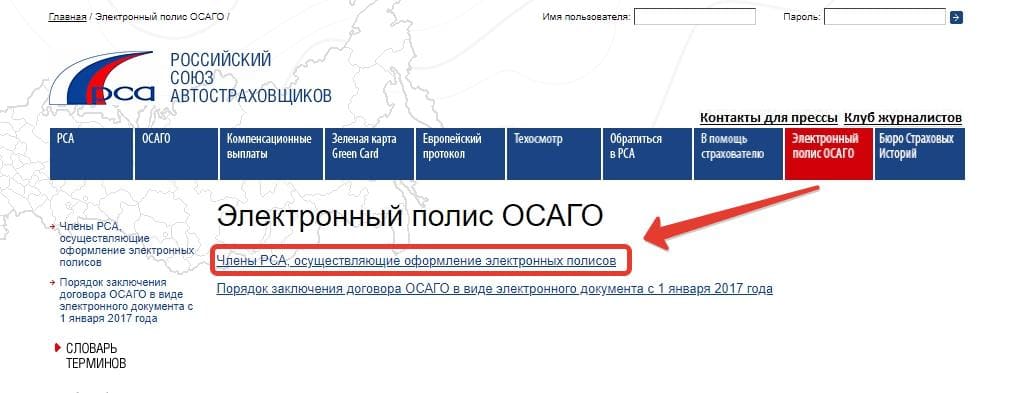

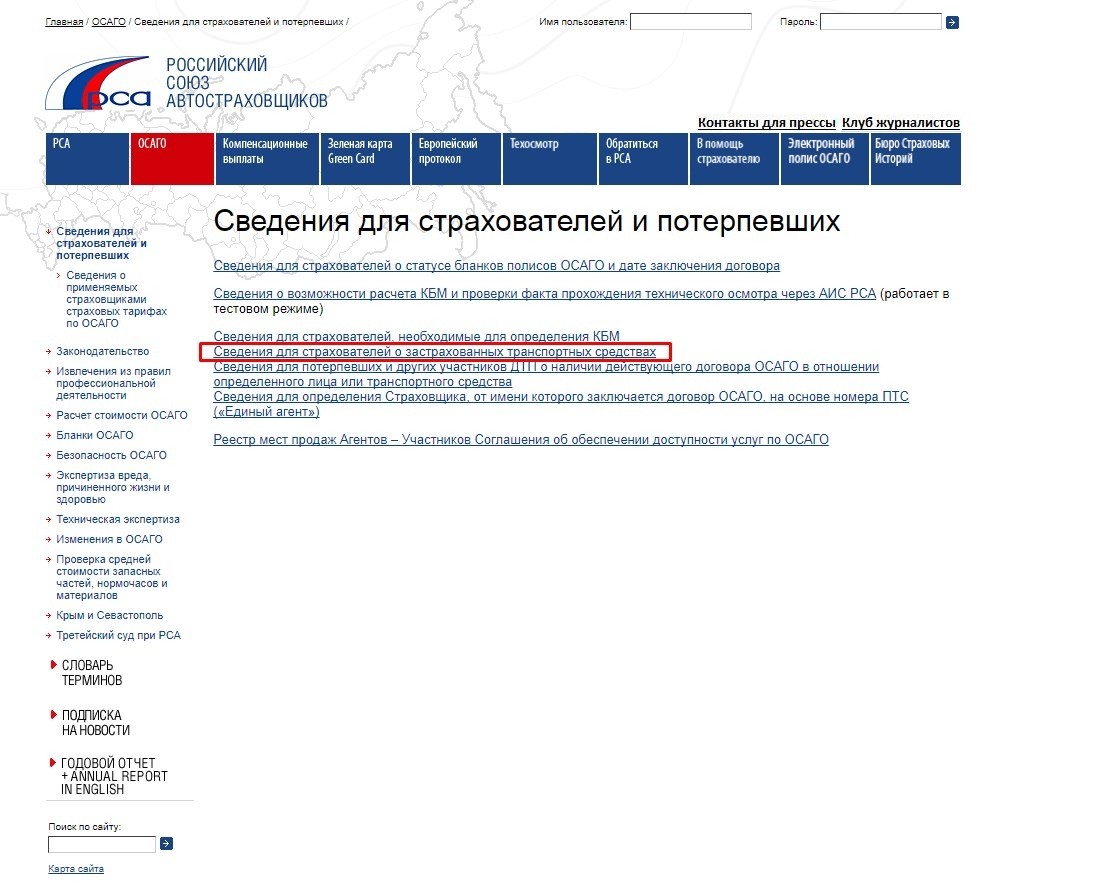

Проверка полиса ОСАГО доступна на сайте Российского союза автостраховщиков – некоммерческой организации, отвечающей за исполнение законов об обязательном страховании ответственности водителей. В нее входят все страховые компании, выдающие ОСАГО. Они передают всю информацию о полисах бумажных и электронных, в базу РСА, включая номера бланков, которые не находятся в обращении. Если виновник аварии показывает вам полис, оформленный по всем правилам, а в базе указано, что такой полис выбыл из обращения – верьте системе и договаривайтесь с виновником о возмещении на месте.

Сервис vin.drom.ru позволяет проверить страховой полис по номеру автомобиля – этой информации достаточно. В отчете будет подтверждение действительности полиса, его номер и название страховой компании, оформившей страховку.

Преимущества проверки авто на vin.drom.ru

На vin.drom.ru можно не только проверить ОСАГО по номеру авто, но узнать вообще всю историю машины и ее юридический статус. Информация собирается из ключевых государственных ведомств и независимых баз данных, всего обрабатывается более 20 источников. Собственная история из объявлений продаж и архива фотографий интересующего автомобиля дает полную картину о нем. Вся информация собирается автоматически в течении нескольких минут.

Обновлено 1/27/2022

Проверить машину по СТС онлайн

Рынок автомобилей так велик, что для многих стало нормой менять стального коня спустя 3-5 лет. Продать подержанный автомобиль довольно просто, так же как и купить его, и тут кроется самая главная проблема.

Дорогие читатели! Статья рассказывает о типовых способах решения юридических вопросов, но каждый случай индивидуален. Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь к консультанту:

8 (800) 700 95 53

ЗАЯВКИ И ЗВОНКИ ПРИНИМАЮТСЯ КРУГЛОСУТОЧНО и БЕЗ ВЫХОДНЫХ ДНЕЙ.

Это быстро и БЕСПЛАТНО!

Поддельных документов на рынке очень много, и часть из них подделки довольно высокого качества. Распознать их просто так не всегда возможно, а вот госавтоинспекция справляется с такой проверкой довольно легко.

Для чего необходима

На сегодня установлено огромное число фактов мошенничества при продаже подержанного авто. Несмотря на то, что будущие покупатели считают себя максимально подготовленными, процент обманутых не уменьшается.

Также как и число мошенников, которые используют самые разные возможности для незаконной наживы.

Так продажа по поддельным документам – это самый развитый вид мошенничества.

Для начала попробуем разобраться в том, какие опасности могут подстерегать потенциального покупателя:

- Автомобиль может быть угнан и сделаны левые документы. Здесь все более чем понятно, потому что как только выяснится, что машина угнана, новому владельцу придется с ней расстаться. А вот удастся ли ему вернуть деньги – это очень большой вопрос.

- У автомобиля перебиты номера. Причин этому много, и в лучшем случае, если не будет доказано что машина в угоне, то его не отберут, но для постановки на учет придется потратить очень много сил.

- Автомобиль может быть собран из нескольких, так называемый, конструктор, с левыми документами. Многие водители считают, что в конструкторе нет ничего страшного, но достаточно посмотреть статистику аварий на дороге и подумать что произойдет с машиной, которая была собрана в гараже за домом. Да и с постановкой на учет могут возникнуть проблемы.

- Автомобиль может находиться в залоге у банка. Как правило, в таких случаях ПТС остается в банке, но многие находят способы для того, чтобы обманом получить документы и продать машину.

Также неплохо посмотреть диагностическую карту, которая подтверждает что автомобиль прошел техосмотр и допущен к движении.

СТС — это документ, который должен быть всегда у водителя, потому что в противном случае ему грозит штраф. И как правило, для проверки по различным базам используется именно этот документ.

Итак, что же можно проверить и где?

На сайте ГИБДД можно выяснить соответствует ли автомобиль документам , а именно:

- модель и марка автомобиля;

- год выпуска;

- кузов;

- номер двигателя и его объем;

- в угоне ли;

- участвовало ли в ДТП.

Еще один интересный портал для проверки – это выяснение находится ли машина в залоге. Для этого нужно выйти на сайт нотариальной палаты и ввести данные VIN

Также есть еще один весьма полезный портал, правда за проверку автомобиля придется уплатить символическую сумму. Это Автокод.

Проверка включает в себя следующую информацию об автомобиле:

- технические данные;

- через сколько рук прошла машина;

- участие в ДТП;

- было ли коммерческое использование;

- страховые случаи;

- и многое другое.

youtube.com/embed/pxGxi00wcQI?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

Какие данные содержатся в документе транспортного средства?

Документ, о котором идет речь, помимо даты и наименования органа выдачи, содержит ряд сведений о транспортном средстве и его владельце.

На лицевой стороне имеется следующая информация:

- О государственном регистрационном знаке.

- Об идентификационном номере, который и у нас в стране уже привыкли называть «VIN».

- Далее, дублируется вся информация, касающаяся автомобиля и имеющаяся в ПТС. Это: марка, модель, тип, категория, год выпуска, номер и модель двигателя, мощность и так далее.

Посмотрев на лицевую сторону СТС, можно узнать всю важную информацию о транспортном средстве.

На оборотной стороне документа указываются следующие данные:

- О собственнике авто или другого ТС.

- Об адресе регистрации человека.Если владелец поменял прописку, то ему необходимо обратиться в компетентный орган ГИБДД, чтобы получить новое свидетельство на автомобиль.

- О дате выдачи документа и наименовании органа, осуществившего данное действие. Об этом шла речь выше.

Есть и место для особых отметок. Например, если в конструкцию автомобиля были внесены какие-то изменения, то это будет отражено в СоР ТС.

Далее на фото показан образец СТС автомобиля:

Как проверить СТС по базе ГИБДД онлайн

Но проще всего провести проверку по официальной базе ГИБДД. Необходимо отметить, что, как и многие организации, ГИБДД имеет свой собственный сайт, который может оказаться полезным многим автомобилистам.

Необходимо отметить, что, как и многие организации, ГИБДД имеет свой собственный сайт, который может оказаться полезным многим автомобилистам.

На сайте есть масса интересной информации практически по всем вопросам, которые возникают во время движения и при оформлении ТС. И здесь же есть ответ на вопрос как проверить СТС на подлинность?

Портал понятен простому обывателю и навигация по нему очень удобна. Для проверки автомобиля необходимо выйти на главную страницу и кликнуть по вкладке Сервисы.

В открывшемся окне появляется множество самых разных вкладок. Но в данный момент водителю интересна «Проверка автомобиля»

Для того чтобы проверить машину достаточно знать VIN. Как известно, этот номер индивидуален и принадлежит конкретной машине. Номер указан в СТС, поэтому в данном случае можно смело говорить о проверке свидетельства о регистрации.

Информация, которую можно получить в данном сервисе, достаточно разнообразна. Может быть здесь не будет представлена полная история машины, но для первичной проверки этого более, чем достаточно.

Может быть здесь не будет представлена полная история машины, но для первичной проверки этого более, чем достаточно.

Так, по номеру машины можно узнать все необходимое, что поможет не попасть к мошенникам.

В самом низу проверки автомобиля есть две ссылки, которые очень важны. Первая позволяет узнать не находится ли в машина в залоге, а вторая — выяснить вопросы страховки ОСАГО. Данная информация имеет важное значение, особенно если автомобиль находится в залоге.

Некоторые автомобилисты уверены, что покупать автомобиль в залоге нельзя, но есть законная процедура продажи такого транспортного средства и если ее соблюсти, то автомобиль перейдет в собственность нового владельца без каких-либо проблем.

Но для заключения подобной сделки банк должен быть в обязательном порядке поставлен в известность. И разумнее будет, чтобы представитель банка присутствовал на сделке.

Если потерял СТС, как восстановить, показано в статье: что делать, если потерял СТС на машину. Нужно ли отдавать свидетельство о регистрации при продаже автомобиля, читайте здесь.

Нужно ли отдавать свидетельство о регистрации при продаже автомобиля, читайте здесь.

Уточняем информацию на сайте Мэра Москвы

На данном сайте можно проверить только автомобили, зарегистрированные в Москве и Московской области.

Порядок действий выглядит следующим образом:

- Перейти на официальный сайт Мэра Москвы.

- В верхней панели выбрать вкладку «Услуги».

- В открывшемся окне вкладку «Личный транспорт» – «Покупка, продажа, учет авто и мото» – «Проверка регистрации автомобиля».

- В открывшейся странице необходимо ввести серию и номер Свидетельства о регистрации транспортного средства (находятся внизу документа) и нажать кнопку «Проверка».

- В течение 10 секунд вы получите данные о ТС: состоит или нет автомобиль на учете в органах ГИБДД.

Как отличить подделку от оригинала визуально

Разумеется, первая проверка документов – это на глазок. Но тут важно учитывать ряд факторов.

На сегодня на рынке встречаются самые разные подделки. Некоторые, качество которых оставляет желать лучшего, легко можно определить визуально. Как правило, они сделаны наспех на цветном принтере и заламинированны.

Некоторые, качество которых оставляет желать лучшего, легко можно определить визуально. Как правило, они сделаны наспех на цветном принтере и заламинированны.

Но надо отметить, что даже явная подделка иногда срабатывает и мошеннику удается продать автомобиль. Расчет на то, что покупатель будет невнимателен или излишне доверчив.

Неплохо знать как должно выглядеть подлинное свидетельство о регистрации ТС, чтобы представлять на что нужно обращать внимание.

В большинстве случаев — это плохо пропечатанные буквы, различие шрифтов и плохо различимые, размытые печати

Важно знать тот факт, что при проверке в ультрафиолетовом свете на СТС появляется надпись ГИБДД.

Также в таком свете видны беспорядочно расположенные защитные полоски, которые настолько тонкие, что увидеть их просто невозможно. Но в ультрафиолетовом свете они четко различимы

allday › Блог › Проверка авто по вин коду / гос. номеру. Обзор 10 сервисов, как пробить авто.

Самостоятельно проверить автомобиль по вин коду

или номеру перед покупкой становится все проще, государство идет на встречу и открывает сервисы, реестры и базы, где можно получить много полезной информации. Я думаю, рано или поздно, мы придем к тому, что сейчас есть на западе. Будет единая база с данными на каждый автомобиль и не будет смысла скручивать пробег.

В этой статье, мы проведем большой обзор всех главных сервисов для проверки автомобиля через ГИБДД на угон, залог, ДТП, историю, владельца, реестры, банки и прочее.

Первое, с чего нужно начать проверку машины, так это официальный сервис ГИБДД. Здесь мы сможем узнать историю автомобиля на регистрационные действия, узнать количество собственников по ПТС. Так же проверим автомобиль на угон, ДТП и какие либо ограничения на регистрационные действия, например арест.

Проверять транспортное средство можно только по вин коду

(VIN). Заходим на сайт gibdd.ru/check/auto, вводим вин код и ниже нажимаем запросить информацию на каждом блоке.

Вводим “цифры на картинке” (капча) и получаем информацию о количестве собственников по ПТС, дата постановки на учет, наличие ДТП, угон и наложение ареста или другого запрета на регистрационные действия. Если сведения о ДТП отсутствуют, то это не значит, что автомобиль без аварий, ДТП могли просто не оформлять:

Минусы сервиса:

Сервер часто падает или виснет. Каждый раз нужно вводить капчу, а она бывает тупит, уходит много времени, когда пробиваешь несколько машин. Нет мобильной версии и с мобильника проверять в дороге очень не удобно, но выбора нет. Единственное, есть сервисы, которые работают через базу ГИБДД, там проверять удобнее и не нужно вводить капчу.

Классный сервис, но работает пока только по Москве и МО. Для проверки авто обязательно нужны данные СТС (свидетельство о регистрации ТС) и ещё вы должны зарегистрироваться на портале гос.услуг. Для тех, кому лень регестрироваться, могу дать свои данные для входа на сайт avtokod.mos.ru:

Логин

: avtoproverka

Пароль:

myavto123456

Выдает историю автомобиля, иногда можно найти данные о пробеге, обращения в страховую компанию, ДТП, данные с тех. осмотра и прочее. В общем, полезная штука, если знаем СТС и автомобиль зарегистрирован в пределах Московской области, то заходим на avtokod.mos.ru и вбиваем номер или вин + серию и номер:

осмотра и прочее. В общем, полезная штука, если знаем СТС и автомобиль зарегистрирован в пределах Московской области, то заходим на avtokod.mos.ru и вбиваем номер или вин + серию и номер:

Что делать, если обнаружил фальшивый документ при покупке авто

Если подделка была обнаружена до совершения сделки, то стоит найти причину, чтобы отказаться от дальнейшего общения с данным продавцом.

Разумеется, нельзя исключать тот факт, что продавец может и не знать о том, что его документы поддельные, но проблемы возникнут у нового владельца.

Также стоит насторожиться если владелец отказываться сообщить данные документа для того чтобы проверить машину. Если с бумагами все в порядке, то продавцу нечего опасаться.

Поэтому если продавец ссылается на многочисленные причины, по которым он не может показать документы и позволить проверить их, то как ни была бы хороша машина, лучше не рисковать.

Проверить документы нужно обязательно, потому то если фальшивка будет обнаружена на стадии переоформления автомобиля, в а 90% случаев она будет обнаружена, то тут возможны неприятности.

Даже доказав свою добросовестность как приобретателя, водитель не сможет найти мошенника, потому что скорее всего поддельным окажется не только СТС, но и все остальные документы.

А также данные продавца в договоре купли-продажи. Таким образом, не удастся восстановить справедливость даже через суд.

Как наказывается подделка подписи

Для того чтобы разобраться в ситуации необходимо понимать за что могут наказать. В Уголовном кодексе РФ есть ст. 327 предусматривающая наказание за подделку документов.

Разбирая данную статью на основе судебной практики и теории права можно выделить:

- подделку документов;

- использование заведомо подложного документа.

СТС, другие документы на автомобиль, а также водительское удостоверение в случае подделки будут изъяты и на владельца будет заведено уголовное дело.

Подделка может быть полной, когда документ изготавливается, как говориться с чистого листа, и частичной.

Таким образом подделка подписи в СТС дает основание квалифицировать правонарушение по части 1 ст. 327, что предусматривает следующее наказание:

| ограничение свободы | до 2 х лет |

| принудительные работы | до 2 х лет |

| арест | до 6 мес. |

| лишение свободы | до 2 х лет |

Наказание назначается на усмотрение судьи в зависимости от обстоятельств дела. Важно отметить тот факт, что частичной подделкой будет признано внесение в подлинный СТС незаконных данных.

Таким образом если в легально полученный СТС будет поставлена поддельная подпись, документ будет признан поддельным, и последует ответственность по вышеуказанной статье.

Приобретение машины может стать выгодной сделкой, а может принести достаточно хлопот будущему владельцу. Чтобы избежать этого, стоит быть максимально внимательным и избегать приобретения автомобиля с рук у подозрительных людей.

Перекупы, а именно так называют людей, которые скупают машины у одних, и продают другим, могут быть очень изобретательны, особенно когда речь идет о том, чтобы быстро продать проблемный автомобиль.

Проверить документы на автомобиль совсем не сложно, но этом поможет избежать большого количества проблем в будущем.

Действия, если допущена ошибка в свидетельстве о регистрации транспортного средства, говорится в статье: ошибка в свидетельстве о регистрации транспортного средства. Как узнать номер СТС, смотрите на странице.

Цену свидетельства о регистрации транспортного средства узнайте из этой информации.

youtube.com/embed/8De_F_7t4t4?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>Как и где узнать номер СТС онлайн

Можно ли узнать реквизиты свидетельства о регистрации авто по иных данным, имеющимся в распоряжении собственника транспортного средства или третьих лиц?

Наибольшее количество информации можно получить путем обращения в Госавтоинспекцию. Для этого подается письменное заявление с указанием причины получения конфиденциальной информации.

Однако следует учитывать, что личные данные гражданина РФ, к которым и относится номер СТС, может получить исключительно ограниченный круг лиц.

А именно представители правоохранительных и иных государственных органов (налоговой службы, пенсионного фонда и так далее), государственные банковские учреждения при наличии зарегистрированного договора залога, собственник автомототранспортного средства и члены его семьи (после смерти владельца), представители автовладельца, которые действуют на основании нотариальной доверенности, выданной собственником.

Однако некоторые данные имеются в открытом доступе и их можно получить в режиме онлайн.

По госномеру авто

Получить информацию, зная исключительно государственный номер автомобильного транспорта, присвоенные после проведения регистрационных действий онлайн нельзя. Такие данные доступны только по специальным запросам в ГИБДД.

Однако в настоящее время в сети можно встретить множество различных интернет ресурсов, предоставляющих подобную возможность.

Следует отметить, что доверять таким сайтам нельзя. Полученные данные не являются достоверными и не могут быть использованы для нарушения интересов автовладельца.

О том, как поменять свидетельство о регистрации транспортного средства, рассказывается в статье: как поменять свидетельство о регистрации транспортного средства.

Как получить свидетельство о регистрации транспортного средства при покупке, читайте здесь.

По вин номеру

Некоторую информацию о транспортном средстве и регистрационных документах можно получить, если узнать у собственника автомашины VIN номер.

Что такое номер VIN и где его можно узнать? При изготовлении каждой единице автотранспортных средств заводом изготовителем присваивается индивидуальный номер, состоящий из определенного сочетания букв и цифр, который и носит название VIN.

В индивидуальный номер закладывается определенная информация:

- о производителе данной модели транспортного средства;

- о технических данных авто;

- о модели;

- о номере изготовления машины.

VIN номер автотранспорта указывается:

- непосредственно на корпусе автомобиля;

- в ПТС.

На сайте ГИБДД в разделе «Сервисы» по индивидуальному номеру транспортного средства можно получить информацию о проведении регистрационных данных.

Для этого необходимо правильно ввести данные (VIN номер, номера шасси или кузова) в открывшуюся форму и запросить проведение проверки.

В результате проверки можно получить:

- данные о транспортном средстве (марка, модель, цвет, год изготовления, мощность и так далее), которые должны полностью совпадать с аналогичными данными, указанными в регистрационном свидетельстве;

- периоды владения автомобильным транспортом тем или иным лицом и сроки владения.

К сожалению, узнать реквизиты СТС, а так же узнать дату выдачи СТС по номеру СТС и VIN номеру, так же как и по государственному номерному знаку нельзя.

По ПТС

В некоторых ситуациях узнать номер свидетельства о регистрации авто можно по номеру ПТС, так как данные реквизиты совпадают.

Это происходит в том случае, если документы выдаются одним отделением ГИБДД, например, после утраты или не читаемости вследствие естественного износа. Такое случается, но достаточно редко.

Чтобы узнать возможность совпадения номеров на документах, необходимо определить каким органом выдано ПТС.

Данная информация указывается в разделе 23 документа и дублируется печатью организации, которая производила замену ПТС.

Отзывы о страховой компании «СОГАЗ», мнения пользователей и клиентов страховой компании

Являюсь клиентом Согаз несколько лет, супруг также является корпоративным клиентом. Осенью 2020 года необходимо было застраховать автомобиль осаго и каско, и в дальнейшем добавить членов своей семьи(Оля,Коля,Влад) Коэффициенты у всех добавленных по состоянию на 01. 07.20(при страховании другого автомобиля)- составляли 0,7 (кбм).

07.20(при страховании другого автомобиля)- составляли 0,7 (кбм).Обратившись к специалисту в офисе г.Омска, мне присылают следующую информацию:Оля,Влад-0,7; а вот Коля-1(кбм… Читать далее

Являюсь клиентом Согаз несколько лет, супруг также является корпоративным клиентом. Осенью 2020 года необходимо было застраховать автомобиль осаго и каско, и в дальнейшем добавить членов своей семьи(Оля,Коля,Влад) Коэффициенты у всех добавленных по состоянию на 01.07.20(при страховании другого автомобиля)- составляли 0,7 (кбм).Обратившись к специалисту в офисе г.Омска, мне присылают следующую информацию:Оля,Влад-0,7; а вот Коля-1(кбм), якобы у него была авария. На минуточку вернёмся на несколько лет назад: да, авария была, виновник не он, но не смотря на это(благодаря умному инспектору ГАИ), кбм был изменён, и отсчёт начался по-новому.

Прошло несколько лет и кбм стал 0,7 у Коли. Учитывая что в тот момент не было возможности разбираться с данным вопросом, болели covid, добавили , оплатили. В июле месяце у Оли,Влада,Коли заканчивалась страховка на автомобиль Коли, и ему надо было продлить полис. Приходит продлять, а ему сообщают что его КБМ (в его страховой компании) уже составляет не 0,65-как должно быть, а 1!Потому что кто-то его куда-то вписал в прошлом году, и все!

В июле месяце у Оли,Влада,Коли заканчивалась страховка на автомобиль Коли, и ему надо было продлить полис. Приходит продлять, а ему сообщают что его КБМ (в его страховой компании) уже составляет не 0,65-как должно быть, а 1!Потому что кто-то его куда-то вписал в прошлом году, и все!

Обратившись в компанию Согаз, мне морочили голову довольно длительное время -больше месяца, сообщив что ничего не могут сделать, и компания РСА во всем виновата , а не сотрудник Согаз, и все что они могут сделать- предоставить Коле это 0,85. Заметьте- они могут предоставить. Коле нужен автомобиль, ждать ещё дольше нет времени, оформляет в своей страховой компании новый полис на свой авто на 0,85- потеряв деньги, которые у пенсионера и так небольшие. Наступает октябрь 2021, мне необходимо продлить страховку на мой автомобиль ,по умолчанию решили продлить в Согаз и что вы думаете ? 27.10.2021 сотрудник Согаз при продлении полиса на тот же автомобиль, сообщает следующее: у Оли 0,7, у Коли 0,85, а у Влада догадайтесь что? — Браво! 1!(якобы тоже авария- наверное в мыслях специалиста Согаз).

После такого сообщения от специалиста Согаз, что у Влада коэффициент 1- сразу перед глазами проплывает ситуация которая была года назад, когда Коле поставили КБМ-1, и благополучно оформили полис! Так вот я о чем: специалист Согаз обрисовывает так: да это не мы, это все РСА, мы ничего не делаем. Тогда у меня возникает вопрос: а как же тогда Влад оформил свой истинный кбм в своей компании,а Коле сразу сказали- Вас перед Новым годом куда-то записали не туда( тоже в своей компании).Мораль сей басни такова: Согаз вам может испортить кбм нажатием одной кнопочки, решением проблемы они не занимаются, решайте самостоятельно через РСА- при этом что это их вина.

Одно спасло, что сегодня вовремя взяли под свой контроль эту ситуацию, и прямым текстом ткнули их носом, что они не правы. И вуаля, у Влада чудным образом спустя 1,5 часа кбм даже в согаз стал 0,65!

Проверка полиса ОСАГО по базе

База полисов ОСАГО была создана для уменьшения количества поддельных страховых документов. В РФ собственники автотранспортных средств обязаны страховать автомобиль по страховке ОСАГО. Но не все страховые компании являются добросовестными страховщиками. Есть также и мошенники.

В РФ собственники автотранспортных средств обязаны страховать автомобиль по страховке ОСАГО. Но не все страховые компании являются добросовестными страховщиками. Есть также и мошенники.

Приобретение договора ОСАГО

Проверка полиса ОСАГО по базе РСА стала актуальной. Сейчас большинство клиентов работают с сетью Интернет. И через 3-5 дней после покупки полиса можно проверить его подлинность на основном сайте РСА.

Совершение ДТП

Полис ОСАГО необходим при дорожно-транспортном происшествии. Если клиент оказался пострадавшей стороной, а виновник скрылся, то база полисов ОСАГО будет просто необходима. Без сотрудников полиции номер кузова, шасси, VIN-код, номер ПТС узнать невозможно. Но государственный регистрационный знак можно использовать для проверки существования договора страхования. Эта информация поможет узнать, сможет ли клиент получить выплату от страховой компании. Проверка подлинности полиса ОСАГО по базе РСА позволит ускорить получение информации.

Проверка полиса ОСАГО на подлинность по базе также полезна, если виновником оказался сам клиент. В случае если полис оказался поддельным, и произошло ДТП, то клиенту придется оплачивать ремонт пострадавшей машины. ОСАГО облегчает жизнь собственникам автомобилей, но к выбору страховой компании нужно относиться серьезно, так как полис является гарантом выплаты ущерба потерпевшей стороне, и речь идет о больших суммах (стоимость автомобилей и запчастей велика), которые не всегда можно найти сразу. База полисов ОСАГО помогает осуществить проверку документов, во избежание дальнейших проблем при ДТП.

В случае если полис оказался поддельным, и произошло ДТП, то клиенту придется оплачивать ремонт пострадавшей машины. ОСАГО облегчает жизнь собственникам автомобилей, но к выбору страховой компании нужно относиться серьезно, так как полис является гарантом выплаты ущерба потерпевшей стороне, и речь идет о больших суммах (стоимость автомобилей и запчастей велика), которые не всегда можно найти сразу. База полисов ОСАГО помогает осуществить проверку документов, во избежание дальнейших проблем при ДТП.

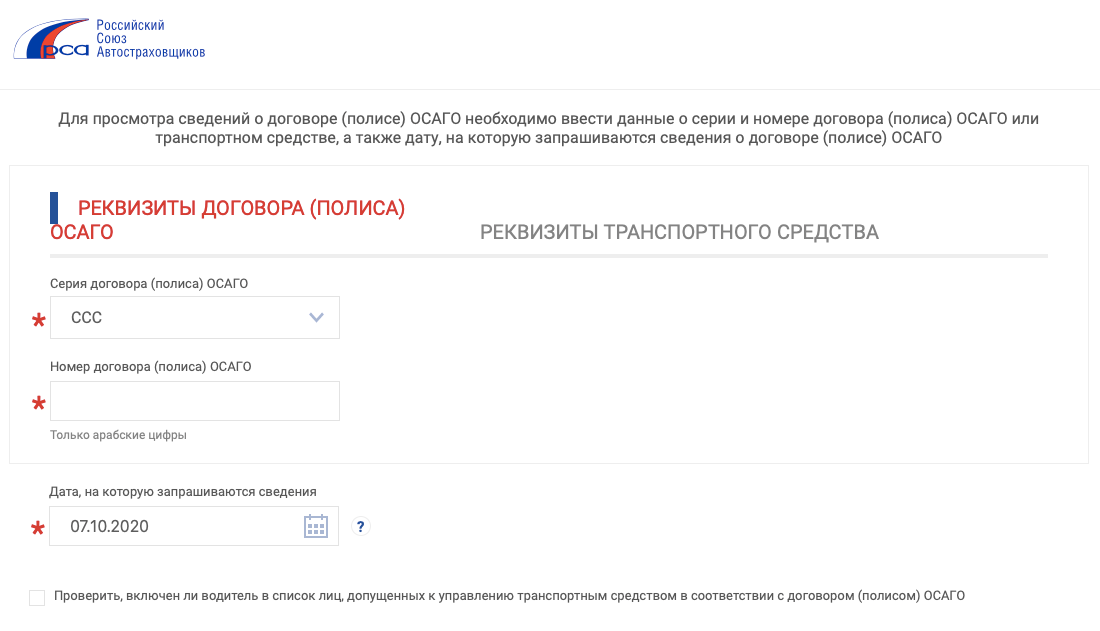

При онлайн-заполнении формы нужно указывать дату. При простом желании клиента удостовериться в подлинности документа нужно указать дату текущего дня. А если произошло ДТП, с третьим лицом, нужно указать дату события, так как важно действие документа именно на этот период времени.

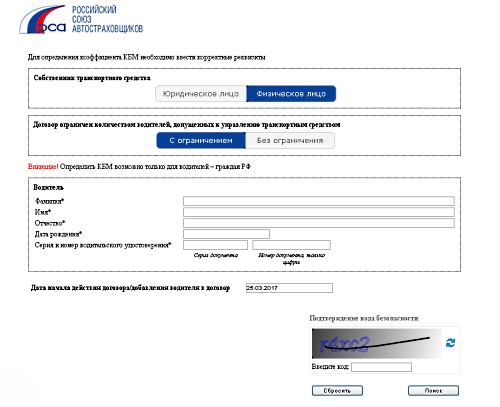

Основная проверка

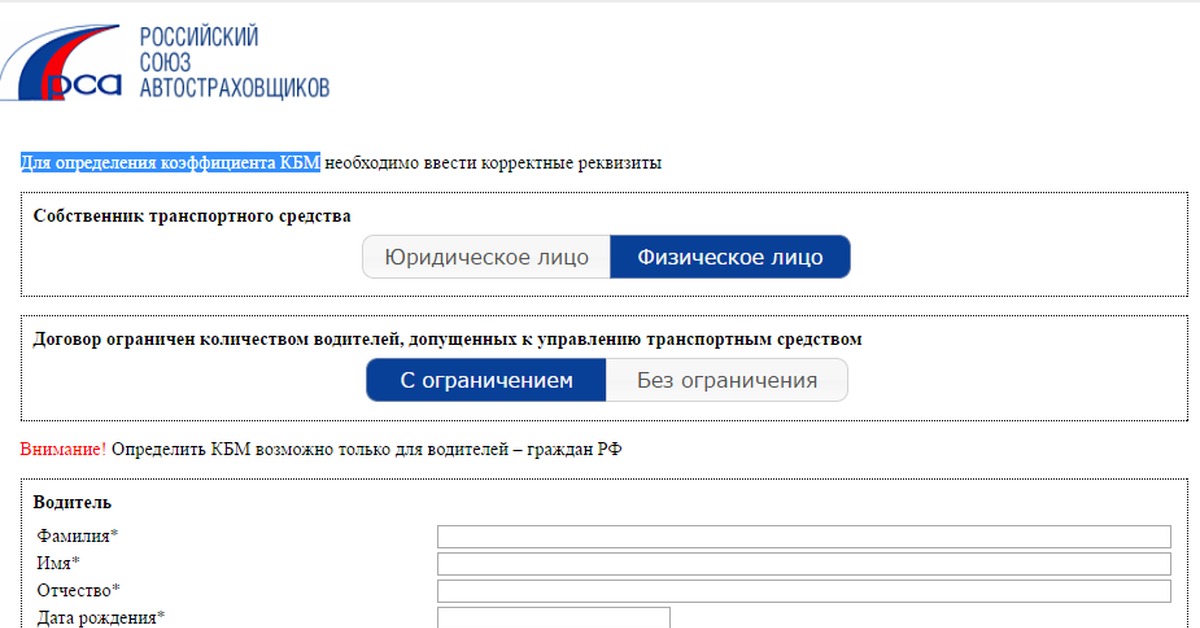

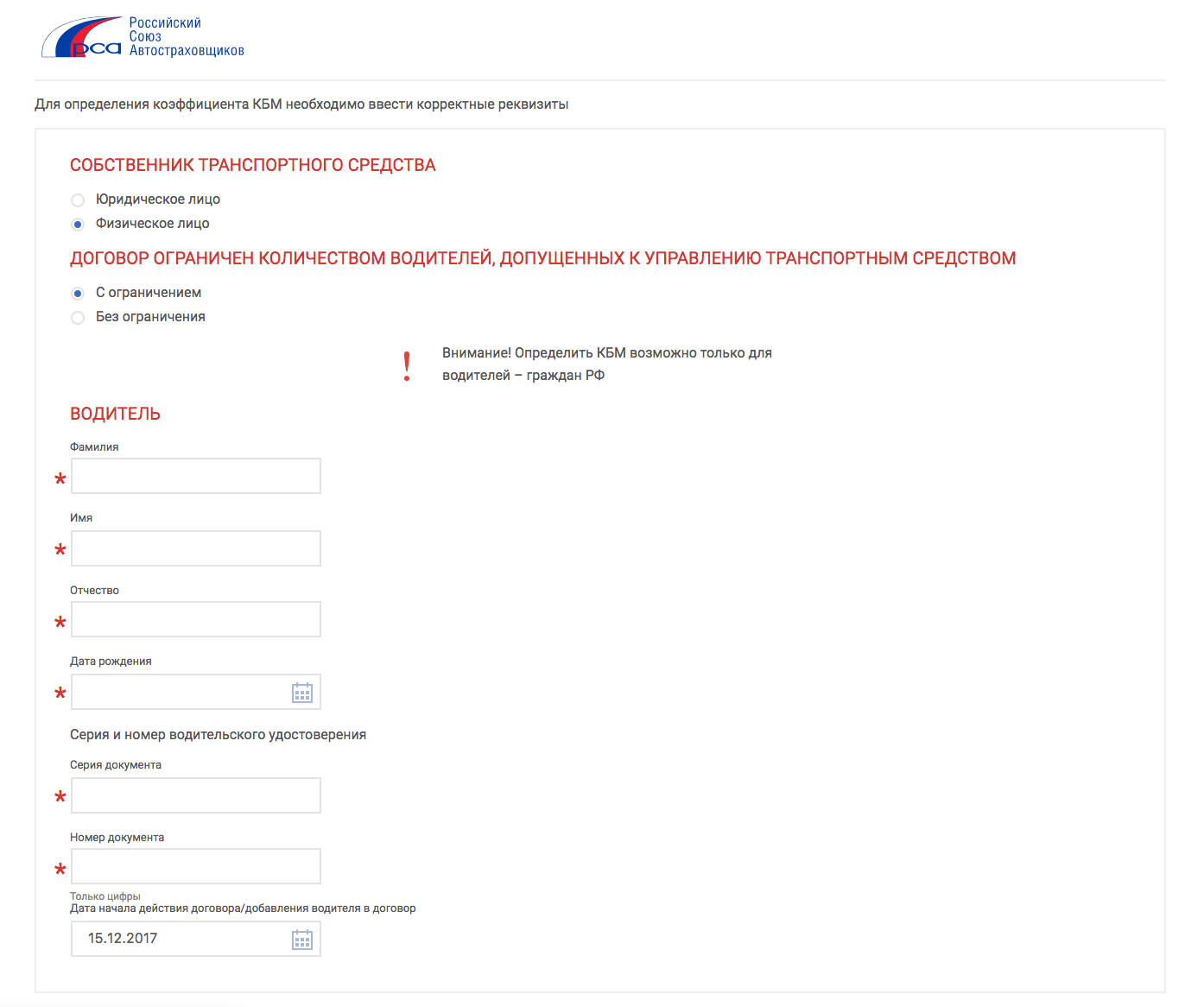

Проверка полиса ОСАГО по базе осуществляется через единую систему АИС РСА (автоматизированная информационная система Российский союз автостраховщиков). Ее проводят в онлайн-режиме. Для этого нужен минимальный пакет документов.

Для этого нужен минимальный пакет документов.

Алгоритм действий:

- войти в подлинный сайт РСА;

- выбрать пункт «Проверка полиса ОСАГО»;

- затем «Сведения о статусе бланков»;

- в открывшемся окне нужно набрать данные полиса – серию и номер; серия, представлена в буквах, номер – в цифрах;

- указать код с проверкой;

- нажать на «Поиск»;

- ответ высветится на экране.

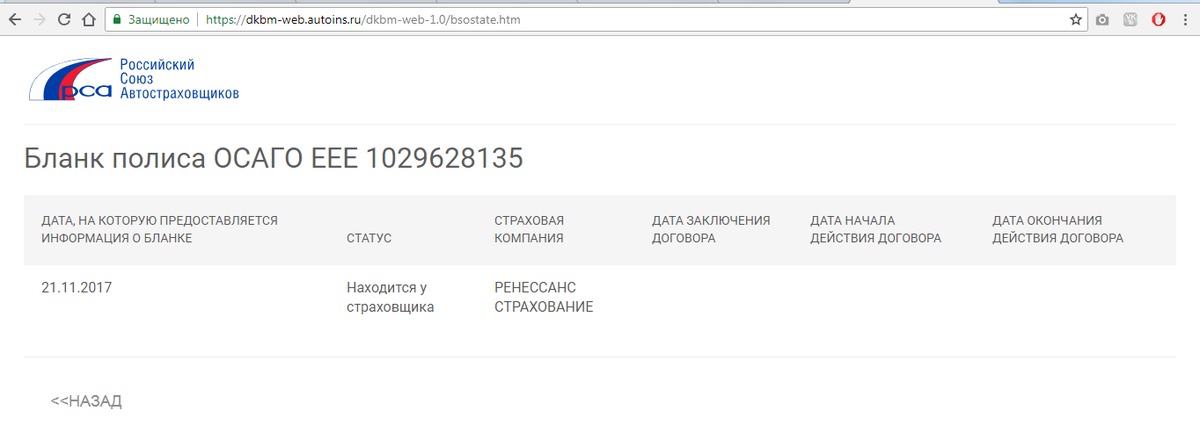

Варианты ответов

База полисов ОСАГО предусматривает несколько вариантов ответов.

- Полис подлинный, страховая компания ввела все данные в единую базу. В этом случае появится таблица с данными: статус бланка – полис издан страхователю (клиенту), наименование страховой компании, продавшей полис, дата проверки. Здесь нужно проверить срок действия, чтобы убедиться, что он не истек.

- Полис существует, но срок действия истек. Появится таблица, как и в первом варианте, но отличие будет в том, что в графе «статус полиса» будет указано о том, что срок прошел.

- Договора не существует. В данном случае проверка полиса ОСАГО по базе выдаст информацию о том, что бланк с данными номерами отсутствует или не существует. После этого нужно повторно ввести свои данные, во избежание ошибок, так как часто клиенты допускают ошибки в номерах и получают неверную информацию.

- Клиентом была подана заявка на получение страховки, но договор еще не был заключен. В этом случае проверка полиса ОСАГО по базе РСА выдаст информацию о том, что бланк находится у страховщика, наименование компании. Если договор не был заключен, то статус бланка не поменяется. Данная ситуация появляется, если клиент подал заявку на заключение договора, но страховщик еще не принял решение.

- Клиент приобрел полис, но компания не внесла данные в базу. После приобретения страховки нужно подождать 3-5 дней, затем осуществлять поиск договора по базе. Если через неделю после покупки в базе не будет полиса, необходимо обратиться в свою страховую компанию за разъяснениями.

Если же ничего не меняется, то нужно написать жалобу или вопрос в базу РСА.

Если же ничего не меняется, то нужно написать жалобу или вопрос в базу РСА. - Полис аннулировали. Появится таблица с данными о бланке. Но в «статусе» будет указано, что договор расторгнут. Страховые компании обладают правом аннулировать договор, если клиент заведомо предоставил ложную информацию. Договор считается расторгнутым с момента обнаружения предоставления недостоверной информации.

Дополнительные виды проверок

Проверка подлинности ОСАГО по базе РСА также осуществляется при помощи дополнительных устройств и других документов.

- База полисов ОСАГО по номеру паспорта транспортного средства проверяется на сайте РСА. Для этого нужно выбрать «Проверка ОСАГО», далее появится окно «Информация для определения страховщика по паспорту транспортного средства», ввести номер документа, серию не нужно. Затем выбрать кнопку «Найти», появится таблица с информацией, в которой будет указана страховая компания. Если ничего не появится, то был продан поддельный документ.

Система РСА рекомендует проверить дополнительно номер ПТС, так как клиенты могут ошибиться и информация будет искажена. Также большинство клиентов путают номера документов ПТС (паспорт транспортного средства) и СТС (свидетельство транспортного средства). Серии и номера у этих документов разные, не нужно вводить номер СТС.

Система РСА рекомендует проверить дополнительно номер ПТС, так как клиенты могут ошибиться и информация будет искажена. Также большинство клиентов путают номера документов ПТС (паспорт транспортного средства) и СТС (свидетельство транспортного средства). Серии и номера у этих документов разные, не нужно вводить номер СТС. - Проверка подлинности полиса ОСАГО по базе РСА с помощью VIN. VIN-код указан в документах СТС и ПТС. На официальном сайте РСА нужно выбрать «Проверка ОСАГО», «Сведения/Информация о потерпевших». В открывшейся таблице необходимо ввести номер VIN, регистрационный знак автомобиля, номер кузова, шасси, проверочный код. Далее нужно выбрать «Поиск». Если полис действителен, выйдет информация о страховке, если нет, то документ фальшивый. При вводе VIN-кода необходимо быть внимательным, так как он состоит из цифр и английских букв. В процессе страхования нужно обратить внимание на написание всей информации в полисе и только потом ставить подпись. Может случиться и так, что документ настоящий, но в самом полисе допущена ошибка во время страхования.

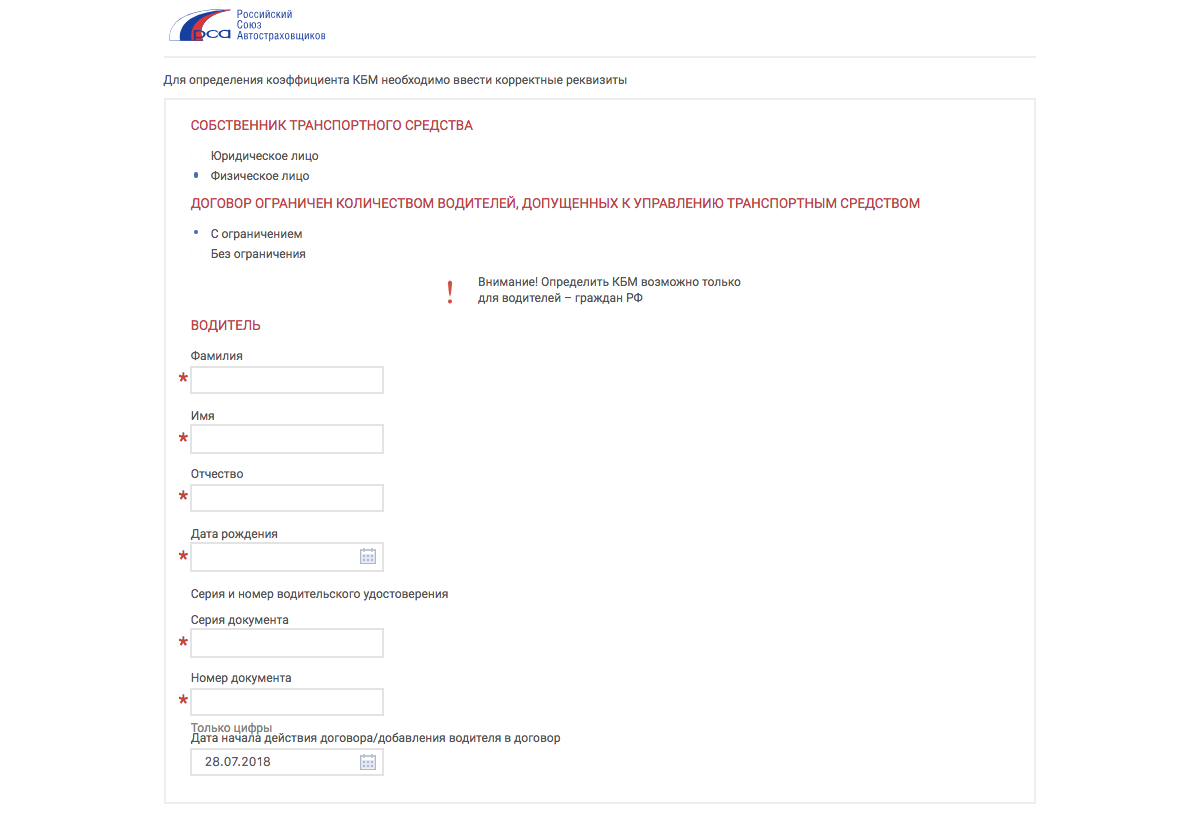

Возможности сайта РСА

При ДТП возможны споры, для определения количества включенных водителей поможет база полисов ОСАГО РСА. Данный запрос включают в форму для проверки, вписывают серию, номер водительского удостоверения. При положительном ответе программа отреагирует на вопрос зеленым цветом. Но, используя только серию и номер водительского удостоверения, нет возможности узнать полис ОСАГО, в который он был вписан.

Сайт РСА позволяет найти скидки, если они были потеряны ранее. Например, клиент застраховал автомобиль, но только потом заметил отсутствие скидок. Страхователь должен зайти на сайт РСА, указать запрашиваемые данные: паспорт, водительское удостоверение (если была замена, то информацию о прошлых правах). В течение недели придет ответ на почтовый ящик с информацией о скидках. Нужно распечатать письмо и идти в страховую компанию с этим документом, для восстановления класса.

Полномочия страховых компаний

Перед приобретением полиса клиенту нужно проверить полномочия выбранной им страховой компании. Право продажи страховок ОСАГО лицензируется Центральным банком РФ. Список страховых компаний постоянно меняется, так как не все выдерживают стандарты и остаются на плаву. Перед покупкой клиент может попросить представителя страховщика показать лицензию на продажу страхового продукта ОСАГО. Если ему отказывают за неимением причины, то лучше отказаться от приобретения полиса.

Право продажи страховок ОСАГО лицензируется Центральным банком РФ. Список страховых компаний постоянно меняется, так как не все выдерживают стандарты и остаются на плаву. Перед покупкой клиент может попросить представителя страховщика показать лицензию на продажу страхового продукта ОСАГО. Если ему отказывают за неимением причины, то лучше отказаться от приобретения полиса.

На заметку

У клиентов, купивших фальшивые полисы, есть возможность получить страховую выплату, но этот процесс может занять длительное время. Если судом будет установлено, что собственник ТС приобрел полис, оплатил в полной мере, контракт был заключен, то вероятность выплаты появится. Данный пункт был указан в рекомендациях Верховного Суда РФ.

Действия клиентов при фальшивых полисах

Если система РСА выявила отсутствие полиса в базе, клиенту нужно будет обратиться в свою страховую компанию. Для этого нужно написать заявление свободной формы с просьбой расследования внутри компании, к нему приложить копию полиса и квитанции. Иногда вышеперечисленные действия не помогают. В этом случае на помощь придут компетентные органы, которые установят, почему заключенного договора нет в системе.

Иногда вышеперечисленные действия не помогают. В этом случае на помощь придут компетентные органы, которые установят, почему заключенного договора нет в системе.

Страница не найдена

Моя библиотека

раз- Моя библиотека

- Статья

- 3 минуты на чтение

Пожалуйста, оцените свой опыт

Любая дополнительная обратная связь?

Отзыв будет отправлен в Microsoft: при нажатии кнопки отправки ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

ПРИМЕНЯЕТСЯ К: 2013 2016 2019 Выпуск по подписке SharePoint в Microsoft 365

В этом разделе содержится информация о замене сертификата службы токенов безопасности SharePoint (STS) в ферме SharePoint.

Требования к сертификату

Приобретите сертификат в доверенном центре сертификации, создайте новый сертификат из собственной инфраструктуры PKI (например, службы сертификации Active Directory) или создайте самозаверяющий сертификат (созданный с помощью certreq. или  exe

exe New-SelfSignedCertificate ). Сертификат должен использовать шифрование 2048 бит или выше.

Чтобы заменить сертификат STS, вам потребуется открытый сертификат (CER) и открытый сертификат с закрытым ключом (PFX) и понятное имя сертификата.

Сертификат следует заменить во время периода обслуживания, поскольку необходимо перезапустить службу таймера SharePoint (SPTimerV4).

Поскольку общедоступные сертификаты и по умолчанию частные сертификаты истекают в течение 1–3 лет в зависимости от указанного срока действия, эту процедуру следует выполнять, когда сертификат требует обновления.

Примечание

Сертификат STS по умолчанию не нужно обновлять. Продление применяется только после замены сертификата STS.

Создание самозаверяющего сертификата

Чтобы создать самозаверяющий сертификат, выберите метод создания и выполните следующие действия.

Наконечник

Общее имя и DNS-имя могут иметь любое значение.

Примечание

Закрытые ключи и пароли сертификатов являются конфиденциальными. Используйте надежный пароль и надежно сохраните файл PFX.

Новый самоподписанный сертификат

New-SelfSignedCertificate -DnsName 'sts.contoso.com' -KeyLength 2048 -FriendlyName 'Сертификат SharePoint STS' -CertStoreLocation 'cert:\LocalMachine\My' -KeySpec KeyExchange

$password = ConvertTo-SecureString "P@ssw0rd1!" -Force -AsPlainText

$cert = Get-ChildItem "cert:\localmachine\my" | ?{$_.Subject -eq "CN=sts.contoso.com"}

Export-PfxCertificate -Cert $cert -Password $password -FilePath C:\sts.pfx

Export-Certificate -Cert $cert -Type CERT -FilePath C:\sts.сер

В этом примере создается новый сертификат с DNS-именем «sts.contoso.com» и общим именем «CN=sts.contoso.com». Общее имя автоматически задается командлетом New-SelfSignedCertificate . Затем, используя безопасный пароль, мы экспортируем PFX (sts.pfx) и общедоступный сертификат (sts. cer).

cer).

Сертрек

Создайте новый файл request.inf для сертификата. При необходимости отрегулируйте тему из приведенного ниже примера.

[Версия] Подпись="$Windows NT$ [Новый запрос] FriendlyName = "Сертификат SharePoint STS" Тема = "CN=sts.contoso.com" длина ключа = 2048 Ключалгоритм = RSA KeyUsage = "CERT_KEY_ENCIPHERMENT_KEY_USAGE | CERT_DIGITAL_SIGNATURE_KEY_USAGE" KeySpec = "AT_KEYEXCHANGE" МашинКейСет = Истина Рекесттипе = сертификат Экспортаблеэнкриптед = истина [Строки] szOID_ENHANCED_KEY_USAGE = "2.5.29.37" szOID_PKIX_KP_SERVER_AUTH = "1.3.6.1.5.5.7.3.1" szOID_PKIX_KP_CLIENT_AUTH = "1.3.6.1.5.5.7.3.2" [Расширения] %szOID_ENHANCED_KEY_USAGE%="{текст}%szOID_PKIX_KP_SERVER_AUTH%," _continue_ = "%szOID_PKIX_KP_CLIENT_AUTH%"%MINIFYHTML1e331c53d4a4a3bcc32fadc60d34c62426%

В командной строке с повышенными привилегиями выполните следующую команду, чтобы создать и установить сертификат в хранилище локального компьютера.После установки сертификата появится диалоговое окно сохранения. Измените тип Сохранить как на

Измените тип Сохранить как на Файлы сертификатов и сохраните файл как C:\sts.cer .

certreq-новый запрос.inf

certutil -store Мой "sts.contoso.com"

скопируйте вывод SerialNumber из второй команды и используйте его в следующей команде. Замените

certutil -exportPFX -p "P@ssw0rd1!" CA <серийный номер> C:\sts.pfx

На первом этапе создается сертификат на основе приведенного выше запроса. Второй шаг позволяет нам найти серийный номер нашего нового сертификата. Наконец, последний шаг экспортирует сертификат в PFX, защищенный паролем.

Замена сертификата STS

Эту процедуру необходимо выполнить на каждом сервере фермы. Первым шагом является импорт PFX в контейнер Trusted Root Certification Authorities в хранилище Local Machine.

Import-PfxCertificate

Чтобы импортировать PFX с помощью Import-PfxCertificate , следуйте примеру.

$password = Get-Credential -UserName "certificate" -Message "Введите пароль"

Import-PfxCertificate -FilePath C:\sts.pfx -CertStoreLocation Cert:\LocalMachine\Root -Password $password.Password

В этом примере мы сначала создаем учетные данные. Имя пользователя не используется в этом примере, но должно быть задано. Пароль будет значением экспортированного пароля PFX; в нашем примере «P@ssw0rd1!».

Сертутил

certutil -f -p "P@ssw0rd1!" -importpfx Корень C:\sts.pfx

В этом примере мы импортируем PFX-файл, используя certutil , указав пароль, который мы использовали при экспорте PFX и импорте в контейнер Trusted Root Certification Authorities в хранилище Local Machine.

После импорта PFX на все серверы SharePoint в ферме необходимо заменить сертификат, используемый службой маркеров безопасности. Для выполнения этой операции вы должны быть администратором оболочки SharePoint (дополнительные сведения о том, как добавить администратора оболочки SharePoint, см. в разделе Add-SPShellAdmin).

в разделе Add-SPShellAdmin).

Используя командную консоль SharePoint, мы укажем путь к PFX-файлу, установим пароль, настроим STS на использование нового сертификата, перезапустим IIS и, наконец, перезапустим службу таймера SharePoint (SPTimerV4).

$path = 'C:\sts.pfx'

$pass = 'P@ssw0rd1!'

$cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($path, $pass, 20)

Set-SPSecurityTokenServiceConfig -ImportSigningCertificate $cert

iisreset

Служба перезапуска SPTimerV4

Выполните предыдущие шаги на всех серверах SharePoint в ферме.На этом процесс замены сертификата STS завершен. Если вы используете гибридную ферму, см. раздел Использование сайта Microsoft 365 SharePoint для авторизации размещенных у поставщика надстроек на локальном сайте SharePoint, чтобы узнать о дополнительных шагах, необходимых для загрузки сертификата STS в Azure.

См. также

Гибрид для SharePoint Server

Экспорт-PfxCertificate

Экспортный сертификат

Сертрек

Сертутил

Управление доступом ForgeRock 6.

5 > Security Token Service Guide

5 > Security Token Service GuideУправление предоставлением или отказом в доступе к ресурсу.

Действия по временной или постоянной неактивности учетной записи после нескольких неудачных попыток аутентификации.

Определенные как часть политик, эти команды указывают, что авторизованные удостоверения могут делать с ресурсами.

В контексте решения об отказе в доступе подсказка для пункта применения политики о корректирующих действиях, которые могут привести к разрешению доступа.

Пользователь, имеющий права только на чтение и запись информации о конфигурации профиля агента, обычно создаваемой для делегирования создания профиля агента пользователю, устанавливающему веб-агент или агент Java.

Объект с доступом только для чтения к нескольким профилям агентов, определенным в одной области; позволяет агенту читать профили веб-сервисов.

В общих чертах, сервис, раскрывающий защищенные ресурсы.

В контексте политик AM приложение представляет собой шаблон, ограничивающий политики, управляющие доступом к защищенным ресурсам. Приложение может иметь ноль или более политик.

Типы приложений действуют как шаблоны для создания приложений политики.

Типы приложений определяют предустановленный список действий и функциональную логику, например, поиск политик и логику сравнения ресурсов.

Типы приложений также определяют внутреннюю нормализацию, логику индексирования и логику сравнения для приложений.

Контроль доступа, основанный на атрибутах пользователя, таких как возраст пользователя или является ли пользователь платным клиентом.

Акт подтверждения личности доверителя.

Ряд модулей аутентификации, настроенных вместе, которые принципал должен согласовать в соответствии с настройками для успешной аутентификации.

Положительное целое число, связанное с модулем аутентификации, обычно используемое для требования успеха с более строгими мерами аутентификации при запросе ресурсов, требующих специальной защиты.

Модуль аутентификации AM, который обрабатывает один из способов получения и проверки учетных данных.

Действия по определению того, следует ли предоставить или отказать принципалу в доступе к ресурсу.

В OAuth 2.0 выдает маркеры доступа клиенту после аутентификации владельца ресурса и подтверждения того, что владелец разрешает клиенту доступ к защищенному ресурсу. AM может играть эту роль в структуре авторизации OAuth 2.0.

Механизм для автоматической федерации личности принципала на основе общего значения атрибута, совместно используемого в профилях принципала у разных поставщиков.

Пакетное задание постоянного объединения профилей пользователей между поставщиком услуг и поставщиком удостоверений на основе списка совпадающих идентификаторов пользователей, существующих у обоих поставщиков.

Группа провайдеров, включая как минимум одного провайдера идентификации, которые согласились доверять друг другу участие в федерации провайдеров SAML v2.0.

В OAuth 2.0 запрашивает защищенные веб-ресурсы от имени владельца ресурса с авторизацией владельца.AM может играть эту роль в структуре авторизации OAuth 2.0.

После успешного потока предоставления OAuth 2.0 AM возвращает токен клиенту. Это отличается от токенов OAuth 2.0 на основе CTS, где AM возвращает клиенту ссылку на токен.

Сеансы AM, для которых AM возвращает состояние сеанса клиенту после каждого запроса и требует его передачи с последующим запросом. Для клиентов на основе браузера AM устанавливает файл cookie в браузере, который содержит информацию о сеансе.

Для клиентов на основе браузера AM устанавливает файл cookie в браузере, который содержит информацию о сеансе.

Для клиентов на основе браузера AM устанавливает файл cookie в браузере, который содержит состояние сеанса. Когда браузер передает файл cookie обратно в AM, AM декодирует состояние сеанса из файла cookie.

Определенные как часть политики, они определяют обстоятельства, при которых применяется политика.

Условия окружающей среды отражают такие обстоятельства, как IP-адрес клиента, время суток, способ аутентификации субъекта или достигнутый уровень аутентификации.

Условия субъекта отражают характеристики субъекта, такие как проверка подлинности субъекта, личность субъекта или утверждения в JWT субъекта.

Служба каталогов LDAP, содержащая данные конфигурации AM.

Возможность AM, обеспечивающая единый вход в разных доменах DNS.

После успешного прохождения OAuth 2.0, AM возвращает ссылку на токен клиенту, а не сам токен. Это отличается от клиентских токенов OAuth 2.0, где AM возвращает весь токен клиенту.

Сеансы AM, находящиеся в хранилище маркеров Core Token Service. Сеансы на основе CTS также могут кэшироваться в памяти на одном или нескольких серверах AM. AM отслеживает эти сеансы, чтобы обрабатывать такие события, как выход из системы и тайм-аут, разрешать ограничения сеанса и уведомлять приложения, участвующие в SSO, о завершении сеанса.

Предоставление пользователям прав администратора с помощью AM.

Решение, определяющее, к каким именам ресурсов можно и нельзя обращаться для данного идентификатора в контексте конкретного приложения, какие действия разрешены, а какие запрещены, а также любые связанные рекомендации и атрибуты.

Информация о конфигурации федерации, характерная для AM.

Стандартный язык политик управления доступом на основе XML, включая модель обработки для принятия решений об авторизации на основе политик.

Стандартизированные средства для агрегирования удостоверений, совместного использования данных аутентификации и авторизации между доверенными поставщиками и предоставления принципалам доступа к услугам разных поставщиков без повторной аутентификации.

Приложение поставщика услуг, способное участвовать в круге доверия и разрешать федерацию без установки всего AM на стороне поставщика услуг; AM позволяет создавать Java Fedlets.

Относится к свойствам конфигурации, изменения которых могут вступить в силу без перезапуска контейнера, в котором работает AM.

Набор данных, однозначно описывающих человека или вещь, например устройство или приложение.

Связывание удостоверений принципала между несколькими поставщиками.

Объект, который создает утверждения о субъекте (например, как и когда субъект аутентифицирован или что профиль принципала имеет указанное значение атрибута).

Хранилище данных, содержащее профили пользователей и информацию о группах; разные репозитории удостоверений могут быть определены для разных областей.

Веб-приложение Java, установленное в веб-контейнере, которое действует как точка применения политики, фильтруя запросы к другим приложениям в контейнере с помощью политик на основе URL-адресов ресурсов приложений.

Информация о конфигурации федерации для поставщика.

Набор правил, определяющих, кому предоставляется доступ к защищенному ресурсу, когда, как и при каких условиях.

Агент Java, веб-сайт или пользовательский агент, который перехватывает запросы на ресурсы, направляет принципалов в AM для проверки подлинности и обеспечивает выполнение решений политики от AM.

Объект, который управляет и хранит определения политик.

Объект, который оценивает права доступа и затем принимает решения об авторизации.

Объект, который перехватывает запрос на ресурс и затем применяет решения политики от PDP.

Объект, предоставляющий дополнительную информацию, такую как атрибуты профиля пользователя, необходимые PDP для принятия решения.

Представляет объект, который прошел проверку подлинности (например, пользователь, устройство или приложение), и поэтому отличается от других объектов.

Когда субъект успешно проходит аутентификацию, AM связывает субъект с принципалом.

В контексте делегированного администрирования — набор административных задач, которые могут выполняться определенными удостоверениями в данной области.

Соглашение между провайдерами об участии в круге доверия.

Модуль AM для организации информации о конфигурации и идентификации.

Realms можно использовать, например, когда разные части организации имеют разные приложения и хранилища удостоверений, а также когда разные организации используют одно и то же развертывание AM.

Администраторы могут делегировать управление областью. Администратор назначает пользователям административные привилегии, позволяя им выполнять административные задачи в пределах области.

Что-то, к чему пользователь может получить доступ по сети, например веб-страница.

Определенные как часть политик, они могут включать подстановочные знаки для соответствия нескольким фактическим ресурсам.

В OAuth 2.0 — лицо, которое может разрешить доступ к защищенным веб-ресурсам, например конечный пользователь.

В OAuth 2.0 — сервер, на котором размещаются защищенные веб-ресурсы, способный обрабатывать токены доступа для ответа на запросы таких ресурсов.

Определенные как часть политик, они позволяют AM возвращать дополнительную информацию в форме «атрибутов» с ответом на решение политики.

Управление доступом, основанное на том, предоставлен ли пользователю набор разрешений (роль).

Стандартный язык на основе XML для обмена данными аутентификации и авторизации между поставщиками удостоверений и поставщиками услуг.

Объект, который использует утверждения о субъекте (и предоставляет службу, к которой субъект пытается получить доступ).

Интервал, в течение которого пользователь или объект аутентифицируется в AM.

Интервал, который начинается после аутентификации пользователя и заканчивается, когда пользователь выходит из системы или когда его сеанс завершается. Для клиентов на основе браузера AM управляет сеансами пользователей в одном или нескольких приложениях, устанавливая файл cookie сеанса. См. также сеансы на основе CTS и сеансы на основе клиента.

Возможность, позволяющая любому серверу AM в кластерном развертывании получать доступ к общей постоянной информации о сеансах пользователей из хранилища токенов CTS.Пользователю не нужно снова входить в систему, если только все развертывание не выйдет из строя.

Уникальный идентификатор, выдаваемый AM после успешной аутентификации. Для сеансов на основе CTS маркер сеанса используется для отслеживания сеанса принципала.

Возможность, позволяющая принципалу завершить сеанс один раз, тем самым завершив сеанс в нескольких приложениях.

Возможность, позволяющая принципалу пройти аутентификацию один раз и получить доступ к нескольким приложениям без повторной аутентификации.

Группа серверов AM, настроенных одинаково, доступ к которым осуществляется через уровень балансировки нагрузки. Балансировщик нагрузки обрабатывает отказоустойчивость, чтобы обеспечить доступность на уровне обслуживания.

Балансировщик нагрузки также можно использовать для защиты служб AM.

Стандартная информация о конфигурации федерации, которой можно поделиться с другим программным обеспечением для управления доступом.

Службы без сохранения состояния не хранят никаких данных локально в службе.Когда службе требуются данные для выполнения какого-либо действия, она запрашивает их из хранилища данных. Например, служба проверки подлинности без сохранения состояния сохраняет состояние сеанса для вошедших в систему пользователей в базе данных. Таким образом, любой сервер в развертывании может восстановить сеанс из базы данных и служебных запросов для любого пользователя.

Все службы AM не имеют состояния, если не указано иное. См. также Сеансы на основе клиента и Сеансы на основе CTS.

Объект, который запрашивает доступ к ресурсу

Когда удостоверение успешно проходит аутентификацию, AM связывает удостоверение с Принципалом, что отличает его от других удостоверений.Идентификатор может быть связан с несколькими принципалами.

Служба хранения данных, содержащая профили принципалов; базовым хранилищем может быть служба каталогов LDAP или пользовательская реализация IdRepo .

Собственная библиотека, установленная на веб-сервере, которая действует как точка применения политик с политиками, основанными на URL-адресах веб-страниц.

1670073 — Практическое руководство. Настройка STS для SAP BI 4.1 SP10 и более ранних версий [видео]

Симптом

- ВАЖНО ЗАМЕЧАТЬ Этот KBA теперь ТОЛЬКО ДЛЯ BI 4.1 и старше, которые в настоящее время НЕ ПОДДЕРЖИВАЮТСЯ SAP

- KBA 2781286 был создан с использованием самой последней информации. Этот KBA по-прежнему точен, но большая часть информации, включая видео, была получена из версии 4.1 .

- Если BI версии 4.2 или 4.3 (поддерживаемые в настоящее время платформы), используйте KBA 2781286 .

ПРЕДВАРИТЕЛЬНЫЕ ТРЕБОВАНИЯ: Следующие должны быть выполнены до перед попыткой настроить STS

- Пользователи SAP BW сопоставляются с BI, а псевдонимы отображаются в пользователях и группах

- Соединения с BW должны быть успешно протестированы (включая открытие и обновление отчетов с помощью предопределенного пользователя SAP, см.

KBA 1861652). Этот же пользователь следует использовать позже для тестирования STS

KBA 1861652). Этот же пользователь следует использовать позже для тестирования STS - При тестировании SSO пользователь (если это не SAP, включая AD, LDAP или предприятие) должен иметь действительный псевдоним SAP , предпочтительно проверенный выше на шаге 2

Читать далее…

Окружающая среда

- Платформа SAP BusinessObjects Business Intelligence 4.1 и более ранние версии ТОЛЬКО

- УНИКС / ЛИНУКС / ОКНА

Продукт

Платформа SAP BusinessObjects Business Intelligence 4.1

Ключевые слова

zie biauth htkba htkb mkba vkba vkb sts unix linux хранилище ключей сертификатов windows , BI-BIP-SL-DSL , Dimension SL , How To

Об этой странице

Это предварительный просмотр статьи базы знаний SAP. Нажмите «Дополнительно», чтобы получить доступ к полной версии на панели запуска SAP ONE Support (Вход

обязательный).

Нажмите «Дополнительно», чтобы получить доступ к полной версии на панели запуска SAP ONE Support (Вход

обязательный).Поиск дополнительных результатов

Посетите SAP-ноты портала поддержки SAP и поиск KBA.

Практическое руководство по секьюритизации УСН | Глобальная юридическая фирма

Путь к льготному режиму УСН

17 января 2018 года вступили в силу два Регламента ЕС, устанавливающие новую основу для европейской секьюритизации. Регламент (ЕС) 2017/2402 (Регламент о секьюритизации) объединяет лоскутное одеяло законодательства, регулирующего секьюритизацию в Европе, и вводит новую основу для простой, прозрачной и стандартизированной (STS) секьюритизации.Регламент (ЕС) 2017/2401 (Пруденциальный регламент о секьюритизации, или SPR) заменяет некоторые положения Регламента о требованиях к капиталу (CRR) и устанавливает рамки, в соответствии с которыми определенные институциональные инвесторы (например, банки и инвестиционные фирмы) могут потенциально извлечь выгоду из более благоприятных регулятивный режим капитала для рисков секьюритизации STS.

В то время как законодательство будет применяться к секьюритизации, завершенной после 1 января 2019 г., старые секьюритизационные активы, незавершенные на эту дату, могут иметь право на использование статуса STS при условии, что сделка и базовые активы соответствуют процедурным и структурным требованиям на момент уведомление в Европейское управление по ценным бумагам и рынкам (ESMA) и при условии соблюдения других требований на момент создания (таких как удержание риска и критерии предоставления кредита).

Если транзакция секьюритизации получает метку STS, она не гарантирует льготный режим капитала. Кроме того, не все типы инвесторов смогут воспользоваться льготным режимом капитала для соответствующих сделок. SPR, который фокусируется на кредитных учреждениях и инвестиционных компаниях, регулируемых CRR, не предоставляет такое же облегчение капитала STS другим институциональным инвесторам, таким как пенсионные фонды, страховые и перестраховочные компании. Несмотря на то, что Европейская комиссия обнадеживающе шумела в отношении предоставления страховщикам льготы в отношении капитала STS, влияние новой системы STS может быть приглушено, если страховщики фактически будут исключены из льгот привилегированного режима капитала.

Достижение режима капитала STS для секьюритизации, таким образом, представляет собой многоэтапный процесс — транзакции, которые удовлетворяют критериям приемлемости STS, изложенным в Положении о секьюритизации, должны пройти дополнительные тесты в SPR. Ниже мы изложили некоторые практические шаги, которые необходимо предпринять в анализе STS. Тем не менее, это руководство не предназначено для замены надежной юридической консультации, поскольку к каждой сделке необходимо применять критерии приемлемости и выполнять процессы индивидуально.

Шаг первый – проверьте общее соответствие Положению о секьюритизации

Чтобы получить статус STS, секьюритизация сначала должна соответствовать общим правилам Регламента о секьюритизации, которые применяются ко всем европейским секьюритизациям, таким как сохранение риска, прозрачность и требования должной осмотрительности.Хотя эти требования не являются новыми для рынка в целом, они будут применяться более широко в соответствии с Положением о секьюритизации. Например, инициаторы, спонсоры и первоначальные кредиторы будут нести новое позитивное обязательство сохранять пятипроцентную чистую экономическую долю в сделках секьюритизации. Это относится ко всем операциям, в том числе в случаях, когда инвесторами не являются кредитные учреждения или инвестиционные компании, регулируемые CRR (что в настоящее время не относится к CRR).

Например, инициаторы, спонсоры и первоначальные кредиторы будут нести новое позитивное обязательство сохранять пятипроцентную чистую экономическую долю в сделках секьюритизации. Это относится ко всем операциям, в том числе в случаях, когда инвесторами не являются кредитные учреждения или инвестиционные компании, регулируемые CRR (что в настоящее время не относится к CRR).

Шаг второй – нанесите метку STS

Удовлетворены ли критерии приемлемости STS?

Инициаторы, спонсоры и эмитенты несут совместную ответственность в соответствии с Регламентом о секьюритизации за присвоение статуса STS.Положение о секьюритизации устанавливает необязательный процесс, посредством которого уполномоченная третья сторона может подтвердить соответствие критериям STS. Однако сторонняя сертификация не освобождает отправителей, спонсоров и эмитентов от ответственности за утверждения STS, которые оказались ложными. Чтобы третья сторона могла проверить соответствие критериям STS, она должна быть авторизована ESMA. Разрешение предоставляется только в том случае, если третья сторона является независимой, взимает недискриминационную плату на основе возмещения затрат и обладает необходимой профессиональной квалификацией, знаниями, опытом и хорошей репутацией.Уполномоченным третьим сторонам не будет разрешено предоставлять консультационные, аудиторские или аналогичные услуги в любой форме оригинатору, спонсору или эмитенту компании специального назначения (SPV), и они должны иметь операционные гарантии, мониторинг и структуру управления для предотвращения конфликта интересов. Регулируемые организации, такие как кредитные учреждения, инвестиционные фирмы, страховые компании и рейтинговые агентства, не имеют права выступать в качестве сторонних поставщиков сертификации.

Разрешение предоставляется только в том случае, если третья сторона является независимой, взимает недискриминационную плату на основе возмещения затрат и обладает необходимой профессиональной квалификацией, знаниями, опытом и хорошей репутацией.Уполномоченным третьим сторонам не будет разрешено предоставлять консультационные, аудиторские или аналогичные услуги в любой форме оригинатору, спонсору или эмитенту компании специального назначения (SPV), и они должны иметь операционные гарантии, мониторинг и структуру управления для предотвращения конфликта интересов. Регулируемые организации, такие как кредитные учреждения, инвестиционные фирмы, страховые компании и рейтинговые агентства, не имеют права выступать в качестве сторонних поставщиков сертификации.

В приведенном ниже контрольном списке перечислены обязательные и исключенные атрибуты транзакций ABS и ABCP, которые формируют новые критерии:

| Обязательно | Исключено | |

| Простота | Все авторы, спонсоры и SPV, зарегистрированные в ЕС | Любой из создателей, спонсоров или SPV, зарегистрированных за пределами ЕС |

| Настоящая продажа, переуступка или передача с теми же юридическими последствиями базовых активов эмитенту SPV | Синтетические структуры транзакций | |

| Предписанные триггеры совершенства, такие как ухудшение качества активов, включаются в случае, если задание не совершенствуется немедленно (обычно в структурах Великобритании) | Секьюритизация коммерческих ипотечных кредитов | |

| Заявления оригинатора о том, что (насколько ему известно) базовые активы не обременены | Ресекьюритизация (запрещена даже для операций без УСН, за некоторыми исключениями) | |

| Базовые активы, отвечающие заранее определенным, недвусмысленным и четко задокументированным критериям приемлемости | Положения о возврате, применяемые к базовым активам в случае неплатежеспособности оригинатора | |

| АБС с базовыми активами, созданными в ходе обычной деятельности оригинатора | Активное управление портфелем на дискреционной основе (за исключением CLO и некоторых мастер-трастов, но разрешена замена базовых активов, нарушающих заверения) | |

| В отношении базовых жилищных кредитов кредитоспособность заемщика, соответствующая стандартам, изложенным в Директиве об ипотечных кредитах (или ее эквиваленте в третьей стране) | Базовые активы, которые находятся в дефолте на момент выбора | |

| Базовые активы, созданные в соответствии со стандартами андеррайтинга, не менее строгими, чем те, которые применяются к несекьюритизированным активам оригинатора | Базовые активы, которые на момент выбора относятся к кредитно-обесцененному должнику или поручителю | |

| Как минимум один платеж по базовым активам был совершен на момент передачи в SPV | Выплаты, структурированные таким образом, чтобы они зависели преимущественно от продажи активов, обеспечивающих основные риски | |

| Пулы базовых активов, однородные по типу активов | Операции с ABS и ABCP, обеспеченные облигациями, акциями или другими переводными ценными бумагами, котирующимися на торговой площадке | |

| Базовые риски, содержащие договорные и подлежащие принудительному исполнению обязательства с полным правом обращения к заемщикам и, где применимо, к поручителям | Сделки, обеспеченные жилищными кредитами, которые были проданы или гарантированы на том основании, что доход заявителя на получение кредита не может быть подтвержден кредитором | |

| Базовые риски с определенными потоками периодических платежей | Операции ABCP, обеспеченные базовыми активами (кроме автокредитов, лизинга или аренды оборудования) со средневзвешенным сроком службы (WAL) более одного года или с остаточным сроком погашения более трех лет | |

| Инициаторы или кредиторы, обладающие опытом в инициировании рисков, аналогичных по характеру секьюритизированным | Операции ABCP, обеспеченные автокредитами, автолизингом или лизингом оборудования, с WAL более трех с половиной лет или остаточным сроком погашения более шести лет | |

| Программы ABCP со спонсорами, которые являются кредитными организациями, контролируемыми ЕС | Операции ABCP, обеспеченные жилой или коммерческой ипотекой | |

| Программы ABCP, которые поддерживаются спонсорами в отношении ликвидности и кредитных рисков для всех операций | Программы ABCP с колл-опционами, оговорками о продлении или другими оговорками, влияющими на окончательный срок погашения | |

| Существенные риски разводнения базовых активов и транзакционных и общепрограммных затрат, поддерживаемых спонсором программы ABCP | Некоторые непоследовательные или обратные приоритеты платежа при принудительном исполнении | |

| Стандартизация | Требования по сохранению риска удовлетворены | Неуплата инициатором, спонсором или первоначальным кредитором (в зависимости от обстоятельств) 5-процентной чистой экономической доли |

| Для ABCP спонсор сохраняет риск на уровне программы или продавец сохраняет риск на уровне транзакции | Ссылочные процентные платежи на основе «сложных формул или производных» | |

| Хеджирование валютного и процентного риска | Включение производных инструментов без хеджирования | |

| Либо невозобновляемая АБС, либо, если возобновляемая АБС, с досрочной амортизацией для прекращения возобновляемых периодов на основе предписанных триггеров | Любое удержание денежных средств после принудительного исполнения срочного или возобновляемого АБС, если период возобновляемой деятельности закончился, сверх того, что необходимо для обеспечения функционирования специального юридического лица или выплаты инвесторам, или для предотвращения ухудшения кредитного качества базовых активов | |

| Стандартное обслуживание активов, доверительное управление и прочие дополнительные услуги, включенные в документацию по сделке | Любая ловушка денежных средств в транзакциях ABCP после дефолта продавца или оригинатора или события ускорения, помимо того, что необходимо для обеспечения функционирования SPV или выплаты инвесторам, или для предотвращения ухудшения кредитного качества базовых активов | |

| Обслуживающие специалисты с опытом обслуживания рисков, схожих по характеру с теми, которые лежат в основе сделки, и хорошо документированными политиками, процедурами и средствами управления рисками, связанными с обслуживанием рисков | Сервисные работники, не имеющие подтвержденного опыта обслуживания данного класса активов или документально оформленных политик и процедур обслуживания | |

| Четкие положения о замене контрагента, включенные в документацию по сделке | Несоответствующее стандартам или недостаточное обслуживание активов, доверительные и другие вспомогательные услуги или услуги, которые не соответствуют минимальным стандартам | |

| Документация по сделке с четкими положениями по разрешению конфликтов между классами инвесторов, положениями о голосовании держателей облигаций и обязанностями доверительного управляющего | Положения, требующие автоматической ликвидации базовых активов по рыночной стоимости | |

| Исторические статические и динамические данные о доходах на уровне кредита, предоставленные при ценообразовании, охватывающие как минимум три года для торговой дебиторской задолженности и прочей краткосрочной дебиторской задолженности и пять лет для всех других требований, предоставленных инициатором, спонсором или SPV | ||

| Прозрачность | Инициатор и спонсор, обеспечивающий экологические показатели активов, финансируемых за счет ипотеки на жилье или сделки по аренде/автокредиту в рамках ABS | Неспособность автора, спонсора и SPV нести совместную ответственность за соблюдение требований прозрачности |

| Инициатор, спонсор или SPV, предоставляющий инвесторам данные об эффективности активов при ценообразовании и ежеквартальные отчеты для инвесторов для ABS или ежемесячно для ABCP | Неспособность инициатора, спонсора и SPV совместно предоставить инвесторам данные об эффективности активов при ценообразовании и ежеквартальные отчеты для инвесторов для ABS или ежемесячные отчеты для инвесторов для ABCP | |

| Инициатор или спонсор, предоставляющий инвесторам ABS модель денежных потоков по обязательствам по установленной цене и на постоянной основе | Отсутствие внешней независимой проверки основных данных о воздействии | |

| Внешняя проверка основных данных о воздействии соответствующей независимой стороной | ||

Соблюдение составителем и спонсором общих требований прозрачности (например,г. документация по сделке, эффективность активов), при этом соответствующая информация предоставляется потенциальным инвесторам до установления цены (по запросу) документация по сделке, эффективность активов), при этом соответствующая информация предоставляется потенциальным инвесторам до установления цены (по запросу) |

Почему исключаются определенные виды секьюритизации?

Коммерческая секьюритизация с ипотечным покрытием (CMBS) была исключена из критериев приемлемости STS из-за предполагаемой уязвимости, возникающей из-за сильной зависимости от продажи базовых кредитов для погашения обязательств CMBS.Хотя улучшение режима капитала для некоторых продуктов, безусловно, приветствуется, обескураживает тот факт, что большое количество секьюритизаций, которые исторически хорошо себя зарекомендовали (например, некоторые синтетические или более активно управляемые структуры), по-прежнему будут находиться в невыгодном положении по сравнению с более традиционными ABS и ABCP.В конце 2015 года Европейское банковское управление (EBA) представило в Комиссию отчет о синтетической секьюритизации.

В своем отчете EBA признало, что искусственные операции, которые используются кредитными учреждениями для переноса кредитного риска их кредитной деятельности за баланс (т.е. балансовые синтетики) показали относительно хорошие результаты. EBA рекомендовало Комиссии распространить режим предпочтительного регулятивного капитала на старшие сохраненные транши синтетических сделок при условии соблюдения определенных критериев. Среди прочего, транзакции должны включать полностью финансируемую денежными средствами кредитную защиту, предоставляемую частными инвесторами в виде денежных средств, депонированных в учреждении-инициаторе. Хотя Положение о секьюритизации предусматривает возможность включения синтетических продуктов в будущем, маловероятно, что оно будет включено, когда оно вступит в силу в январе 2019 года.

В своем отчете EBA признало, что искусственные операции, которые используются кредитными учреждениями для переноса кредитного риска их кредитной деятельности за баланс (т.е. балансовые синтетики) показали относительно хорошие результаты. EBA рекомендовало Комиссии распространить режим предпочтительного регулятивного капитала на старшие сохраненные транши синтетических сделок при условии соблюдения определенных критериев. Среди прочего, транзакции должны включать полностью финансируемую денежными средствами кредитную защиту, предоставляемую частными инвесторами в виде денежных средств, депонированных в учреждении-инициаторе. Хотя Положение о секьюритизации предусматривает возможность включения синтетических продуктов в будущем, маловероятно, что оно будет включено, когда оно вступит в силу в январе 2019 года.Насколько базовые активы «однородны»?

Положение о секьюритизации подвергалось критике за расплывчатый характер его критериев правомочности, связанных с однородностью пулов базовых активов. Один из распространенных вопросов заключался в том, насколько детальным будет требование однородности, т. е. нужно ли группировать пулы активов по классам или в соответствии с подмножествами, имеющими общие характеристики.

Один из распространенных вопросов заключался в том, насколько детальным будет требование однородности, т. е. нужно ли группировать пулы активов по классам или в соответствии с подмножествами, имеющими общие характеристики.

EBA проводит консультации по подходу, который бы определил список категорий активов, а также список «факторов риска», которые необходимо учитывать при определении того, является ли пул активов достаточно однородным.Факторы риска включают тип должника, тип кредитной линии и залога, механизм погашения и промышленный сектор. При таком подходе не все факторы риска будут относиться к каждой категории. Например, нет смысла описывать тип недвижимого имущества, относящегося к секьюритизации автокредита (для которого ее нет), или тип должника по жилищным кредитам, занимаемым владельцем (которые, очевидно, являются физическими лицами). Стремясь отметить каждый соответствующий фактор риска, оригинаторы могут столкнуться с трудностями при объединении достаточного количества схожих активов, чтобы воспользоваться эффектом масштаба.

Шаг третий – уведомить регулирующие органы

Стоит ли сторонняя сертификация?

Последним шагом в процессе маркировки является уведомление регулирующих органов о назначении STS. Процесс маркировки STS требует, чтобы создатели, спонсоры и SPV уведомили свой регулирующий орган и ESMA в соответствии с установленным шаблоном, после чего ESMA опубликует уведомление STS в реестре на своем веб-сайте. Существует необязательный процесс, посредством которого уполномоченные третьи стороны могут подтвердить, что критерии приемлемости удовлетворены.Если используется этот вариант, уведомление должно содержать заявление о том, что критерии STS были проверены этой третьей стороной. Сертификация третьей стороны, однако, не освобождает создателей, спонсоров и SPV от ответственности за утверждения STS, которые оказались ложными. Кроме того, подтверждение, предоставленное третьей стороной, является «оценкой на момент времени»; поэтому они не будут обеспечивать постоянный мониторинг. Инициаторы, спонсоры и SPV несут ответственность за уведомление своего регулирующего органа и ESMA, если транзакция перестает соответствовать требованиям STS.

Инициаторы, спонсоры и SPV несут ответственность за уведомление своего регулирующего органа и ESMA, если транзакция перестает соответствовать требованиям STS.