РСА опроверг утечку данных 1 млн московских водителей от страховщиков

МОСКВА, 3 авг — ПРАЙМ. Российский союз автостраховщиков (РСА) опроверг возможность утечки личных данных более миллиона московских водителей от союза или страховых компаний, заявив, что в их базах даже нет таких полей, как в выставленной на продажу.

Ранее газета «Коммерсант» сообщила, что в интернете выставлена на продажу база личных данных около 1 миллиона автомобилистов Москвы и Подмосковья. База, по данным газеты, появилась 24 июля, ее стоимость составляет 1,5 тысячи долларов. В ней содержатся дата регистрации автомобиля, государственный регистрационный знак, марка, модель, год выпуска, фамилия, имя и отчество владельца, его телефон и дата рождения, регион регистрации, VIN-код, серия и номер свидетельства о регистрации и ПТС.

Основатель компании DeviceLock и сервиса разведки утечек DLBI Ашот Оганесян сообщил РИА Новости, что база личных данных автомобилистов Москвы и Подмосковья продается в сети уже несколько лет и ежемесячно обновляется актуальными данными, а значит, стоять за этой утечкой может инсайдер в крупной страховой компании.

«РСА опровергает возможный факт утечки информации о автовладельцах из баз союза и страховщиков: выставленные на продажу поля данных отсутствуют в их информационных системах», — заявила пресс-служба объединения.

«Так, данные о регистрации, постановке на регистрационный учет и дата снятия автомобиля с учета, это та информация, которая отсутствует у страховщиков», — говорится у сообщении.

Между тем в базе союза АИС ОСАГО содержится информация или о государственном регистрационном знаке, или о VIN-номере, а в базе РСА и страховщиков содержатся данные о номере полиса и о дате заключения договора страхования, чего нет в утекших базах данных, отметил союз.

Вдобавок в РСА обратили внимание на то, что страхователь и автовладелец не всегда совпадают, поскольку страхователь, заключивший договор, может быть иным лицом, не управляющим автомобилем.

ОСАГО онлайн 2021 — калькулятор, стоимость, покупка ОСАГО

3 причины оформить онлайн ОСАГО

- Быстро.

Вы оформляете полис без очередей и походов в офис, он сразу приходит на электронную почту после расчета и оплаты.

Вы оформляете полис без очередей и походов в офис, он сразу приходит на электронную почту после расчета и оплаты. - Удобно. Ваш полис всегда доступен в личном кабинете, на e-mail или Passbook/PassWallet на смартфоне.

- Надежно. Более 250 пунктов урегулирования убытков по ОСАГО на территории России готовы оказать поддержку при страховом случае.

2

Транспортное средство

- Город собственника: Москва, Санкт-Петербург, Казань, другой.

- Категория ТС: A — мотоциклы, B — легковые, BE — легковые, C — грузовые, другая.

- Марка и модель автомобиля.

- Год выпуска: 2019, 2018, 2017, другой.

- VIN номер.

- Мощность двигателя, л.с.

- Период использования: 20 дней — 1 год.

- Цель использования: личная, учебная, такси, прокат, другая.

3

Клиент

- Фамилия, Имя, Отчество.

- Возраст.

- Стаж вождения.

- Удостоверение личности.

- Адрес по паспорту.

- Мобильный телефон.

4

Получение полиса

- Оформите полис еОСАГО и получите его на ваш email.

- Доставка: не требуется, вам достаточно распечатать полученный файл.

- Оплата: к оплате принимаются только карты VISA, MASTERCARD, MAESTRO и «МИР».

Согласно Указанию ЦБ РФ, договор еОСАГО начинает действовать не ранее чем через 3 дня после дня оформления.

Рекомендуем планировать покупку заранее, как минимум за 3 дня. Оформите онлайн сейчас.

Электронный полис ОСАГО такой же действительный, как бумажный.

Что понадобится для оформления ОСАГО

Паспорт страхователя и владельца автомобиля.Водительские удостоверения всех допущенных водителей.

Свидетельство о регистрации ТС.

Паспорт транспортного средства (ПТС).

Действительная диагностическая карта.

Банковская карта Visa, Mastercard или «Мир».

Покупка электронного полиса ОСАГО состоит из 3 шагов:

Расчет

Рассчитайте стоимость в калькуляторе всего за 4 этапа. Не забывайте, что электронное ОСАГО начинает действовать через 3 дня после дня оформления.

Оплата

Вы можете купить полис ОСАГО с помощью кредитных или дебетовых карт VISA, Mastercard и «Мир».

Использование

Полис е-ОСАГО можно распечатать на принтере или предъявлять для проверки с экрана смартфона или планшета.

Остерегайтесь мошенников!

Будьте внимательны, покупайте электронное ОСАГО только на официальном сайте www.rgs.ru. Не прибегайте к помощи посредников – это незаконно! Вы рискуете приобрести недействующий или фальшивый полис ОСАГО. Проверить подлинность любого полиса ОСАГО можно на сайте РСА.

Урегулирование онлайн

Вы можете оперативно проверить статус вашего выплатного дела по полису ОСАГО или заявить о наступлении страхового случая.

Другие страховые продукты «Росгосстраха»:

Купить ОСАГО

Правила оформления

- Зарегистрироваться в личном кабинете.

- Заполнить все данные в онлайн-калькуляторе.

- Получить расчет стоимости.

- Оплатить полис на сайте банковской картой.

- Получить ОСАГО и сопроводительные документы на email.

- Как продлить ОСАГО?

Если Вы уже клиент Росгосстраха, имеете доступ в личный кабинет и хотите продлить полис ОСАГО, вам нужно пройти 5 простых шагов:

- Авторизоваться в личном кабинете.

- Перейти в онлайн-калькулятор ОСАГО — все нужные данные будут уже заполнены.

- Получить стоимость пролонгации.

- Оплатить ОСАГО на сайте банковской картой.

- Получить файл и сопроводительные документы на email.

- Когда пора продлевать ОСАГО?

Продлить полис ОСАГО лучше заранее, до истечения срока действия текущего полиса, чтобы избежать перерывов в страховании.

Продлить полис ОСАГО можно не ранее, чем за 2 месяца (60 дней) до истечения его срока действия.

Напоминаем, что за просроченный полис ОСАГО и за езду без полиса предусмотрен штраф.

- Как проверить полис ОСАГО?

Подлинность полиса ОСАГО можно проверить на сайте РСА (Российского союза страховщиков).

- Какие документы нужны для онлайн-покупки ОСАГО?

Для оформления страхового полиса вам потребуются следующие документы:

- Паспорт страхователя и собственника автомобиля.

- Свидетельство о регистрации транспортного средства (СТС) или паспорт транспортного средства (ПТС), если автомобиль не поставлен на учет..

- Водительские удостоверения всех допущенных к управлению водителей, если условия договора подразумевают ограниченный перечень лиц, допущенных к управлению.

- Действующая диагностическая карта на автомобиль, если автомобиль в соответствии с законодательством РФ проходил техосмотр.

Необходимы данные всех документов для точного расчета КБМ через автоматизированную информационную систему РСА.

- Как оплатить электронное ОСАГО?

Безопасно оплатить полис можно банковской картой Visa, MasterCard, Maestro и национальной платежной картой «Мир».

Перед оплатой убедитесь, что на вашей карте подключен сервис 3DS для защиты платежей в интернете. Если вам приходят смс-коды для подтверждения онлайн-покупок, значит, 3D Secure на вашей карте активирован. Принцип и условия активации сервиса можно уточнить у вашего банка-эмитента.

- У меня новое ТС/ Я новый водитель

Если у вас новое ТС или вы впервые в жизни оформляете ОСАГО, значит, ваших данных еще нет в системе РСА.

Так как для получения полиса всем необходимо пройти эту проверку, то процедура для вас будет следующая:

Так как для получения полиса всем необходимо пройти эту проверку, то процедура для вас будет следующая:- Вам нужно заполнить все шаги калькулятора, на Шаге 4 подтвердить корректность заполненных данных и нажать кнопку «Далее».

- После неуспешной проверки РСА вы увидите в том же окне форму для отправки копий ваших документов на проверку. Сделайте скан-копии или четкие фотографии всех указанных документов, добавьте их в форму и нажмите кнопку «Отправить документы на проверку». Сотрудник компании осуществит аутентификацию сведений содержащихся в сканированных копиях документов с данными указанными в калькуляторе.

- В течение 20 минут вам на email придет письмо с результатами проверки и специальной ссылкой на расчет и оплату. Авторизуйтесь в личном кабинете, перейдите по ссылке и оплатите полис.

Важно! Дата оплаты не должна совпадать с датой начала действия полиса, поэтому если полис нужен уже завтра, то оплатить его надо обязательно сегодня.

- Я проездил год без аварий, какую скидку я получу?

При оформлении полиса ОСАГО (в любом виде) применяется коэффициент, соответствующий страховой истории, содержащейся в автоматизированной информационной системе РСА (Российского союза автостраховщиков).

Скидки за безаварийное вождение (если информация о них содержится в РСА) будут применены. За каждый год безаварийной езды начисляется скидка 5%. Максимальный размер скидки за 10 лет страхования может составить 50%.

- Нужно ли заверять печатью электронный полис? Зачем нужна электронная подпись (файл sgn)? org/Answer»>

- Распечатайте файл электронного полиса на принтере и возите с собой в машине.

- Распечатанный полис НЕ нужно заверять печатью или подписью в офисе!

- Его не нужно обменивать на бумажный полис в офисе.

Электронное ОСАГО — это оригинал вашего полиса.

Вместо печати и подписи электронное ОСАГО заверяет электронная подпись, которая приходит вместе с полисом на ваш email. Файл с подписью (sgn) не нужно открывать или распечатывать, он просто хранится у вас. Дополнительная информация о подписи есть в сопроводительном письме, которое приходит с полисом.

- Ответы на прочие вопросы.

Ответы на другие вопросы об ОСАГО (включая электронное ОСАГО и цену полиса) вы найдете в разделе Вопросы и ответы.

Вы также можете задать свой вопрос или подробно описать проблему через форму Обратной связи.

Что делать, если…

- У меня проблемы с паролем

Если вам не приходит временный пароль либо он не подходит, проверьте папку «Спам» на своем email или повторите попытку позднее.

Если не получается установить постоянный пароль, убедитесь, что он содержит не менее 6 символов, обязательно латиницей, должен содержать строчные и заглавные буквы, а также цифры.

- Ошибка «Неправильно выбран тип личного кабинета» org/Answer»>

Убедитесь, что при входе в Личный кабинет вы выбираете правильный его тип: если вы представляете юридическое лицо, то над полем ввода email и пароля нужно отметить галочкой пункт «Отметьте, если вы являетесь юридическим лицом».

- У меня нет с собой ПТС?

Номер и серия паспорта вашего ТС указан как в самом ПТС, так и в свидетельстве о регистрации ТС (СТС):

- Уведомление «Не получено подтверждение от централизованных систем РСА»

Уведомление было получено, потому что введенные вами данные о водителях, автомобиле, собственнике не полностью совпадают с данными, которые содержатся в системе РСА.

- Убедитесь, что вы правильно заполнили все данные заявления на страхование (проверьте опечатки, даты, адреса).

- Если все необходимые условия оформления страховки выполняются, но вы все равно видите уведомление «Не получено подтверждение от централизованных систем РСА», воспользуйтесь специальной формой под расчетом и приложите скан-копии (четкие фотографии) документов, подтверждающие введенную вами информацию. Данные будут проверены сотрудником ПАО СК «Росгосстрах» в течение 20 минут, и вы сможете оформить договор на сайте в тот же день.

- Что делать при техническом сбое?

Напишите нам через Обратную связь. Чтобы проблема решилась как можно быстрее, укажите номер расчета, опишите подробно проблему и по возможности приложите скриншот экрана.

- Данные расчета сохраняются в браузере. Это можно отключить?

Вводимые вами данные сохраняются в браузере для избежания их потери. Если вы используете чужой компьютер или компьютер заражен вредоносным ПО, персональные данные могут попасть в руки злоумышленников.

Желаете отключить функцию или просто очистить поля?

Отметьте, если желаете отключить функцию сохранения вводимых данных в браузере. Очистить поля

- Не нахожу свою марку/модель ТС. Что делать?

Если вы не нашли в раскрывающемся списке свою марку (ни одно из представленных написаний не совпадает с наименованием марки ТС в ваших регистрационных документах), напишите в службу онлайн-поддержки (кнопка «Помощь» внизу экрана > «Задать свой вопрос» > выбрать тему обращения «Не нахожу марку своего ТС в списке» — мы добавим марку вашего ТС в список).

Если вы не нашли свою модель, внесите наименование модели в соответствии с данными регистрационных документов в поле «Отображать в полисе».

- Что делать, если меня остановит ГИБДД?

Распечатайте заранее файл электронного полиса на принтере и возите с собой. Эту бумагу НЕ нужно заверять печатью или подписью — она уже заверена электронной подписью и является оригиналом полиса.

Ездить с распечатанным полисом законно! ГИБДД проверяет действительность вашего полиса по базе РСА. Вы сами тоже всегда можете проверить действительность своего полиса на сайте РСА.

Если вы беспокоитесь насчет проверок ГИБДД, то на этот случай вместе с полисом на электронную почту мы присылаем памятку со ссылками на законодательство в сфере электронного ОСАГО.

Просто покажите ее сотруднику полиции.

Просто покажите ее сотруднику полиции.

Застраховать с ошибками: что показал новый сервис по проверке ОСАГО | Статьи

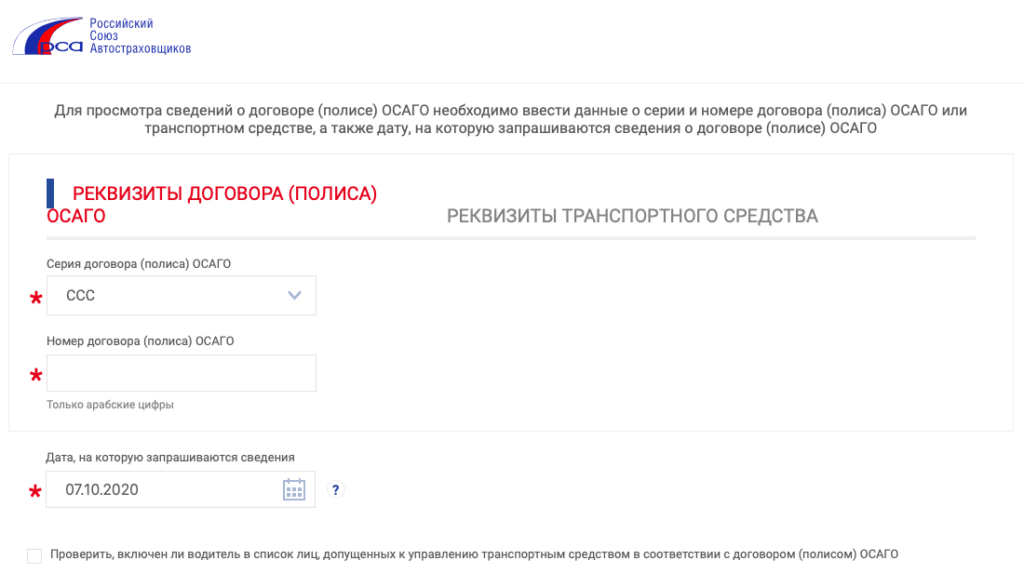

Автовладельцы могут получить штраф или вообще лишиться страховой выплаты, если при оформлении ОСАГО были указаны неверные данные. Так поступают недобросовестные посредники с целью оформить полис дешевле, а с автовладельца получить обычную сумму. Российский союз автостраховщиков (РСА) запустил сервис, с помощью которого автовладельцы самостоятельно могут проверить указанные в базе АИС ОСАГО сведения. Что делать, если в полисе обнаружились ошибки, разбирались «Известия».

Пробить по базе

Раньше на сайте РСА можно было проверить, является ли полис действующим на момент ДТП. С помощью нового сервиса автовладелец сможет узнать, какие именно параметры были указаны при оформлении полиса — марка, модель и категория транспортного средства, мощность, узнать коэффициент бонус-малус, регион использования автомобиля, количество водителей, допущенных к управлению, и т. д. И, естественно, его цену.

д. И, естественно, его цену.

В РСА сообщили «Известиям», что ограничились добавлением ключевых параметров, которые обычно искажаются недобросовестными посредниками и существенно влияют на цену полиса ОСАГО.

Что показала проверка

Кроме того, в сервисе указаны собственник и страхователь транспортного средства. И хотя все буквы, кроме первой, закрыты звездочками, имя, отчество и год рождения позволяют сопоставить указанных в остальных документах лиц. Это, как и срок действия страховки, важная информация, если ДТП уже произошло и у вас есть сомнения относительно другого участника аварии.

Между тем проверка редакцией «Известий» девяти машин и одного мотоцикла оставила много вопросов. Например, корректный результат дает поиск по серии и номеру полиса, а также по VIN автомобиля. Если искать по госномеру, система в большинстве случаев ничего не находит либо отображает данные старого полиса и прежних владельцев машины.

Фото: ИЗВЕСТИЯ/Зураб Джавахадзе

Автоэксперт Игорь Моржаретто считает, что новый сервис еще будут дорабатывать, и положительно оценил его появление.

«Только когда покупаешь новый полис, выясняется, что у тебя странный какой-то КБМ. Начинаешь выяснять самостоятельно, а для этого нужен источник информации, нужна обратная связь, где я могу сказать: «Вы, ребята, неправы, у меня по-другому», — рассказал он.

Без номера и категории

Обычно госномер не попадает в базу, если автовладелец оформил ОСАГО до того, как поставил автомобиль на учет в ГИБДД. Однако у единственного проверенного мотоцикла не оказалось ни госномера, хотя транспортное средство было поставлено на учет, ни марки и модели, ни мощности. А в качестве категории было указано загадочное: «0 Прочее (категория «с»)». Даже в РСА не смогли объяснить этот термин. В Союзе пообещали дать ответ технического специалиста, но на момент сдачи материала комментарий не предоставили.

Фото: ИЗВЕСТИЯ/Дмитрий Коротаев

Отсутствие госномера автомобиля в базе теоретически грозит добросовестному автовладельцу штрафом, когда автоматическая проверка ОСАГО с помощью камер будет запущена. Проблемы могут возникнуть, подтвердили в РСА и попросили всех, получивших полис ОСАГО до регистрации ТС, сообщить в свою страховую компанию о присвоенном автомобилю госномере.

Внимание, работают мошенники

РСА и страховщики фиксирует большое количество попыток оформить полис ОСАГО с недостоверными сведениями.

«В данном случае стоит говорить о недобросовестных «посредниках», которые, используя незнание автовладельцев, оформляют полис ОСАГО онлайн и вводят недостоверные сведения, например цель использования, мощность и т.д., снижают стоимость полиса, а затем передают клиенту иной полис с иной стоимостью, разницу присваивая себе. В практике «Согласия» есть такие прецеденты, подобные действия «посредников» носят мошеннический характер и наносят вред потребителю и репутации страховщика», — рассказала «Известиям» директор судебно-правового департамента страховой компании «Согласие» Анна Полина-Сташевская. И посоветовала оформлять полис е-ОСАГО, не требующий привлечения посредников.

Президент РСА Игорь Юргенс отметил, что в настоящее время в системе АИС ОСАГО 2.0 работают фильтры, позволяющие отсеивать попытки оформить полис ОСАГО, указав при оформлении заведомо неверные данные.

Офис страховой компании

Фото: ТАСС/Сергей Николаев

«Однако никакие технические решения не могут на 100% защитить от мошенничества», — отметил он.

И действительно, в одном из проверенных «Известиями» полисов в графе «Цель использования» было указано «Учебная езда», хотя машина используется в личных целях. Почему посредник указал ее при оформлении полиса — загадка.

«Указание в графе «Цель использования» варианта «Учебная езда» в настоящее время не влияет на формирование страховой премии по ОСАГО, а также на получение страховой выплаты в случае страхового события. Однако стоит быть внимательным, возможны случаи, когда похожая ошибка может привести к регрессу. Например, если у автомобиля есть лицензия такси, но в страховом полисе указано, что транспортное средство используется для личных целей, в случае аварии страховая компания может выставить регресс лицу, причинившему вред», — рассказали в пресс-службе «Альфастрахования». Кроме того, если полис окажется оформленным на другую машину или другого страхователя, пострадавшему в ДТП вообще могут отказать в страховой выплате.

Ваш полис недействителен

Какой процент неверных сведений в полисе сделает его недействительным? Для договоров ОСАГО нет такого понятия — «процент неправильно указанных данных», уточнили в РСА. В Союзе добавили, что в каждом конкретном случае необходимо разбираться, была ли допущена опечатка или случайная ошибка либо данные были введены заведомо неверно.

Федеральный закон об ОСАГО, Положение о правилах ОСАГО не содержат в себе указаний о проценте неправильных сведений, содержащихся в полисе ОСАГО, чтобы признать его недействительным, отметил ведущий юрист Европейской юридической службы Орест Мацала. По его словам, чтобы досрочно прекратить действие договора ОСАГО либо вовсе признать его недействительным, необходимо установить, что недостоверные сведения были представлены намеренно и это повлекло за собой необоснованное снижение стоимости ОСАГО.

Фото: ТАСС/Ведомости/Евгений Разумный

«Любые недостоверные сведения, которые непосредственно повлияли на размер страховой премии, позволяют страховщику досрочно прекратить договор страхования либо в дальнейшем предъявить регрессные требования в соответствии со ст. 14 закона об ОСАГО. Неправильно указанный VIN при совокупности с иными обстоятельствами свидетельствует о недостижении согласия между сторонами о конкретном имуществе, при использовании которого страхуется ответственность владельца транспортного средства, аналогичную позицию высказал ВС РФ в постановлении пленума ВС РФ № 58», — добавила Анна Полина-Сташевская.

Пишите письма

Что делать, если при проверке полиса ОСАГО в базе обнаружились неверные сведения? Следует обратиться в страховую компанию и написать письменное заявление, чтобы изменения в договоре были сделаны. Если установлено, что имело место мошенничество, эксперты и страховщики рекомендуют обратиться и в правоохранительные органы.

Кроме того, у автовладельца есть шанс получить компенсацию через суд, считает Орест Мацала.

«Поскольку страхование ОСАГО — это услуга, при некачественно оказанной услуге, в том числе и при заключении договора, можно требовать компенсации всех убытков и возмещения морального вреда в соответствии со ст. 15 и 29 закона «О защите прав потребителей», — отметил ведущий юрист Европейской юридической службы.

Как восстановить КБМ в РСА

Нередки ситуации допущения ошибок в расчетах стоимости полиса ОСАГО, когда страховщик забывает или неверно определяет коэффициент водителя за безаварийную езду. Чтобы избежать завышенной оплаты, вы можете сами контролировать показатель скидки, периодически отправляя заявку на проверку КБМ по инструкции на сайте: https://roskbm.ru/kak-uznat-kbm.

Почему скидка на ОСАГО пропала

Нередки случаи, когда при проверке КБМ обнаруживается пропажа или значительное уменьшение скидки на страховой полис. Если вам вернули стандартный класс и КБМ=1, нужно разобраться в причинах и исправить ситуацию.

Как накопить КБМ на скидку

- Год безаварийной езды дает скидку 5% и повышает класс на один.

Если с момента последнего страхования автомобиля прошло менее 12 месяцев, скидка не положена. Аналогично происходит и в случаях вписывания третьих лиц (жены, друга) в страховку в середине срока действия полиса.

- Скидка на полис действует при непрерывном страховании автогражданской ответственности.

После прекращения действия страхового договора скидка остается только на год. Если перерыв в страховании дольше 12 месяцев, дисконт сгорает, нужно начинать копить КБМ с начала.

- Максимальный размер скидки 50 % достигается спустя 10 лет непрерывного вождения без аварий по вине водителя – это самый последний, 13 класс.

После достижения последнего класса последующие классы будут тоже под значением 13, пока вы не попадаете в аварию, и класс не снизится.

Ошибки в запросе на проверку КБМ

Часто ошибочный ответ на запрос выпадает при введении ошибочных данных владельца автомобиля. Если вы поменяли фамилию, в базе содержатся старые данные: обратите внимание на поле «Старая фамилия, если меняли» на странице заполнения формы для восстановления КБМ. Попробуйте ввести старые данные, и тогда увидите действующий КБМ и размер скидки на ОСАГО.

Аналогичная ситуация в случае с заменой водительских прав: введите номер прежнего водительского удостоверения (его можно узнать в разделе «Особые отметки» нового документа) и отправьте запрос.

Ошибка в КБМ по другим полисам

Иногда друзья и родственники вписывают друг друга в страховку на автомобиль, и если это ваш случай, стоит проверить значения КБМ в каждом из полисов, где значится ваша фамилия.

Ошибка могла произойти на стадии расчетов полиса другого человека, когда страховой агент случайно обнуляет скидки по всем полисам с одной фамилией, а владельцы машин не обращают внимания на ее отсутствие. В итоге вы попадаете в базу РСА с обнуленной скидкой, которую придется восстановить. При заполнении формы на проверку КБМ можно проверить, какой страховой полис утратил скидку.

Ошибки в КБМ в базе РСА онлайн

При возникновении проблем с расчетом скидки на ОСАГО страховщики любят ссылаться на ошибки в официальной базе РСА. Но часто это происходит именно по вине страхового агента, который вносит ваши данные в базу с ошибкой.

Дата рождения, фамилия, номер и серия водительского удостоверения – малейшая опечатка в этих сведениях приводит к нулевой скидке и начальному КБМ. Иногда в действиях страховщиков имеется прямой умысел: занесение данных с незаметной опечаткой – буква О вместо цифры 0 в дате рождения – не отображается в полисе ОСАГО и не может быть проверено вами на месте. Обнаружить ошибку можно при запросе справки о безубыточности, где указаны все данные из базы РСА.

Поддельный полис ОСАГО

Если вы страховали автомобиль на сайте непроверенного страховщика, есть риск приобрести липовую страховку. В таком случае естественно, что данные страхового полиса не отображаются в базе РСА – потому что их нет. Также сведения о страховании могут отсутствовать, если страховщик не передал их в базу. Сегодня случаи утраты договора практически исключены, потому что заключение оформляется на компьютере, а не вручную. Но если агент выписал бумажный вариант полиса и случайно утратил его по дороге в страховую, в базу РСА вы вряд ли попадете.

Намеренное сокрытие скидки ОСАГО

Страхование – доходный бизнес, и потому понятно желание страхового агента продать полис подороже. Нередки ситуации намеренного скрывания скидки от страхователя с целью получения крупной комиссии. Финансовая безграмотность клиентов страховой компании играет на руку нечистоплотным страховщикам. Вас могут обмануть сообщением об отсутствии связи с базой РСА или зависании компьютера. Поэтому следует заранее выяснить свой КБМ и положенную скидку, чтобы с этими сведениями идти страховать личный автомобиль.

Как вернуть скидку на ОСАГО

Коэффициент бонус-малус влияет на конечную сумму по оплате страхового полиса. Размер КБМ зависит от количества лет, в течение которых у водителя отсутствовали ДТП по его вине. Чем идеальнее водительская история, тем выше скидка на ОСАГО, которая может достигать 50% в зависимости от тарифа КБМ. Вы можете ознакомиться с таблицей КБМ 2020 года и узнать свой тариф по ссылке: https://roskbm.ru/kbm-tablica.

Введение коэффициента для расчета стоимости полиса стимулирует водителя на аккуратную, безаварийную езду. Если за 10 лет стажа вы не попали ни в одну аварию, полис ОСАГО будет стоить в два раза меньше обычной цены.

Но не всегда сведения о скидке содержатся в базе РСА, нередки случаи ошибок и упущений, из-за которых водитель лишается бонусов при заключении страхового договора. Это может случиться после замены водительского удостоверения, изменения фамилии, в случае перерыва в страховании больше года, но чаще всего – если страховщик просто не передал ваши данные в базу РСА онлайн.

КБМ после замены ВУ

Нередко после замены водительских прав КБМ возвращается к начальному 3 классу и значению 1, а скидка на ОСАГО обнуляется. Чтобы избежать проблем с получением скидки при продлении страхового полиса, необходимо наличие обновленных данных в базе РСА.

Обновление данных водительского удостоверения требует обращения в страховую компанию и внесения изменений в полис ОСАГО.

Страхователь обязан незамедлительно сообщить в письменной форме страховщику об изменении сведений, указанных в договоре страхования, произошедших в период действия полиса.

Если вы поменяли права или сменили фамилию, необходимо сразу сообщить об этом своему страховому агенту, чтобы он внес изменения в страховой договор и базу РСА. Это касается и случаев изменения личных данных других водителей, вписанных в вашу страховку и допущенных к управлению автомобилем. В случае несвоевременного внесения данных ваша скидка может обнулиться, и для продления полиса придется заново восстанавливать КБМ.

Честный и опытный страховой агент легко решит проблему, если обратит внимание на графу «Особые отметки» и предложит ввести номер предыдущего водительского удостоверения или старую фамилию. Он найдет скидку, сделает новый расчет КБМ и продаст полис ОСАГО по заниженной цене.

Как восстановить КБМ

Если скидка на полис ОСАГО была утрачена, необходимо восстановить КБМ. Первый и самый простой способ восстановить коэффициент бонус-малус: отправить запрос в онлайн базу РСА через специальные сервисы, например, на сайте https://roskbm.ru/. Чтобы восстановить КБМ, зайдите на сайт и следуйте инструкции, по выполнению которой вы сможете вернуть коэффициент к исходному значению.

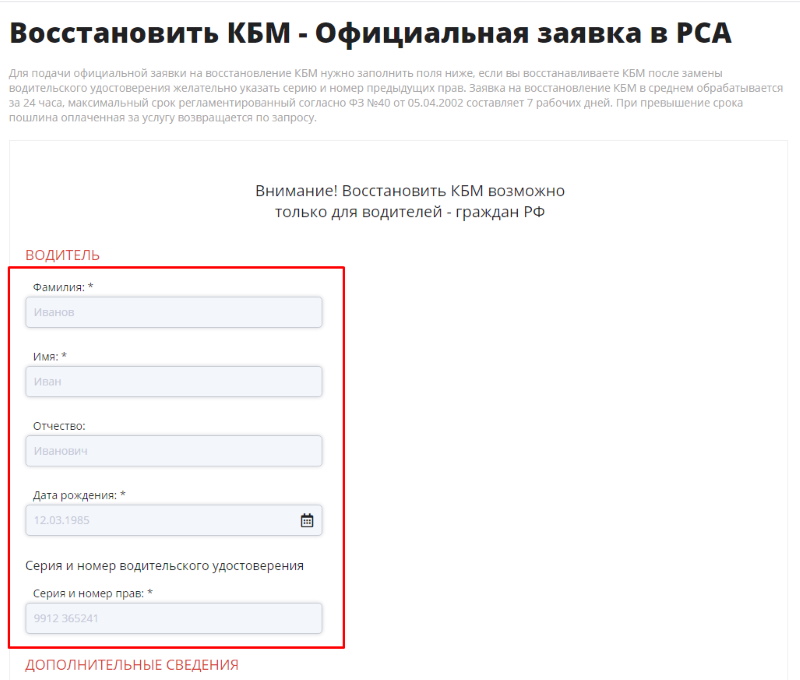

1. В горизонтальном меню главной страницы сайта выберите раздел «Восстановление КБМ за 24 часа» или перейдите по ссылке: https://roskbm.ru/vosstanovit-kbm.

2. Заполните поля заявки: введите ФИО, дату рождения, сведения из старого и текущего водительских удостоверений, в случае смены фамилии не забудьте указать старую фамилию в отдельной графе.

3. После заполнения данных нажмите кнопку «Далее»: через 30 секунд на экране отобразится ваш КБМ и сумма скидки, которую вы должны получить при оплате полиса ОСАГО. В случае загруженности базы РСА, заполните поле с адресом электронной почты – мы направим ответ на запрос туда.

4. Чтобы восстановить КБМ, введите электронную почту и оплатите услугу, после зачисления оплаты запрос на восстановление будет направлен в онлайн базу РСА.

В письме будет указан номер заявки, по всем вопросам оформления и восстановления КБМ можно обратиться в техподдержку по адресу: [email protected]. После успешной обработки запроса вы получите письмо с результатом восстановления коэффициента, который можно проверить в официальной базе РСА. Мы гарантируем восстановление КБМ, в противном случае вернем деньги за оплату услуги.

Как восстановить КБМ бесплатно

Кроме онлайн обращения в базу РСА, вы можете лично подать заявление на восстановление коэффициента в свою страховую компанию, либо своевременно сообщить об изменении данных водительского удостоверения или гражданского паспорта.

Нередки случаи внесения завышенной оплаты по полису ОСАГО, на которые водитель не обращает внимания. Неправильные расчеты страхового агента, ошибка в базе, спешка или халатное отношение к процедуре переоформления договора страхования становятся причинами неверного применения коэффициента бонус-малус и утраты скидки.

Вы должны выяснить, на каком этапе и когда были внесены ошибочные сведения, для этого достаточно заполнить данные в полях заявки на проверку КБМ и выбрать услугу «История изменения КБМ с 2013 года». Полученные сведения приложите к заявлению и направьте в страховую компанию с требованием произвести перерасчет КБМ и положенной скидки на основании обновленной информации. Не забудьте при наличии приложить дополнительные документы:

- предыдущий полис ОСАГО,

- копии старых и новых водительских прав,

- копию документов, подтверждающих изменение фамилии,

- справку из предыдущей страховой компании об отсутствии выплат по ущербу в ДТП.

Если спустя 10 дней страховщик не рассмотрел заявление, подавайте жалобу в РСА или ЦБ. Жалобу можно подать в простой письменной форме или в электронном виде через заполнение заявки на сайте. Не забудьте:

- Приложить выше названные документы, копию обращения в страховую и ответ на него (при наличии).

- Указать страховую компанию.

- Описать, с каким КБМ ранее оформлялись полисы ОСАГО.

- Обозначить число аварий в период страхования.

Жалоба в РСА или ЦБ рассматривается в течение 60 суток. После восстановления КБМ страховая компания пересчитает стоимость полиса и вернет излишне уплаченные суммы.

Как исправить неверный КБМ в базе РСА — Юридическая консультация

Ошибки при расчете коэффициента бонус-малус (КБМ) возникают чаще других.

Причины могут быть разными. Например, человек менял водительское удостоверение или покупал полисы ОСАГО в разных компаниях, и они рассчитывали КБМ только по своим данным.

Бывают случаи, когда водитель меняет права в период, когда у него нет полиса ОСАГО (допустим, несколько месяцев или даже лет он не пользовался машиной). Тогда ему нужно обязательно сообщить о замене удостоверения, когда он придет покупать новый полис.

Если этого не сделать, то страховщик не передаст информацию в Российский союз автостраховщиков (РСА). Новое удостоверение окажется не связанным с предыдущей страховой историей водителя. В базе РСА он будет значиться как новичок. И его КБМ станет равным единице.

Если это обнаружится в момент покупки нового полиса, надо попросить страховую компанию актуализировать информацию в базе РСА. И тогда, если у вас был низкий КБМ, вы сможете получить скидку на новую страховку.

Если водителю кажется, что КБМ в базе РСА указан неверно, нужно обратиться в страховую компанию, которая оформила ему последний полис ОСАГО, написать заявление в свободной форме с требованием проверить коэффициент бонус-малус, указав, в каких страховых компаниях ОСАГО приобреталось ранее.

Страховщик перенаправит запрос в Российский союз автостраховщиков. РСА в течение пяти рабочих дней проведет проверку. Если выяснится, что какие-то компании ранее подали о водителе неверные или противоречивые сведения, РСА будет трактовать любые ошибки в его пользу. И если в базе окажется несколько КБМ по данным от разных страховщиков, в базу РСА будет внесен минимальный.

Затем РСА сообщит об итогах проверки страховой компании, а она должна передать эту информацию водителю. Если выяснится, что какой-то из коэффициентов был неверным, компания пересчитает цену полиса.

Если вы не получите ответ от страховщика в течение 10 дней после запроса, можно обратиться напрямую в РСА или в интернет-приемную Банка России на сайте регулятора.

Даже если водитель заметил ошибку страховой компании уже после покупки полиса, можно потребовать пересчитать его стоимость и вернуть разницу. Более того: это можно сделать, даже если КБМ исправили уже после того, как была куплена страховка.

Если же страховая компания несколько лет подряд рассчитывала завышенную цену полиса из-за неверного КБМ, можете потребовать у нее вернуть деньги, которые водитель переплатил за последние три года.

Нужно прийти в страховую компанию, в которой был куплен полис, и написать заявление в свободной форме. В нем потребовать пересчитать стоимость полиса на основании правильных коэффициентов. В заявлении укажите реквизиты счета, на который нужно перевести возвращенные деньги.

Страховщик обязан внести изменения в полис или выдать водителю новый в течение двух рабочих дней после обращения.

Деньги должны перечислить на счет в течение 14 календарных дней после обращения. Если деньги не вернули и полис не исправили, можно обратиться с жалобой в интернет-приемную Банка России.

ОСАГО от Сбербанка

Для всех страховых механизм внесения изменений разный. Самый действенный способ — дойти до офиса СК и внести все изменения. Если это невозможно, ниже представлен список доступных изменений в личном кабинете каждой СК.Авторизация в личный кабинет клиента возможно только по данным, указанным во время оформления полиса!

АО «Тинькофф». Возможно внести любые изменения. Для этого страхователю необходимо позвонить на горячую линию страховой компании с номера, на который оформлен полис: 8(800)755-80-00.

Веб-сайт страховой компании: https://www.tinkoffinsurance.ru/

СПАО «Ингосстрах». Внести изменения можно на сайте страховой компании. Список доступных изменений: добавление водителя, изменить данные водителя, поменять гос. номер ТС, изменить данные ПТС/СТС.

Веб-сайт страховой компании: https://www.ingos.ru/

АО «Альфастрахование». На сайте alfastrah.ru представлен список доступных изменений: серия, номер ВУ, добавление водителя, гос. номер ТС, ТС используется с прицепом, удаление водителя.

Веб-сайт страховой компании: https://www.alfastrah.ru/

ООО «Ренессанс». Внести изменения возможно на сайте страховой компании. Для просмотра полного списка возможных изменений необходимо авторизоваться в личном кабинете страховой компании.

Веб-сайт страховой компании: https://www.renins.ru/

ООО «СК «Согласие». Внести изменения можно на сайте страховой компании. Список доступных изменений: внесение нового водительского удостоверения, изменение данных водителей, дополнение данных собственника, изменение гос. номера ТС.

Веб-сайт страховой компании: https://lk.soglasie.ru/

САО «ВСК» тел. 8(800)775-15-75, СК «Росгосстрах» тел. 8(800)200-0-900. Внесение изменений возможно только в офисе СК. Подробную информацию необходимо уточнить на сайте страховой компании.

Веб-сайты страховых компаний: https://www.vsk.ru/ и https://www.rgs.ru/

«Mafin» (ООО «Абсолют Страхование») . Есть несколько способов внести изменения. Страхователю необходимо позвонить в контакт-центр: 8-800-555-1-555 или написать на почту: [email protected] . Можно скачать мобильное приложении и внести изменения.

АО «МАКС». Внести изменения можно в офисе страховой компании, в личном кабинете на сайте компании, либо написать на почту: [email protected]

Веб-сайт страховой компании: https://www.makc.ru/

ООО «Зетта Страхование». Внести изменения можно в личном кабинете на сайте, а также в офисе компании. Телефон круглосуточного контакт-центра

8 800 700 77 07 (звонок по РФ бесплатный).

Веб-сайт страховой компании:https://www.zettains.ru/

АО «СОГАЗ». Внести изменения можно в личном кабинете на сайте страховой компании, в мобильном приложении или в офисе компании. Телефон круглосуточного контакт-центра: 8 800 333 0 888. Веб-сайт страховой компании: https://www.sogaz.ru/

АО ГСК «Югория». Внести изменения можно в личном кабинете на сайте страховой компании или в офисе компании. Телефон контакт-центра: 8 800 100-82-00. Веб-сайт страховой компании: https://ugsk.ru/

Нет в базе рса что делать

Что делать, если нет данных в базе РСА либо указаны неправильные?

Содержание страницы

С 2013 года Союзом автостраховщиков РФ (РСА) введена в работу база данных, используемая при проверке коэффициента «бонус-малус» (КБМ). Указанный параметр в обязательном порядке должен использоваться страховыми компаниями при расчете тарифа по страхованию (ОСАГО).

Учитывая собственную страховую историю, водители могут рассчитывать на понижение тарифа за счет бонусов (5% за каждый год) за безаварийное вождение в предыдущий страхованию год. Если в ходе последних двух лет имело место ДТП по вине клиента, то размер тарифа увеличивается (малус).

В чем преимущества метода?

Для клиента выгода от единой базы данных состоит в том, что стоимость полиса должна ему объявляться сотрудником СК только после выполнения запроса в базу РСА и выявления права на получение скидки по стоимости. Ранее расчет часто производился по базовому тарифу без учета имеющегося бонуса.

Для страховой компании положительным моментом является возможность получения реальной картины по водительской истории клиента. Ранее водитель, узнав о повышении тарифа из-за ДТП, переходил на обслуживание в другую СК, которая была не в курсе о происшествии, и страховался по обычной стоимости. Теперь в любой организации будет видна его история, поэтому тариф будет везде одинаковый, то есть повышенный из-за нарушений ПДД и ДТП.

Почему нет сведений в базе?

Персональные данные в единой страховой базе могут отсутствовать по нескольким причинам:

- когда страховая компания по разным причинам не передала информацию об истории вождения клиента;

- когда переданы не правильные данные в РСА, а с ошибками, поэтому они не привязаны в базе к конкретному водителю;

- когда произошел технический сбой в работе программы и какие-то участки с данными оказались поврежденными;

- когда клиент произвел обмен водительского удостоверения, но информация в базе осталась привязанной к устаревшим данным;

- когда клиент только получил права и оформляет самый первый страховой договор.

Что делать при отсутствии информации в базе РСА?

Чтобы убедиться в том, что действительно нет данных в РСА о КБМ, следует направить письменный запрос в Союз автостраховщиков. Если не найдут подтверждения факты передачи сведений страховщиками за предыдущие периоды, водитель должен предпринять следующие действия:

- Подготовить старые страховые полисы ОСАГО. При их отсутствии обратиться в СК, где ранее оформлялись договора, и выяснить номера документов, период их действия и дату выдачи.

- По месту оформления предыдущего полиса получить справку для перехода в другую СК с указанием данных о страховом стаже клиента и страховых случаях (если таковые были).

- Полученную справку отнести в СК, где планируется оформление нового страхового соглашения.

Если договор уже оформлен, то на основании предоставленной справки стоимость полиса должна быть пересчитана, и возвращена часть оплаченной премии при наличии права на скидки (по КБМ).

Почему в единой базе РСА нет данных водительского удостоверения?

Задайте

вопрос

Уже несколько дней пытаюсь купить электронное ОСАГО. Перепробовал сайты десятка страховых компаний, но везде одна и та же ошибка. Программа не находит в единой базе моё водительское удостоверение. Звонил в РСА. Там посоветовали оформить письменное обращение. Вот только ждать ответа нет времени, новый полис нужен на этой неделе. В чём может быть причина того, что мои права не внесены в базу данных, и как мне теперь оформлять электронный полис?

- З

Отвечает Загородский Александрэксперт

Такая ошибка возникает, если при заполнении заявления на страхование в компьютере менеджер переключал раскладку клавиатуры на латинскую. Например, в фамилии Иванов буква «а» из кириллицы была заменена на аналогичную из латиницы. Попробуйте заполнить данные по водительскому удостоверению с учётом этого соображения.

ОСАГО, — водителя нет в базе данных

Мне пришел ответ из страховой.Добрый день.

Благодарим Вас за обращение в ОАО СК «Альянс».

Настоящим письмом сообщаем, что данные по полису ССС-0679639294, период действия 22.04.2014 — 21.04.2015 гг., скорректированы.

Информируем Вас, что сведения в АИС РСА принимаются к расчету по факту завершения действия договора.

На дату, следующую за датой завершения действия полиса ССС-0679639294, 22.04.2015 г., КБМ водителя *****************. И. будет равен 0,65, класс=10.

Лист расчёта на дату 22.04.2015 г. во вложении, код расчёта: 1853689954.

Полис ССС-0679639294 является действующим и на текущую дату не может участвовать в расчёте. Дополнительно был сделан запрос в АИС РСА с целью определения КБМ на сегодняшний день, расчёт был произведён по полису ССС-0679653455, согласно которому расчётным является класс 9, КБМ=0,7 (при пролонгации класс повысится до 10).

Лист расчёта на текущую дату во вложении, код расчёта: 1853690780.

Приносим извинения за доставленные неудобства.

Что делать, если данных о диагностической карте нет в базе данных РСА?

Задайте

вопрос

Купил диагностическую карту. Машину по факту практически не осматривали. Есть такая? И хорошо! Когда пришло время оформлять полис ОСАГО, выяснилось, что моей диагностической карты нет в базе данных Российского Союза Автостраховщиков. Что мне теперь делать-то?

- З

Отвечает Загородский Александрэксперт

Возможны два варианта. Вы могли стать жертвой мошенников. Проверьте название организации, проводившей технический осмотр транспортного средства, на официальном сайте Российского Союза Автостраховщиков в соответствующем реестре. Если ее там не окажется, то незамедлительно обращайтесь в полицию с заявлением о факте мошенничества. При этом Вам придется заново пройти технический осмотр транспорта и получить диагностическую карту, если требуется оформить полис ОСАГО.

Если же организация, проводившая технический осмотр транспорта, числится в списке компаний, аккредитованных РСА. То Вам необходимо обратиться в данную организацию с требованием внести сведения о Вашей диагностической карте в базу РСА. При отсутствии реакции со стороны оператора технического осмотра следует обращаться с жалобой в Российский Союз Автостраховщиков. Как правило, подобные проблемы разрешаются достаточно оперативно.

«Отсутствие данных в базе РСА. КБМ !!!»

татьяна (гость)

Отсутствие данных в базе РСА. КБМ !!!

Решила я продлить полис ОСАГО Росгосстрах и надо же… оказалось что данные о моей истории страхования отсутствуют в базе РСА. По текущему полису класс 8, а мне теперь предлагают страховать по 3 классу. КЛАСС!!! Все что предложила девушка по телефону страховой-это написать жалобу на сайте Росгосстраха. Жалобу написала, но никаких регистрационных данных о жалобе от сайта не получено.Потом доказывай что ты писал, когда писал, кому писал… Срок рассмотрения жалобы 30 дней (по инфо по тел.), а полис то заканчивается через две недели… «И теперь это уже ваши проблемы»-так мне ответили по телефону.И да, девушка по телефону отвечая на вопрос о том, почему такое случилось, просто тупо прочитала мне уже заранее заготовленный текст. Проверяла, звонила 2 раза, текст один и тот же))) Так что храните свои все предыдущие страховые полисы, ибо в нашей стране без бумажки-ты… ну сами знаете кто… Видимо это касается всех страховых компаний. т.к отзывов подобных достаточно и по другим конторкам, но тут просто убило отношение…

Ах, да еще интересно отсутствие логики в подобных ситуациях.То что полис текущий с 8 классом-это оказывается не является никаким основание для продления полиса со скидкой.Основанием является только база РСА, в которой данных почему-то нет…

ВСЕ!

Полис ОСАГО виновника ДТП отсутствует в базе РСА

Ярослав, добрый день.

Сведения о выписанном полисе ОСАГО

должны быть занесены в АИС РСА не позднее одного рабочего дня с момента оформления полиса.

7. При заключении договора обязательного страхования страховщик вручает страхователю страховой полис, являющийся документом, удостоверяющим осуществление обязательного страхования, или выдает лицу, обратившемуся к нему за заключением договора обязательного страхования, мотивированный отказ в письменной форме о невозможности заключения такого договора, о чем также информирует Банк России и профессиональное объединение страховщиков. Страховщик не позднее одного рабочего дня со дня заключения договора обязательного страхования вносит сведения, указанные в заявлении о заключении договора обязательного страхования и (или) представленные при заключении этого договора, в автоматизированную информационную систему обязательного страхования, созданную в соответствии со статьей 30 настоящего Федерального закона. Бланк страхового полиса обязательного страхования является документом строгой отчетности.

То обстоятельство, что полис не внесен в АИС РСА, не умаляет его действительность и не может служить основанием для отказа в выплате страхового возмещения.

Здесь стоит учесть, что исходя из требований ст. 15 ФЗ «Об ОСАГО»

7.1. Страховщик обеспечивает контроль за использованием бланков страховых полисов обязательного страхования страховыми брокерами и страховыми агентами и несет ответственность за их несанкционированное использование. Для целей настоящего Федерального закона под несанкционированным использованием бланков страховых полисов обязательного страхования понимается возмездная или безвозмездная передача чистого или заполненного бланка страхового полиса владельцу транспортного средства без отражения в установленном порядке факта заключения договора обязательного страхования, а также искажение представляемых страховщику сведений об условиях договора обязательного страхования, отраженных в бланке страхового полиса, переданного страхователю.

В случае причинения вреда жизни, здоровью или имуществу потерпевшего владельцем транспортного средства, обязательное страхование гражданской ответственности которого удостоверено страховым полисом обязательного страхования, бланк которого несанкционированно использован, страховщик, которому принадлежал данный бланк страхового полиса, обязан выплатить за счет собственных средств компенсацию в счет возмещения причиненного потерпевшему вреда в размере, определенном в соответствии со статьей 12 настоящего Федерального закона,за исключением случаев хищения бланков страховых полисов обязательного страхования при условии, что до даты наступления страхового случая страховщик, страховой брокер или страховой агент обратился в уполномоченные органы с заявлением о хищении бланков. Выплата указанной компенсации осуществляется в порядке, установленном настоящим Федеральным законом для осуществления страховой выплаты. Принадлежность бланка страхового полиса обязательного страхования страховщику подтверждается профессиональным объединением страховщиков в соответствии с правилами профессиональной деятельности, предусмотренными подпунктом «п» пункта 1 статьи 26 настоящего Федерального закона.

Неполное и (или) несвоевременное перечисление страховщику страховой премии, полученной страховым брокером или страховым агентом, не освобождает страховщика от необходимости исполнения обязательств по договору обязательного страхования, в том числе в случаях несанкционированного использования бланков страхового полиса обязательного страхования.

В пределах суммы компенсации, выплаченной страховщиком потерпевшему в соответствии с настоящим пунктом, а также понесенных расходов на рассмотрение требования потерпевшего страховщик имеет право требования к лицу, ответственному за несанкционированное использование бланка страхового полиса обязательного страхования, принадлежавшего страховщику.

Поэтому, чтобы Вам представитель СК — не уверял, но на производство выплаты отведены законом 20 дней и в течение этих сроков она должна быть осуществлена. Если срок нарушен, то Вы вправе осуществлять защиту своих интересов в судебном порядке, дополнительно требуя взыскания со страховой компании финансовых санкций.

PCA с использованием Python (scikit-learn). Мой последний урок касался логистики… | автор: Майкл Галарник.

Исходное изображение (слева) с сохраненной разной величиной дисперсииВ моем последнем руководстве я рассмотрел логистическую регрессию с использованием Python. Одна из полученных вещей заключалась в том, что вы можете ускорить настройку алгоритма машинного обучения, изменив алгоритм оптимизации. Более распространенный способ ускорить алгоритм машинного обучения — использовать анализ главных компонентов (PCA). Если ваш алгоритм обучения слишком медленный из-за слишком высокого размера входных данных, то использование PCA для его ускорения может быть разумным выбором.Вероятно, это наиболее распространенное применение PCA. Еще одно распространенное применение PCA — визуализация данных.

Чтобы понять ценность использования PCA для визуализации данных, в первой части этого учебного поста рассматривается базовая визуализация набора данных IRIS после применения PCA. Вторая часть использует PCA для ускорения алгоритма машинного обучения (логистической регрессии) для набора данных MNIST.

Итак, приступим! Если вы заблудились, рекомендую открыть видео ниже в отдельной вкладке.

PCA с использованием Python VideoКод, используемый в этом руководстве, доступен ниже

PCA для визуализации данных

PCA для ускорения алгоритмов машинного обучения

Для многих приложений машинного обучения это помогает визуализировать данные. Визуализировать двух- или трехмерные данные не так сложно. Однако даже набор данных Iris, используемый в этой части руководства, является четырехмерным. Вы можете использовать PCA, чтобы уменьшить эти четырехмерные данные до двух или трех измерений, чтобы вы могли построить график и, надеюсь, лучше понять данные.

Загрузить набор данных Iris

Набор данных Iris — это один из наборов данных, которые поставляются с scikit-learn, которые не требуют загрузки какого-либо файла с какого-либо внешнего веб-сайта. Приведенный ниже код загрузит набор данных радужной оболочки.

импортировать панды как pdurl = "https://archive.ics.uci.edu/ml/machine-learning-databases/iris/iris.data"# загрузить набор данных в Pandas DataFrameИсходные Pandas df (функции + цель)

df = pd.read_csv (url, names = ['длина чашелистника', 'ширина чашелистника', 'длина лепестка', 'ширина лепестка', 'цель'])

Стандартизация данных

PCA выполняется по масштабу, поэтому вам нужно для масштабирования функций в ваших данных перед применением PCA.Используйте StandardScaler , чтобы помочь вам стандартизировать функции набора данных в единичном масштабе (среднее значение = 0 и дисперсия = 1), что является требованием для оптимальной производительности многих алгоритмов машинного обучения. Если вы хотите увидеть негативный эффект, который может иметь отсутствие масштабирования ваших данных, в scikit-learn есть раздел о последствиях нестандартизации ваших данных.

из sklearn.preprocessing import StandardScalerfeatures = ['длина чашелистника', 'ширина чашелистика', 'длина лепестка', 'ширина лепестка'] # Разделение элементовМассив x (визуализируется фреймом данных pandas) до и после стандартизации

x = df.loc [:, features] .values # Разделение цели

y = df.loc [:, ['target']]. values # Стандартизация функций

x = StandardScaler (). fit_transform (x)

Проекция PCA в 2D

Исходные данные имеют 4 столбца (длина чашелистика, ширина чашелистика, длина лепестка и ширина лепестка). В этом разделе код проецирует исходные данные, которые являются четырехмерными, в двухмерные. Я должен отметить, что после уменьшения размерности каждому главному компоненту обычно не присваивается конкретное значение.Новые компоненты — это всего лишь два основных аспекта вариации.

из sklearn.decomposition import PCApca = PCA (n_components = 2) PrincipalComponents = pca.fit_transform (x) PrincipalDf = pd.DataFrame (data = PrincipalComponentsPCA и сохранение двух верхних основных компонентов

, columns = ['основной компонент 1', 'основной компонент 2'])

finalDf = pd.concat ([PrincipalDf, df [['target']]], axis = 1)

Объединение DataFrame по оси = 1. finalDf — это последний DataFrame перед построением графика данные.

Объединение фреймов данных по столбцам для создания finalDf перед построением графикаВизуализация 2D-проекции

В этом разделе просто отображаются двухмерные данные. Обратите внимание на графике ниже, что классы кажутся хорошо отделенными друг от друга.

fig = plt.figure (figsize = (8,8))2 График PCA компонентов

ax = fig.add_subplot (1,1,1)

ax.set_xlabel ('Главный компонент 1', fontsize = 15)

ax.set_ylabel (' Основной компонент 2 ', fontsize = 15)

ax.set_title (' 2-компонентный PCA ', fontsize = 20) target = [' Iris-setosa ',' Iris-versicolor ',' Iris-virginica ']

colors = [' r ',' g ',' b ']

для цели, цвет в zip (цели, цвета):

indexToKeep = finalDf [' target '] == target

ax.scatter (finalDf.loc [indexToKeep, 'главный компонент 1']

, finalDf.loc [indexToKeep, 'главный компонент 2']

, c = color

, s = 50)

ax.legend (цели)

ax.grid ()

Объясненное отклонение

Объясненное отклонение показывает, сколько информации (отклонения) можно отнести к каждому из основных компонентов. Это важно, поскольку, хотя вы можете преобразовать 4-мерное пространство в 2-мерное пространство, при этом вы теряете часть дисперсии (информации).Используя атрибут объясненная_вариантность_ , вы можете увидеть, что первый главный компонент содержит 72,77% дисперсии, а второй главный компонент содержит 23,03% дисперсии. Вместе эти два компонента содержат 95,80% информации.

pca.explained_variance_ratio_

Одно из наиболее важных приложений PCA — ускорение алгоритмов машинного обучения. Использование набора данных IRIS здесь было бы непрактичным, поскольку набор данных содержит только 150 строк и только 4 столбца функций.База данных рукописных цифр MNIST более подходит, поскольку она имеет 784 столбца характеристик (784 измерения), обучающий набор из 60 000 примеров и тестовый набор из 10 000 примеров.

Загрузка и загрузка данныхВы также можете добавить параметр data_home в fetch_mldata , чтобы изменить место загрузки данных.

из sklearn.datasets import fetch_openmlmnist = fetch_openml ('mnist_784') Изображения, которые вы загрузили, содержатся в mnist.data и имеет форму (70000, 784), что означает 70 000 изображений с 784 размерами (784 объекта).

Метки (целые числа 0–9) содержатся в mnist.target . Элементы имеют 784 размера (изображения 28 x 28), а надписи представляют собой простые числа от 0 до 9.

Разделение данных на наборы для обучения и тестированияКак правило, разделение обучающего теста составляет 80% обучения и 20% теста. В этом случае я выбрал 6/7 данных для обучения и 1/7 данных для тестового набора.

из sklearn.model_selection import train_test_split # test_size: какая часть исходных данных используется для тестового набораСтандартизация данных

train_img, test_img, train_lbl, test_lbl = train_test_split (mnist.data, mnist.target, test_size = 1 / 7.0, random_state = 0)

Текст в этом абзаце является почти точной копией того, что было написано ранее. PCA зависит от масштаба, поэтому вам необходимо масштабировать функции в данных перед применением PCA. Вы можете преобразовать данные в единицу измерения (среднее значение = 0 и дисперсия = 1), что является требованием для оптимальной производительности многих алгоритмов машинного обучения. StandardScaler помогает стандартизировать функции набора данных. Обратите внимание, что вы подходите для обучающего набора и трансформируете обучающий и тестовый набор. Если вы хотите увидеть негативный эффект, который может иметь отсутствие масштабирования ваших данных, в scikit-learn есть раздел о последствиях нестандартизации ваших данных.

из sklearn.preprocessing import StandardScalerИмпорт и применение PCA

scaler = StandardScaler () # Подходит только для обучающего набора.

scaler.fit (train_img) # Применить преобразование как к набору обучения, так и к набору тестов.

train_img = scaler.transform (train_img)

test_img = scaler.transform (test_img)

Обратите внимание, что в коде ниже 0,95 для параметра количества компонентов. Это означает, что scikit-learn выбирает минимальное количество основных компонентов, чтобы сохранить 95% дисперсии.

из sklearn.decomposition import PCA # Создайте экземпляр модели

pca = PCA (.95)

Установите PCA в обучающий набор. Примечание: вы устанавливаете PCA только на тренировочном наборе.

pca.fit (train_img)

Примечание. Вы можете узнать, сколько компонентов PCA выберет после подбора модели, используя pca.n_components_ . В этом случае 95% дисперсии составляют 330 основных компонентов.

Примените отображение (преобразование) как к обучающему набору, так и к набору тестов.train_img = pca.transform (train_img)Применить логистическую регрессию к преобразованным данным

test_img = pca.transform (test_img)

Шаг 1: Импортируйте модель, которую хотите использовать

В sklearn, все модели машинного обучения реализованы как классы Python

из sklearn.linear_model import LogisticRegression

Шаг 2: Создайте экземпляр модели.

# для всех неуказанных параметров установлены значения по умолчанию

# решатель по умолчанию невероятно медленный, поэтому он был изменен на 'lbfgs'

logisticRegr = LogisticRegression (solver = 'lbfgs')

Шаг 3: Обучение модели на данных, хранящих информацию, полученную из данных

Модель изучает взаимосвязь между цифрами и метками

logisticRegr.fit (train_img, train_lbl)

Шаг 4: Предсказание меток новых данных (новых изображений)

Использует информацию, полученную моделью в процессе обучения модели

Код ниже предсказывает для одного наблюдения

# Predict для одного наблюдения (изображение)

logisticRegr.predict (test_img [0] .reshape (1, -1))

Приведенный ниже код прогнозирует сразу несколько наблюдений

# Прогноз для одного наблюдения (изображение)

logisticRegr .прогноз (test_img [0:10])

Измерение производительности модели

Хотя точность не всегда является лучшим показателем для алгоритмов машинного обучения (точность, отзыв, оценка F1, кривая ROC и т. здесь для простоты.

logisticRegr.score (test_img, test_lbl)

Сроки подгонки логистической регрессии после PCA

Весь смысл этого раздела руководства состоял в том, чтобы показать, что вы можете использовать PCA для ускорения подбора алгоритмов машинного обучения.В приведенной ниже таблице показано, сколько времени потребовалось для соответствия логистической регрессии на моем MacBook после использования PCA (каждый раз сохраняя разную величину дисперсии).

Время, необходимое для подгонки логистической регрессии после PCA с различными долями сохраняемой дисперсииВ более ранних частях руководства было продемонстрировано использование PCA для сжатия данных большой размерности в данные меньшей размерности. Я хотел вкратце упомянуть, что PCA может также возвращать сжатое представление данных (данные более низкой размерности) к приближению исходных данных большой размерности.Если вас интересует код, который создает изображение ниже, посмотрите мой github.

Исходное изображение (слева) и приближения (справа) исходных данных после PCAЗаключительные мысли

Это сообщение, над которым я мог бы писать намного дольше, поскольку PCA имеет много разных применений. Надеюсь, этот пост поможет вам во всем, над чем вы работаете. В моем следующем руководстве по машинному обучению я расскажу о деревьях принятия решений для классификации (Python). Если у вас есть какие-либо вопросы или мысли по поводу учебника, не стесняйтесь обращаться в комментариях ниже или через Twitter.Если вы хотите узнать о других алгоритмах, рассмотрите возможность прохождения моего курса «Машинное обучение с помощью Scikit-Learn LinkedIn Learning».

.Визуализация многомерных наборов данных с использованием PCA и t-SNE в Python | Автор: Луук Дерксен

Обновление: 29 апреля 2019 г. Некоторые части кода обновлены, чтобы не использовать ggplot , а вместо этого использовать seaborn и matplotlib . Я также добавил пример для 3D-графика. Я также изменил синтаксис для работы с Python3.

Первый шаг к решению любой проблемы, связанной с данными, — это начать с изучения самих данных.Это можно сделать, например, путем изучения распределений определенных переменных или выявления потенциальных корреляций между переменными.

В настоящее время проблема заключается в том, что большинство наборов данных содержат большое количество переменных. Другими словами, они имеют большое количество измерений, по которым распределяются данные. Визуальное изучение данных может стать затруднительным и в большинстве случаев практически невозможно выполнить вручную. Однако такое визуальное исследование невероятно важно в любой проблеме, связанной с данными.Поэтому важно понимать, как визуализировать многомерные наборы данных. Это может быть достигнуто с помощью методов, известных как уменьшение размерности. Этот пост будет посвящен двум методам, которые позволят нам это сделать: PCA и t-SNE.

Об этом позже. Давайте сначала получим некоторые (многомерные) данные для работы.

В этой статье мы будем использовать набор данных MNIST. Нет необходимости загружать набор данных вручную, так как мы можем получить его с помощью Scikit Learn.

Сначала давайте разместим все библиотеки.

из __future__ import print_function

import timeimport numpy as np

import pandas as pdfrom sklearn.datasets import fetch_mldata

from sklearn.decomposition import PCA

from sklearn.manifold import TSNE% matplotlib inline

import matplotlib as plt_py. mplot3d импортирует Axes3Dimport seaborn как sns

и давайте затем начнем с загрузки данных

mnist = fetch_mldata ("MNIST original")

X = mnist.data / 255.0

y = mnist.targetprint (X.shape, y.shape) [out] (70000, 784) (70000,) Мы собираемся преобразовать матрицу и вектор в DataFrame Pandas. Это очень похоже на DataFrames, используемые в R, и облегчит нам построение графика позже.

feat_cols = ['pixel' + str (i) for i in range (X.shape [1])] df = pd.DataFrame (X, columns = feat_cols)

df ['y'] = y

df [ 'label'] = df ['y']. apply (lambda i: str (i)) X, y = None, Noneprint ('Размер фрейма данных: {}'. format (df.shape)) [out] Размер фрейма данных: (70000, 785)

Поскольку мы не хотим использовать 70 000 цифр в некоторых вычислениях, мы возьмем случайное подмножество цифр.Рандомизация важна, поскольку набор данных сортируется по его метке (то есть первые семь тысяч или около того — нули и т. Д.). Чтобы гарантировать рандомизацию, мы создадим случайную перестановку числа от 0 до 69 999, которая позволит нам позже выбрать первые пять или десять тысяч для наших расчетов и визуализаций.

# Для воспроизводимости результатов

np.random.seed (42) rndperm = np.random.permutation (df.shape [0])

Теперь у нас есть фрейм данных и вектор рандомизации.Давайте сначала проверим, как на самом деле выглядят эти числа. Для этого мы сгенерируем 30 графиков случайно выбранных изображений.

plt.gray ()

fig = plt.figure (figsize = (16,7))

для i в диапазоне (0,15):

ax = fig.add_subplot (3,5, i + 1, title = "Цифра: {}". Формат (str (df.loc [rndperm [i], 'label'])))

ax.matshow (df.loc [rndperm [i], feat_cols] .values.reshape ((28 , 28)). Astype (float))

plt.show ()

Теперь мы можем начать думать о том, как на самом деле отличить нули от единиц, двоек и так далее.Если бы вы были, например, почтовым отделением, такой алгоритм мог бы помочь вам читать и сортировать рукописные конверты с помощью машины, а не людей. Очевидно, что в настоящее время у нас есть очень продвинутые методы для этого, но этот набор данных по-прежнему является очень хорошей площадкой для тестирования, чтобы увидеть, как работают конкретные методы уменьшения размерности и насколько хорошо они работают.

Все изображения по существу представляют собой изображения размером 28 на 28 пикселей и, следовательно, имеют в общей сложности 784 «размера», каждое из которых содержит значение одного конкретного пикселя.

Что мы можем сделать, так это резко сократить количество измерений, пытаясь сохранить как можно больше «вариаций» в информации. Здесь мы подходим к уменьшению размерности. Давайте сначала взглянем на нечто, известное как анализ основных компонентов .

PCA — это метод уменьшения количества измерений в наборе данных при сохранении большей части информации. Он использует корреляцию между некоторыми измерениями и пытается предоставить минимальное количество переменных, которые сохраняют максимальное количество вариаций или информацию о том, как распределяются исходные данные.Он делает это не с помощью догадок, а с использованием точной математики и того, что известно как собственные значения и собственные векторы матрицы данных. Эти собственные векторы ковариационной матрицы обладают тем свойством, что они указывают на основные направления изменения данных. Это направления максимальных вариаций в наборе данных.

Я не собираюсь вдаваться в фактический вывод и вычисление основных компонентов — если вы хотите углубиться в математику, посмотрите эту замечательную страницу — вместо этого мы воспользуемся реализацией Scikit-Learn PCA.

Поскольку мы, люди, любим наши двух- и трехмерные графики, давайте начнем с них и сгенерируем из исходных 784 измерений первые три основных компонента. И мы также увидим, сколько вариаций в общем наборе данных они действительно учитывают.

pca = PCA (n_components = 3)

pca_result = pca.fit_transform (df [feat_cols] .values) df ['pca-one'] = pca_result [:, 0]

df ['pca-two'] = pca_result [:, 1]

df ['pca-three'] = pca_result [:, 2] print ('Объясненная вариация для основного компонента: {}'.формат (pca.explained_variance_ratio _)) Объясненная вариация по главному компоненту: [0,09746116 0,07155445 0,06149531]

Теперь, учитывая, что первые два компонента составляют около 25% вариации во всем наборе данных, давайте посмотрим, достаточно ли этого, чтобы визуально установить разные цифры. Что мы можем сделать, так это создать диаграмму рассеяния первого и второго главных компонентов и раскрасить каждый из различных типов цифр разным цветом. Если нам повезет, будут расположены цифры того же типа (т.е., сгруппированы) вместе в группы, что означало бы, что первые два основных компонента на самом деле многое говорят нам о конкретных типах цифр.

plt.figure (figsize = (16,10))

sns.scatterplot (

x = "pca-one", y = "pca-two",

hue = "y",

palette = sns.color_palette ( "hls", 10),

data = df.loc [rndperm ,:],

legend = "full",

alpha = 0.3

)

Из графика мы видим, что два компонента определенно содержат некоторую информацию, особенно для конкретных цифр, но явно недостаточно, чтобы их все можно было разделить.К счастью, есть еще один метод, который мы можем использовать для уменьшения количества измерений, который может оказаться более полезным. В следующих нескольких абзацах мы рассмотрим эту технику и выясним, дает ли она нам лучший способ уменьшения размеров для визуализации. Метод, который мы будем исследовать, известен как t-SNE (t-распределенные стохастические соседние объекты).

Для 3d-версии того же сюжета

ax = plt.figure (figsize = (16,10)). Gca (projection = '3d')

ax.scatter (

xs = df.loc [rndperm,:] ["pca-one"],

ys = df.loc [rndperm,:] ["pca-two"],

zs = df.loc [rndperm,:] ["pca-three" ],

c = df.loc [rndperm,:] ["y"],

cmap = 'tab10'

)

ax.set_xlabel ('pca-one')

ax.set_ylabel ('pca-two')

ax.set_zlabel ('pca-three')

plt.show ()

Распределенное стохастическое соседнее встраивание (t-SNE) — это еще один метод уменьшения размерности, который особенно хорошо подходит для визуализации многомерных наборов данных. В отличие от PCA, это не математический метод, а вероятностный.Исходная статья описывает работу t-SNE как:

«t-Распределенное стохастическое вложение соседей (t-SNE) минимизирует расхождение между двумя распределениями: распределение, которое измеряет попарное сходство входных объектов, и распределение, которое измеряет попарно. подобия соответствующих точек малой размерности вложения ».

По сути, это означает, что он смотрит на исходные данные, которые вводятся в алгоритм, и смотрит, как лучше всего представить эти данные с использованием меньших измерений путем сопоставления обоих распределений.Способ, которым он это делает, довольно сложен в вычислительном отношении, и поэтому существуют некоторые (серьезные) ограничения на использование этого метода. Например, одна из рекомендаций заключается в том, что в случае данных очень высокой размерности вам может потребоваться применить другой метод уменьшения размерности перед использованием t-SNE:

| Настоятельно рекомендуется использовать другое уменьшение размерности.

| метод (например, PCA для плотных данных или TruncatedSVD для разреженных данных)

| уменьшить количество измерений до разумного количества (например,г. 50)

| если количество функций очень велико.

Другой ключевой недостаток состоит в том, что он:

«Поскольку t-SNE квадратично масштабируется по количеству объектов N, его применимость ограничена наборами данных с несколькими тысячами входных объектов; кроме того, обучение становится слишком медленным, чтобы быть практичным (и требования к памяти становятся слишком большими) ».

Мы будем использовать реализацию алгоритма Scikit-Learn в оставшейся части этой статьи.

Вопреки приведенной выше рекомендации мы сначала попробуем запустить алгоритм на фактических размерах данных (784) и посмотрим, как это работает.Чтобы не перегружать нашу машину памятью и мощностью / временем, мы будем использовать только первые 10 000 выборок для запуска алгоритма. Для сравнения позже я также снова запущу PCA на подмножестве.

N = 10000df_subset = df.loc [rndperm [: N] ,:]. Copy () data_subset = df_subset [feat_cols] .valuespca = PCA (n_components = 3)

pca_result = pca.fit_transform (data_subset) df_subset) df_subset -one '] = pca_result [:, 0]

df_subset [' pca-two '] = pca_result [:, 1]

df_subset [' pca-three '] = pca_result [:, 2] print (' Разъясненное изменение для каждого участника составная часть: {}'.формат (pca.explained_variance_ratio _)) [out] Объясненная вариация по главному компоненту: [0,09730166 0,07135901 0,06183721]

x

time_start = time.time ()

tsne = TSNE (n_components = 2, verbose = 1, perplexity = n_iter = 300)

tsne_results = tsne.fit_transform (data_subset) print ('t-SNE done! Истекшее время: {} секунд'.format (time.time () - time_start)) [out] [t-SNE] Вычисления 121 ближайшие соседи ...

[t-SNE] Проиндексировано 10000 выборок за 0,564 с ...

[t-SNE] Вычисленные соседи для 10000 выборок в 121.191 с ...

[t-SNE] Вычисленные условные вероятности для выборки 1000/10000

[t-SNE] Вычисленные условные вероятности для выборки 2000/10000

[t-SNE] Вычисленные условные вероятности для выборки 3000/10000

[t- SNE] Вычисленные условные вероятности для выборки 4000/10000

[t-SNE] Вычисленные условные вероятности для выборки 5000/10000

[t-SNE] Вычисленные условные вероятности для выборки 6000/10000

[t-SNE] Вычисленные условные вероятности для выборки 7000 / 10000

[t-SNE] Вычисленные условные вероятности для выборки 8000/10000

[t-SNE] Вычисленные условные вероятности для выборки 9000/10000

[t-SNE] Вычисленные условные вероятности для выборки 10000/10000

[t-SNE] Средняя сигма: 2.129023

[t-SNE] Расхождение KL после 250 итераций с ранним преувеличением: 85.957787

[t-SNE] Расхождение KL после 300 итераций: 2,823509

t-SNE выполнено! Истекшее время: 157,3975932598114 секунды

Теперь, когда у нас есть два результирующих измерения, мы можем снова визуализировать их, создав диаграмму рассеяния двух измерений и раскрасив каждый образец соответствующей меткой.

df_subset ['tsne-2d-one'] = tsne_results [:, 0]

df_subset ['tsne-2d-two'] = tsne_results [:, 1] plt.figure (figsize = (16,10))

sns.scatterplot (

x = "tsne-2d-one", y = "tsne-2d-two",

hue = "y",

palette = sns.color_palette ( "hls", 10),

data = df_subset,

legend = "full",

alpha = 0.3

)

Это уже значительное улучшение по сравнению с визуализацией PCA, которую мы использовали ранее. Мы можем видеть, что цифры очень четко сгруппированы в свои собственные подгруппы. Если бы мы теперь использовали алгоритм кластеризации для выделения отдельных кластеров, мы, вероятно, могли бы довольно точно назначить новые точки метке.Просто для сравнения PCA и T-SNE:

plt.figure (figsize = (16,7)) ax1 = plt.subplot (1, 2, 1)PCA (слева) vs T-SNE (справа)

sns.scatterplot (

x = "pca-one", y = "pca-two",

hue = "y",

palette = sns.color_palette ("hls", 10),

data = df_subset,

legend = "full",

alpha = 0.3,

ax = ax1

) ax2 = plt.subplot (1, 2, 2)

sns.scatterplot (

x = "tsne-2d-one", y = "tsne-2d-two",

hue = "y",

palette = sns .color_palette ("hls", 10),

data = df_subset,

legend = "full",

alpha = 0.3,

ax = ax2

)

Примите рекомендации близко к сердцу и фактически уменьшите количество измерений, прежде чем вводить данные в алгоритм t-SNE.Для этого мы снова воспользуемся PCA. Сначала мы создадим новый набор данных, содержащий пятьдесят измерений, сгенерированных алгоритмом редукции PCA. Затем мы можем использовать этот набор данных для выполнения t-SNE для

pca_50 = PCA (n_components = 50)

pca_result_50 = pca_50.fit_transform (data_subset) print ('Кумулятивная объясненная вариация для 50 основных компонентов: {}'. Format (np .sum (pca_50.explained_variance_ratio _))) [out] Кумулятивная объясненная вариация для 50 основных компонентов: 0,8267618822147329

Удивительно, но первые 50 компонентов составляют примерно 85% общей вариации данных.

Теперь давайте попробуем передать эти данные в алгоритм t-SNE. На этот раз мы используем 10 000 сэмплов из 70 000, чтобы убедиться, что алгоритм не занимает слишком много памяти и ЦП. Поскольку код, используемый для этого, очень похож на предыдущий код t-SNE, я переместил его в раздел «Приложение: код» внизу этого сообщения. Полученный график выглядит следующим образом:

PCA (слева) vs T-SNE (в центре) vs T-SNE на PCA50 (справа)На этом графике мы можем ясно видеть, как все образцы хорошо разнесены и сгруппированы их соответствующие цифры.Это может быть отличной отправной точкой для последующего использования алгоритма кластеризации и попытки идентифицировать кластеры или фактически использовать эти два измерения в качестве входных данных для другого алгоритма (например, чего-то вроде нейронной сети).

Итак, мы исследовали использование различных методов уменьшения размерности для визуализации данных большой размерности с использованием двухмерной диаграммы рассеяния. Мы не вдавались в фактическую математику, а вместо этого полагались на реализации всех алгоритмов Scikit-Learn.

Прежде чем закончить с приложением…

Вместе с друзьями-единомышленниками мы рассылаем еженедельные информационные бюллетени с некоторыми ссылками и заметками, которыми мы хотим поделиться между собой (почему бы не позволить другим читать их?).

Код: t-SNE на данных с сокращенным PCA

time_start = time.time () tsne = TSNE (n_components = 2, verbose = 0, perplexity = 40, n_iter = 300)

tsne_pca_results = tsne.fit_transform (pca_result_50) print ('t-SNE done! Прошло времени: {} секунд'.format (time.time () - time_start)) [out] t-SNE готово! Истекшее время: 42,01495909690857 секунд

А для визуализации

df_subset ['tsne-pca50-one'] = tsne_pca_results [:, 0].

df_subset ['tsne-pca50-two'] = tsne_pca 1_results [.: figure (figsize = (16,4)) ax1 = plt.subplot (1, 3, 1)

sns.scatterplot (

x = "pca-one", y = "pca-two",

hue = "y" ,

palette = sns.color_palette ("hls", 10),

data = df_subset,

legend = "full",

alpha = 0.3,

ax = ax1

) ax2 = plt.subplot (1, 3, 2)

sns.scatterplot (

x = "tsne-2d-one", y = "tsne-2d-two",

hue = "y",

palette = sns.color_palette ("hls ", 10),

data = df_subset,

legend =" full ",

alpha = 0.3,

ax = ax2

) ax3 = plt.subplot (1, 3, 3)

sns.scatterplot (

x =" tsne -pca50-one ", y =" tsne-pca50-two ",

hue =" y ",

palette = sns.color_palette (" hls ", 10),

data = df_subset,

legend =" full ",

альфа = 0,3,

ax = ax3

)

Основы баз данных — Access

В этой статье дается краткий обзор баз данных — что это такое, почему вы можете захотеть ее использовать и что делают разные части базы данных. Терминология ориентирована на базы данных Microsoft Access, но концепции применимы ко всем продуктам баз данных.

В этой статье

Что такое база данных?

Части базы данных Access

Что такое база данных?