Как снять секретки с колеса?

Проблема снятия колес с машины актуальна не только в нашей стране. Один из эффективных методов борьбы с такой неприятностью – установка секреток на диски.

Потайной колесный болт оснащен специальной головкой ключа, а обычный баллонный ключ на такой шпильке просто не влезет. На многочисленных форумах и коммуникационных площадках горячо обсуждают эти устройства – одни считают их эффективным методом «противоугонной» борьбы, другие же не так оптимистично настроены. Если есть возможность, то проще заказать выезд шиномонтажа для снятия секреток

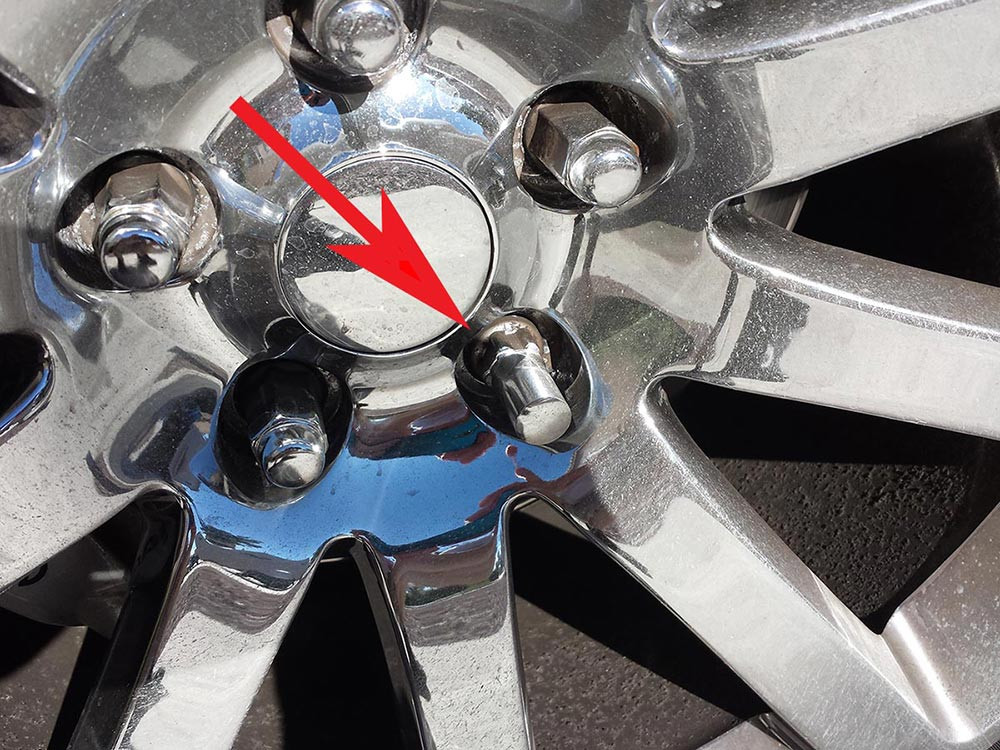

рис. Секретный болт на колесе

Есть один недостаток у таких болтов – сложность снятия даже самими водителями. Для этого требуется особый ключ с уникальным кодом.

Как появились «секреты»?

Это изобретение не последних дней – секретный на колесе был изобретен еще до Второй мировой войны итальянцами.

В Италии в то время уровень жизни был низким, и маргинальные слои населения в основном из южных частей страны навещали своих северных соседей, чтобы украсть колеса, машины и все, что можно было украсть.

рис. Секретки на колеса

Чтобы обезопасить себя от этих воров, жители северных регионов изобрели эту хитрую застежку для колес. Серийное производство также началось в Италии, но уже после войны.

В России секретный засов появился в шестидесятых годах прошлого столетия в период тотального дефицита. Воровство колес было привычным делом, монтаж таких секретных болтов было единственной защитой.

Первым «секретом» был обычный болт, который позже эволюционировал в цилиндр особой формы. По центру цилиндра располагалось отверстие, через которое можно было уже открутить гайку колеса.

Сегодня для защиты от воровства водители тоже используют эти решения. Принцип работы остался прежним, но произошли серьезные изменения в конструкции головок.

Современный засов и ключ к нему имеют сложный профиль. Чтобы открыть такие застежки без специального приспособления, придется либо приложить много усилий, либо очень долго выбирать нужный инструмент.

Болт с внутренним рисунком имеет бороздки на внутренних стенках отверстия, а значит, его сложно открутить без специального инструмента.

Как снять секретный болт

Конечно, лучше всего доверить эту работу профессионалам: на СТО или через вызов мобильного шиномонтажа. Круглосуточный сервис позволит быстро решить проблему в любое время суток.

Самостоятельно устранить крепления тоже можно, но без специального инструмента это будут варварские методы.

Когда возникает необходимость снятия?

Чаще всего при сезонной смене или утере, поломке ключа. Многие начинающие мастера по незнанию или отсутствию опыта перетягивают гайки, что потом вызывает проблемы.

Нужно понимать, что неопытные самостоятельные попытки демонтажа могут привести к срыву гайки. Также чрезмерное усилие приведет к аналогичной проблеме.

Проверенный способ открутить секретку, в случае утери ключа

Вариант №1.

1. Берем головку подходящего диаметра. Она не должна налазить на болт, но при определенных усилиях через удлинитель (при помощи молотка) можно ее набить.

2. Убираем удлинитель и пробуем открутить.

3. При необходимости повторяем действия. Главное, чтобы болт тронулся с места.

Вариант №2.

Все остальные гайки слегка отпустить, чтобы основное давление пришлось на нужную.

Сесть за руль и проехать метров 50-70 на медленной скорости. Это поможет разболтать секретку.

Дальше останется просто открутить ее экстракторами.

Вариант №3.

Если ни один из вышеуказанных способов не помог, то снимаем слепок с помощью пластилина и отправляемся к токарю.

По слепку мастер повторит деталь.

На многочисленных форумах «бывалые» знатоки советуют максимально затянуть все остальные гайки на колесе. Это ослабит нагрузку с нужного крепления. На практике сделать это непросто.

Также для ослабления гайки со скрытой резьбой используют спец составы.

На каждом авто могут быть свои способы решения и лучше всего искать информацию на специализированных форумах конкретных брендов.

Как снять секретку с колеса, если нет специального ключа — Авто блог

Секретки на колеса: Что делать, в случае если нет ключа.

В большинстве случаев, чтобы снять колесо на машине нужно колесные болты. По большей части с этим нет никаких неприятностей. В случае если лишь на колесах не стоят тайные болты (не стандартные, каковые не открутишь простыми ключами). Чтобы снять секретку с колеса, нужен особый съемник, что в большинстве случаев реализовывают в наборе вместе с тайными болтами. А что делать, в случае если таковой ключ потерялся?

Не переживайте и не слушайте никого, что нужны непростые слесарные работы, чтобы снять секретку. Мы продемонстрируем и поведаем вам как это сделать без применения особых режущих инструментов.

В отечественном примере вы имеете возможность видеть джип Toyota Tundra на колесах, на которых установлены тайные болты для защиты от кражи. Давайте представим, что мы утратили особый ключ для откручивания секретки. В большинстве случаев в этом случае обладатели машин обращаются за помощью на шиномонтаж либо в технический центр, где мастера предлагают им спилить, высверлить и т.п. секретки, чтобы возможно было без неприятностей снять колеса с автомобили.

Но это трудоемкий процесс и само собой разумеется он связан с тратой больших средств. Мы же предлагаем вам несложный метод, что реально окажет помощь вам посредством несложных автомобильных инструментов снять секретку с колеса за маленький срок.

Необходимо подчеркнуть, что данный метод трудится фактически для большинства тайных болтов представленных в наши дни на рынке, и для легковых типов автомобилей и всех внедорожников.

Как мы уже отметили, чтобы снять секретку при утраты ключа, вам пригодится несложной комплект инструментов, каковые должны быть у каждого автомобилиста. Вот что необходимо для работы:

Вот что необходимо для работы:

Нужные инструменты

— Торцевая головка (в нашем случае для Тойоты подошла головка 12-Point Socket). В вашем случае подберите собственный размер по диаметру секретки

— Ключ для торцевых головок (вороток-рычаг, нужно динамометрический ключ)

— Молоток

— Новый обычный колесный болт под ваше колесо

— Отвертка

какое количество времени нужно?

В среднем, чтобы снять секретку с колеса без особого ключа нужно будет затратить от 3 до 5 мин.. Либо около 20-30 мин., чтобы демонтировать тайные колесные болты со всех 4 колес.

Ход 1: Начните с поиска секретки

Не следует паниковать, если вы утратили секретку к колесным болтам. Для начала поразмыслите, где вы имели возможность утратить секретку? Быть может, вы ее положили куда-то и просто забыли? Не спишите и не нервничайте. Просмотрите все места в автомобиле, куда вы имели возможность положить съёмник. Кроме этого не забудьте осмотреть все вероятные места дома.

Позвоните ему и уточните, отдавал ли он вам ключ-секретку.

Ход 2: Выясните, какой размер тайного болта на колесе, чтобы подобрать нужного диаметра торцевую головку

Если вы вправду не имеете возможность отыскать уникальный ключ-съемник для колесных секреток, то пришло время поработать молотком. Задача несложна. Посредством молотка вбить простую торцевую головку на секретку и посредством торцевого ключа открутить тайный болт. Дело в том, что ваши тайные колесные болты (какие конкретно бы дорогие они не были), в большинстве случаев, сделаны из мягкого металла.

Другими словами металл секреток, более мягкий, чем простые металлические колесные крепежные элементы. Так что имеется надежда, что их возможно открутить посредством простого автомобильного инструмента.

Вы имеете возможность самостоятельно без посторонней помощи снять секретки за маленькое время. Для этого отыщите в собственном гараже либо в комплектах инструментов торцевую головку, которая по размеру доходила бы под диаметр тайного колесного болта. В случае если у вас нет таковой головки, то купите ее в автомагазине. Не следует покупать дорогие торцевые головки.

В случае если у вас нет таковой головки, то купите ее в автомагазине. Не следует покупать дорогие торцевые головки.

Для данной работы подойдут и более недорогие инструменты.

При подборе нужного размера торцевой головки применяйте пара размеров, дабы идеально подобрать как раз ту головку, которая реально может подойти для тайного колесного болта.

Благодаря ребристой поверхности в мягкого металла и головки секретки вы сможете легко, посредством молотка, поменять конфигурацию секретки под тот профиль, что имеет торцевая головка во внутреннем диаметре.

Ход 3: Установите торцевую головку на тайный болт и посредством молотка наденьте его на колесную секретку

Сейчас начинается самое занимательное. Ударяя бережно молотком по торцу головки, вы проминаете мягкую секретку. В итоге она получает тот же вид, что имеют внутренние грани торцевой головки.

Внимание. Вы должны впрессовать торцевую головку так, дабы она хорошо сидела на тайном болте.

Ход 4: Установите вороток-рычаг (динамометрический ключ) на головку

Вороток-рычаг — это особый железный стержень к которому прикрепляются торцевые ключи. Рекомендуем подобный железный рычаг иметь всем автолюбителям. Данный инструмент может выручить вас при многих трудностях на дороге.

Рекомендуем подобный железный рычаг иметь всем автолюбителям. Данный инструмент может выручить вас при многих трудностях на дороге.

Особенно вы в этом убедитесь, по окончании того как посредством него снимите секретку с колеса.

Чем оказывает помощь нам вороток-рычаг (динамометрический ключ) для торцевых головок? В действительности открутить секретку нам оказывает помощь фундаментальная физика. В нашем случае мы применяли 20-сантиметровой длины рычаг.

Имеете возможность применять рычаг и меньше. Но не забывайте, что чем дольше рычаг, тем больше силы от отечественного перемещения поступает на торцевую головку. В соответствии с законам физики, поворачивая рычаг, мы увеличиваем собственную силу многократно, и практически превращаем себя в силача.

Обратите внимание при откручивании секретки вы должны все делать медлительно. Ни за что не поворачивайте рычаг через чур быстро, постольку вы рискуете провернуть торцевую головку около мягкой секретки.

Начните давить медлительно на рычаг. В случае если секретка не начала откручиваться, не ослабляя давление на рычаг, подождите мало. Вы станете поражены, как легко начнет поддаваться секретка.

В случае если секретка не начала откручиваться, не ослабляя давление на рычаг, подождите мало. Вы станете поражены, как легко начнет поддаваться секретка.

В действительности, дабы развернуть тайный колесный болт, нужны не огромные упрочнения, в отличие от стандартных колесных болтов, для которых нужно, куда громадное упрочнение.

Ход 5: Установите вместо секретки новый простой колесный болт

Взглянув видео фотографии и ролик, вы имеете возможность удивиться, что на примере джипа Тойота все оказалось. По окончании того, как вы сняли секретку нужно в обязательном порядке вместо нее установить обычный металлический колесный болт. Действительно, обратите внимание, что в некоторых случаях вы не сможете закрутить болт из-за повреждения резьбы. Но это устранимо.

Действительно, это уже не так легко и в этом случае лучше обратиться к экспертам.

Но как правило, по окончании того как вы сняли секретку, резьба не повреждается, и вы легко закрутите новый колесный болт.

Ход 6: Удалите секретку из торцевой головки

Секретка прессовалась в торцевую головку достаточно глубоко?

Имеется пара способов дабы дотянуться из торцевой головки застрявший болт:

— Попытайтесь посредством громадной отвертки либо долото выбить секретку из торцевого ключа. Для этого установите долото в тиски. Потом забрав в руки головку, постарайтесь сверху выбить секретку об зажатое в тиски долото.

— Возможно постараться выбить секретку посредством крепкой громадной отвертки. Для этого заберите торцевую головку, в которой застряла секретка. Потом установите сверху отвертку, зажав ее кроме этого в руке. После этого посредством молотка постарайтесь выбить секретку из головки.

В отечественном примере у автора видео ролика данный метод не помог.

— Самый надежный способ вытащить секретку из торцевой головки вы имеете возможность заметить в самом финише видео ролика. Создатель показал нам несложный метод удалить тайный болт из головки. Для этого нужно вкрутить секретку, которая впрессована в торцевую головку обратно в резьбовое соединение колеса.

Внимание секретку запрещено опять очень сильно затягивать. Вам необходимо закрепить ее с таким уровнем затяжки, которая разрешит вам без неприятностей в последующем открутить секретку в ручную.

Закрутив не очень сильно секретку, постарайтесь извлечь торцевую голову. Так как секретка будет держаться на резьбовом соединении, то наверное вы без неприятностей снимите головку с секретки. Потом вы без неприятностей открутите секретку с колеса.

Другие рекомендации для тех, кто утратил ключ для колесных секреток

Постарайтесь узнать марку тайных колесных болтов / серийный номер

Так вы сможете узнать производителя. Кроме этого в большинстве случаев, на тайных контргайках либо болтах наносится серийный номер секреток либо буквенный код. Установив компанию, которая создаёт тайные болты для колес, вы имеете возможность попытаться связаться с ними, чтобы заказать новый ключ под секретки, установленные на вашу машину.

Но не забывайте, что это выйдет для вас существенно дороже.

Не применяйте гаечный ключ, чтобы открутить секретку

Рекомендуем вам вместо гаечного ключа применять вороток-рычаг для торцевых головок либо динамометрический ключ, разрешающий осуществлять контроль силу затяжки. Посредством динамометрического ключа вы имеете возможность видеть какую силу вы используете при откручивании секретки. Это даст вам возможность осуществлять контроль собственный упрочнение и не повредить секретку.

Это лучше чем гаечный трещоточный ключ, что во-первых не сможет усилить вашу прилагаемую силу, и не сможет обеспечить вам контроль над прилагаемой силой откручивания.

Применяйте любое проникающее масло

Рекомендуем вам, перед тем как пробовать открутить колесную секретку, обработать ее проникающим машинным маслом (к примеру, PB Blaster). Обратите внимание, что вопреки распространённому точке зрения, к сожалению, в этом виде демонтажа колесной секретки WD-40 не подойдет. Проникающее масло окажет помощь удалить в ржавчину, которая может мешать откручиванию болта.

Внимание! Будьте осмотрительны. Проникающее масло может серьёзно повредить лакокрасочное покрытие автомобиля.

Исходя из этого будьте аккуратны.

Для удаления секреток продаются особые комплекты инструментов

В случае если желаете, чтобы снять секретку с колеса, при утери ключа, вы имеете возможность купить особый демонтажный комплект. Но не забывайте, что стоит он дорого, и вам все равно будет несложнее снять секретку способов обрисованным в видео ролике и в отечественной статье.

Так что метод обрисованный выше, несложнее, дешевле и универсальнее.

Защищает ли секретки колеса от воров?

Как видите, нет. Тайные колесные крепежные элементы в действительности не есть препятствием для преступников. Для них секретки это легко лишние неудобство.

Так что не рекомендуем покупать подобные секретки, потому, что это безлюдная трата денег. Так как те преступники, каковые решаться похитить колеса, поверьте, придут к вашей машине подготовленные (с нужным инструментом). И как видите им будет очень просто снять с вашей автомобили колеса кроме того при наличии тайных болтов.

Удачи!

Как снять тайные болты? Несложный метод

Темы которые будут Вам интересны:

Как снять секретки с колес

Многие почитатели тюнинга предпочитают устанавливать на колеса премиальные диски, имеющие хромовое покрытие. Как правило, такие изделия являются привлекательными для злоумышленников. Жаль, но очень часто во дворах можно увидеть авто без колес. Оптимальным вариантом защиты в данном случае являются специальные секретки. Ведь чтобы открутить колесо при их наличии, необходимо иметь специальный ключ. Только данный вариант защиты имеет весомый минус – потеря ключа приведёт к тому, что секретки снять не получится. Далее в статье попытаемся разобраться с тем, как удалить секретки с колеса.

Виды защиты для колес

По внешнему виду секретка напоминает гайку. У неё есть специальный узор, позволяющий демонтировать изделие при наличии уникального ключа. Существует несколько типов таких устройств:

У неё есть специальный узор, позволяющий демонтировать изделие при наличии уникального ключа. Существует несколько типов таких устройств:

С фигурным профилем. Простая и распространенная модель, выполненная в виде неправильного многоугольника.

Секрет с прогрессивным профилем. Устройство имеет внутреннюю и внешнюю часть.

Перфорированный запор с несколькими отверстиями разных размеров. Как правило, данный рисунок наносится на поверхность при помощи лазера. Такой вариант секретки считается наиболее надёжным и эффективным.

Можно ли удалить секрет самостоятельно?

Перед тем, как описать процесс, нужно сказать о том, что он травмоопасный. К тому же можно повредить колесный диск. По возможности, воспользуйтесь услугами шиномонтажа.

Скорость выполнения демонтажных операций зависит от опыта и наличия подходящего инструментария. Если устройство установлено недавно, процесс может потребовать немного времени.

Алгоритм снятия заблокированных колёс:

- Снять давление на болтах;

- Проехать на авто 50 -100 метров;

- Плотно закрутить остальные болты. Что ослабит давление с гайки для последующего простого откручивания;

- Если первые попытки не привели к результатам, алгоритм стоит повторить.

Конечно, намного проще обратиться в сервисный центр. Мастера проделают подобные манипуляции. Их основное преимущество не только в опыте, но и наличии требуемого инструментария и приспособлений. Это позволит сохранить время и силы.

На правах рекламыОценка текста

delete-secret — AWS CLI 1.20.52 Справочник команд

Примечание: Вы просматриваете документацию к более старой основной версии AWS CLI (версия 1).

AWS CLI версии 2, последняя основная версия AWS CLI, теперь стабильна и рекомендуется для общего использования. Чтобы просмотреть эту страницу для AWS CLI версии 2, щелкните здесь.Для получения дополнительной информации см. AWS CLI версии 2. Инструкция по установке а также руководство по миграции.

[ aws . менеджер секретов ]

Описание

Удаляет весь секрет и все версии. При желании вы можете включить окно восстановления, в течение которого вы сможете восстановить секрет.Если вы не укажете значение окна восстановления, по умолчанию будет использоваться 30 дней. Secrets Manager прикрепляет отметку DeletionDate к секрету, который указывает конец окна восстановления. В конце окна восстановления Secrets Manager удаляет секрет навсегда.

В конце окна восстановления Secrets Manager удаляет секрет навсегда.

В любое время до окончания окна восстановления вы можете использовать RestoreSecret, чтобы удалить DeletionDate и отменить удаление секрета.

Вы не можете получить доступ к зашифрованной секретной информации в каком-либо секрете, запланированном для удаления.Если вам нужен доступ к этой информации, вы должны отменить удаление с помощью RestoreSecret, а затем получить информацию.

Примечание

- Нет явной операции для удаления версии секрета. Вместо этого удалите все промежуточные метки из поля VersionStage версии. Это помечает версию как устаревшую и позволяет Secrets Manager удалить ее по мере необходимости. Версии без промежуточных меток не отображаются в ListSecretVersionIds, если вы не укажете IncludeDeprecated.

- Постоянное удаление секрета в конце периода ожидания выполняется как фоновая задача с низким приоритетом. Нет никакой гарантии, что через определенное время после окна восстановления произойдет фактическая операция удаления.

Минимальные разрешения

Для запуска этой команды у вас должны быть следующие разрешения:

- менеджер секретов: DeleteSecret

Связанные операции

- Чтобы создать секрет, используйте CreateSecret.

- Чтобы отменить удаление версии секрета до истечения срока действия окна восстановления, используйте RestoreSecret.

См. Также: Документация по API AWS

Описание глобальных параметров см. В ‘aws help’ .

Краткое описание

удалить секрет --secret-id <значение> [--recovery-window-in-days <значение>] [--force-delete-without-recovery | --no-force-delete-without-recovery] [--cli-input-json <значение>] [--generate-cli-skeleton <значение>]

Опции

—secret-id (строка)

Задает секрет для удаления.Вы можете указать либо имя ресурса Amazon (ARN), либо понятное имя секрета.

Примечание

Если вы указываете ARN, мы обычно рекомендуем указывать полный ARN. Вы также можете указать частичный ARN — например, если вы не включаете последний дефис и шесть случайных символов, которые Secrets Manager добавляет в конец ARN при создании секрета. Частичное совпадение ARN может работать, если оно однозначно соответствует только одному секрету. Однако, если ваш секрет имеет имя, которое заканчивается дефисом, за которым следуют шесть символов (до того, как Secrets Manager добавит дефис и шесть символов в ARN), и вы попытаетесь использовать это как частичное ARN, тогда эти символы заставят Secrets Manager принять что вы указываете полный ARN.Эта путаница может привести к неожиданным результатам. Чтобы избежать этой ситуации, мы не рекомендуем создавать секретные имена, оканчивающиеся дефисом, за которым следует шесть символов.

Если вы укажете неполный ARN без случайного суффикса и вместо этого предоставите «понятное имя», вы должны не включать случайный суффикс.

Если вы включите случайный суффикс, добавленный диспетчером секретов, вы получите либо ResourceNotFoundException , либо ошибку AccessDeniedException , в зависимости от ваших разрешений.

— окно восстановления в днях (длинное)

(Необязательно) Указывает количество дней, в течение которых Secrets Manager ожидает, прежде чем Secrets Manager сможет удалить секрет. Вы не можете использовать одновременно этот параметр и параметр ForceDeleteWithoutRecovery в одном вызове API.

Это значение может находиться в диапазоне от 7 до 30 дней со значением по умолчанию 30.

— принудительное удаление без восстановления | —no-force-delete-without-recovery (логическое)

(Необязательно) Указывает, что секрет должен быть удален без какого-либо окна восстановления.Вы не можете использовать одновременно этот параметр и параметр RecoveryWindowInDays в одном вызове API.

Асинхронный фоновый процесс выполняет фактическое удаление, поэтому может быть небольшая задержка перед завершением операции.

Если вы пишете код для удаления, а затем немедленно воссоздаете секрет с тем же именем, убедитесь, что ваш код включает соответствующую логику возврата и повторной попытки.

Предупреждение

Используйте этот параметр с осторожностью. Этот параметр заставляет операцию пропускать обычный период ожидания перед окончательным удалением, которое Amazon Web Services обычно выполняет с помощью параметра RecoveryWindowInDays.Если вы удалите секрет с параметром ForceDeleteWithouRecovery, то у вас нет возможности восстановить секрет. Вы теряете секрет навсегда.

Предупреждение

Если вы используете этот параметр и включаете ранее удаленный или несуществующий секрет, операция не возвращает ошибку ResourceNotFoundException, чтобы правильно обрабатывать повторные попытки.

—cli-input-json (строка)

Выполняет служебную операцию на основе предоставленной строки JSON. Строка JSON соответствует формату, предоставленному параметром —generate-cli-skeleton. Если в командной строке указаны другие аргументы, значения CLI переопределят значения, предоставленные JSON. Невозможно передать произвольные двоичные значения, используя значение, предоставленное JSON, поскольку строка будет восприниматься буквально.

Если в командной строке указаны другие аргументы, значения CLI переопределят значения, предоставленные JSON. Невозможно передать произвольные двоичные значения, используя значение, предоставленное JSON, поскольку строка будет восприниматься буквально.

—generate-cli-скелет (строка) Печатает скелет JSON на стандартный вывод без отправки запроса API. Если предоставлено без значения или входного значения, печатает образец входного JSON, который можно использовать в качестве аргумента для —cli-input-json. Если предоставляется выходное значение, он проверяет входные данные команды и возвращает образец выходного JSON для этой команды.

Описание глобальных параметров см. В ‘aws help’ .

Примеры

Удалить секрет

В следующем примере показано, как удалить секрет. Секрет остается в вашей учетной записи в устаревшем и недоступном состоянии, пока не закончится окно восстановления. После того, как дата и время в поле ответа DeletionDate пройдут, вы больше не сможете восстановить этот секрет с помощью restore-secret.

aws secretsmanager delete-secret --secret-id MyTestDatabaseSecret1 \

Окно восстановления в днях 7

Вывод показывает следующее:

{

"ARN": "arn: aws: secretsmanager: us-west-2: 123456789012: secret: MyTestDatabaseSecret-a1b2c3",

"Имя": "MyTestDatabaseSecret",

«DeletionDate»: 1524085349.095

}

Выход

ARN -> (строка)

ARN секрета, который теперь планируется удалить.

Имя -> (строка)

Понятное имя секрета, который в настоящее время планируется удалить.

DeletionDate -> (отметка времени)

Дата и время, после которых этот секрет может быть удален менеджером секретов и больше не может быть восстановлен. Это значение представляет собой дату и время запроса на удаление плюс количество дней, указанное в RecoveryWindowInDays.

Удалить секрет — AWS Secrets Manager

Из-за критического характера секретов AWS Secrets Manager намеренно делает

удаление секрета

сложно. Secrets Manager не удаляет секреты сразу. Вместо этого Secrets Manager

немедленно делает

секреты недоступны и запланированы к удалению после минимального окна восстановления

из

семь дней.Пока не закончится окно восстановления, вы можете восстановить секрет, который вы ранее

удалено.

За секреты, которые вы отметили для удаления, плата не взимается.

Secrets Manager не удаляет секреты сразу. Вместо этого Secrets Manager

немедленно делает

секреты недоступны и запланированы к удалению после минимального окна восстановления

из

семь дней.Пока не закончится окно восстановления, вы можете восстановить секрет, который вы ранее

удалено.

За секреты, которые вы отметили для удаления, плата не взимается.

Вы также не можете напрямую удалить версию секрета. Вместо этого вы удаляете все промежуточные

метки из секрета с помощью AWS CLI или AWS SDK. Это помечает секрет как устаревший,

а затем Менеджер секретов может автоматически

удалите версию в фоновом режиме.

Если вы не знаете, использует ли приложение секретный код, вы можете создать Amazon CloudWatch будильник, чтобы предупредить вас о любых попытках доступа к секрету во время окна восстановления. Для большего информацию, см. Запланированные секретные версии монитора для удаления.

Чтобы удалить секрет, у вас должны быть разрешения secretsmanager: ListSecrets, и secretsmanager: DeleteSecret .

Удалить секрет (консоль)

Откройте консоль диспетчера секретов по адресу https: // console.aws.amazon.com/secretsmanager/.

В списке секретов выберите секрет, который вы хотите удалить.

В разделе Секретные сведения выберите Действия и затем выберите Удалить секрет .

В диалоговом окне Отключить секрет и удаление по расписанию в Период ожидания , введите количество дней ожидания перед удалением становится постоянным. Менеджер секретов присоединяет поле под названием

DeletionDateи устанавливает в текущую дату и время, плюс количество дней, указанных для восстановления окно.Выберите Запланировать удаление .

Для просмотра удаленных секретов

На странице Secrets выберите Preferences ( ).

В диалоговом окне Параметры выберите Показать отключенные секреты и затем выберите Сохранить

AWS CLI

Чтобы удалить секрет с помощью AWS CLI, используйте delete-secret действие.Чтобы удалить версию секрета, используйте действие update-secret-version-stage , чтобы удалить все промежуточные

этикетки. Затем Secrets Manager может удалить версию в фоновом режиме. Чтобы найти

идентификатор версии

версию, которую вы хотите удалить, используйте ListSecretVersionIds.

Следующий пример отмечает удаление секрета с именем

«MyTestDatabase» и планирует удаление после окна восстановления 14

дней.В любое время после даты и времени, указанных в DeletionDate поле, Менеджер секретов навсегда удаляет секрет.

$ aws secretsmanager delete-secret --secret-id development / MyTestDatabase --recovery-window-in-days 14

{

"ARN": "arn: aws: secretsmanager: region : accountid : secret: development / MyTestDatabase- AbCdEf ",

«Имя»: «разработка / MyTestDatabase»,

«DeletionDate»: 1510089380.309

} В следующем примере секрет немедленно удаляется без окна восстановления. В DeletionDate Поле ответа показывает текущую дату и время вместо

будущее время. Этот секрет не подлежит восстановлению.

$ aws secretsmanager delete-secret --secret-id development / MyTestDatabase --force-delete-without-recovery

{

"ARN": "arn: aws: secretsmanager: region : accountid : secret: development / MyTestDatabase- AbCdEf ",

«Имя»: «разработка / MyTestDatabase»,

"DeletionDate": 1508750180.309

} В следующем примере удаляется промежуточная метка AWSPREVIOUS из версии

секрет под названием «MyTestDatabase».

$ aws secretsmanager update-secret-version-stage \

--secret-id разработка / MyTestDatabase \

--remove-from-version-id ПРИМЕР 1-90ab-cdef-fedc-ba987 ПРИМЕР

- этап-версия AWSPREVIOUS

{

"ARN": "arn: aws: secretsmanager: region : accountid : secret: development / MyTestDatabase- AbCdEf ",

«Имя»: «разработка / MyTestDatabase»

} AWS SDK;

Чтобы удалить секрет, используйте команду DeleteSecret .Чтобы удалить версию секрета, используйте команду UpdateSecretVersionStage . Для получения дополнительной информации см .:

Удаление конфиденциальных данных из репозитория

Инструмент git filter-repo и BFG Repo-Cleaner переписывают историю вашего репозитория, которая изменяет SHA для существующих коммитов, которые вы изменяете, и любых зависимых коммитов.Измененные SHA фиксации могут повлиять на открытые запросы на вытягивание в вашем репозитории. Мы рекомендуем объединить или закрыть все открытые запросы на включение перед удалением файлов из репозитория.

Вы можете удалить файл из последней фиксации с помощью команды git rm . Для получения информации об удалении файла, который был добавлен с последней фиксацией, см. «О больших файлах на GitHub».

В этой статье рассказывается, как совершать коммиты, когда конфиденциальные данные недоступны из каких-либо веток или тегов в вашем репозитории GitHub.Однако важно отметить, что эти коммиты по-прежнему могут быть доступны в любых клонах или ветвях вашего репозитория, непосредственно через их хэши SHA-1 в кэшированных представлениях на GitHub и через любые запросы на перенос, которые ссылаются на них. Вы не можете удалить конфиденциальные данные из клонов или вилок других пользователей вашего репозитория, но вы можете навсегда удалить кэшированные представления и ссылки на конфиденциальные данные в запросах на вытягивание на GitHub, обратившись в службу поддержки GitHub.

Предупреждение: после того, как вы отправили фиксацию на GitHub, вы должны считать любые конфиденциальные данные в фиксации скомпрометированными. Если вы подтвердили пароль, измените его! Если вы зафиксировали ключ, сгенерируйте новый. Удаление скомпрометированных данных не устраняет их первоначальную уязвимость, особенно в существующих клонах или ветвях вашего репозитория. Учтите эти ограничения при принятии решения о перезаписи истории вашего репозитория.

Удаление файла из истории репозитория

Вы можете удалить файл из истории репозитория с помощью инструмента git filter-repo или инструмента с открытым исходным кодом BFG Repo-Cleaner.

Использование BFG

BFG Repo-Cleaner — это инструмент, созданный и поддерживаемый сообществом разработчиков ПО с открытым исходным кодом. Он обеспечивает более быструю и простую альтернативу git filter-branch для удаления нежелательных данных.

Например, чтобы удалить файл с конфиденциальными данными и оставить нетронутым последнюю фиксацию, запустите:

$ bfg --delete-files ВАШ-ФАЙЛ-С-ЧУВСТВИТЕЛЬНЫМИ-ДАННЫМИ Заменить весь текст, указанный в паролях .txt везде, где он может быть найден в истории вашего репозитория, запустите:

$ bfg --replace-text passwords.txt После удаления конфиденциальных данных вы должны принудительно отправить свои изменения на GitHub.

$ git push -force Полные инструкции по использованию и загрузке см. В документации BFG Repo-Cleaner.

Использование git filter-repo

Предупреждение: Если вы запустите git filter-repo после сохранения изменений, вы не сможете получить свои изменения с помощью других команд хранения.Перед запуском git filter-repo мы рекомендуем удалить все сделанные вами изменения. Чтобы распаковать последний набор изменений, которые вы спрятали, запустите git stash show -p | git apply -R . Для получения дополнительной информации см. Инструменты Git — Хранение и очистка.

Чтобы проиллюстрировать, как работает git filter-repo , мы покажем вам, как удалить файл с конфиденциальными данными из истории вашего репозитория и добавить его в .gitignore , чтобы гарантировать, что он случайно не будет повторно зафиксирован.

Установите последнюю версию инструмента git filter-repo. Вы можете установить

git-filter-repoвручную или с помощью диспетчера пакетов. Например, чтобы установить инструмент с HomeBrew, используйте командуbrew install.brew установить git-filter-repoДля получения дополнительной информации см. INSTALL.md в репозитории

newren / git-filter-repo.Если у вас еще нет локальной копии репозитория с конфиденциальными данными в истории, клонируйте репозиторий на свой локальный компьютер.

$ git clone https://github.com/ ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ / ВАШ РЕПОЗИТОРИЙ > Инициализированный пустой репозиторий Git в / Users / YOUR-FILE-PATH / YOUR-REPOSITORY /.git/ > удаленный: Подсчет объектов: 1301, готово. > удаленный: сжатие объектов: 100% (769/769), готово. > удаленный: всего 1301 (дельта 724), повторно 910 (дельта 522) > Получение объектов: 100% (1301/1301), 164,39 Кбайт, выполнено. > Устранение дельт: 100% (724/724), готово.Перейдите в рабочий каталог репозитория.

$ cd ВАШ РЕПОЗИТОРИЙВыполните следующую команду, заменив

PATH-TO-YOUR-FILE-WITH-SENSITIVE-DATAна путь к файлу, который вы хотите удалить, а не только на его имя файла . Эти аргументы будут:- Заставить Git обрабатывать, но не извлекать всю историю каждой ветки и тега

- Удалить указанный файл, а также все пустые коммиты, сгенерированные в результате

- Удалите некоторые конфигурации, например удаленный URL-адрес, хранящиеся в .git / config файл. Вы можете заранее создать резервную копию этого файла для последующего восстановления.

- Перезаписать существующие теги

$ git filter-repo --invert-paths --path ПУТЬ К ВАШЕМУ-ФАЙЛУ-С-ЧУВСТВИТЕЛЬНЫМ-ДАННЫМ Разобрано 197 коммитов Новая история записывается за 0,11 секунды; сейчас перепаковка / чистка ... Переупаковка репо и очистка старых ненужных объектов Перебор объектов: 210, готово. Подсчет объектов: 100% (210/210), готово. Дельта-сжатие с использованием до 12 потоков Сжатие объектов: 100% (127/127), готово.Написание предметов: 100% (210/210), готово. Построение растровых изображений: 100% (48/48), готово. Всего 210 (дельта 98), повторно используется 144 (дельта 75), повторно используется пакет 0 Полное завершение через 0,64 секунды.

Примечание: Если файл с конфиденциальными данными существовал по каким-либо другим путям (потому что он был перемещен или переименован), вы должны запустить эту команду и по этим путям.

Добавьте файл с конфиденциальными данными в

.gitignore, чтобы случайно не зафиксировать его снова.$ echo " ВАШ-ФАЙЛ-С-ЧУВСТВИТЕЛЬНЫМИ ДАННЫМИ " >> .gitignore $ git add .gitignore $ git commit -m "Добавить YOUR-FILE-WITH-SENSITIVE-DATA в .gitignore" > [main 051452f] Добавьте YOUR-FILE-WITH-SENSITIVE-DATA в .gitignore > 1 файл изменен, 1 вставка (+), 0 удалений (-)Еще раз проверьте, что вы удалили все, что хотели, из истории своего репозитория, и что все ваши ветки проверены.

Когда вы будете довольны состоянием вашего репозитория, принудительно протолкните ваши локальные изменения, чтобы перезаписать ваш репозиторий GitHub, а также все ветки, которые вы подняли:

$ git push origin --force --all > Подсчет объектов: 1074, выполнено. > Дельта-сжатие с использованием 2 потоков. > Сжатие объектов: 100% (677/677), готово. > Написание объектов: 100% (1058/1058), 148,85 КБ, выполнено. > Всего 1058 (дельта 590), повторно 602 (дельта 378) > На https: // github.com / ВАШ-ПОЛЬЗОВАТЕЛЬ / ВАШ-РЕПОЗИТОРИЙ .git > + 48dc599 ... 051452f main -> main (принудительное обновление)Чтобы удалить конфиденциальный файл из выпусков с тегами, вам также необходимо принудительно нажать на теги Git:

$ git push origin --force --tags > Подсчет объектов: 321, выполнено. > Дельта-сжатие с использованием до 8 потоков. > Сжатие объектов: 100% (166/166), готово. > Написание предметов: 100% (321/321), 331.74 КБ | 0 байт / с, готово. > Всего 321 (дельта 124), повторно 269 (дельта 108) > К https://github.com/ YOUR-USERNAME / YOUR-REPOSITORY .git > + 48dc599 ... 051452f main -> main (принудительное обновление)

Полное удаление данных из GitHub

После использования инструмента BFG или git filter-repo для удаления конфиденциальных данных и внесения изменений в GitHub необходимо предпринять еще несколько шагов, чтобы полностью удалить данные из GitHub.

Обратитесь в службу поддержки GitHub с просьбой удалить кешированные представления и ссылки на конфиденциальные данные в запросах на вытягивание на GitHub. Укажите имя репозитория и / или ссылку на коммит, который нужно удалить.

Скажите своим соавторам, чтобы они перебазировали, , а не , объединить любые ветки, которые они создали из вашей старой (испорченной) истории репозитория. Одна фиксация слияния может повторно ввести часть или всю испорченную историю, которую вы только что потрудились очистить.

По прошествии некоторого времени, когда вы уверены, что инструмент BFG /

git filter-repoне имел непреднамеренных побочных эффектов, вы можете принудительно разыменовать все объекты в вашем локальном репозитории и собрать мусор с помощью следующих команд (используя Git 1.8.5 или новее):$ git for-each-ref --format = "delete% (refname)" refs / original | git update-ref --stdin $ git reflog expire --expire = now --all $ git gc --prune = сейчас > Подсчет объектов: 2437, выполнено.> Дельта-сжатие с использованием до 4 потоков. > Сжатие объектов: 100% (1378/1378), готово. > Написание предметов: 100% (2437/2437), готово. > Всего 2437 (дельта 1461), повторно 1802 (дельта 1048)Примечание: Вы также можете добиться этого, переместив отфильтрованную историю в новый или пустой репозиторий, а затем создав новый клон из GitHub.

Как избежать случайных коммитов в будущем

Есть несколько простых приемов, чтобы избежать совершения вещей, которые вы не хотите совершать:

- Используйте визуальную программу, например GitHub Desktop или gitk, для фиксации изменений.Визуальные программы обычно позволяют легко увидеть, какие файлы будут добавлены, удалены и изменены при каждой фиксации.

- Избегайте универсальных команд

git add.иgit commit -aв командной строке — вместо этого используйтеgit add filenameиgit rm filenameдля отдельных файлов. - Используйте

git add --interactiveдля индивидуального просмотра и внесения изменений в каждый файл. - Используйте

git diff --cached, чтобы просмотреть изменения, которые вы подготовили для фиксации.Это точная разница, которуюgit commitбудет производить, если вы не используете флаг-a.

Дополнительная литература

delete-secret — AWS CLI 2.2.43 Справочник команд

Описание

Удаляет весь секрет и все версии. При желании вы можете включить окно восстановления, в течение которого вы сможете восстановить секрет. Если вы не укажете значение окна восстановления, по умолчанию будет действовать 30 дней. Менеджер секретов прикрепляет отметку DeletionDate к секрету, который указывает конец окна восстановления.В конце окна восстановления Secrets Manager удаляет секрет навсегда.

В любое время до окончания окна восстановления вы можете использовать RestoreSecret, чтобы удалить DeletionDate и отменить удаление секрета.

Вы не можете получить доступ к зашифрованной секретной информации в каком-либо секрете, запланированном для удаления. Если вам нужен доступ к этой информации, вы должны отменить удаление с помощью RestoreSecret, а затем получить информацию.

Примечание

Нет явной операции для удаления версии секрета.Вместо этого удалите все промежуточные метки из поля

VersionStageверсии. Это помечает версию как устаревшую и позволяет Secrets Manager удалить ее по мере необходимости. Версии без промежуточных меток не отображаются в ListSecretVersionIds, если вы не укажетеIncludeDeprecated.Постоянное удаление секрета в конце периода ожидания выполняется как фоновая задача с низким приоритетом. Нет никакой гарантии, что через определенное время после окна восстановления произойдет фактическая операция удаления.

Минимальные разрешения

Для запуска этой команды у вас должны быть следующие разрешения:

Чтобы создать секрет, используйте CreateSecret.

Чтобы отменить удаление версии секрета до истечения срока действия окна восстановления, используйте RestoreSecret.

См. Также: Документация по API AWS

См. «Справку aws» для описания глобальных параметров.

Краткое описание

удалить секрет --secret-id <значение> [--recovery-window-in-days <значение>] [--force-delete-without-recovery | --no-force-delete-without-recovery] [--cli-input-json | --cli-input-yaml] [--generate-cli-skeleton <значение>]

Опции

--secret-id (строка)

Задает секрет для удаления.Вы можете указать либо имя ресурса Amazon (ARN), либо понятное имя секрета.

Примечание

Если вы указываете ARN, мы обычно рекомендуем указывать полный ARN. Вы также можете указать частичный ARN — например, если вы не включаете последний дефис и шесть случайных символов, которые Secrets Manager добавляет в конец ARN при создании секрета. Частичное совпадение ARN может работать, если оно однозначно соответствует только одному секрету. Однако, если ваш секрет имеет имя, которое заканчивается дефисом, за которым следуют шесть символов (до того, как Secrets Manager добавит дефис и шесть символов в ARN), и вы попытаетесь использовать это как частичное ARN, тогда эти символы заставят Secrets Manager принять что вы указываете полный ARN.Эта путаница может привести к неожиданным результатам. Чтобы избежать этой ситуации, мы не рекомендуем создавать секретные имена, оканчивающиеся дефисом, за которым следует шесть символов.

Если вы укажете неполный ARN без случайного суффикса и вместо этого предоставите «понятное имя», вы не должны включать случайный суффикс. Если вы включите случайный суффикс, добавленный диспетчером секретов, вы получите либо ResourceNotFoundException , либо ошибку AccessDeniedException , в зависимости от ваших разрешений.

- окно восстановления в днях (длинный)

(Необязательно) Указывает количество дней, в течение которых Secrets Manager ожидает, прежде чем Secrets Manager сможет удалить секрет. Вы не можете использовать одновременно этот параметр и параметр

ForceDeleteWithoutRecoveryв одном вызове API.Это значение может находиться в диапазоне от 7 до 30 дней со значением по умолчанию 30.

- принудительное удаление без восстановления | --no-force-delete-without-recovery (логическое)

(Необязательно) Указывает, что секрет должен быть удален без какого-либо окна восстановления.Нельзя одновременно использовать этот параметр и параметр

RecoveryWindowInDaysв одном вызове API.Асинхронный фоновый процесс выполняет фактическое удаление, поэтому может быть небольшая задержка перед завершением операции. Если вы пишете код для удаления, а затем немедленно воссоздаете секрет с тем же именем, убедитесь, что ваш код включает соответствующую логику возврата и повторной попытки.

Предупреждение

Используйте этот параметр с осторожностью. Этот параметр заставляет операцию пропускать обычный период ожидания перед окончательным удалением, которое Amazon Web Services обычно выполняет с помощью параметра

RecoveryWindowInDays.Если вы удалите секрет с параметромForceDeleteWithouRecovery, то у вас нет возможности восстановить секрет. Вы теряете секрет навсегда.Предупреждение

Если вы используете этот параметр и включаете ранее удаленный или несуществующий секрет, операция не возвращает ошибку

ResourceNotFoundExceptionдля правильной обработки повторных попыток.

--cli-input-json | --cli-input-yaml (строка)

Считывает аргументы из предоставленной строки JSON.Строка JSON соответствует формату, предоставленному --generate-cli-skeleton . Если в командной строке указаны другие аргументы, эти значения переопределят значения, предоставленные JSON. Невозможно передать произвольные двоичные значения, используя значение, предоставленное JSON, поскольку строка будет восприниматься буквально. Это не может быть указано вместе с --cli-input-yaml .

--generate-cli-skeleton (строка)

Печатает скелет JSON на стандартный вывод без отправки запроса API.Если указан без значения или значение input , печатает образец входного JSON, который можно использовать в качестве аргумента для --cli-input-json . Точно так же, если предоставлен yaml-input , он напечатает образец ввода YAML, который можно использовать с --cli-input-yaml . Если предоставлено значение output , он проверяет входные данные команды и возвращает образец выходного JSON для этой команды.

См. «Справку aws» для описания глобальных параметров.

Примеры

Удалить секрет

В следующем примере показано, как удалить секрет.Секрет остается в вашей учетной записи в устаревшем и недоступном состоянии, пока не закончится окно восстановления. После того, как дата и время в поле ответа DeletionDate пройдут, вы больше не сможете восстановить этот секрет с помощью restore-secret.

aws secretsmanager delete-secret --secret-id MyTestDatabaseSecret1 \

Окно восстановления в днях 7

Вывод показывает следующее:

{

"ARN": "arn: aws: secretsmanager: us-west-2: 123456789012: secret: MyTestDatabaseSecret-a1b2c3",

"Имя": "MyTestDatabaseSecret",

«DeletionDate»: 1524085349.095

}

Выход

ARN -> (строка)

ARN секрета, который теперь планируется удалить.

Имя -> (строка)

Понятное имя секрета, который в настоящее время планируется удалить.

DeletionDate -> (отметка времени)

Дата и время, после которых этот секрет может быть удален менеджером секретов и больше не может быть восстановлен. Это значение представляет собой дату и время запроса на удаление плюс количество дней, указанное в

RecoveryWindowInDays.

Как сканировать и удалять пароли или секреты в репозиториях сервера Bitbucket | Центр обработки данных и сервер Bitbucket

Содержание этой страницы относится к поддерживаемым платформам; однако это содержимое выходит за рамки наших предложений поддержки Atlassian. Следовательно, Atlassian не может гарантировать поддержку . Имейте в виду, что этот материал предоставляется только для вашего сведения, и вы можете использовать его на свой страх и риск.

Цель

Разработчики часто ошибочно вводят пароли или секреты компании в свой код, и возникает необходимость в их проверке и удалении.В этой статье мы расскажем о лучших способах их предотвращения и удаления.

BSERV-11064: Удаление и отслеживание конфиденциальных данных для Bitbucket — это запрос функции, упрощающий этот процесс. Пожалуйста, смотрите и голосуйте за обновления.

Решение

Превентивное

Самый эффективный способ гарантировать, что пароли не хранятся в репозиториях Git, — это в первую очередь предотвратить их отправку. Git не упрощает удаление паролей из каждой фиксации и ветки, если пароль находится в файле.

PRE-RECEIVE HOOK

Pre-receive hook, который не позволяет любому пользователю ввести код, содержащий определенный набор паролей, является отличной мерой для предотвращения отправки паролей.

Вероятно, вы сможете написать свой собственный обработчик с инструкциями, аналогичными модулю плагина Pre-receive Hook. См. Также:

Существуют также некоторые сторонние плагины, которые могут помочь с такими требованиями, а также решения Script Runner.

Обратите внимание, что подобный сценарий может повлиять на производительность вашего экземпляра, особенно если он не реализован должным образом.

СОВЕТЫ ДЛЯ РАЗРАБОТЧИКОВ ПО ПРЕДОТВРАЩЕНИЮ ПАРОЛЕЙ ОБЫЧНЫХ ТЕКСТОВ

Есть несколько простых приемов, позволяющих избежать фиксации определенных строк со стороны клиента. Хорошая идея — обучить ваших разработчиков следующим советам:

Реактивный подход

Хотя реактивный подход не идеален, мы понимаем, что иногда секреты проникают в ваш репозиторий. Исправить это непросто, но возможно.

Сканирование паролей

Лучший способ определить, какие репозитории содержат пароли, — это реализовать что-то на уровне файловой системы.

Bitbucket Server хранит все свои репозитории в $ BITBUCKET_HOME / shared / data / repositories . Там вы найдете все голые репозитории Bitbucket, перечисленные в числовом виде по идентификатору репозитория. Идентификатор репозитория, который можно связать с именем репозитория, выполнив действия, описанные в разделе Идентификация репозитория на сервере Bitbucket. Самый простой способ найти пароли — перебрать каждый пустой каталог репозитория с помощью команды git, которая будет искать в каждой ветке изменения, соответствующие строке или шаблону регулярного выражения.Вот пара примеров.

В следующем примере будет выводиться каждая фиксация, содержащая изменение в соответствующей строке. Эта команда также работает с шаблонами Regex.

git grep 'my_secret_password' $ (git rev-list --all)

В качестве альтернативы вы можете использовать следующую команду:

git log -p --all -S 'my_secret_password'

Этот вариант более подробный, а также предоставляет автору коммита больше контекста.

Обратите внимание, что вам нужно будет заменить my_secret_password своей собственной строкой для поиска.

Вышеупомянутый рабочий процесс можно автоматизировать для отправки электронного письма при обнаружении подозрительного файла. Вы также можете создать плагин, который отображает сообщение через пользовательский интерфейс Bitbucket. Специфика того, что вы реализуете, полностью зависит от вас и вашей способности их кодировать.

Преимущества здесь заключаются в том, что вы выгружаете работу с Bitbucket, поэтому это мало влияет на производительность экземпляра.

Удаление паролей

После того, как вы составили список файлов с паролями, вам нужно будет вручную удалить эту строку из истории Git, что может быть непросто. Мы рекомендуем вам использовать встроенные функции git для поиска и очистки ваших репозиториев, которые в настоящее время содержат конфиденциальную информацию. Эта полезная статья Git How-To: Remove Your Password из репозитория должна направить вас на верный путь. В качестве альтернативы вы можете найти что-то вроде Gitleaks, полезное для сканирования и обнаружения конфиденциальной информации в вашем репозитории.

Другой альтернативой git filter-branch является BFG Repo-Cleaner, который также позволяет удалять пароли, учетные данные и другие личные данные.

В качестве примечания: Premier Support не поддерживает разработку пользовательских плагинов, однако, если вы хотите, вы можете связаться с партнером Atlassian. Наши партнеры могут создать для вас специальный плагин с этой функцией. Обратите внимание, что это отдельная платная услуга.

Remove-Secret (Microsoft.PowerShell.SecretManagement) — PowerShell | Документы Microsoft

Удаляет секрет из указанного хранилища зарегистрированных расширений.

В этой статье

Синтаксис

Удалить секрет

[-Name]

[-Хранилище]

[-Что, если]

[-Подтверждать]

[<Общие параметры>] Удалить секрет

[-InputObject]

[-Что, если]

[-Подтверждать]

[<Общие параметры>] Описание

Этот командлет удаляет секрет по имени из зарегистрированного хранилища расширений.И секретное имя, и необходимо указать имя хранилища расширений.

Примеры

Пример 1

PS C: \> Remove-Secret -Name secretTest -Vault CredMan

PS C: \> Get-Secret -Name secretTest -Vault CredMan

Get-Secret: Секрет secretTest не найден. В этом примере выполняется команда для удаления секретного кода secretTest из хранилища CredMan. В Get-Secret Команда выполняется следующим образом, чтобы убедиться, что секрет больше не существует в хранилище.

Пример 2

PS C: \> Get-SecretInfo -Name Secret2 -Vault CredMan | Удалить секрет

PS C: \> Get-Secret -Name Secret2 -Vault CredMan

Get-Secret: Секрет Secret2 не найден. Этот пример сначала получает секретную информацию для секрета Secret2 и передает результаты этому

команда. Remove-Secret затем удаляет секрет из хранилища, используя секретный канал

Информация.

Параметры

-Подтвердить

Запрашивает подтверждение перед запуском командлета.

| Тип: | SwitchParameter | |||

| Псевдонимы: | cf | |||

| Позиция: | Именованный | |||

| Значение по умолчанию: | Нет | 908 | Принимать подстановочные знаки: | Ложь |

-InputObject

SecretInformation Объект, описывающий секрет хранилища.

| Тип: | SecretInformation |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять ввод конвейера: | True | Принять подстановочные символы

-Имя

Имя удаляемого секрета.

| Тип: | Строка |

| Позиция: | 0 |

| Значение по умолчанию: | Нет |

| Принять конвейерный ввод: | True |

-Убежище

Имя хранилища, из которого нужно удалить секрет.

| Тип: | Строка |

| Позиция: | 1 |

| Значение по умолчанию: | Нет |

| Принять конвейерный ввод: | Ложные |

-WhatIf

Показывает, что произойдет, если командлет будет запущен.Командлет не запущен.

| Тип: | SwitchParameter | |||

| Псевдонимы: | wi | |||

| Положение: | Именованный | |||

| Значение по умолчанию: | Нет | 908 | Принимать подстановочные знаки: | Ложь |

Входы

Строка

Microsoft.PowerShell.SecretManagement.SecretInformation

Как удалить конфиденциальный файл из истории коммитов на GitHub

Да! такое случалось с большинством из нас хотя бы раз в нашей карьере, особенно когда мы только начинаем. Мы случайно передаем конфиденциальные данные на GitHub. Мы забываем gitignore наш файл конфигурации, содержащий пароли базы данных, ключи API или секреты jwt. И мы сразу начинаем паниковать.

Это случилось со мной пару дней назад.Я забыл проигнорировать свой JSON-файл по умолчанию, который содержал мой пароль для подключения к базе данных и секрет jwt. У меня только что появилась функция, которая наконец заработала, и в восторге я немедленно принял решение и отправил ее на GitHub. Я осознал свою ошибку только тогда, когда получил уведомление от GitGuardian о том, что мой последний коммит содержит секретные ключи.

Если вы оказались в таком же положении, первое, что вы сделаете, это измените видимость репо . Итак, если это публичное репо, сделайте его частным.Таким образом, вы уверены, что никто другой не увидит файл, пока вы работаете над его удалением.

Далее, если вы еще не в папке проекта, перейдите в нее с помощью git bash или любого другого терминала, который вы используете. Предположим, что папка моего проекта — My-Project, и у меня есть файл с именем secretFile.json, который я хочу удалить.

cd My-Project

Войти в полноэкранный режимВыйти из полноэкранного режима, затем выполните следующую команду. Вы должны указать путь к файлу, а не только имя файла.

git filter-branch --force --index-filter \

"git rm --cached --ignore-unmatch config / secretFile.json" \

--prune-empty --tag-name-filter cat - --all

Войти в полноэкранный режимВыйти из полноэкранного режима, заменив config / secretFile.json на путь к файлу, который нужно удалить. В моем случае secretFile.json находится внутри папки с именем config.

Примечание : Приведенная выше команда удаляет файл и из вашего локального репозитория, поэтому перед запуском команды убедитесь, что вы скопировали содержимое в блокнот или что-то еще, что вы используете.

Затем создайте и добавьте свой файл в .gitignore, чтобы случайно не отправить его снова на GitHub. Вы можете сделать это с помощью

echo "имя-файла" >> .gitignore

Войти в полноэкранный режимВыйти из полноэкранного режима git добавить .gitignore

Войти в полноэкранный режимВыйти из полноэкранного режима git commit -m 'добавить файл в .gitignore'

Войти в полноэкранный режимВыйти из полноэкранного режима Когда вы будете удовлетворены своими изменениями, вы можете отправить их на GitHub

git push origin --force --all

Войти в полноэкранный режимВыйти из полноэкранного режимаИ все! Ваша история репо чиста, без каких-либо следов вашего конфиденциального файла.

Спасибо за чтение.

.