Как проверить ПТС перед покупкой на подлинность и дубликат? По номеру, по базе ГИБДД

Покупка подержанного автомобиля имеет несомненный плюс — адекватная стоимость. Однако при этом можно наткнуться на множество подводных камней — скрытые повреждения, износ деталей вследствие большого пробега, проблемы с документами.

Последнее встречается чаще всего. В статье мы разберёмся, как проверить ПТС перед покупкой — самый главный документ на автомобиль. Данные ПТС Паспорт транспортного средства хранит в себе множество различных данных об автомобиле.

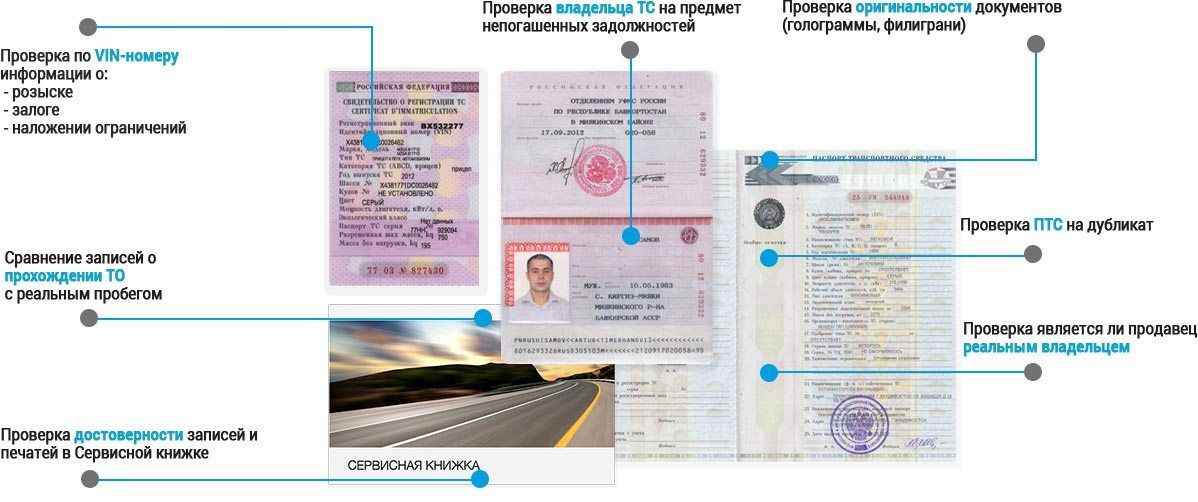

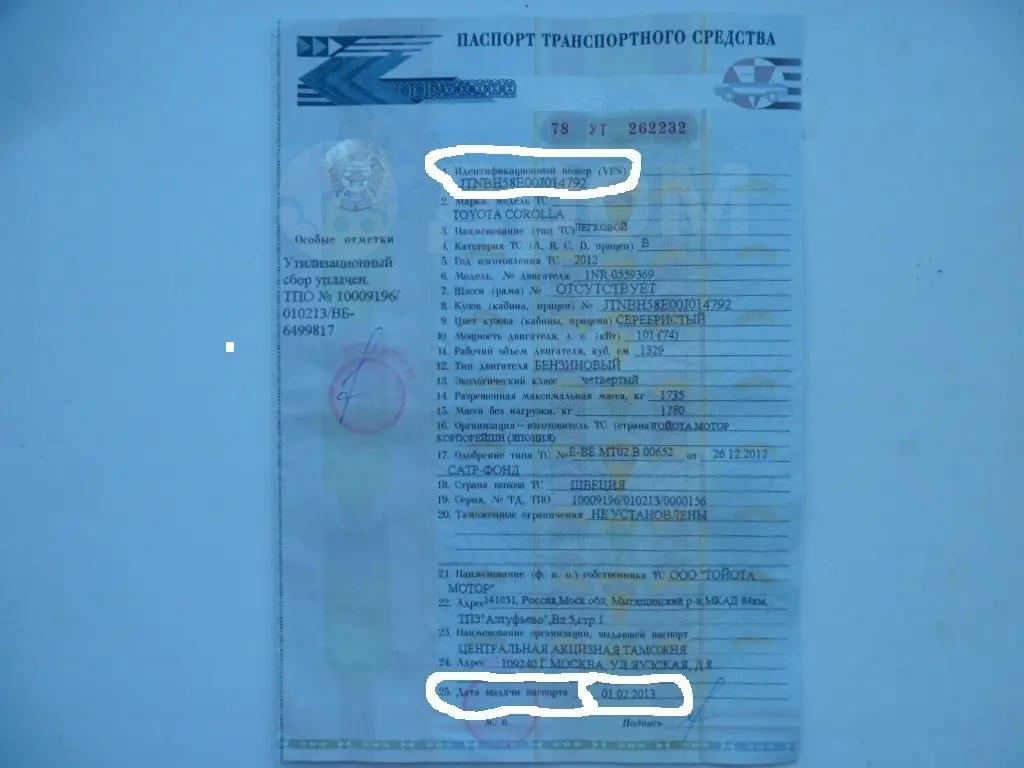

Первое, что необходимо проверить — это совпадение VIN-номера в паспорте и на автомобиле. Это 17-значное число, размещается на автомобиле в нескольких местах — под капотом, на металлической раме автомобиля.

В зависимости от модели, номера могут расположить ещё в других местах. В ПТС также указан номер двигателя — в самом ТС он располагается соответственно на шильдике силового агрегата.

Кроме таких основных данных необходимо сравнить следующие данные, указанные в ПТС:

- цвет автомобиля;

- модель и марка;

- госномер;

- дата выпуска — также может указываться на шильдике под капотом;

- масса автомобиля — можно проверить в ближайшем автосервисе;

- номер шасси.

Как проверить ПТС на подлинность

Паспорт должен содержать следующие элементы:

- Орнамент паспорта — специфический узор, который при детальном рассмотрении не должен терять чёткости;

- Голограмма — должна быть чёткой и легко читаемой. Подделка голограммы — самая большая проблема для мошенников;

- Объёмный рисунок — на обратной стороне ПТС в углу находится своеобразный объёмный узор — розочка. Его возможно определить наощупь. Также он меняет цвет от зелёного до серого при разных углах обзора;

- Водяной знак — если просветить ПТС, на нём можно найти объёмный водяной знак «RUS».

Зарубежные авто

Множество транспортных средств в нашей стране иностранного производства либо же привезены из других стран. В таком случае ПТС может быть выдан только таможенной службой. В данном случае необходимо обратить внимание на страну-производителя — если в этой графе указана Литва или Беларусь, то надо быть крайне осторожным, поскольку это часто означает, что авто могло быть восстановлено после ДТП либо банально собрано из нескольких частей.

В ПТС, выданном таможней, указываются определённые ограничения, например, на отчуждение либо продажу авто. Паспорт, выданный таможней, заверяется подписью таможенника и печатью.

Кредитное авто

Тут надо обратить внимание на следующее:

- дата выпуска — обычно кредитные авто имеют сравнительно малый возраст;

- пробег — ввиду первого пункта пробег тоже может быть небольшим, хотя это необязательно;

- транзитные номера авто.

Также, как показывает практика, если авто является кредитным, то оригинал ПТС остаётся у банка, водителю выдаётся дубликат.

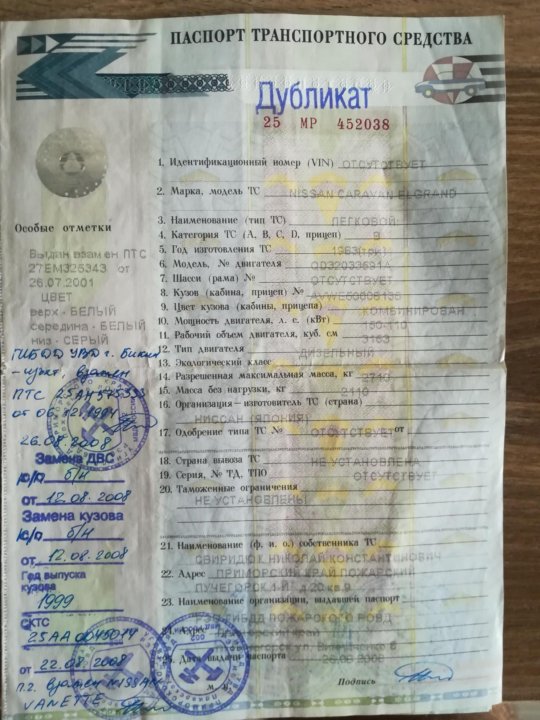

Дубликат ПТС Одна из распространённых схем мошенников — продажа автомобиля не с оригиналом, а с дубликатом ПТС.

Самое безобидное, почему у владельца находится дубликат, а не оригинал, — это если оригинал был утерян или владелец менял регистрационные или личные данные.

Гораздо чаще бывает, что автомобиль является предметом кредитного договора либо же находится в угоне.

Самый простой способ, как проверить дубликат ПТС — посмотреть на его внешний вид. Дубликат ПТС имеет такую же структуру, как и оригинал структуру — водяные знаки, объёмные изображения и прочие отличительные признаки, присущие оригиналу. Единственное отличие — в графе для пометок стоит надпись «Дубликат»

.Проверка в ГИБДД

Наиболее верный способ узнать подлинность и прочие данные — проверить ПТС по базе ГИБДД. Там Вам выдадут развернутую информацию — есть ли неоплаченные штрафы за авто, является ли оно в угоне, ДТП с участием автомобиля, актуальность сверки номеров двигателя, кузова, шасси и прочего, запрет на изменение регистрационных данных. Некоторые отделения ГИБДД позволяют выяснить эту информацию в телефонном режиме.

Онлайн-сервисы для проверки ПТС

Кроме личного общения с сотрудниками ГИБДД сейчас есть возможность проверить ПТС автомобиля в режиме онлайн.

http://www.gibdd.ru/check/auto/ — официальная база ГИБДД, работает сравнительно недавно. Достаточно ввести регистрационные данные авто (номер кузова, шасси или VIN-номер).

Достаточно ввести регистрационные данные авто (номер кузова, шасси или VIN-номер).

После этого сайт выдаст Вам следующие данные:

- неоплаченные штрафы;

- является ли авто в угоне;

- есть ли запрет на изменение регистрационных данных;

- информацию о данных автомобиля.

Кроме официального источника, существуют и другие сервисы, позволяющие узнать историю автомобиля по его ПТС:

http://vinformer.su/ru/ident/title/ — сервис для проверки автомобилей, ввезённых из другой страны после 1996 года.

http://shtrafy-gibdd.ru/ — ещё один сервис, который выдаст всю информацию о неоплаченных штрафах.

Также в сети существует множество других сервисов для проверки авто, но принцип работы практически не отличается. Минусом такой проверки является то, что информация может быть неактуальной (за исключением официального портала ГИБДД). Таким образом, наиболее точную и актуальную информацию Вам смогут предоставить лично в ГИБДД.

Также рекомендуем вам ознакомиться с другими полезными и бесплатными онлайн сервисами для автомобилистов в этой статье —>>

Источник статьи ресурс - pravo-auto.com

Как проверить документы перед покупкой автомобиля. Видео

Как при покупке автомобиля, проверить ПТС на подлинность ?! – Правовед Плюс

Первичная консультация по телефону или при заказе обратного звонка «БЕСПЛАТНАЯ»Обратный звонок

05.05.2020

ПТС – это один из важнейших документов, в котором обозначаются все основные технические характеристики автомобиля. При этом в ПТС есть также дата снятия ТС с учета в автомобильной инспекции и данные о всех собственниках машины. Такой документ не меняется при смене хозяина авто и передается в фактически неизменном виде новому владельцу машины вместе с ключами. При приобретении автомобиля надо обращать внимание и на некоторые нюансы в ПТС, благодаря чему можно избежать столкновения с мошенниками. Лучше всего проверить ПТС до момента диагностики машины, чтобы в случае чего избежать возможных лишних расходов.

При приобретении автомобиля надо обращать внимание и на некоторые нюансы в ПТС, благодаря чему можно избежать столкновения с мошенниками. Лучше всего проверить ПТС до момента диагностики машины, чтобы в случае чего избежать возможных лишних расходов.

Как выглядит документ ?!

Внешне технический паспорт транспортного средства или ПТС выглядит как бумажный бланк, размером 30 на 20 сантиметров. Он плотный и напоминает приложение к диплому. Документ оснащен защитной полосой, микротекстом, водяными знаками RUS. На ПТС образцах 2008 года изображен автомобиль, а на старых образцах последняя страница выполнена в виде прерывистой полосы.

Помимо самого оригинала ПТС часто используется и его дубликат, который отличается наличием печати, находящейся непосредственно на титульном листе документа. Выдают официально дубликат взамен утраченного или сданного в органы ГИБДД ПТС (сдают его автомобилисты в тот момент, когда не хватает места в нем для обозначения новых собственников). Кстати, продажа автомобиля с дубликатом ПТС допустима в некоторых случаях, но проверять его надо более тщательным образом. Например, таким образом недобросовестные автомобилисты могут пытаться продать кредитные машины. То есть это транспортное средство, которое находится в залоге у банковской организации.

Кстати, продажа автомобиля с дубликатом ПТС допустима в некоторых случаях, но проверять его надо более тщательным образом. Например, таким образом недобросовестные автомобилисты могут пытаться продать кредитные машины. То есть это транспортное средство, которое находится в залоге у банковской организации.

Какие негативные последствия могут возникнуть при покупки машины с дубликатом ?! Проблемы, которые возникают у покупателя могут иметь разный характер.

В частности, это такие ситуации, как:

- Покупка автомобиля с обременением в виде ареста от судебных приставов или кредитной машины;

- Краденая машина. Продажа ворованных автомобилей – это еще одна причина, по которой оформляется мошенниками дубликат ПТС и снизить риск неблагоприятной покупки поможет проверка уникального VIN-номера;

- Автомобиль, который считается утопленным. Еще одна известная схема, в ходе которой реализуются некачественные авто, которые могут быстро выйти из строя.

При покупке машины нужно учитывать много факторов, таких как пробег, VIN-номера, стоимость, наличие ремонтных работ, и, конечно же, правоустанавливающие документы на автомобиль.

Как проверить ПТС машины на месте ?!

При первой встрече с продавцом помимо осмотра машины надо попросить и для изучения также паспорт технического средства. В настоящем паспорте:

- Голограмма на страницах обладает четкими страницами;

- Водяные знаки на просвет хорошо просматриваются;

- В углу прямо под голограммой можно увидеть подпись «ПТС»;

- Есть микротекст в виде неразрывной надписи «паспорттанспортногосредства».

Помимо прочего внимательно посмотрите на объемный рисунок, который будет в зависимости от угла обзора менять свои цветовые вариации от зеленоватого до серого оттенка. В оригинальном паспорте технического средства есть узорная линия, которая не видна на первый взгляд, но ее можно легко нащупать пальцами. Также паспорт технического средства, как и денежная купюра будет светиться в ультрафиолете.

Сверка официальных данных в ПТС.

Паспорт технического средства заполняется особым образом. В нем в обязательном порядке обозначаются данные о всех хозяевах автомобиля. Также в документе прописываются такие данные, как категория, тип машины, модель, марка, двигатель, VIN-номер, цвет кузова, мощность лошадиных сил, тип ДВС, страна вывоза, экологический класс, номер и серия таможенной декларации, если авто привозилось из-за рубежа.

Также в документе прописываются такие данные, как категория, тип машины, модель, марка, двигатель, VIN-номер, цвет кузова, мощность лошадиных сил, тип ДВС, страна вывоза, экологический класс, номер и серия таможенной декларации, если авто привозилось из-за рубежа.

Как еще понять, что паспорт технического средства поддельный ?!

- VIN-номер не соответствует автомобильному номеру, то есть он прописан ошибочно. Как узнать? На машинах этот номер посмотреть можно на водительской стойке двери или же за лобовым стеклом. Могут производители оставлять его под обшивкой пола или на двигателей, поэтому изучите производителя и узнайте, где в авто помимо ПТС можно посмотреть VIN-номер;

- Бланк ПТС может быть фальшивым, если год его создания меньше, чем непосредственно год выдачи самого паспорта на машину;

- С кодом региона регистрации автомобиля не совпадает технический номер паспорта.

Насторожить может еще и то, что собственники достаточно часто меняли ПТС. Возможно это говорит о том, что машина неисправна, часто подвергалась ремонта или находится в залоговых обязательствах.

Возможно это говорит о том, что машина неисправна, часто подвергалась ремонта или находится в залоговых обязательствах.

Также отметить надо, что проверить паспорт технического средства можно и через Интернет. Для этого достаточно просто обратиться на сайт Государственной автомобильной инспекции. Это полезный сервис, так как можно бесплатно и абсолютно официально узнать о том, какая история у автомобиля. Например, участвовала ли машина в дорожно-транспортных происшествиях, есть ли у нее аресты и другие виды ограничений. Таким образом вы сможете убедиться в том, что перед вами реальный собственник, а не мошенник, желающий продать некачественное или залоговое авто.

Также в целях обеспечения безопасности можно запросить подробный официальный отчет на специальном сервисе «Автокод». Выписка будет точной и в ней обозначаются такие параметры, как пробег, данные о залоге в банковской организации, год выпуска автотранспортного средства, количество владельцев в машине. Если вы увидите, что машины в залоге или в угоне, то тогда естественно то, что от процедуры купли-продажи автомобиля можно точно отказаться. На «Автокоде» можно не только увидеть информацию по ПТС, но и узнать, использовалась ли машина в качестве такси и как часто она ремонтировалась.

На «Автокоде» можно не только увидеть информацию по ПТС, но и узнать, использовалась ли машина в качестве такси и как часто она ремонтировалась.

Нужна консультация автоюриста в Москве, Московской области или в Регионах РФ ?!

Проверка ПТС перед покупкой авто, нюансы. Стоит ли покупать если ПТС дубликат?

Паспорт транспортного средства (ПТС) – один из главных документов авто, в котором фиксируется основная информация о нем. Его проверка перед приобретением машины обязательна, потому что так вы сможете оградить себя от мошенничества.

В сегодняшней статье мы рассмотрим, как проверить ПТС, на какие пункты документа обращать внимание и насколько безопасно покупать авто с дубликатом паспорта.

○ Особенности ПТС.

Паспорт представляет собой двусторонний документ формата А4. Он складывается, в результате чего получается своеобразная книжечка.

Документ создается на специальном бланке государственного образца, на него наносятся водяные знаки, голограммы с очень мелкими деталями и иные степени защиты. Тем не менее, ПТС часто подделывают и важно знать, как можно отличить оригинал.

Тем не менее, ПТС часто подделывают и важно знать, как можно отличить оригинал.

Паспорт содержит 24 пункта, в которых отображена исчерпывающая информация о машине: VIN-номер, марка, модель, категория, тип кузова и т.д.

Также в ПТС указаны сведения о собственниках авто, максимальное их количество – 6. Если их число превышает данную цифру, оформляется дубликат паспорта, в который переносится вся информация и старый теряет юридическую силу.

Вернуться к содержанию ↑

○ На что обращать внимание?

При проверке ПТС нужно обращать особое внимание на все пункты документа, а также на соответствие самого бланка государственным нормам. Самые главные показатели паспорта это его подлинность и страна-производитель.

✔ Подлинность ПТС.

Это важный критерий, который определяет степень вашего риска, как покупателя машины. Несмотря на высокую степень защиты, существует множество случаев подделывания паспорта. Чтобы защитить себя от недействительного ПТС, обращайте внимание на:

- Наличие по всему документу специального орнамента Госзнака, который не теряет четкость при увеличении.

- Сохранность бланка, если он истерт, это может говорить об удалении с него какой-либо информации.

- Голограмму, на ней отчетливо должна читаться нанесенная надпись.

Также при рассмотрении лицевой стороны паспорта на свету, вы должны увидеть герб России и комбинацию слова RUS. На оборотной части также содержится специальный госзнак – розу. Он меняет свой цвет с зеленого на серый, если немного повернуть угол обзора.

Все эти способы проверки являются очень простыми и позволяют их использовать каждому автомобилисту.

✔ Страна-производитель или страна-диллер

.Эта информация также вносится в паспорт. Страну можно определить по VIN номеру – это 17 цифр, первые три из которых указывают на производителя. Первая – географическая зона, вторая – страна, в которой произведена машина, а третья – конкретный производитель На сегодняшний день VIN номер не используется только в Японии.

Если авто ввозится из-за границы, ПТС оформляется таможенной службой. Для получения паспорта нужно обратиться с заявлением в таможню по месту регистрации нового собственника. Вам нужно предоставить все сведения о ТС либо самостоятельно заполнить электронный паспорт, на основании которого будет выдан бумажный аналог. После проверки предоставленных сведений, ПТС распечатывается и ставятся специальные отметки о прохождении таможенного контроля.

Упрощена ситуация, если авто ввозится из Беларуси: в документ просто ставится отметка о прохождении таможенного контроля, оформление в данной структуре не требуется.

Вернуться к содержанию ↑

○ В каких случаях допустима продажа с дубликатом ПТС?

Выдача паспортов транспортных средств взамен утраченных или непригодных для пользования при постановке на учет транспортных средств после снятия их с регистрационного учета в связи с изменением места регистрации их собственников, прекращением права собственности на транспортные средства (при регистрации такого транспортного средства за другим лицом) осуществляется по месту регистрации транспортного средства после получения подтверждений регистрационных данных с прежнего места регистрации.

(ст. 32 Приказа МВД России от 24.11.2008 №1001 «О порядке регистрации транспортных средств).

Получение нового паспорта не представляет сложностей. Вам нужно просто обратиться в МРЭО по месту регистрации и уже в день обращения получить дубликат.

Продажа с дубликатом возможна, если он получен взамен утерянного или испорченного паспорта, либо если количество собственников превышает допустимый предел и нужен новый документ для внесения данных еще одного владельца.

Однако автомобиль с дубликатом ПТС все равно вызывает недоверие покупателей, потому что нередко это мошеннический ход.

✔ Кредитные авто.

Если машина приобретена в кредит, это значит, что ее собственником является банк до того момента, когда будет полностью погашен долг. Соответственно, ПТС, как документ, позволяющий продать или менять авто, находится в банковском отделении.

Однако многие заемщики проворачивают хитрый ход: обращаются за дубликатом ПТС по причине потери и спокойно продают машину, не уведомляя об этом банк. В результате, объектом денежных требований становится покупатель, который не только заплатил за авто при покупке, но и должен теперь выплачивать долг. Это достаточно распространенная схема, из-за которой большей частью и вызвано недоверие к дубликатам ПТС.

В результате, объектом денежных требований становится покупатель, который не только заплатил за авто при покупке, но и должен теперь выплачивать долг. Это достаточно распространенная схема, из-за которой большей частью и вызвано недоверие к дубликатам ПТС.

Вернуться к содержанию ↑

○ Негативные последствия покупки автомобиля с дубликатом ПТС?

Помимо проблем с банком, покупателя могут ожидать и другие неприятные неожиданности после покупки авто с дубликатом паспорта.

✔ Автомобиль краденый.

Это еще одна причина, по которой оформляется дубликат ПТС. Чтобы не стать жертвой мошенников и не купить краденое авто, обращайте внимание на VIN-номер. Это уникальная комбинация цифр без повторов и она располагается на моторе машины. Вам нужно сверить этот номер с прописанным в ПТС. Если эти цифры повреждены, плохо определяются либо имеют малейшее расхождение с указанными и в паспорте, это говорит о том, что авто подозрительное и, как минимум, требуется дополнительная проверка.

Чтобы исключить риск приобретения нелегального авто, попросите у продавца документ, подтверждающий переход права владения: договор купли-продажи с предыдущим покупателем или с автодилером при покупке в салоне.

✔ Автомобиль-утопленник.

Еще один мошеннический ход – продажа машины, побывавшей в воде, о чем продавец, конечно, забывает предупредить при сделке. Покупка такого авто грозит тем, что он очень скоро выйдет из строя, а ремонт потребует значительных трат (если ТС будет вообще подлежать ему).

Чтобы не стать жертвой подобной сделки, нужно обращать внимание на следующие критерии:

- Цена – ни один автомобиль с приличным прошлым не будет продаваться по слишком низкой цене. Подобная стоимость указывает на то, что продавец хочет поскорее сбыть машину с рук, а значит с ней что-то не так.

- Запах – если машина была затоплена основательно, «болотный» аромат выбить из нее будет очень сложно. Поэтому продавцы стараются замаскировать его: ароматическими палочками, освежителями и даже «нечаянно» пролитой жидкостью с резким запахом, например, ацетоном.

- Замена фар это один из наиболее явных признаков для беспокойства, особенно если бампер остался старый. Если бы проблема была техническая, например, столкновение, то передняя панель, включая бампер была бы заменена.

- Следы влаги в салоне – особенно обращайте внимание на приборную панель и труднодоступные места, которые продавец просто не заметил и не знал, что требуется их отдельно просушить. Для верности плотно закройте все двери и окна, и включите печку. Если стекла начали запотевать, это также признак контакта ТС с водой в той или иной степени.

- Мотор – если он тщательно вымыт, это говорит о попытке устранить действие попавшей влаги.

- Следы ржавчины.

Вернуться к содержанию ↑

○ Способы проверки ПТС?

Чтобы наверняка защитить себя от мошенников, стоит сделать проверку ПТС. Причем это действие оправдано как в случае с дубликатом, так и при продаже авто с оригиналом паспорта. Провести проверку можно разными способами:

✔ Обращение в ГИБДД.

Вы можете вместе с продавцом обратиться в МРЭО ГИБДД по месту регистрации транспортного средства. Сотрудник проверит документ по электронной базе, для этого не нужно писать заявление и платить госпошлину. Процедура бесплатная и быстрая. Если проблем с машиной нет, просьба о визите в МРЭО не должна вызвать трудности у продавца.

✔ Онлайн-службы.

Также можно самостоятельно проверить ПТС по интернету. Самый простой способ – посетить официальный сайт ГИБДД и найти в базе машину. Также можно воспользоваться различными интернет-порталами, где можно найти нужную информацию, например, http://zakon-auto.ru/vin/proverit-avto-po-pts.php, или https://avtobot.net/.

Для проверки во всех случаях вам понадобится только VIN номер, при этом вы получите исчерпывающую информацию о проверяемом ТС.

Вернуться к содержанию ↑

○ Стоит ли обращаться в компании по проверке автомобилей?

Также есть компании, предоставляющие услуги по проверке технической и юридической чистоты приобретаемого ТС. Обращение в одну из них имеет смысл, если у вас имеются сомнения по машине и если вы готовы к дополнительным расходам.

Обращение в одну из них имеет смысл, если у вас имеются сомнения по машине и если вы готовы к дополнительным расходам.

Подобная проверка является более полной, чем самостоятельный поиск по интернету, соответственно, она гарантирует подлинность своих результатов. Поэтому обращение в подобные компании оправдано при наличии возможности для этого.

Вернуться к содержанию ↑

○ Советы юриста:

✔ Можно ли узнать информацию об автомобиле по VIN-номеру?

Да. Проще всего зайти на официальный сайт ГИБДД, выбрать вкладку «сервисы» и далее «проверить автомобиль». В появившемся поле ввести VIN-номер и нажать на кнопку получения информации.

✔ Что делать, если автомобиль оказался краденым?

В этом случае нужно обратиться в правоохранительные органы по факту мошенничества. Проблема в том, что деньги, потраченные на покупку, вам никто не возместит. Единственное, если будет найден настоящий владелец, он будет обязан оплатить расходы по эксплуатации авто и ремонтные работы (если они проводились). Однако подобная сумма, скорее всего, не покроет ваши убытки.

Однако подобная сумма, скорее всего, не покроет ваши убытки.

Вернуться к содержанию ↑

Специалист Максим Шелков расскажет, что нужно проверить в первую очередь при покупке автомобиля.

Вернуться к содержанию ↑

Опубликовал : Вадим Калюжный, специалист портала ТопЮрист.РУ

Как правильно проверить ПТС документы на авто и его номер?

Наверно многие водители знают, что такое штраф. Им выписывали такие квитанции сотрудники ГАИ. Штрафы берут c водителей автомобилей за различные нарушения, когда вина их полностью доказана. Это может быть неправильная езда на дороге, различные административные нарушения. Некоторые водители недобросовестны. Они вовремя не оплачивают квитанции, наверно по халатности или забывчивости. Таким гражданам выписывают повторные уведомления об оплате штрафа.

Чтобы усовершенствовать работу исполнительных органов была создана обширная информационная база. В ней хранится вся информация о правонарушениях, совершённых водителями. Эти данные размещены на сервере. Доступ к ним имеют все желающие. Любой водитель может зайти на сайт и узнать, есть ли у него неоплаченный штраф на его автомобиль. Такой сервис значительно облегчил работу работникам госавтоинспекции. Они могут в течение 5 минут узнать оплатил ли водитель штраф или нет.

В ней хранится вся информация о правонарушениях, совершённых водителями. Эти данные размещены на сервере. Доступ к ним имеют все желающие. Любой водитель может зайти на сайт и узнать, есть ли у него неоплаченный штраф на его автомобиль. Такой сервис значительно облегчил работу работникам госавтоинспекции. Они могут в течение 5 минут узнать оплатил ли водитель штраф или нет.

Методы проверки штрафов

Различают несколько способов выяснения наличия неоплаченных штрафов. Это можно сделать:

- если известен номерной знак машины;

- номер его паспорта.

Имеется несколько видов проверки ПТС:

- Можно лично или по телефону узнать об этом у работника ГИБДД;

- самостоятельно воспользоваться сайтом ГИБДД;

Нужную информацию можно быстро найти по номерному знаку авто; воспользоваться онлайн-сервисом других сайтов. Способ проверки авто по базе ГИБДД

Самый быстрый и верный метод, как узнать о неоплаченных штрафах – нанести визит в ГАИ. Владелец транспортного средства предъявляет сотруднику свои права. На основании этого документа он сообщает владельцу все сведения о выписанных ему взысканиях. Водитель авто получит полную информацию о своих штрафах. Он узнает какие были им уплачены, а какие нет.

Владелец транспортного средства предъявляет сотруднику свои права. На основании этого документа он сообщает владельцу все сведения о выписанных ему взысканиях. Водитель авто получит полную информацию о своих штрафах. Он узнает какие были им уплачены, а какие нет.

Многие владельцы машин считают этот вид получения информации неудобным. Нужно лично ехать в управление, стоять в очереди к инспектору, затратить на это своё время. Хоть это и не совсем удобно, но полностью надёжно. Только при личном контакте водителя и инспектора можно получить самую точную и актуальную информацию. Этот способ консультирования имеет большое преимущество. Водитель получит от инспектора самые последние данные, зарегистрированные на сервисе. Они могут ещё не отображаться на других сайтах.

Сегодня в продажу поступает много машин разных марок и производителей. Авто стоит недёшево. Не у всех имеются средства на покупку новых машин. Некоторые водители приобретают уже использованные авто. Выбрать хорошее транспортное средство на вторичном рынке сложно. Если машина покупается неопытным водителем, то следует почитать литературу, проконсультироваться у бывалых шоферов. Следует узнать о достоинствах приобретаемой марки, о годе его выпуска, выяснить объем мотора, тип КПП. Вооружившись такими знаниями, будущий водитель машины может купить на авторынке подходящее транспортное средство. Машину следует внимательно обследовать со всех сторон, иначе вы приобретёте не машину, а кусок металлолома.

Выбрать хорошее транспортное средство на вторичном рынке сложно. Если машина покупается неопытным водителем, то следует почитать литературу, проконсультироваться у бывалых шоферов. Следует узнать о достоинствах приобретаемой марки, о годе его выпуска, выяснить объем мотора, тип КПП. Вооружившись такими знаниями, будущий водитель машины может купить на авторынке подходящее транспортное средство. Машину следует внимательно обследовать со всех сторон, иначе вы приобретёте не машину, а кусок металлолома.

Как проверить ПТС на подлинность

Чтобы избежать неприятностей, не ходить по судам, не тратить деньги, нужно особое внимание уделить проверке всех документов на авто. Главным из них является ПТС. Эти символы означают: паспорт данного технического средства. Отсутствие его или использование поддельного документа приведёт к конфискации машины или автомобиля. Паспорт включает в себя комбинацию из цифр. По ним можно узнать все сведения о данном транспорте.

Паспорт включает в себя комбинацию из цифр. По ним можно узнать все сведения о данном транспорте.

В паспорте технического средства содержится 17 цифр. Они называются номером машины. В этих символах зашифрованы сведения о заводе-изготовителе данного транспортного средства. По номеру паспорта можно узнать бесплатно о марке авто, годе его сборки, о технических характеристиках авто.

Приобретая машину, водитель должен тщательно сверить номера, указанные в паспорте транспортного средства, с номерами ,выбитыми на автомобиле. Они набиваются на особые таблички из металла. Цифры выгравированы способом тиснения. Они наносятся на металлическую раму автомобиля, которая находится под капотом. Места для нанесения номера строго определены. Только работники автозавода знают их расположение на конструкции автомашины. Номер должен быть нанесён на авто в единственном экземпляре, если обнаружили 2 или 3 выбитых номера на одной автомашине, то такое транспортное средство вы не сможете зарегистрировать в органах ГИБДД.

В паспорте технического средства указывается номера двигателя. Его выбивают на силовом агрегате, хотя увидеть его не всегда можно. Номер со временем загрязняется и не виден под слоем грязи. Проявите упорство, очистите агрегат от наслоений грязи и мазута. На очищенной раме агрегата чётко виден номер. Все выбитые цифры должны располагаться на одном уровне, они не должны содержать следов сварки. Если вы сомневаетесь и заметили элементы сварочных работ, то есть вероятность, что автомобиль побывал в дорожном ДТП, а ещё хуже он может быть краденый.

Что делать. Если вы купили угнанный автомобиль?

Перед покупкой машины нужно обязательно выяснить у сотрудников ГБДД был ли автомобиль в угоне или нет, нужно пробить ПТС по базе данных. Все сведения о похищениях поступают в управление. Поэтому выяснить это не составит большого труда. Если всё же вы не проверили машину по номеру ПТС, а она оказалась угнанной, то продавец должен будет вернуть вам деньги. Если он этого не сделает, то вам нужно обращаться в суд с исковым заявлением. Это занимает много времени и сил, а результат будет не всегда положительный.

Это занимает много времени и сил, а результат будет не всегда положительный.

В регистрации машины могут отказать и по другим причинам: повреждён шильдик. Это может произойти при проведении ремонтных работ, в случае если машина побывала в дорожно-транспортном происшествии. Тогда вы сможете оформить авто, но ездить на нём не имеете права.

Законен ли дубликат ПТС?

Лучше не приобретать машину, которая имеет дубликат паспорта. Многие мошенничества совершаются именно при наличии дубликата ПТС. Что же такое дубликат? Этот документ выдают в органах ГИБДД, когда был утрачен основной. Внешний вид дубликата идентичен оригинальному документу. На нём стоит метка «Дубликат». Не знающий человек не обратит на это особого внимания. Но разница между оригиналом и дубликатом существенная.

В наше время появилось много людей, которые не хотят работать, а любят лёгкие деньги. Среди них много мошенников. Эти люди действуют по своим схемам. Они в основном связаны с куплей машин, которые приобретаются в кредит или под залог. Если автомобиль был куплен в кредит, то оригинал паспорта технического средства берёт себе банк. Водитель довольствуется дубликатом.

Если такую машину выставили на продажу, но сумма кредита не была погашена, но покупатель не знал об этом, то банк вправе конфисковать автомобиль. Получится, что покупатель отдал деньги продавцу, но у него банк забрал машину. Такие случаи в практике встречаются. Получить свои деньги обратно почти невозможно. Поэтому не покупайте машины, имеющие дубликат ПТО, иначе не оберётесь хлопот.

Мошенники прибегают к разным формам обмана. Они получают дубликат в органах ГАИ. Они пишут письменное заявление, что у них пропали документы на машину. После определённого срока им на руки выдают дубликат. Теперь мошенники имеют и дубликат и оригинал. Свою машину они продают по дубликату, но на руках у них имеется оригинал ПТС. Эти люди просто угоняют транспортное средство, а затем продают его другому покупателю. Найти такой транспорт практически невозможно.

Если вы решили рискнуть и приобрести машину с дубликатом паспорта, то вы должны знать, что в документе должна быть одна надпись. Она делается о том, что этот документ выдан взамен утерянного. Других приписок не должно быть в документе. Если на нём есть какие-то отметки, то они могут говорить о выплатах по кредиту.

Иногда бывает недостаточным простая сверка номеров в паспорте. Для верности перед покупкой разумнее проверить автомобиль по базам данных. Это обязательно нужно делать, если покупатель приобретает иномарку. Хорошая база данных находится США и Канаде. Здесь работает 2-е базы данных. В них содержится информация о миллионах авто. Вы можете узнать:

- сведения о комплектации машины;

- где она использовалась;

- она тонула или горела;

- была ли в угоне или в аварии.

Обязательно воспользуйтесь этими сведениями. Известны случаи, когда хороший с виду транспорт был списан на переработку, а продаётся как новый. В продажу поступают авто, которые использовались в качестве такси. Такая машина прошла не менее 300000, она изношена, но выставлена на продажу. Все нужные сведения можно выяснить в базе данных этих стран.

В продажу поступают авто, которые использовались в качестве такси. Такая машина прошла не менее 300000, она изношена, но выставлена на продажу. Все нужные сведения можно выяснить в базе данных этих стран.

В общем, чтобы не совершать ошибок, нужно проверить ПТС по номеру, пробить машину по номеру ПТС по базам, которые сегодня можно найти на сайтах сети Интернет. Некоторые берут за это небольшую плату, но безопасность покупки дороже.

При покупке авто следует спросить у бывшего владельца сервисную книжку машины. Само ее наличие говорит о том, что за авто следили. Там записаны все сведения о ремонте, где, когда и какой ремонт производился. Там отображаются сведения о замене основных узлов. Эта книжка покажет, в каком состоянии находится транспорт, часто ли проводился ремонт. В общем, будьте всегда начеку, придерживайтесь наших рекомендаций и вы будете ездить на авто долго и без ремонта.

Как проверить ПТС на подлинность онлайн?

Любого покупателя бывшей в употреблении машины интересует вопрос: есть ли какие-то простые способы проверить паспорт транспортного средства в онлайн режиме на подлинность? То есть, есть ли такие сайты, где можно было бы ввести номер и серию ПТС и система вам выдаст всю нужную информацию:

- реальная дата производства;

- нет ли ограничений по кредитам или за неуплату штрафов;

- не является ли данный автомобиль угнанным;

- не попадал ли он раньше в ДТП.

?

?

Ответим сразу — такого сайта нет. Разберемся с вопросом более детально.

Официальный сайт ГИБДД

Мы уже ранее писали на Vodi.su, что у ГИБДД появился в 2013 году свой собственный сайт, предоставляющий некоторые услуги в режиме онлайн совершенно бесплатно:

- проверка истории регистрации в ГИБДД;

- проверка на участие в ДТП;

- проверка нахождения в розыске;

- информация об ограничениях и залогах;

- информация об оформлении ОСАГО.

Также есть сервис для проверки самого владельца транспортного средства — реально ли ему выдавались права и какие штрафы числятся за человеком.

Для получения всех этих данных вам нужно ввести 17-значный ВИН-код, номер шасси или кузова. Проверить ВУ на подлинность можно по его номеру и дате выдачи. Задолженность по штрафам проверяют по регистрационным номерам ТС или по номеру свидетельства о регистрации. Форма же для ввода номера ПТС отсутствует. Соответственно, проверить данный документ через официальный веб ресурс Госавтоинспекции невозможно.

Соответственно, проверить данный документ через официальный веб ресурс Госавтоинспекции невозможно.

Какие сведения об авто выдаст сайт ГИБДД?

Если ввести VIN-код, то система выдаст вам следующую информацию об автомобиле:

- марка и модель;

- год выпуска;

- ВИН, номера кузова и шасси;

- цвет;

- мощность двигателя;

- тип кузова.

Помимо этого будут показаны периоды регистрации и собственник — физическое или юридическое лицо. Если авто не попадало в ДТП, не числится в розыске или в реестре залоговых транспортных средств, то об этом также будет указано, вам лишь нужно будет ввести капчу из цифр.

Все полученные сведения можно сверить с теми, которые записаны в ПТС. Если же система выдает ответ, что по данному VIN-коду сведения отсутствуют, — это повод забеспокоиться, так как любое авто, зарегистрированное на территории России, вносится в базы ГИБДД. То есть, если владелец вам показывает паспорт, но по ВИН-коду проверка не дает результатов, значит, скорее всего, вы имеете дело с мошенниками.

Другие сервисы для сверки

VINFormer — это онлайн сервис для проверки транспортных средств. Здесь тоже нужно вводить именно ВИН-код. В бесплатном режиме можно получить лишь данные о самой модели: объем двигателя, начало производства, в какой стране собрана и пр. Полная же проверка обойдется в 3 евро, при этом вы получите информацию о возможных угонах, ДТП, ограничениях.

По такому же принципу работает и другой сервис — AvtoStat. В нем можно проверить авто пригнанные в Россию из Европы, США и Канады. В бесплатном отчете содержится информация лишь о модели. Оплатив же 3 доллара через интернет-кошелек или банковскую карту, вы узнаете всю историю интересующего вас транспортного средства:

- страна происхождения;

- сколько владельцев было;

- даты прохождения ТО и диагностики;

- разыскивается ли в США, Канаде, Румынии, Словении, Италии, Чехии, Словакии, России;

- фото отчет — если машину продавали с аукциона;

- заводская комплектация на момент первой продажи в салоне.

То есть, если вы покупаете авто, пригнанное из-за границы, можете добавить данные два сервиса в закладки.

Есть и другие менее популярные онлайн сервисы, но они все подключены к базам данных ГИБДД, Carfax, Autocheck, Mobile.de, так что какие-то принципиально новые сведения о машине б/у на них вы вряд ли найдете.

Подлинность ПТС

Как видим, сервиса для проверки по номеру ПТС нет. При покупке б/у автомобиля обязательно сверьте полученную с сайтов информацию с той, которая указана в ПТС:

- VIN-код;

- технические характеристики;

- цвет;

- периоды регистрации;

- номера шасси и кузова.

Все они должны совпадать. Если имеются на самом бланке особые отметки, например «дубликат», нужно более подробно расспросить продавца. Обычно большинство покупателей отказываются от покупки авто по дубликату, но его могут выдавать в случае банальной утери паспорта или его порчи. Кроме того, если машина часто меняла владельцев, в ГИБДД должны выписать дополнительный бланк, оригинал при этом тоже остается у последнего собственника.

Онлайн сервисам можно доверять на все 100 процентов, но чтобы полностью развеять сомнения, лучше сразу же отправиться в ближайшее отделение ГИБДД, где штатный сотрудник проверит машину по всем своим базам данных, эта услуга предоставляется бесплатно. Не забывайте также об онлайн реестре залогового имущества Федеральной Нотариальной Палаты, где машину также можно проверить по ВИН-коду.

Загрузка…Поделиться в социальных сетях

Проверка ПТС перед покупкой автомобиля: как это сделать онлайн

Большинство автомобилистов предпочитают покупать поддержанные транспортные средства. Как правило, они приходят к такому выбору из-за желания сэкономить, ведь приобретение нового авто за свои деньги не по карману большей части граждан России. Покупка автомобиля в кредит в будущем может закончиться неприятностями в виде отсутствия денежных средств для осуществления выплаты, рост долга.

Общая информация

Не стоит забывать о том, что риски возможны и при приобретении поддержанного транспортного средства. Как и в любой другой сфере, в сфере купли-продажи транспорта постоянно орудуют мошенники.

Стоит помнить о том, что желание сэкономить может обернуться для покупателя неприятностями. Собственник не только лишится своего автомобиля, но и будет вынужден длительное время разбираться с судом, доказывая, что это не он был инициатором неправомерных действий.

Один из самых распространенных вариантов мошенничества – продажа авто с поддельным ПТС. За счет этого можно легко скрыть предыдущую, как правило криминальную, историю машины.

Не стоит пренебрегать принципами безопасности при покупке поддержанного транспорта. Большинство покупателей проверяют только автомобиль, не обращая никакого внимания на документы, Да, таким образом можно купить качественное авто, которое не участвовало в авариях, но имело отношение к иному правонарушению требований закона (автомобиль был угнан или водитель скрылся на нем после ограбления).

Поэтому перед тем, как приобретать поддержанное транспортное средство, необходимо проверить его ПТС.

Что такое ПТС

ПТС – это паспорт технического средства, в котором содержится огромное количество сведений об автомобиле.

Первое, что должен проверить потенциальный покупатель – совпадение вин-номера, указанного в документе, с реальным номером, нанесенным на специально-отведенных для этого местах в авто.

Вин-номер – это 17-значное число, которое размещается в нескольких местах на автомобиле. Увидеть его можно под капотом или на металлической раме транспортного средства. В зависимости от модели, данный номер может быть расположен и в других местах.

Паспорт технического средства также содержит номер двигателя, который необходимо сверить с номеров, указанном на шильдике этого агрегата.

Данные сведения являются основными, именно по ним потенциальный покупатель может проверить соответствие авто указанным в документе сведениям. Помимо этого ПТС содержится следующие данные, на которые необходимо обратить внимание при осмотре авто:

- Цвет транспортного средства.

- Модель и марка автомобиля.

- Государственный номер авто.

- Объем двигателя транспорта.

- Год выпуска машины.

- Массу транспортного средства.

- Номер шасси.

Внешняя проверка подлинности ПТС

На данный момент изготовлением паспортов технических средств на территории Российской Федерации может заниматься только Гознак. Чтобы предотвратить вероятность появления подделок, данный документ имеет целый ряд различных степеней защиты.

Визуальная проверка подлинности ПТС позволит определить наличие и соответствие таких степеней защиты требованиям Гознака.

В частности, осуществить проверку паспорта технического средства можно, обратив внимание на следующие признаки:

- Наличие на документе орнамента, рассмотреть который возможно только используя увеличительное стекло. Если тщательно рассматривать данный рисунок, можно увидеть, что он не растекается, не выглядит стертым. Наличие таких признаков свидетельствует о том, что злоумышленники старались удалить сведения с документа, чтобы внести на него новые данные.

- Второй признак защиты паспорта – наличие голограммы. Есть два вида: в виде полоски или круга. Подделка голограммы – очень сложное и трудоемкое занятие, потому что добиться необходимой четкости фигуры практически невозможно.

- Еще один признак можно рассмотреть, если разместить ПТС напротив источника света и начать его разглядывать. При таком освещении можно будет легко рассмотреть водяной знак RUS. Такое изображение выполняется в трехмерном формате, поэтому оно также достаточно сложно подделывается.

- Определение подлинности документа возможно и при его изучении с тыльной стороны. В левом верхнем углу паспорта должна быть небольшая эмблема, которая по форме напоминает цветок. Кроме его формы, необходимо обратить внимание и на цвет. При изменении угла обзора символ должен переливаться от серого до зеленого.

Проверка подлинности ПТС по базе ГИБДД

Самый простой способ проверить паспорт технического средства на подлинность – обратиться в отделение дорожной инспекции. Чтобы получить информацию о подлинности документа, потенциальный покупатель должен предъявить сотрудникам ГИБДД свое водительское удостоверение.

Чтобы получить информацию о подлинности документа, потенциальный покупатель должен предъявить сотрудникам ГИБДД свое водительское удостоверение.

Права – это основание для получения информации об оплаченных и неоплаченных штрафах по представленному на осмотр транспортному средству.

Однако большинство автомобилистов считают данный способ самым неудобным. Причина возмущений заключается в том, что покупателю приходится тратить много своего свободного времени на дорогу до ГИБДД и простаивание в очередях для получения нужных ему сведений.

Но такое мнение ошибочно. Да, на получение информации об авто таким способом придется потратить достаточно много своего времени, но только при личном обращении в ГИБДД можно получить максимально точные и актуальные сведения о приобретаемом транспортном средстве.

При таком варианте у потенциального покупателя будет последняя актуальная информация, которой необходимо несколько суток, чтобы дойти до различных электронных сервисов.

Проверка подлинности ПТС онлайн

С весны 2013 года на территории Российской Федерации действует интернет-сервис государственных услуг Госуслуги.

Чтобы получить информацию о приобретаемом транспортном средстве, необходимо зайти в раздел «Онлайн-сервисы ГИБДД». Удобство заключается в том, что воспользоваться таким сервисом могут как физические, так и юридические лица, которые желают заключить сделку на приобретение автомобиля.

Получение сведений об авто возможно только после ввода его вин-номера, номера кузова или шасси. После непродолжительного поиска информации система выдаст пользователю всю имеющуюся информацию об установленных на автомобиле ограничениях (запрет на регистрационные действия, штрафы, залог).

Использование сервиса Госуслуги позволяет не выходя из дома узнать, не находится ли транспорт в розыске, имеются ли на нем неуплаченные административные штрафы. Однако чтобы получить такие сведения нужно также ввести регистрационный номер авто, реквизиты свидетельства о постановке автомобиля на учет.

Конечно, на просторах интернета можно найти множество других сервисов, обещающих абсолютно бесплатно предоставить информацию о том или ином транспортном средстве. Получение информации возможно только после ввода вин-номера, номера регистрации или номерного знака авто.

Несмотря на удобство использования таких сервисов – работа в любое время суток, получение информации прямо из своего дома, юристы не рекомендуют пользоваться ими. Информация до таких ресурсов доходит спустя несколько дней после внесения изменений в единую базу данных.

То есть, если на автомобиль был объявлен в розыск, а потенциальный покупатель решил проверить его через сайты спустя сутки после этого события, он может не найти никаких запретов на авто.

Дубликат ПТС

Большинство потенциальных покупателей авто с недоверием относятся к продавцам, предъявляющим дубликат ПТС. Как правило, это связано с постоянным ростом количества попыток (успешных и нет) таким образом осуществить продажу кредитного транспортного средства.

Дубликат должен полностью воспроизводить оригинальный документ. Единственное отличие заключается в наличии в графе «особые отметки» записи «Дубликат. Выдан взамен ПТС». В этой же графе обязательно должна содержаться информация о номере и серии предыдущего документа.

Мнение эксперта

Карпова Екатерина Васильевна

В 2006 году закончила Амурский государственный университет по специальности «юриспруденция». 2006-2013 — Арбитражный суд Амурской области. 2013 по настоящее время — юрист в Амурском областном онкологическом диспансере.

При покупке автомобиля следует быть осторожным с дубликатом ПТС. Он изготавливается на том же бланке, что и оригинал паспорта. Сверху вниз по лицевой стороне документа проставляется крупная надпись «ДУБЛИКАТ», далее – печать ГИБДД. Бывает, что дубликат получают для перепродажи машины, находящейся в угоне. Лучше всего обратиться в ГИБДД и запросить информацию о том, находится автомобиль в розыске или нет.

Проверить подлинность ПТС на иностранном автомобиле

Большинство случаев продажи транспорта с подделанным ПТС выявляется именно при продаже поддержанных иностранных автомобилей. Причем опасаться стоит не только недорогих автомобилей, но и авто премиум-класса (как правило, такие транспортные средства не прошли таможню).

Достаточно часто встречаются случаи, когда на территорию страны привозится так называемый «конструктор», который собирается под данные, указанные в ПТС. В таком случае все, что остается мошенникам, перебить старый номер ПТС в особых отметках.

Существует несколько косвенных признаков, при помощи которых можно определить «чистоту» приобретаемого транспортного средства:

- Продавец передает два комплекта оригинальных ключей от авто.

- В ПТС нечастая смена владельцев.

Подозрительна ситуация, когда дубликат паспорта на техническое средство был получен спустя небольшой промежуток времени после получения оригинала этого документа и в районе, который сильно удален от места первоначального оформления ПТС.

Также лучше всего не приобретать автомобиль, в паспорте которого указаны в качестве стран-производителей Беларусь или Литва. Высока вероятность, что транспорт был восстановлен после дорожно-транспортного происшествия или собран из нескольких частей.

Вконтакте

Google+

как проверить птс при покупке автомобиля: степени защиты птс

Я рад приветствовать вас на страницах моего блога! И сегодня мы продолжим изучать вопрос проверки ПТС автомобиля перед покупкой. Вы узнаете как проверить ПТС при покупке автомобиля, как отличить оригинал от фальшивки, также я расскажу о степенях зашиты паспорта технического средства.

Чтобы не остаться без машины и без денег, до совершения сделки купли-продажи обязательно проверьте документы на автомобиль.

Виды поделок ПТС

ПТС – это главный документ транспортного средства, содержащий информацию об основных технических характеристиках ТС, идентификационных номерах агрегатов (вин-код, номер двигателя, рамы, шасси), историю регистрационных процедур: смена собственника, изменение технических характеристик и агрегатов.

Так же как и паспорт гражданина, мошенники подделывают паспорт автомобиля.

На автомобильном рынке «гуляет» два вида поддельных ПТС:

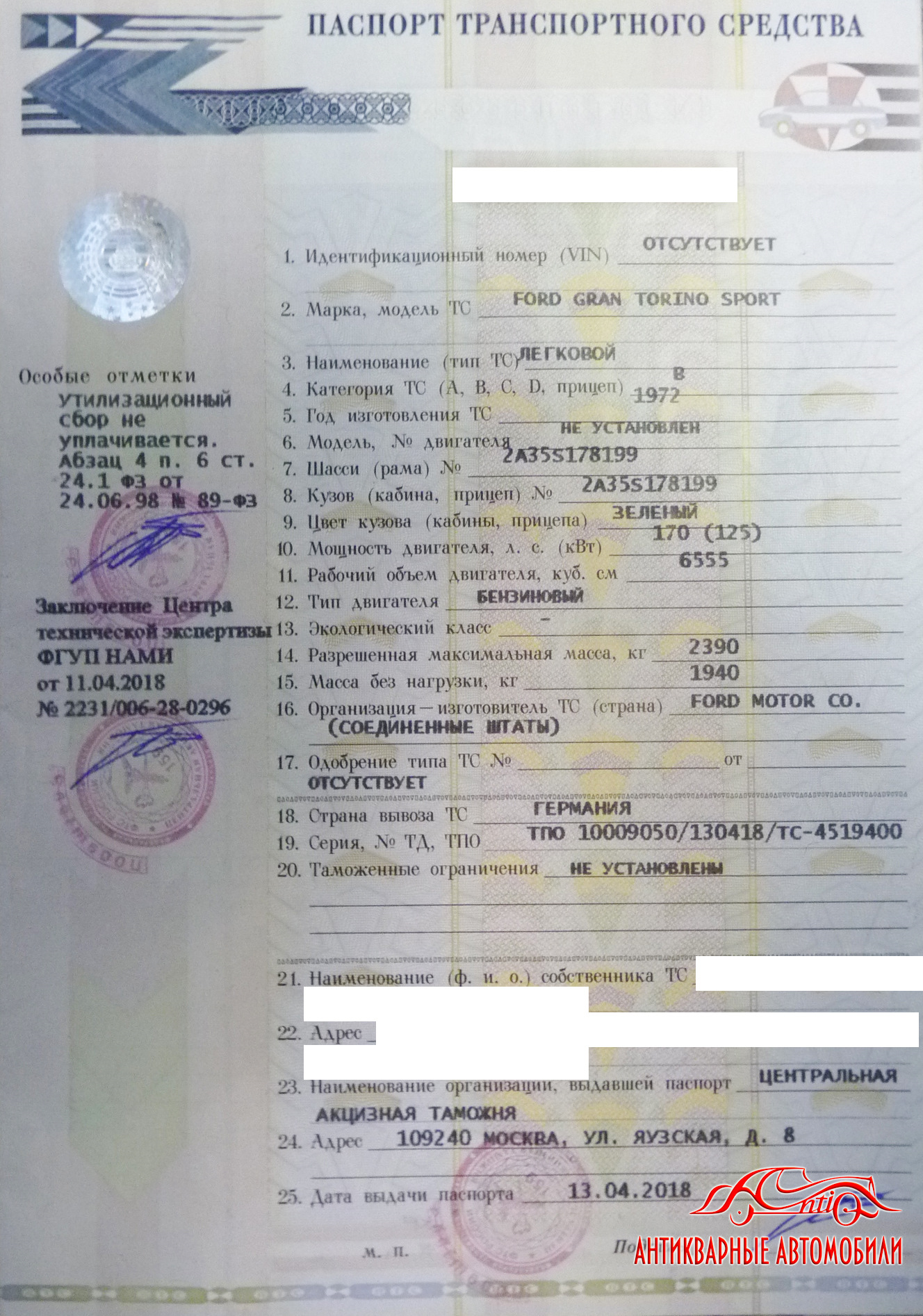

- Фальшивый паспорт автомобиля. Документ, начиная от самого бланка, заканчивая данными, подделан полностью.

- Перемытый ПТС или частично подделанный. Берется госзнаковский оригинальный бланк, соответственно он имеет все элементы защиты, но с помощью определенных технологий стираются данные или некоторые буквы, цифры, которые необходимо изменить, это может быть номер ПТС, регион, порядковый номер ПТС и т.д.

Далее на освобожденные поля аккуратно с ювелирной точностью для конкретного автомобиля вносятся необходимые данные. Перемытый паспорт определить достаточно сложно, т.к. он выполнен на госзнаковском бланке. На нем присутствуют абсолютно все степени защиты, которые должны быть (об этом читайте далее). Получше вглядывайтесь в документ, он не должен выглядеть как после стирки.

Сверка данных

Начнем с самого простого: сопоставление документа с осматриваемой машиной. При личном осмотре автомобиля не поленитесь сверить VIN-код в документах с вином на автомобиле. О том, где может находиться вин-номер на различных машинах, вы узнаете из моей статьи.

Сверив номер двигателя с номером в документах. Посмотрите и на шильдик, возможно вы найдете на нем год выпуска.

Ну и остальные данные должны совпадать с реально стоящей перед вами машиной: цвет, госномер, объем двигателя, номер шасси.

Самое банальное — серия ПТС должна совпадать с кодом региона, в котором изначально выдавался документ.

Если документ на машину иностранной сборки выдан органами ГИБДД, а не таможней, значит, с 99,9% уверенностью можно сказать — это дубликат. А дубликат требует более тщательной проверки. Почему? Ответ здесь.

На защиту надейся, но и сам не робей

Еще раз напомню: перед началом осмотра автомобиля, в первую очередь вы должны проверить документы на автомобиль, чтобы зазря не платить за диагностику. Не зависимо от того, как бы хорошо он не выглядел, и какая бы у него не была заманчивая цена, обязательно начинайте с проверки документов, если не хотите купить набор запчастей или столкнуться с криминалистическими экспертизами. Даже если покупаете авто у хорошо знакомого вам человека, может он даже и не знает, что продаёт с поддельными документами, сам когда-то купил такую. Бывает и такое, что не сразу подделка вскрывается.

Давайте рассмотрим основные отличия полной фальшивки от подлинника ПТС. Конечно, большинство из них можно увидеть специальным прибором, но и карманный фонарик и лупа поспособствуют лучшему рассмотрению.

Основные степени защиты бланка ПТС:

- «Высокая» печать номера паспорта, т.е. вдавленность в местах изображения: четкие и ровные края штрихов, утолщение красителя по краям штрихов, что дает ощущение бортиков.

- Используется специальная бумага, она имеет определенную фактуру и специфический узор, который не теряет четкости при близком рассмотрении через увеличительное стекло.

- Наносятся инфракрасные метки (элементы, которые исчезают в инфракрасном свечении). При просвечивании инфракрасным светом машинка в верхнем правом углу тыльной стороны бланка пропадает. На развороте машинка в левом верхнем углу еле видна, а надпись «особые отметки» пропадает.

- Также используется объемная печать. Слова «паспорт транспортного средства» рельефны на ощупь. На оборотной стороне знак в виде цветка, кроме объемности он еще меняет цвет при наклоне.

- Ультрафиолетовые метки, которые светятся при просвечивании ультрафиолетовой лампой.

- Голограмма круглая или в виде полоски (на старых ПТС). Четкая и хорошо читаемая. Это главная защита, ее трудно подделать с высокой четкостью. На ощупь не должно быть ощущения наклейки, голограмма и бланк одно целое. На голограмме изображена машина ГИБДД с надписью на лобовом стекле «РОССИЯ РОССИИЯ»

- Водяные знаки. При просвечивании бланка ПТС на нем просматривается трехмерный (объемный) водяной знак «RUS». Просвечивание бланка может обнаружить и «перемытые» данные.

Седлайте заранее

Желательно перед осмотром авто попросить, чтобы вам прислали по смс vin-код транспортного средства. А вы через какой-нибудь сервис ознакомитесь с точными данными автомобиля. Эти данные никаким образом не должны отличаться от данных в ПТС. Сейчас некоторые продавцы и в объявлении указывают вин-код.

На сайте ГИБДД можно ознакомиться с историей регистрационных действий, проверить на розыск, на ограничения в регистрации, с недавнего времени ведется учет участия ТС в ДТП. Используйте различные интернет-ресурсы для проверки авто. Здесь вы можете прочитать о том, как проверить машину на залог и кредит.

Не стесняйтесь быть назойливым и дотошным, если продавцу нечего скрывать, то он позволит провести все проверки.

Жду вас на страницах своего блога снова! Задавайте вопросы, буду разбираться в них с удовольствием.

Поделитесь записьюdebian — Как дублировать TCP-трафик на один или несколько удаленных серверов для целей тестирования?

Инфраструктура: серверы в центре обработки данных, ОС — Debian Squeeze, веб-сервер — Apache 2.2.16

Ситуация:

Живой сервер используется нашими клиентами каждый день, что делает невозможным тестирование настроек и улучшений. Поэтому мы хотели бы дублировать входящий HTTP-трафик на реальном сервере на один или несколько удаленных серверов в реальном времени.Трафик должен передаваться на локальный веб-сервер (в данном случае Apache) И на удаленные серверы. Таким образом, мы можем настроить конфигурации и использовать другой / обновленный код на удаленном сервере (ах) для тестирования производительности и сравнения с текущим live-сервером. В настоящее время веб-сервер прослушивает прибл. 60 дополнительных портов помимо 80 и 443 из-за клиентской структуры.

Вопрос: Как можно реализовать это дублирование на один или несколько удаленных серверов?

Мы уже пробовали:

- Дубликатор agnoster — для этого потребуется один открытый сеанс на порт, что неприменимо.(https://github.com/agnoster/duplicator)

- kklis proxy — только перенаправляет трафик на удаленный сервер, но не передает его на веб-сервер lcoal. (https://github.com/kklis/proxy)

- iptables — DNAT только перенаправляет трафик, но не передает его на локальный веб-сервер

- iptables — TEE копирует только на серверы в локальной сети -> серверы не расположены в одной сети из-за структуры центра обработки данных

- предложил альтернативные варианты ответа на вопрос «дублировать TCP-трафик с прокси-сервером» в stackoverflow (https: // stackoverflow.com / questions / 7247668 / duplicate-tcp-traffic-with-a-proxy) не удалось. Как уже упоминалось, TEE не работает с удаленными серверами вне локальной сети. teeproxy больше не доступен (https://github.com/chrislusf/tee-proxy), и мы не смогли найти его где-нибудь еще.

- Мы добавили второй IP-адрес (который находится в той же сети) и присвоили ему eth0: 0 (основной IP-адрес назначен eth0). Безуспешно объединение этого нового IP или виртуального интерфейса eth0: 0 с функцией или маршрутами iptables TEE. Предложенные

- альтернативы для ответа на вопрос «дублирование входящего TCP-трафика в Debian Squeeze» (дублирование входящего TCP-трафика в Debian Squeeze) оказались безуспешными. Сеансы cat | nc (cat / tmp / prodpipe | nc 127.0.0.1 12345 и cat / tmp / testpipe | nc 127.0.0.1 23456) прерываются после каждого запроса / подключения клиента без какого-либо уведомления или журнала. Keepalive не изменил эту ситуацию. Пакеты TCP не были перенесены в удаленную систему.

- Дополнительные попытки с различными вариантами socat (HowTo: http: // www.cyberciti.biz/faq/linux-unix-tcp-port-forwarding/, https://stackoverflow.com/questions/27/duplicate-input-unix-stream-to-multiple-tcp-clients-using-socat) и аналогичные инструменты оказались безуспешными, потому что предоставленная функция TEE будет писать только в FS.

- Конечно, поиск в Google и поиск этой «проблемы» или настройки также не увенчался успехом.

У нас заканчиваются варианты.

Есть ли способ отключить принудительное использование «сервер в локальной сети» функции TEE при использовании IPTABLES?

Может ли наша цель быть достигнута с помощью различного использования IPTABLES или Routes?

Знаете ли вы другой инструмент для этой цели, который был протестирован и работает в этих конкретных условиях?

Есть ли другой источник для tee-proxy (который полностью соответствует нашим требованиям, AFAIK)?

Заранее благодарим за ответы.

———-

редактировать: 05.02.2014

вот скрипт python, который будет работать так, как нам нужно:

импортная розетка

импортировать SimpleHTTPServer

импорт SocketServer

система импорта, поток, время

def main (config, errorlog):

sys.stderr = файл (журнал ошибок, 'a')

для настроек в parse (config):

thread.start_new_thread (сервер, настройки)

в то время как True:

время сна (60)

def parse (configline):

настройки = список ()

для строки в файле (configline):

части = линия.расколоть()

settings.append ((int (parts [0]), int (parts [1]), parts [2], int (parts [3])))

вернуть настройки

def сервер (* настройки):

пытаться:

dock_socket = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

dock_socket.setsockopt (socket.SOL_SOCKET, socket.SO_REUSEADDR, 1)

dock_socket.bind (('', настройки [0]))

dock_socket.listen (5)

в то время как True:

client_socket = dock_socket.accept () [0]

client_data = client_socket.recv (1024)

sys.stderr.write ("[OK] Полученные данные: \ n% s \ n"% client_data)

print "Перенаправить данные на локальный порт:% s"% (настройки [1])

local_socket = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

local_socket.connect (('', настройки [1]))

local_socket.sendall (client_data)

print "Получить ответ от локального сокета"

client_response = local_socket.recv (1024)

local_socket.close ()

print "Отправить ответ клиенту"

client_socket.sendall (client_response)

print "Закрыть клиентский сокет"

client_socket.close ()

print "Перенаправить данные на удаленный сервер:% s:% s"% (настройки [2], настройки [3])

remote_socket = socket.socket (socket.AF_INET, socket.SOCK_STREAM)

remote_socket.connect ((настройки [2], настройки [3]))

remote_socket.sendall (данные_клиента)

распечатать "Закрыть удаленные сокеты"

remote_socket.close ()

Кроме:

напечатайте «[ОШИБКА]:»,

печать sys.exc_info ()

поднимать

если __name__ == '__main__':

main ('multiforwarder.config', 'error.log')

Комментарии к использованию этого сценария:

Этот сценарий перенаправляет количество настроенных локальных портов на другой локальный и удаленный серверы сокетов.

Конфигурация:

Добавьте в файл конфигурации port-forward.config строки следующего содержания:

Сообщения об ошибках хранятся в файле error.log.

Сценарий разделяет параметры файла конфигурации:

Разделите каждую строку конфигурации пробелами

0: локальный порт для прослушивания

1: локальный порт для перенаправления на

2: удаленный IP-адрес целевого сервера

3: удаленный порт целевой сервер

и возврат настроек

Проверка подлинности паспорта технических средств (TCP) через ГИБДД и базу данных в Интернете.Можно ли узнать количество технических служб по автомобильным номерам? Данные ПТС по гос. Номеру

Паспорт транспортного средства — основной документ, позволяющий узнать максимальный объем информации о технике. У водителей, покупающих машину с рук или компаний, продающих машины с пробегом, возникает необходимость в таких действиях, как проверка ПТС в базе ГИБДД. Это возможность получить достоверную информацию перед совершением сделки.

Визуальное изучение ПТС автомобиля должного результата не даст. Таким образом можно узнать дату выдачи ПТС, количество бывших владельцев и ряд других данных. Будущему владельцу непременно стоит попробовать ПТС по базе ГИБДД, чтобы не приобретать «кота в мешке».

Как проверить TCP на подлинность? Для начала нужно внимательно изучить документ. Четкость линий и голограмм следует сохранять при более внимательном рассмотрении.Корневая сторона украшает объемный узор, который ощущается острием и при изменении угла может менять свой цвет. Обязательно наличие Водного знака «РУСЬ».

Вы можете проверить подлинность TCP, сравнив VIN-код. Это некий набор цифр и буквенных обозначений, который наносится на кузов автомобиля и фиксируется в паспорте машины.

После визуального осмотра следует использовать один из возможных методов проверки.Это:

- визит или звонок в ГИБДД;

- использование официального портала ГИБДД;

- посещение сайтов, на которых размещены информационные базы данных.

Дубликат паспорта транспортного средства

Многие сомневаются в ситуации, когда вместо оригинала паспорта автовладелец предоставляет дубликат. Возникает резонный вопрос, как в этом случае сломать машину по ПТС? Обстоятельства, при которых вы можете получить переоформление, можно узнать.Может быть выдан в таких случаях:

- , если количество бывших собственников было настолько велико, что в первоначальном нет места для создания новых собственников;

- при утере или краже документа;

- в случае смены собственника его персональных данных.

Дубликату присваивается номер и серия оригинала, поэтому проблем с проведением техосмотра не возникнет и проверить ПТС такой машины по базе не составит труда.

Что дают результаты теста?

Проверить автомобиль, не сняв с учета в ГИБДД.Государственные знаки уникальны, и им присвоен исключительно конкретный автомобиль. Проверка снятых с производства автомобилей по VIN-коду, серии и PTS-номеру, номеру кузова.

Проверка позволит, прежде всего, определить подлинность TCP. Если документ поддельный, то информация об автомобиле в базе данных будет отсутствовать или не соответствовать действительности.

Как разбить ПТС по базе ГИБДД? Для получения необходимой информации перейдите на сайт в разделе «Онлайн-услуги».Выбрав «проверка автомобиля», следуя подсказкам, нужно внести информацию о транспортном средстве и дождаться результата. Сервис удобен и прост в использовании, поэтому проверить может каждый.

Процедура проверки позволит узнать:

- наличие у владельца автомобиля штрафов;

- , востребован ли автомобиль;

- когда и сколько раз проводился техосмотр;

- , нужно ли в случае аварии уложиться в аварию;

- Нет запрета на регистрацию;

- Есть автомобиль предмет залога.

Получение этих данных поможет защитить покупателя от совершения сделки, которая впоследствии может оказаться недействительной.

Помимо внешнего осмотра и оценки износа кузова и узлов, вам нужно будет проверить один из основных документов машины — ПТС (). Этот паспорт позволит вам узнать много информации о. Как можно проверить ПТС на подлинность онлайн и без интернета на основании данных ГИБДД и таможни при покупке машины и в других случаях?

На что обратить внимание при проверке документа

В ПТС машины виден его «жизненный путь», много говорят о том, что перед вами БП:

- Если у машины было много владельцев, меняли они, судя по записям в ПТС, с незаметной периодичностью, подумайте, настолько ли хороша машина, как ее описывает продавец.Если вы попытаетесь избавиться от него практически сразу после приобретения, скорее всего, это потребует от вас больших вложений, что испортит радость от покупки подержанного автомобиля.

- В разделе, где указаны владельцы автомобиля, внимательно ознакомьтесь, на основании каких договоров проходили. Если среди последних владельцев мелькает фраза «Договор залога» — откажитесь от сомнительного приобретения, машина, скорее всего, в кредит.

- Если транспортное средство было вывезено из-за границы, это обстоятельство должно быть указано в ПТС.В документе указано, был ли ввоз оплачен. Если платежей не было, то на владельца подержанной машины накладываются ограничения.

- Сравните VIN, указанный в ПТС, с номером, выбитым под капотом машины.

- Обратите внимание на выпущенный производителем автомобиль. Осторожнее нужно быть, если машина была произведена в Беларуси или бедных странах Евросоюза, где в основном автомобили «Латы» после аварий.

О том, как проверить дубликат TCP, мы расскажем ниже.

О том, как выглядит подлинный TCP, расскажет видео ниже:

Оригинал или дубликат

В первую очередь следует убедиться, что продавец вручил вам оригинал документа. Если ему дали дубликат, спросите о причинах получения копии.

Выдан дубликат:

- Если место оригинала закончилось местом для записи, но тогда у продавца в руках должно быть не только «продолжение» по форме, но и «первая часть» истории автомобиля;

- , если а;

- , если владелец автомобиля изменил регистрационные данные -. Мошенники

- часто делают копии TCP для перепродажи.

В любом случае, к автомобилю-дубликату TCP следует относиться с разумной осторожностью. У автомобиля может быть темное прошлое, к тому же, если вы сами задумаетесь о продаже этого транспортного средства, мало кто рискнет купить его с «копией» ПТС.

PTS — это документ, бланк которого выдается государством. Вы можете самостоятельно оценить, была ли она подделана, осмотрев ее. А на оригинале на дубликате должны присутствовать следующие реквизиты:

- TCP орнамент Даже при близком рассмотрении не должно теряться четкость линий; Голографическая наклейка

- также должна быть прозрачной;

- в углу тыльной стороны ПТС объемное изображение розы, которое хорошо ощущается на ощупь, а при изменении угла обзора рисунок меняет свой цвет с серого на зеленый;

- на просвете хорошо виден большой водяной знак «RUS».

Паспорт технических средств (ПТС) содержит основные технические характеристики машины, удостоверяющие «индивидуальность» конкретного автомобиля. Необходимо оформить действия собственника по заказу его транспортного средства (кредит, залог, регистрация). Своевременное тестирование ПТС избавит от многих хлопот при покупке авто.

Как проверить подлинность ПТС онлайн

Вы можете проверить данные автомобиля:

- на Винформер — услуга чеков ввезенных после 1996 года автомобилей.Часть информации, например, на основе бюро кредитных историй о том, находится ли машина в залоге — оплачена.

Информацию о похищенных за границей машинах можно на сайтах:

Историю привезенных из Северной Америки автомобилей можно проверить по базам

Воспользоваться платной услугой по таможенному оформлению автомобилей и уплате за это необходимых пошлин и налогов можно на официальном сайте Министерства Англии ФТС России и ФГУП «РОСЭК».

Проверить ПТС по базе ГИБДД

Если автомобиль не снят с учета, то в базе ГИБДД проверяется гос. Номер.

Если снимали, то — вин, серию и номер ПТС.

Проверить машину «на угон» и мораторий на регистрационные действия по другим причинам можно:

- при личной явке в ГИБДД или в любое стационарное ГИБДД;

- через онлайн-сервис ГИБДД. Самостоятельно вводим в специальное поле идентификационный номер TC (VIN), а в случае его отсутствия — номер кузова или шасси и проверяем наличие ограничений.

Правда, на данный момент информация о заложенной ТС через этот сервис не предоставляется.

Вероятно, сейчас в России активно внедряется система электронных паспортов.

Как отличить поддельный TCP

Внимательное изучение ПТС позволяет убедиться в его подлинности или заподозрить подделку.

1. Визуальный осмотр.

Заготовка ПТС, как и кассовые счета, имеет несколько степеней защиты:

- фоновый орнамент с увеличением лупы сохраняет четкость;

- виден конкретный трехмерный водяной знак «RUS» на просвет; На оборотной стороне

- в левом верхнем углу — рельефный узор, напоминающий цветок.Изображение при изменении угла обзора меняет цвет с зеленого на серый;

- Голограмма из фольги в виде кружки или полосок на первой странице имеет четкие, легко читаемые надписи.

Сотрудники ГАИ практически никогда не заполняют бланки ПТС «вручную». Весь текст печатается механически.

2. Анализ соответствия информационного содержания технического пакета представлен в таблице 1.

Таблица 1.

| PTS | Для отечественных автомобилей | Для автомобилей, ввезенных на территорию РФ |

| Комната и серия | Первые две цифры — это код региона России, где оформлена форма.Далее — две буквы серии. Код региона и региона выдачи должны совпадать. 77 — Москва; 78 — Санкт-Петербург и др. Таблица кодов регионов РФ может быть. | |

| Единственное исключение из несовместимости кода региона и вопроса о выдаче: ПТС, выдаваемая Центральной акцизной таможней (Москва), может иметь серию 78. С 2007 года пункт пропуска открыт в Санкт-ПетербургПетербург, где в «Петербургском ПТС 2008», первой из букв серии, должна стоять буква «у». Зарегистрированная ранее серия начинается с буквы «Т» (Не касается иномарок, собираемых на заводах в России). | ||

| Отечественные машины выдаются на заводе или в отделениях ГИБДД. | С 1996 г. выдается таможне (наименование таможни указано в п. 2 ПТС). | |

| VIN-номер (17 символов) | Не только на отечественных автомобилях, выпущенных до 1997 года.У них есть отметка в ПТС: «Нет». | Обязательно есть на всех американских (с 1970-х) и европейских (с 1980-х). Не только на японских правосторонних драйверах, выпускаемых для внутреннего рынка. На них стоит отметка: «отсутствует», можно указать номер корпуса. |

| Кузовные отделения, двигатель и ходовая часть (для рамных автомобилей) | Далее следует, как и номер VIN, сверить номера, указанные в TCP, с номерами на соответствующих частях автомобиля. | |

| Кузовной номер чаще всего совпадает с VIN или его частью. Для пассажира можно указать тип кузова. | ||

| Прочие позиции (год выпуска, масса, марка и модель, тип и мощность двигателя и т. Д.) | Должен быть заполнен и соответствовать техническим характеристикам автомобиля | |

| , № TD, TPO | Марка: «Нет». | Номер таможенной декларации состоит из 3 групп цифр, разделенных косой чертой («/»). Для ТС белорусского производства (например, МАЗ) вместо этого номера указывается «Без растаможки». |

| Таможенные ограничения | Отметить «не установлен» или пустой элемент. | Обозначения: «Платежи оплачены, отчуждение разрешено», или Таможенных ограничений нет. « |

Дубликат PTS.

К покупке авто с дубликатом ПТС многие настороженно относятся, так как не бывает неудобных попыток продать авто в кредит / ипотеку.

Дубликат полностью воспроизводит PTS, но в разделе «Особые отметки» есть запись «Дубликат. Выпущен вместо TCP», также указывается номер и серия бывшего TCP.

Вы можете получить дубликат в день обращения. Просто и недорого (800 рублей госпошлины + 500 рублей за оформление нового свидетельства о постановке на учет ТС).

ПОЛЕЗНО ЗНАТЬ!

- Оформление ПТС на строящемся в РФ порядке осуществляется до 1 июля 2016 г. (до 15 марта 2017 г. — Паспорта самоходных) согласно Приказу МВД России № № 496 .

- С завершением процесса внедрения системы электронных паспортов транспортных средств в 2015 году в соответствии с Решением Коллегии экономики Евразии комиссия от 22.09.2015 N 122 «Об утверждении. Порядка функционирования электронных паспортов транспортных средств (электронных паспортов шасси транспортных средств) и электронных паспортов самоходной техники и другой техники »

ПТС, оформленные до 2015 года, заменены на электронные по желанию владельца ТС. Одновременное оформление электронного паспорта и паспорта на бумажном носителе не допускается.

Продажа кредита

При покупке машины в кредит ПТС хранится в банке до погашения долга.

Владелец может получить в ГИБДД дубликат ПТС, объяснив это тем, что он его потерял. Если ему удастся продать машину, банк потребует от нового владельца выплаты по кредиту. Невнимательный покупатель продолжит отстаивать свои права в суде.

- Проверка кредита, подходит ли авто на личность владельца, если кредит выдан именно на него.

Дополнительно перед сделкой стоит учесть:

- Часто кредитные машины довольно «молодые» и имеют небольшой пробег;

Если машина иномарка

Поддельные ПТС чаще всего при продаже автомобилей с пробегом. В том числе и довольно дорого (часто не проходили таможню или с прерванными номерами). Бывает, что «конструктор» заводится под ПТС и собирается на месте. В этом случае необходимо прошить предыдущий TCP в «специальных метках» на дубликате.

Косвенными признаками «чистоты» приобретаемого автомобиля могут быть:

- два комплекта оригинальных ключей от автомобиля;

- нечастая смена владельцев в ПТС.

Подозрительно, если

- дубликат PTS, выданный через небольшое время после выдачи оригинала или в регионе, сильно удаленный от первоначального выданного TCP;

- Литва или Беларусь указана в качестве страны-производителя. Высока вероятность, что автомобиль восстановлен после аварии или собран из нескольких частей.

При интенсивной эксплуатации автомобиля штрафы неизбежны. И чтобы в дальнейшем не возникало неприятностей, их нужно своевременно оплачивать. Более того, сегодня в сети можно узнать практически любую информацию об автомобиле. Причем информация касается как вашего собственного автомобиля, так и того, который вы собираетесь купить.

При покупке поддержанного авто есть только один существенный положительный момент — это адекватная стоимость . Что касается минусов, то здесь их огромное множество.Это скрытые повреждения, о которых обычно умалчивают владельцы, если у машины большой пробег, то это изношенные предметы, которые необходимо заменить, и самая главная и распространенная проблема связана с документами. И во избежание подобных неприятностей рекомендуется перед покупкой машины проверить ПТС. А как это сделать, вы узнаете сейчас.

Технический паспорт или как его еще называют ПТС, является одним из важных документов, так как он содержит основные технические характеристики конкретного автомобиля для удостоверения его «личности».Поэтому в первую очередь необходимо проверить, совпадает ли номер VIN на автомобиле и в паспорте. Также стоит обратить внимание на номер и объем двигателя, госномер, цвет, марку и модель автомобиля и номер шасси.

Как проверить ПТС на подлинность визуально

Оригинал паспорта Техническое средство содержит следующие элементы:

- Орнамент, представляющий собой узор, не теряющий четкости линий даже при детальном рассмотрении.

- Голограмма — четкая и легко читаемая.

- С обратной стороны уголка — объемный узор в виде розы, который определяется даже на ощупь. Кроме того, он способен изменять цвет с зеленого на серый в зависимости от определенного угла обзора.

- Если посмотреть на лампочку на ПТС, то на ней вы увидите отметку объема воды в виде надписи «RUS».

Проверка ПТС на автомобилях, привезенных из-за границы — ПТС в таких случаях выдается только таможенной службой и должен быть заверен подписью и распечаткой сотрудника.

Если собственник продает кредитную машину, то у него на руках остается дубликат ПТС. А оригинал остается от банка. Более того, продажа автомобиля в двух экземплярах — одна из самых распространенных схем, которыми пользуются мошенники. В лучшем случае дубликат может быть выдан из-за того, что владелец потерял оригинал, и ему был передан дубликат или из-за того, что он изменил личные или регистрационные данные. В худшем случае автомобиль может оказаться угнанным или заваленным банком.

Дело в том, что покупая машину в кредит, ПТС будет храниться в банке до тех пор, пока владелец не погасит полностью ссуду .Но среди мошенников часто встречается такая схема: владелец обращается в ГИБДД, где ему выдают дубликат, и, сославшись, но на то, что оригинал утерян, хозяин продает кредитную машину, а это значит, что вместе с машиной переходит к новому владельцу и долг перед банком.

Проверка ПТС на машине онлайн

На сегодняшний день самый простой способ узнать подлинность ПТС и другой необходимой информации — это проверить ПТС по базе ГИБДД.Ведь он содержит всю необходимую информацию об автомобилях. К тому же все эти данные находятся в единой базе ГИБДД. Причем сделать это можно не только при личном контакте, но и на их официальном сайте http://www.gibdd.ru/check/auto/ .

- Заходим на официальный сайт ГИБДД — http://www.gibdd.ru/.

- Перейдите в раздел «Онлайн-услуги», расположенный в правом столбце, затем нажмите кнопку «Проверка автомобиля».